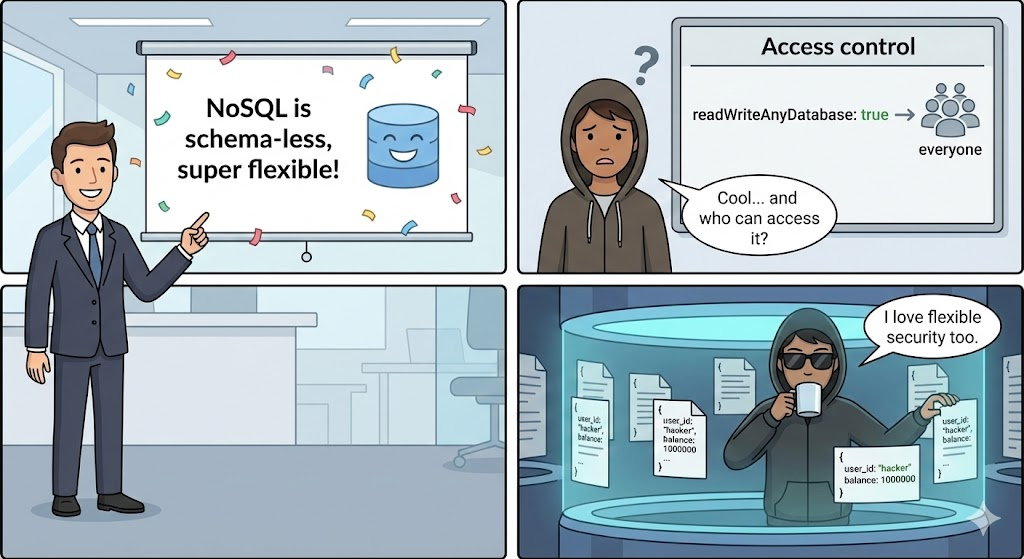

Nosqlは、柔軟なスキーマと水平方向のスケーラビリティをサポートするために、最新のアプリケーションで広く使用されている非リレーショナルデータベース技術の幅広いセットを包含している。その利点にもかかわらず、NoSQLシステムは設計上、本質的に安全ではない。 NoSQLインジェクションの脆弱性また、攻撃者がどのようにこれらを悪用するのか、そしてどのように体系的に防御するのかについても解説します。この記事は、セキュリティ・エンジニアのために、実際の脅威のシナリオ、予防策、コード例、影響度の高い CVE の参照など、深い技術的な探求を提供します。

NoSQLとは何か、なぜセキュリティに重要なのか

NoSQL(「Not Only SQL」または「非リレーショナルSQL」の略)データベースは、伝統的なリレーショナルモデルを放棄し、キー・バリュー・ストア、ドキュメント・ストア、カラム・ファミリー、グラフ・データベースなどの柔軟なデータモデルを採用している。人気のある実装には以下が含まれる。 モンゴDB, CouchDB, レディス, カサンドラそして Neo4j.これらのシステムは、スケーラビリティとスキーマの俊敏性を提供しますが、次のような問題もあります。 新しいクエリ・セマンティクスとセキュリティの落とし穴 SQLシステムに慣れたエンジニアには馴染みがない。 ヴァーデータ・ドット・コム

SQLとは異なり、NoSQLシステムはそれぞれ独自のクエリ言語(例えばMongoDBではJSONベースのクエリ)を持ち、演算子のセマンティクスも異なります。この多様性は柔軟性を向上させますが、その結果 ユニーク・インジェクション攻撃ベクトル なぜなら、ユーザー入力はしばしば適切なサニタイズなしにデータベースクエリに補間されるからである。 ヴァーデータ・ドット・コム

NoSQLインジェクション:NoSQLインジェクションとは何か?

NoSQLインジェクションは、その核心部分において、攻撃者が以下のファイルを送信することで発生します。 細工入力 データベースクエリの意図した構造を変更すること。SQLインジェクションの伝統的なテキスト・ベースの文法とは異なり、NoSQLインジェクションはしばしば以下のような悪用が行われます。 JSONペイロードまたはクエリー演算子 たとえば $ne, $gt, $lt, 1TP4トレジェックスあるいは $どこ ロジックを操作する。 ヴァーデータ・ドット・コム

実例とシナリオ

典型的な Node.js + MongoDB 認証スニペットで、開発者がクライアント入力を直接使って認証情報を照会する場合を考えてみましょう:

ジャバスクリプト

// 脆弱な認証

db.users.find({)

email: req.body.email、

パスワード:req.body.password

});

攻撃者は次のような値を供給することができる:

json

{ "email":{ "$ne": null }, "password":{ "$ne": null }。}

このクエリは、Eメールが ない nullであり、かつパスワードが ない nullにすることで、有効な認証情報を知らなくても、効果的に認証をバイパスすることができる。 ヴァーデータ・ドット・コム

典型的なNoSQLデータベースとインジェクションの発生場所

| データベースの種類 | 例 | 注射のリスク |

|---|---|---|

| ドキュメントストア | MongoDB、CouchDB | 高JSONクエリとJS実行 |

| キーと値 | Redis、DynamoDB | 中程度のスクリプトの評価や複雑な操作は、慎重に行う必要がある。 |

| カラムファミリー | カサンドラ、HBase | 中クエリ補間リスク |

| グラフ | Neo4j | Cypherのような高クエリ言語は操作できる |

クエリー言語の違いにより、各モデルでリスクプロファイルは異なる。例えば モンゴDB のような演算子を使ったクエリが可能です。 $どこ が任意のJavaScriptを実行し、攻撃対象が増える。 インフォQ

NoSQLインジェクションに関連する影響度の高いCVE事例

NoSQLインジェクションはSQLインジェクションに比べて報告数が少ない傾向がありますが、文書化されたセキュリティ上の問題は、それらが非常に現実的であることを示しています。例えば

- CVE-2024-48573:Aquila CMS の NoSQL インジェクションにより、ユーザが提供したフィルタがサニタイズされていないため、攻撃者はアカウントのパスワードをリセットすることができ、悪意のあるオペレータインジェクションが可能になります。 ヴァーデータ・ドット・コム

その他報告されているバグ(例えば $どこ ODMの悪用)は、インジェクション・ベクターがアプリケーション・コードからだけでなく、次のようなものからも発生する可能性があることを補強している。 安全でないライブラリやスキーマの取り扱い. ブライト・セキュリティ

NoSQLインジェクションの悪用方法

NoSQL インジェクション攻撃は、データベースとセキュリティの態勢によってその影響力が異なります。これらの攻撃は次のような目的で使用される可能性があります:

- 認証ロジックをバイパスする

- 機密記録の抽出

- 重要なデータの変更または削除

- 特権の昇格

- セカンダリ・アプリケーションの脆弱性を誘発する(JavaScript実行によるRCEなど)。

例認証バイパス

ジャバスクリプト

// 攻撃者のペイロードがクエリーロジックを修正する

db.users.find({)

電子メールを送信します:{ $regex: ".*"},*

*password: { $regex: ".*"}

});

これはどのような資格情報にも合致する。 .* は全てにマッチする正規表現で、事実上ログインチェックをバイパスする。 ヴァーデータ・ドット・コム

NoSQLインジェクションの検出

NoSQLインジェクションのテストには以下が含まれる:

- ユーザー入力が直接データベースクエリに渡される箇所の特定

- のような演算子キーでユーザーパラメータをファジングする。

$ne,$gt,$lt - アプリケーションの動作の変化を観察する(認証バイパス、クエリ結果の違いなど)。

- 自動スキャナと手動ペンテスト技術によるテスト インデュフェース

エンジニアは、悪意のあるペイロードをシミュレートするために、手動プローブと自動ツールの両方に頼ることがよくあります。

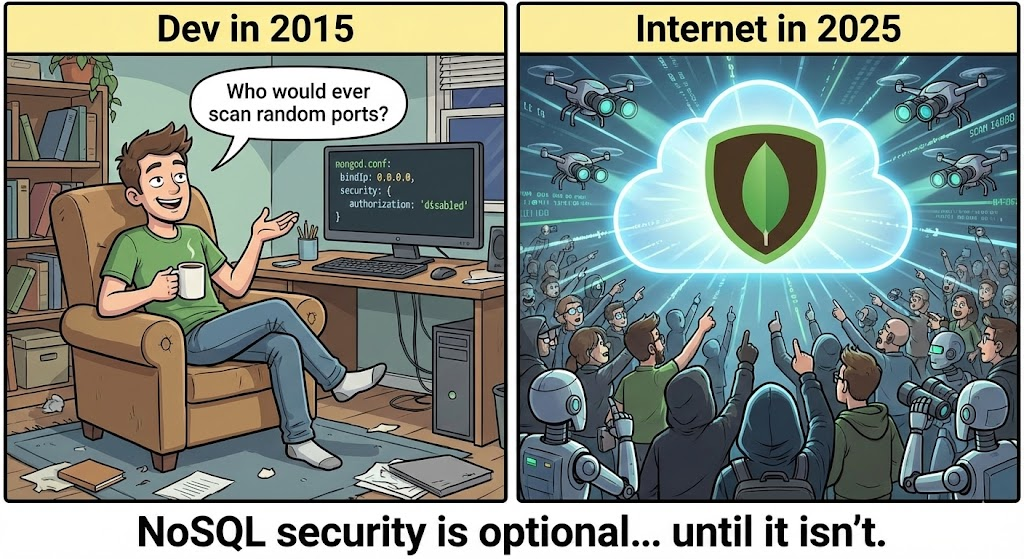

防御戦略:入力検証とクエリ・ハードニング

NoSQLインジェクションに対する防御の本質は、次のような処理にある。 すべてのユーザー入力を信頼できないものとして扱う そして、その入力がクエリの構造を変える可能性を排除する。

ベストプラクティス

- 入力検証とホワイトリスト 期待されるフィールドとデータ型のみを許可する。クエリロジックを変更する可能性のある特殊文字やJSON演算子を拒否またはサニタイズする。 インデュフェース

- パラメータ化/プリペアド・クエリー NoSQLには普遍的なプリペアド・ステートメントがありませんが、多くのドライバは文字列連結を避けるより安全なクエリ・ビルダーをサポートしています。

- スキーマ検証 ドキュメントスキーマやモデル検証(Mongooseスキーマなど)を使って、期待される入力形状を強制する。

- 危険なオペレーターを無効にする の評価を無効にする。

$どこ,1TP4テバルまたは、データベース設定におけるJavaScriptの実行。 インデュフェース - 最小特権ポリシー インジェクションが発生しても、操作(読み取り/書き込み)の爆発範囲が制限されるように、データベースのユーザー権限を制限する。

- ロギングとモニタリング 異常なクエリパターンをログに記録し、インジェクションの試みを検出してアラートをトリガーする。

コード例:攻撃パターンと防御パターン

以下に、悪用と緩和の両方を示す実用的なコード・スニペットを示す。

MongoDB認証バイパス攻撃

ジャバスクリプト

// 安全でない:クエリに直接ユーザー入力を入れる

db.users.find({)

username: req.body.user、

パスワード:req.body.pass

});

守備のパターンホワイトリストとキャスト入力

ジャバスクリプト

const userInput = {.

user:文字列(req.body.user || "")、

pass:文字列(req.body.pass || "")

};

db.users.find({ username: userInput.user, password: userInput.pass });

クエリにおける正規表現の乱用

攻撃ペイロード:

json

{ "name":{ "$regex":".*"}}

防御(Disallow Regex):

ジャバスクリプト

if (!/^[A-Za-z0-9_]+$/.test(req.body.name)){。

throw new Error("無効な文字");

}

MongoDBでJavaScriptの実行を防ぐ

安全ではない

ジャバスクリプト

db.users.find({ $where: "this.age > 25" });

安全な構成:

バッシュ

# mongod.conf

setParameter:

javascriptEnabled: false

パラメータ化されたクエリーシミュレーション

安全ではない

ジャバスクリプト

collection.find({ filter:JSON.parse(req.body.filter) });

サニタイズ・ライブラリによる安全な構文解析

ジャバスクリプト

const sanitize = require('mongo-sanitize');

const filter = sanitize(req.body.filter);

コレクション.find(filter);

REST API入力フィルタリング

傷つきやすい:

ジャバスクリプト

app.post("/search", (req, res) =>

db.collection("items").find(req.body).toArray()

);

硬化している:

ジャバスクリプト

const allowedFields = ["category", "price"];

const query = {};

allowedFields.forEach(f => {)

if (req.body[f]) query[f] = req.body[f];

});

db.collection("items").find(query).toArray();

ペンリジェントな自動NoSQLセキュリティ・テスト

複雑なアプリケーションでは、API、動的入力、マイクロサービスにまたがるすべてのインジェクション・ベクターを手作業で特定することは、しばしば不可能である。 寡黙AIを活用したペネトレーション・テスト・プラットフォームは、セキュリティ・チームを支援します:

- 脆弱性を調査するために、細工したNoSQLペイロードを自動的に生成し、注入する。

- クエリーパターンとハイリスク行動の関連性

- CI/CDパイプラインと統合し、リグレッションを早期に発見する。

- OWASPおよびCWE分類に沿った優先順位の高いレポートの作成

このアプローチは、従来のSAST/DASTを補完するものである。 コンテキストを考慮した分析静的なルールだけでは不十分な動的なNoSQLクエリ言語では特に有用です。

結論NoSQLは免れない-セキュアに設計せよ

NoSQLデータベースはスケーラビリティと柔軟性を提供するが、異なる構文を使用しているというだけで、インジェクションのリスクを免れることはできない。NoSQLにインジェクションの欠陥があると、認証がバイパスされたり、データが漏洩したり、不正な操作が可能になったりします。 入力が不適切に処理されている.強力な入力検証、スキーマの強制、安全なドライバの使用、自動テスト(PenligentのようなAI支援プラットフォームを含む)を組み合わせることで、エンジニアはnosqlインジェクション攻撃への露出を大幅に減らすことができる。