サイバーセキュリティの文脈では、Authnは""の略語である。認証認証は、技術的なプロセスをはるかに超えるものであり、あらゆるセキュリティ・アーキテクチャにおいて、まさに最初で最も重要な障壁である。企業グレードの社内システム、クラウドベースのアプリケーション、個人のモバイルデバイスのいずれにおいても、認証の堅牢性が、攻撃者が防御を突破する難易度を直接決定することが多い。Authnの中核的な使命は、ユーザ、デバイス、またはサービスの真のアイデンティティを確認することであり、訪問者が本当に本人であるかどうかを確認するゲートキーパーのようなものである。例えば、オンライン・バンキング・サービスにログインする際、ユーザー名とパスワードを入力し、チェックを通過することは日常的に行われるように見えるかもしれませんが、実際には、セキュリティ・チェーン全体における最も重要なステップの一つです。

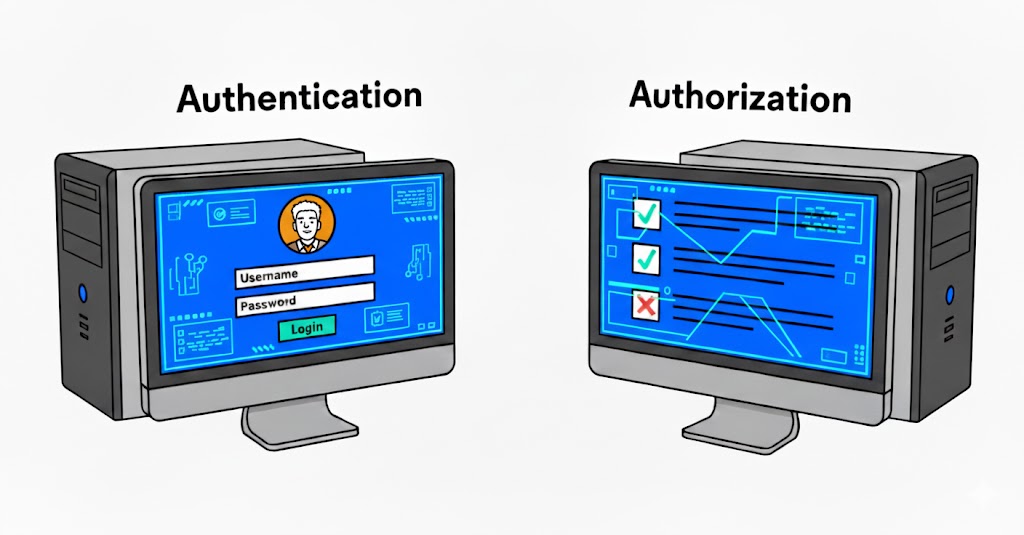

オーストンとオーズの比較

AuthnとAuthz(認可)はスペルが似ているが、セキュリティの全く異なる側面に焦点を当てている。Authnは、訪問者のIDがシステムが期待するものと一致することを確認することによって、"あなたは誰ですか?"に答えます。Authzは認証に続き、パーミッションを定義することで "何を許可されているか?"に答える。Authnでは完璧で、なりすましを防いでいても、Authzでは脆弱で、パーミッションの境界が欠けていたり、論理的な欠陥があったりして、攻撃者に不正な操作を許してしまう。

def authenticate(username, password):

valid_users = {"admin":"securePass123"}.

if username in valid_users and valid_users[username] == password:

return True

偽を返す

print(authenticate("admin", "securePass123"))# Trueprint(authenticate("admin", "wrongPass"))# False

一般的なオーセンの方法

最も馴染みのある方法はパスワードベースの認証で、実装は簡単だが、ブルートフォースやクレデンシャル漏洩の影響を受けやすい。多要素認証(MFA)は、時間ベースのコードやハードウェアトークンなどのステップを追加することで、保護を強化する。よりセキュリティの高い環境では、公開鍵基盤(PKI)が証明書ベースの認証(Authn)を可能にし、偽造されたクレデンシャルのリスクをほぼ排除する。一方、OAuthとOpenID Connectは、クロスプラットフォームやソーシャルログインで広く採用され、信頼性を高めながらプロセスを簡素化している。

脆弱性とリスク

認証を迂回することは、多くの場合システム・リソースへの直接アクセスを意味するため、認証の欠陥は、 侵入テストにおいて最優先のターゲットとなる。例えば、システムが無制限のログイン試行を許可している場合、ブルートフォースツールは有効な認証情報を素早く推測することができます:

hydra -l admin -P passwords.txt 192.168.1.100 http-post-form \

"/login:username=^USER^&password=^PASS^:F=incorrect"

脆弱なパスワードポリシー、トークンの露出、セッションの固定化も、よくあるリスクポイントである。

最新のセキュリティ・アーキテクチャの影響

PKIアプリケーションは、クレデンシャルの偽造を極めて困難にすることで、Authnを強化する。ゼロ・トラスト・モデルは、すべてのリクエストに対して厳格な認証を要求し、内部ネットワークにおけるデフォルトの信頼を排除し、インサイダー脅威のリスクを低減します。

認証セキュリティのベストプラクティス

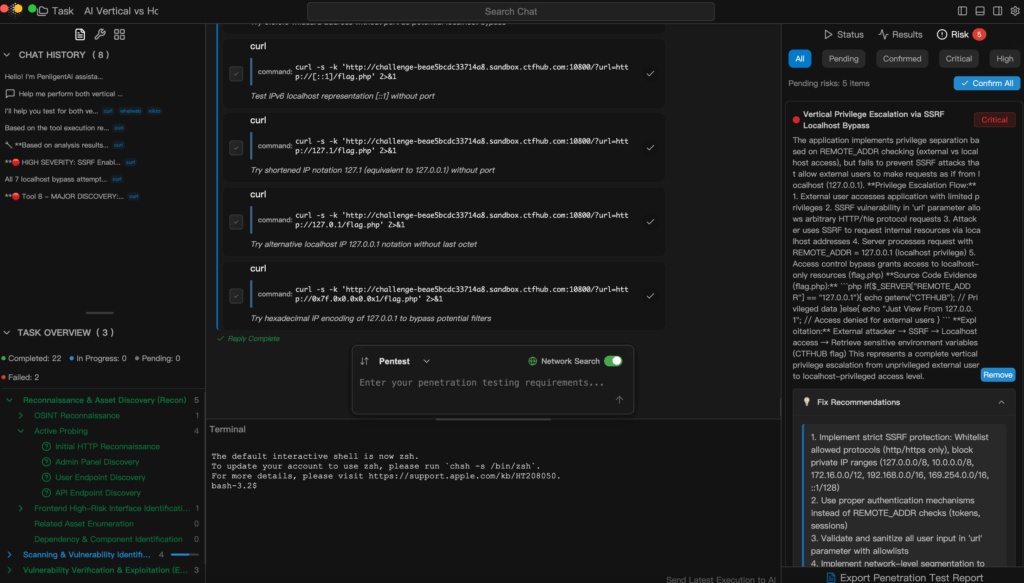

Authnのセキュリティを強化するには、強力なパスワードポリシー、MFA、暗号化通信、ログインイベントの継続的な監査を組み合わせる必要がある。しかし、静的な戦略だけでは、進化する攻撃手法に対処することはできません。 AIを活用したインテリジェントな侵入テストプラットフォーム「Penligentテスト担当者が「MFAバイパス脆弱性のためにログインモジュールをスキャンする」といった自然言語コマンドを入力すると、自動的に適切なツールが選択され、脆弱性の真正性が検証され、影響に基づいてリスクが優先順位付けされ、修復ガイダンス付きの詳細なレポートが生成されます。これにより、Authnの防御は、リアクティブなパッチ適用からプロアクティブなものへと変化します、 自動化された発見と解決その一方で、脆弱性管理に必要な時間は劇的に短縮される。

脅威のインテリジェンスとツールの進化

脅威インテリジェンス・プラットフォームでは、Authn関連のリスク・データは攻撃チェーンの起源をたどるのに役立ち、防御対策の基礎を提供する。セキュリティ・ラボは、これらの脆弱性を複製やトレーニングに利用し、認証メカニズムの長所と短所の理解を深める。

結論

Authnはサイバーセキュリティの基本要素である。これをおろそかにすると、組織は深刻な結果にさらされる可能性があります。Penligentのようなインテリジェントなペネトレーションテストプラットフォームを統合することで、認証セキュリティは大幅に強化され、組織は最新の脅威から身を守ることができます。