Safari パスワードとは、Apple の Safari ブラウザがローカルまたは iCloud Keychain に保存する認証情報のことです。セキュリティエンジニアにとって、これらのパスワードがどのように管理され、保護され、時には実際の攻撃で暴露されるかを理解することは、安全なアプリケーションを構築し、クレデンシャル盗難のリスクを評価するために不可欠です。

Safari はパスワードの保存と自動入力を Apple プラットフォームや iCloud Keychain と深く統合しており、デバイス間での便利なログインの再利用を可能にしていますが、同時に複雑なセキュリティ上の考慮事項も導入しています。このガイドでは、パスワード処理の背後にあるメカニズムだけでなく、文書化された脆弱性、脅威モデル、および強固な防御方法についても分析します。

Safariのパスワード」が意味するもの

Safariのパスワードシステムはいくつかのコンポーネントにまたがっています:

- ローカル・クレデンシャル・ストレージ OSキーチェーンの

- iCloudキーチェーンの同期 デバイス間

- オートフィル ブラウザとアプリの機能

- ユーザー主導のパスワード管理 システム設定経由

基礎となるストレージは暗号化され、iCloud経由で同期される場合は、デバイスキーを使用してエンドツーエンドで暗号化されます。アップルの設計では、アップルのサーバーでさえ、転送中や静止中にユーザーのパスワードを解読することを意図的に防いでいる。しかし オートフィル・ロジックとUIレイヤーは、歴史的に攻撃対象となりやすい領域です。この2つの領域は、敵対的な可能性をはらんでいる。(サポート.apple.com)

Safariのパスワード処理における歴史的脆弱性

いくつかのCVEは、Safariのパスワードと自動入力のコンポーネントがどのように悪用されてきたか、あるいは安全対策が不十分な場合に悪用される可能性があることを示しています:

CVE-2018-4137: Safari Login AutoFill の暴露

CVE-2018-4137 は、アップル社のiOSとSafariに報告されている脆弱性である。 ログイン自動入力機能で、明示的なユーザー確認が欠けていた この欠陥により、細工されたウェブサイトは、ユーザーが直接同意しなくても、自動入力されたユーザー名/パスワードのデータを読み取ることができる。この欠陥により、細工されたウェブサイトが、ユーザーの直接の同意なしに、自動入力されたユーザー名/パスワードのデータを読み取ることが可能になる。「Safari Login AutoFill」が脆弱なコンポーネントであり、Appleはこの問題に対処するためのアップデートを公開した。 yisu.com

これは、以下のような脆弱性のクラスである。 暗号の脆弱性ではなく、ロジックの欠陥によってクレデンシャルが暴露される。.これは、「オートフィルUXレイヤー」が技術的に、保存された秘密とリモートコンテンツとの間の強力なインターフェースであることを強調している。

その他の関連問題

- ロジック/UI偽装の脆弱性 がSafariに不正なURLやダイアログを表示させ、自動入力の動作に影響を与える可能性があります。 アップルサポート

- 歴史的な自動入力の誤用やAPIロジックのバグは、ブラウザの拡張機能と組み込みのパスワードマネージャの両方に存在し、クレデンシャルの取り扱いがUIの整合性とバックエンドのロジックの両方に大きく依存していることを示している。 アップル・サポーター

これらの古い問題の大半はパッチが適用されているが、これらの問題は、次のことを示す上で有益である。 なぜセキュリティエンジニアは、他のクレデンシャル API 表面と同様に、自動入力メカニズムを精査しなければならないのか。

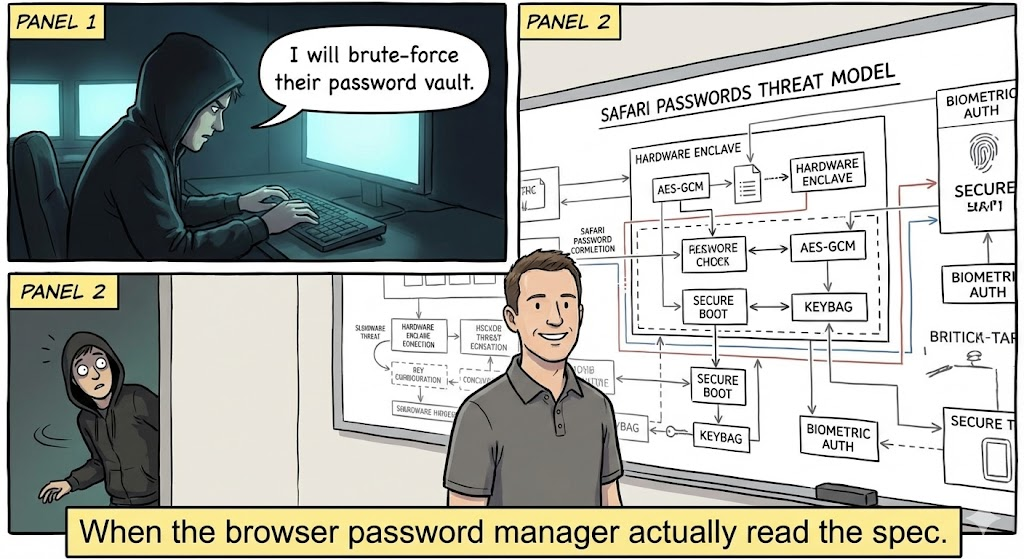

Safariパスワードの脅威モデル

主なリスクカテゴリー サファリパスワード を含む:

| 脅威モデル | 説明 | 影響例 |

|---|---|---|

| 遠隔地からの認証情報漏洩 | 自動入力ロジックを騙る攻撃者 | パスワードが悪意のあるスクリプトにさらされる |

| UIスプーフィング | 偽のログインフォームが認証情報を取得 | クレデンシャル盗難 |

| エクステンションの乱用 | 悪意のある、または侵害された拡張機能がデータを抽出 | パスワードの流出 |

| 地元の妥協 | マルウェアまたはデバイスへの物理的アクセス | キーチェーンの取り出し |

| ネットワーク・ハイジャック | 中間者(Man-in-the-Middle)がHTTPでクレデンシャル提出を強要 | 不安定なフォームに関連するリスク |

この表は、脅威を単に「ブラウザのバグ」としてだけでなく、次のような枠組みでとらえるのに役立つ。 システムとインターフェースのリスク 何重もの防御を必要とする。

Safariによるパスワードの保存と保護について

Safariのパスワード・セキュリティは次のようなものです:

- キーチェーンの暗号化 - ローカルパスワードは、プラットフォーム暗号APIを使用して安全に保存されます。

- iCloudエンドツーエンド同期 - 有効にすると、デバイス固有の暗号化キーを使用して、信頼できるデバイス間で認証情報が同期される。

- ユーザー認証ゲート - パスワードの詳細へのアクセスには通常、Face ID/Touch ID/パスコードが必要だ。

- 安全なオートフィル・ポリシー - サファリは通常、HTTPS上でのみオートフィルを行い、ユーザーのアクションを促します。

しかし、便利な機能は、信頼できないページ・コンテンツとクレデンシャル・アクセス・ロジックの間のインタフェースを拡張することが多い。

攻撃と防御のコード例

クレデンシャルの暴露と防御のベストプラクティスを説明するために、以下に挙げる。 5つの実例 Safariのパスワード自動入力とフォーム処理に関連しています。

例 1:安全でない HTTP ログインフォームの検出 (攻撃対象)

ジャバスクリプト

document.querySelector("form").addEventListener("submit", function (e) {.

if (location.protocol !== "https:") {.

console.error("安全でないパスワードの送信をブロックしています");

e.preventDefault();

}

});

これはHTTP経由のフォーム送信をブロックするもので、そうでなければ漏洩やダウングレード攻撃を許してしまう可能性がある。

例 2: センシティブなフィールドの自動入力を防ぐ

html

<input type="password" autocomplete="new-password" />

について autocomplete="新しいパスワード" 属性のシグナルは ブラウザは、保存された認証情報を自動入力すべきではない.

例 3:クレデンシャルの露出を制限する CSP

html

.

厳格な コンテンツ・セキュリティ・ポリシー 悪意のあるフォーム送信によるクレデンシャルの盗難を防ぐことができます。

例4:自動入力許可を確認するためのUIロジックの強化

ジャバスクリプト

非同期関数 requestAutofill() {

if (await authenticateUser()) {。

const creds = await browser.passwords.get({ url: location.origin });

fillForm(creds);

}

}

このパターンでは、危険なオートフィル操作の前に、明示的なユーザー確認を強制する。

例5:ネイティブAPIによる安全なパスワード保存(iOS/Swift)

速い

クエリー[String: Any] = [

kSecClass as String: kSecClassGenericPassword、

kSecAttrAccount as String:"exampleAccount"、

kSecValueData as String: パスワードデータ

]

SecItemAdd(query as CFDictionary, nil)

使用 プラットフォーム・キーチェーンAPI はネイティブ保護(タッチ/フェイスIDゲーティング)が適用されることを保証する。

Safariのパスワードを保護するベストプラクティス

セキュリティ管理 サファリパスワード を含むべきである:

- すべてのフォーム送信にHTTPSを強制する

- 厳格なCSPとフォームアクションの制限を使用する

- パスワード自動入力トリガー・ロジックの検証とサニタイズ

- 拡張機能の権限を監視および制限する

- デバイス認証によるiCloud Keychainアクセスの監査

これらの実践は、以下の両方に対応している。 UIロジック そして クレデンシャル・パイプライン・セキュリティ.

ペンライジェントAIによるクレデンシャル流出の検出

複雑なウェブ・アプリケーションでは、自動化されたテストは、微妙なクレデンシャル・パスの問題、特に自動入力や スクリプト駆動のフォーム・ロジックに関わる問題を見逃してしまうことがよくあります。特に、自動入力やスクリプト駆動のフォームロジックに関わる問題です。 寡黙 エンジニアリングチームを支援する:

- 危険な自動入力トリガーを特定する フロントエンドJavaScript

- フォーム・フィールドとクレデンシャルAPIおよびストレージ・パターンの関連付け

- 動的ページにおける不正なオートフィル動作の検出

- CI/CDに統合して問題を早期に発見する

PenligentのAIは、単に静的にページをスキャンするのではなく、スクリプトが実行時にフォームやクレデンシャルAPIとどのようにやり取りするかを分析し、ブラウザやOSのレイヤーが技術的に安全であっても、パスワードが流出する可能性のあるロジックの欠陥を発見します。

検討に値する関連CVE

過去のCVEを参照することで、自動入力とパスワードロジックがいかに意味のある攻撃対象であったかを説明することができる:

- CVE-2018-4137:Safari Login AutoFill が明示的な確認を要求しないため、認証情報が細工されたコンテンツにさらされる可能性がありました。 yisu.com

- CVE-2018-4134:Safari UIスプーフィングによる不正なドメインまたはクレデンシャルコンテキスト。 cve.mitre.org

- CVE-2024-23222 他のWebKitへの影響に関するCVEは、ブラウジングエンジンの欠陥がいかに広くセキュリティに影響を与えるかを示している。 cve.mitre.org

これらを理解することで、パスワードのセキュリティはストレージだけの問題ではないことがわかる。

結論

サファリパスワード 利便性とセキュリティの交差点に位置する。iCloud KeychainとAutoFillは、使いやすさを提供する一方で、攻撃対象を次のように拡大する。 クライアントロジックとブラウザインタラクションレイヤー.歴史的なCVEは、暗号の脆弱性だけでなく、ロジックとUIの欠陥が真のリスクを引き起こすことを示している。厳格なフォームと CSP ポリシー、防御的なプログラミング・パターン、および自動化されたテスト(Penligent のような AI を搭載したプラットフォームなど)を組み合わせることで、エンジニアリング・チームは、複雑な Web 環境であっても、より確実にクレデンシャル・ワークフローを保護することができます。