WAFのバイパス」が今日でも重要な理由

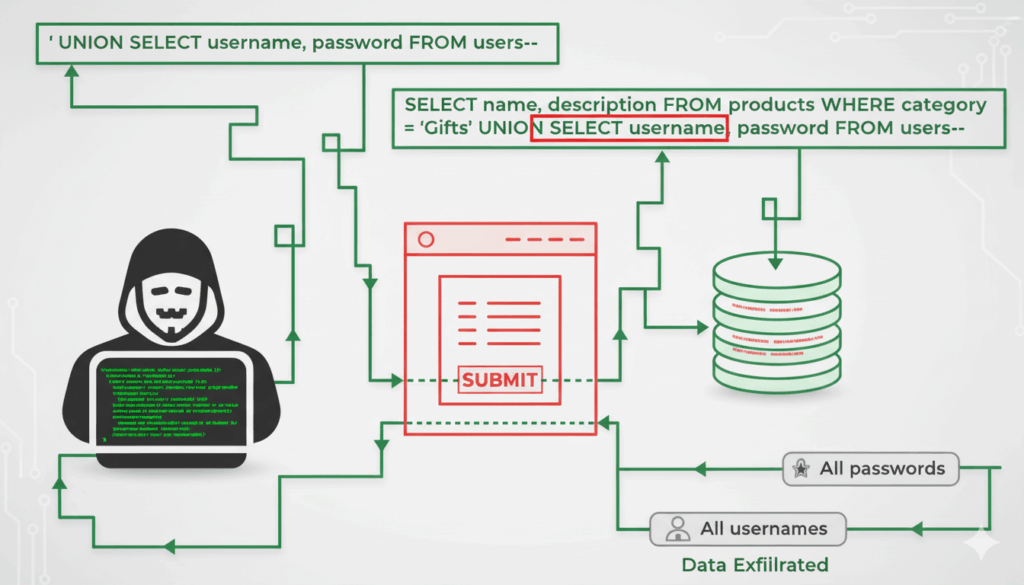

ウェブ・セキュリティにおいて、これほど示唆に富むフレーズはない。 "WAFを迂回する技術" ウェブ・アプリケーション・ファイアウォール(WAF)は、SQLインジェクション、XSS、コマンド・インジェクションのような攻撃がアプリケーションを攻撃する前にキャッチするように設計されている。ペイロードの難読化、エンコーディングのトリック、HTTPスプリッティング、さらには異なるシステムがトラフィックを解析する方法の癖などです。

WAFは不可侵の盾ではない。WAFは不可侵の盾ではなく、レイヤーである。バイパスの仕組みを理解することが重要なのは、攻撃を仕掛けたいからではなく、以下のことを行う必要があるからだ。 ギャップを予測し、察知し、埋める.だからこそ、研究者、レッドチーマー、セキュリティ・エンジニアは今でもこのトピックを研究しているのだ。

アート」の実践

WAFを迂回することが「アート」であるのは、単一の固定されたエクスプロイトがほとんどないからだ。その代わり、考え方なのだ:

- ルールがどのように書かれ、どのようにエッジケースを見逃すかを見ている。

- WAFがトラフィックを検査する方法と、バックエンドアプリがトラフィックを解析する方法の違いを見つける。

- URL、Base64、Unicodeといったエンコーディングのレイヤーを理解し、ちょっとした工夫でフィルターを回避できることを理解する。

これは単なるハッカーの言い伝えではない。Black Hat、DefCon、OWASP AppSecなどのカンファレンスでは、日常的にWAFのバイパスに関するデモンストレーションが行われている。どの例も同じ真実を強調している: 攻撃者は容赦なく実験を繰り返す。

守備の課題

ウェブ・アプリケーションの防御を担当している場合、パラドックスに直面することになる。WAFが機能するかどうかをテストする必要があるが、実際のエクスプロイト・ペイロードを本番環境で安全に実行することはできない。手作業によるテストは時間がかかり、ミスが起こりやすい。また、攻撃者が日々技術革新を行っている以上、ベンダーの保証だけに頼るのでは不十分だ。

だから "WAFを迂回する技術" がグーグル検索で頻繁に表示される。エンジニアやセキュリティのリーダーたちは、このコンセプトを悪用するためではなく、防御を強化するために理解したいと考えている。

ペンリジェントの位置づけ

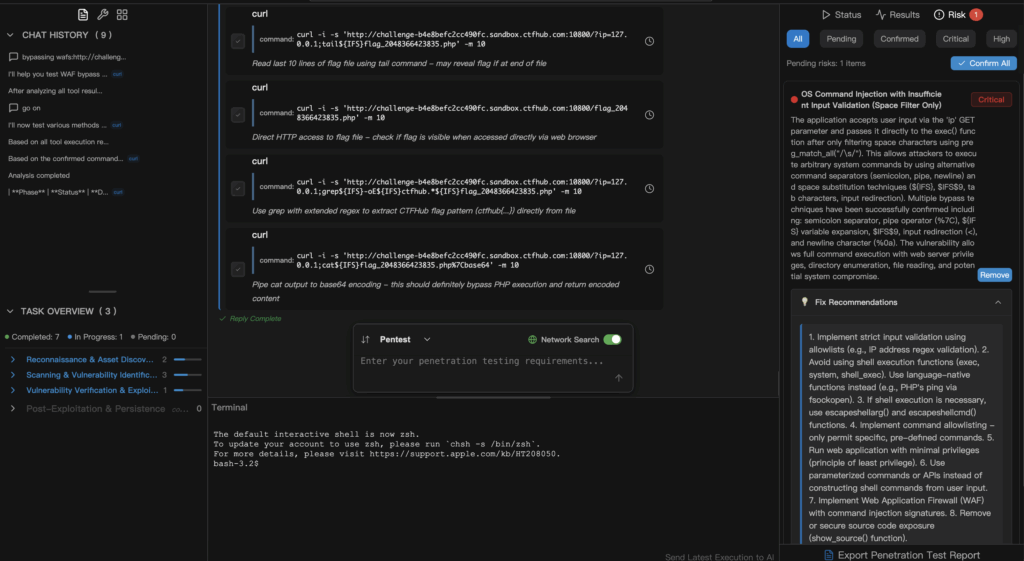

AIを搭載した最新のペンテストツールが、この状況を一変させる。 寡黙 は、GHuntスタイルのOSINTとCVE検証の理念を取り入れ、WAFの評価を含むウェブ・セキュリティ・テストに拡張している。

Penligentでは、スクリプトを書いたり、ペイロードのリポジトリを調べたりする必要はありません。自然言語のプロンプトを入力するだけです:

- 「WAFのルールを一般的なバイパス技術に対してテストし、安全な検証レポートを提供してください。

- 「エンドポイントにCVE-2025-24085の脆弱性があるかどうかを確認し、WAFがそれをブロックしているかどうかを確認する。

Penligentは、このリクエストを制御され、サニタイズされたPoCトラフィックに変換します。Penligentは、ブロックされたリクエストと通過したリクエスト、HTTPの異常、クラッシュのトレースなど、重要なシグナルをキャプチャし、それらを相関させて、PoCトラフィックを生成します。 監査対応エビデンス・バンドル.

このシステムは、さらに一歩進んで 改善プレイブックどのWAFルールの更新が必要か、どのパッチを適用すべきか、エンジニアがすぐに実行できる優先順位付けされたステップ。

アートからワークフローへ

迂回テクニックを研究することで、研究者は「芸術」を作り上げた。検証を自動化することで、Penligentはその芸術を 反復可能なワークフロー:

- プロンプト - 自然言語入力。

- バリデーション - 安全で制御されたプローブ。

- 相関性 - エビデンス・バンドル

- 修復 - 優先順位をつけた修正

その結果、守備側はWAFのバイパス研究の恩恵を受けることになる。 ライブエクスプロイトを実行する運用リスクなし.

全体像

WAFは決して完璧ではない。攻撃者は実験を続けるだろう。しかし、防御側は現在、その創造性と自動化、安全性、規模をマッチさせるツールを手にしている。

WAFを回避する技術 は、もはや巧妙なペイロードだけの問題ではありません。Penligentのようなプラットフォームがあれば、それはより広範な防御の実践の一部となる: 技術を理解し、検証を自動化し、発見から修正までの時間を短縮する。