要旨

クロスサイト・スクリプティング(XSS)は、依然として最も一般的で危険なWeb脆弱性の1つです。最新のフロントエンド・フレームワーク、SPA(シングル・ページ・アプリケーション)、そして豊富なサードパーティのスクリプト・エコシステムは、機会と複雑さの両方を拡大しています。この記事では、OWASP XSS Prevention Cheat Sheet(OWASPのXSS対策チートシート)を最近の学術研究および業界研究と融合させ、コンテクストエンコーディング、HTMLサニタイゼーション、DOM XSSのための動的なテイントトラッキング、構文解析-差分ファジング、コンテンツセキュリティポリシー(CSP)、サプライチェーンコントロールといった階層的な防御戦略を形成する。さらに ワンクリック "XSSスキャン" 自動化されたパイプライン、再利用可能なスキャンテンプレート、ランタイムインスツルメンテーション、およびレポート生成機能を備えています。このドキュメントは、エンジニアリングのホワイトペーパーや製品ドキュメントに直接含めるのに適しています。

モチベーション

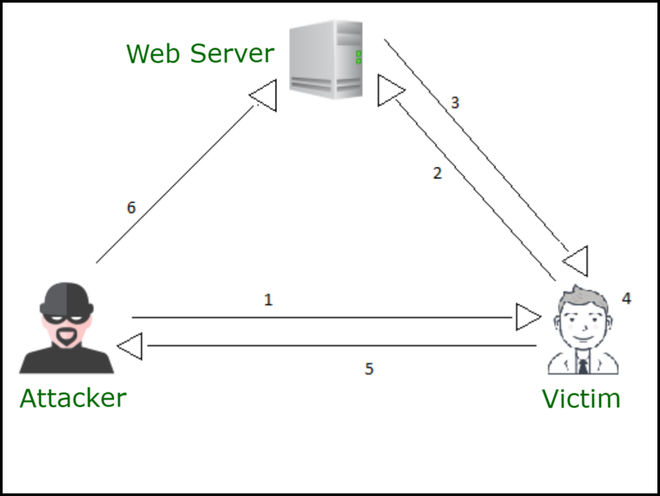

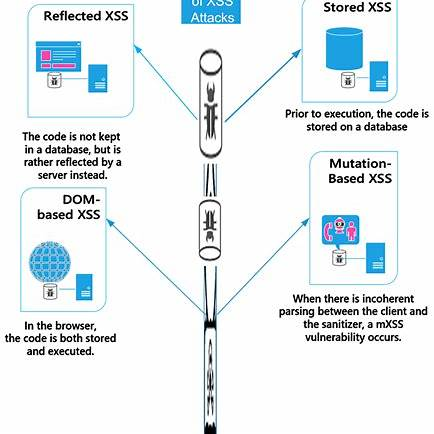

XSS 脆弱性により、攻撃者は良識のあるウェブページに実行可能なスクリプトを注入し、サイトのドメイン権限で被害者のブラウザで効果的に実行することができます。このような攻撃は、機密データ(クッキー、localStorage)の流出、不正なアクションの実行、コンテンツの改ざんなどを引き起こします。(MDN ウェブドックス)

数十年にわたる認識と緩和技術にもかかわらず、XSSは依然として根強いリスクである。クライアントサイドレンダリング、動的JavaScriptフレームワーク、サードパーティスクリプト、複雑化するテンプレートシステムの台頭により、正しさを保証することが難しくなっています。

このガイドの目標

- 権威あるOWASP Cheat Sheetの実践的なルールと、最新の学術的・工学的研究を組み合わせています。

- 単一の銀の弾丸ではなく、強固で多層的な防衛アーキテクチャを提供する。

- Penligentが提供する具体的なデザインを提示する。 ワンクリックXSSスキャン 特集、研究と製品の橋渡し

基礎文脈エンコーディングと安全なシンク

XSS対策の核となる考え方は以下の通りだ: 信頼できない生のデータが実行可能なコンテキストに到達することを決して許さない。 を、適切なエンコーディングやサニタイズなしに使用することはできません。エンコーディングは文脈(HTML 本文、属性、JavaScript リテラル、CSS、URL)に適切でなければなりません。これは OWASP XSS Prevention Cheat Sheet のエッセンスです。(cheatsheetseries.owasp.org)

文脈出力エンコーディング規則

| コンテクスト | 安全でない例 | 安全な符号化/緩和 |

|---|---|---|

| HTMLテキストコンテンツ | <div>${ユーザー入力}。</div> | HTML エンティティのエンコード (<, &など) |

| HTML属性 | <img src="${url}"> | 引用属性 + 属性エンコーディング; URLスキームの検証 |

| JavaScriptリテラル | 。 | JS文字列のエスケープ (\XXXXXXXX引用符/バックスラッシュをエスケープ) |

| CSS | <div style="width:${input}px"> | 厳格な検証、CSSエスケープ、または動的CSSの禁止 |

| URL / HREF | <a href="/hackinglabs/ja/${href}/">クリック</a> | パーセントエンコード、スキームホワイトリスト(http/https)、正規化 |

実際には、常に組み込みのエンコーディング・ライブラリか、十分にテストされたエンコーディング・ライブラリを選ぶこと。自分でその場しのぎの置き換えをするのは避けましょう。

安全なシンクと危険なAPIの回避

エンコーディングが正しくても、ある種のAPIは本質的に危険である。危険なシンクの例としては、以下のようなものがある:

インナーHTML,アウターHTMLドキュメント書き込み,document.writelneval(),関数()コンストラクタ- インライン・イベント・ハンドラ(例えば

onclick="..."動的コンテンツを含む)

安全な代替品を選ぶ:

.textContentまたは.innerTextテキスト挿入用要素.setAttribute()(制御された属性名用)- DOMメソッド(例

アペンドチャイルド,createElement) 文字列連結なし

リッチHTMLが必要な場合のHTMLサニタイゼーション

ユーザーが提供するコンテンツにHTMLを含めることが許可されているシナリオ(WYSIWYGエディターや限定的なマークアップを含むコメントなど)では、サニタイズが必要です。核となるアプローチは

- ホワイトリスト 許可されたタグ、属性、属性値のパターン。

- もろいカスタム正規表現ではなく、成熟したライブラリ(DOMPurifyなど)を使う。

- を意識する。 構文解析差分攻撃サニタイザーの解析動作はブラウザのHTMLパーサーと異なる場合があり、バイパスにつながります。

既知の研究ラインは、サニタイザーとブラウザーがコーナーケースマークアップの解釈においてどのように乖離し、代替トークン化によるエスケープを可能にするかを示している。(「パース差分」研究を参照)

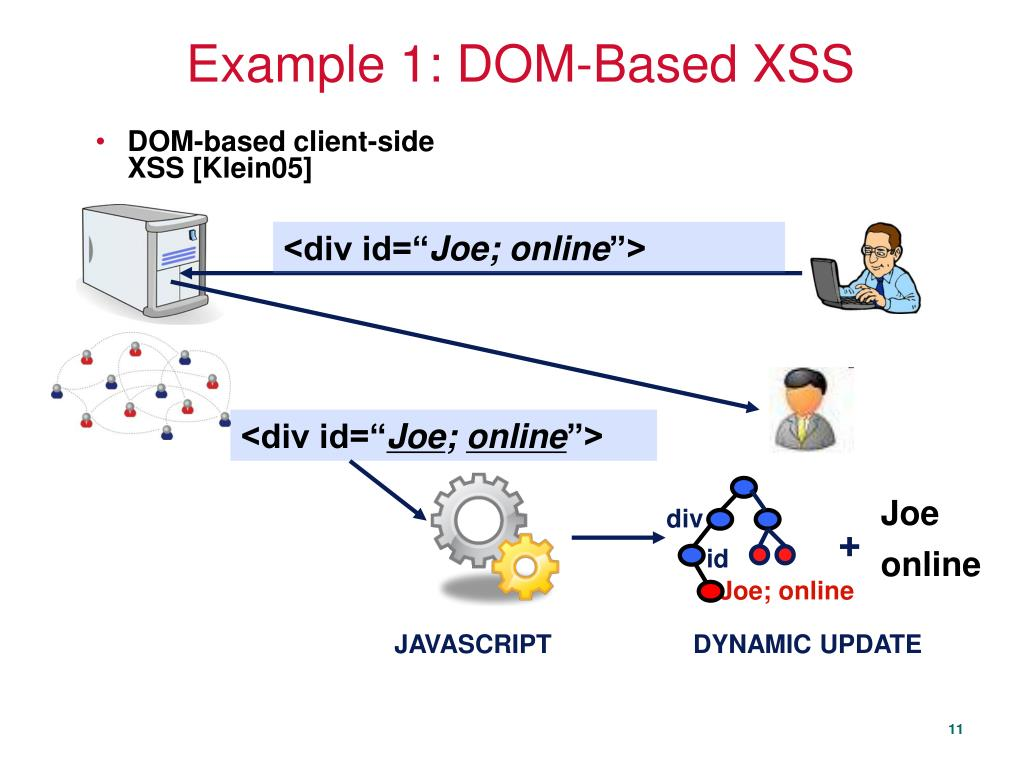

ランタイム・テイント・トラッキングによるDOMベースXSSの検出

サーバーサイドの技術では、確実にキャッチすることはできない。 DOM XSS (クライアントサイドインジェクション)は、関連するシンクがページロード後のJavaScriptにある可能性があるためです。動的な汚染追跡(信頼できないソースをマークし、伝播を監視する)はよく研究されている方法です。

- TT-XSS (R. Wangらによる)は、動的な汚染に基づくDOM XSS検知の古典的な実装です。(科学直通车)

- 同世代について語る は、動的なデータフロー解析を使用して、ターゲットとなる DOM XSS エクスプロイトを生成します。(リサーチゲート)

- トラスティモン(2025) は、実世界のアプリでDOMベースのXSSを高い精度と低い偽陽性で検出できる実用的なランタイム監視システムを実証する。(ACMデジタルライブラリー)

これらのシステムは、クライアント側の実行を監視し、信頼できない入力(URLハッシュ、クエリパラメータ、DOM要素など)をタグ付けし、それらが危険なシンク(例えば、以下のような)に到達したことを検出する。 インナーHTML)を、スクリプトの実行につながる方法で実行する。

注意点としては、ランタイム・トラッキングにはパフォーマンス・コストがかかるということだ。いくつかの作品は プレフィルターとしてのML/DNN を使用することで、汚染追跡のオーバーヘッドを減らすことができる。例えば、Melicherらは、ディープラーニングを使って脆弱性の可能性が高い関数を事前に分類し、そこだけにテイントトラッキングを適用することを提案している。(contrib.andrew.cmu.edu)

例A - 固定式(安全なシンクを使用 テキストコンテンツ)

<html>

<head><title>ようこそ</title></head>

<body>

<h1>こんにちは!</h1>

<div id="greeting"></div>

<script>

function getQueryParam(name) {

return new URLSearchParams(window.location.search).get(name);

}

var raw = getQueryParam("name") || "";

// Use textContent to insert as plain text (safe)

document.getElementById("greeting").textContent = raw;

</script>

<p>当サイトへようこそ。</p>

</body>

</html>なぜこれが安全なのか: テキストコンテンツ はプレーンテキストを書き込みます。 生 を含む ...</スクリプトを使用すると、実行されずにテキストとしてレンダリングされます。また URLSearchParams インデックスや部分文字列の解析がもろくなるのを防ぐ。 ポーツウィガー・ネット

例B - 属性シンクと安全なURL処理(href疑似シンク)

脆弱なパターン:

// 脆弱:

var params = new URLSearchParams(window.location.search);

var target = params.get("url"); // ユーザー制御

document.getElementById("mylink").href = target;

もし ターゲット はjavascriptコードで、リンクをクリックするとJSが実行されます。

安全なパターン(検証スキーム):

function safeHref(input) {

try {

var u = new URL(input, window.location.origin);

if (u.protocol === "http:" || u.protocol === "https:") {

return u.toString();

}

} catch(e) { /* invalid URL */ }

return "#";

}

document.getElementById("mylink").href = safeHref(params.get("url"));説明する: 新しいURL() 正規化する。 http:/https: スキームを使用します。これは javascriptを使用しています:/のデータがある: スキームがある。 ポーツウィガー・ネット

コンテンツ・セキュリティ・ポリシー(CSP):徹底的な防御

エンコーディングとサニタイズが主要な防御策である一方、CSP は次のような機能を提供する。 強力な二次バリア.noncesまたはハッシュを使用するように適切に構成されたCSPは、次のような機能を持つ。 ストリクトダイナミック を除去する。 'unsafe-inline'(安全でないインラインXSSの悪用を大幅に抑制することができる。

しかし、落とし穴は存在する:

- ノンスの再利用:同じnonceを複数のレスポンスで再利用するサイトがあるが、これはCSPの保護を弱体化させる。最近の研究 "The Nonce-nce of Web Security "は、現実の世界の多くのサイトがこのようなことをしていることを示している。(arXiv)

- デプロイの複雑さ:レガシーなインラインスクリプト、サードパーティのライブラリ、ブラウザの不整合をサポートすることは、しばしばポリシーを緩めることにつながる。

したがって、CSPはエンコーディングやサニタイズに取って代わるものではなく、補完するものであるべきです。

エンジニアリングのベストプラクティスCI、Lint、テスト、モニタリング

強固なXSS防御を運用する:

- ESLint / コード・リンター禁止されたシンク(innerHTML、eval)の使用を禁止するかフラグを立てるには、テンプレート式にコンテキスト注釈を付ける必要があります。

- CIにおける静的解析と動的解析:

- JSモジュールのマルチファイル静的テイント解析

- ファズテストまたは差分解析テスト

- ステージング環境におけるランタイム・インスツルメンテーション

- ユニットテスト/セキュリティテストユニットテストでコンテキストベースのペイロードを生成し、正しいエンコーディングが適用されていることを確認する (「XSS 脆弱性の自動検出と修復」や「ユニットテストによる XSS の検出」のように) (arXiv)

- モニタリングとアラートCSP違反レポート、疑わしいフローに対するインスツルメンテッド・ランタイム・アラート、エンコーディング失敗のログ・メトリクスを収集します。

PenligentワンクリックXSSスキャン設計

以下は、Penligentの製品に組み込むことができる設計仕様案です。 ワンクリックXSSスキャン "Playbook".

タスク・ワークフロー(ハイレベル)

- クロール&JSレンダリング - すべてのページとJS駆動ルートを発見する。

- 静的解析 - ソースコードにテイントを伝播させ、リスクの高いシンクや関数を特定する。

- テンプレートスキャン - テンプレート化されたスキャナー(Nucleiなど)を使用して、一般的なXSSペイロードを実行する。

- ランタイム/ダイナミック・スキャン - ヘッドレス・ブラウジングとインスツルメンテーションを使用して、ペイロードを注入し、スクリプトの実行を検出する。

- ランタイム・テイント・トラッキング - ページのランタイムを計測し、信頼できないデータが危険なシンクに到達するかどうかを監視する。

- 解析差分ファズテスト - エッジケースのマークアップをサニタイザー+ブラウザに送り、乖離を検出する。

- CSPおよびSRI監査 - ヘッダ、スクリプトタグ、nonceの再利用、整合性属性の欠落をチェックする。

- レポート作成 - PoC、リスク評価、修正提案、そしてオプションでPRパッチを生成して脆弱性をアセンブルします。

サンプル核テンプレート(反射型XSS)

id: xss-reflect-basic

情報

名前リフレクト XSS ベーシック

作者: penligent-scan

重大度: 高

リクエスト

- メソッドでGET

パス

- "{{BaseURL}}?q={{payload}}"

ペイロード

ペイロード:

- ""

matchers

- タイプ: word

パート: ボディ

単語

- "アラート(1)"コンテキストを意識したペイロード・セット(属性、JS、URL)で拡張し、ヘッドレス検証にチェーンして誤検出を減らす。

サンプルタスク定義(JSON)

{

"name":"XSS QuickScan"、

"ステップ":[

{"id":"crawl", "type": "クローラー":"crawler", "params":{"start_url":"{{target}}", "render_js": true}}、

{"id":"static", "type":"static_analysis", "deps":["crawl"]、"params":params": {"analyzers":["multi-file-taint"]}},

{"id":「template_scan"、"type":「スキャナ", "デプス":deps": "スキャナ", ["crawl"], "params":params": {"templates":["xss-reflect-basic"]}},

{"id":"dynamic"、"type":「dynamic_scan"、"deps":deps」: ["template_scan", "static"], 「params」:params": {"engine":"headless-instrumented"}}、

{"id":"dom_taint", "type":"runtime_taint", "deps":deps」: ["dynamic"], 「params」:params": {"agent":"instrumented-browser"}}、

{"id":"parsing_diff", "type":「parsing_diff"、"deps":[deps": "dynamic"]、"params":{}},

{"id":"audit_csp", "type":"csp_audit", "deps":["crawl"]、"params":{}},

{"id":"report", "type": "report_gen", "deps": ["クロール"]:"report_gen", "deps":[deps": "report_gen", "deps": "dom_taint", "parsing_diff", "audit_csp"], "params":params": {"format":「pdf,html"}}。

]

}レポート&アウトプット

各所見には以下のものが含まれる:

- タイプ(反映/保存/DOM)

- 概念実証(HTTPリクエスト/レスポンス、DOMスナップショット、スクリーンショット)

- 重症度スコア

- 修正提案(正しいエンコーダー、サニタイザー設定、安全なAPI使用など)

- オプションでパッチまたはPRスケルトンを自動生成する。

また、社内技術報告書の中で、関連文献(TrustyMonの引用、差分論文の解析など)にリンクすることもできます。

サンプルコードスニペットとベストプラクティス

以下は、Reactのような環境における安全/安全でないスニペットの例である:

安全でない(脆弱)

関数 UserGreeting(props) { [ユーザー挨拶 リターン ; }より安全なバージョン

dompurify' から DOMPurify をインポートします;

関数 UserGreeting(props) {

const clean = DOMPurify.sanitize(props.userContent, { ALLOWED_TAGS:['b','i','u','a'], ALLOWED_ATTR: ['href'] });

リターン <div dangerouslysetinnerhtml="{{" __html: clean }} />;

}あるいは、もっといい:

関数 UserGreeting(props) { [ユーザー挨拶

リターン <div>{props.userContent}。</div>; // Reactは自動エスケープする

}属性値の場合:

// Unsafe

<img src={userInput} />

// Safer

function safeUrl(u) {

const doc = new URL(u, window.location.origin);

if (doc.protocol === 'http:' || doc.protocol === 'https:') {

return doc.toString();

}

return '/'; // fallback

}

<img src={safeUrl(userInput)} />結論と次のステップ

を融合させたものである。 OWASPのXSS対策チートシート (プラグマティック・ルール)と 現代の研究の方向性 (実行時テイント、解析差分、MLプリフィルタ)により、強固でエンジニアリングに適した防御アプローチを構築します。ワンクリックのPenligentスキャンデザインは、これらのメソッドの製品化を支援し、パイプラインを再発明することなく、チームが強力な防御を採用することを容易にします。