대부분의 팀에는 더 많은 스캐너가 필요하지 않습니다. 다음과 같은 방법이 필요합니다. 이미 보유하고 있는 스캐너, 퍼저, 정찰 유틸리티, 익스플로잇 키트, 클라우드 분석기, 트래픽 레코더를 하나의 조직화된 공격자처럼 행동하게 만듭니다.-생산 증거 기반, 표준 인식 몇 주 동안 수작업으로 풀을 붙이지 않고도 출력할 수 있습니다. 이것이 바로 Penligent.ai가 해결하도록 설계된 문제입니다.

펜리전트의 입장은 간단합니다: 자연어로 말하고, 시스템이 200개 이상의 도구를 엔드투엔드로 조율하며, 증거와 제어 매핑이 포함된 재현 가능한 공격 체인을 제공합니다.. CLI 안무가 없습니다. 스크린샷 청소부 사냥이 없습니다. 손으로 꿰맨 PDF가 없습니다.

오케스트레이션('또 다른 스캐너'가 아닌)이 pentestAI의 다음 단계인 이유

- 도구 확산은 현실입니다. 보안팀은 Nmap, ffuf, nuclei, Burp 확장, SQLMap, OSINT 열거자, SAST/DAST, 비밀 탐지기, 클라우드 포스처 분석기, 컨테이너/k8s 기준 검사기, CI/CD 노출 스캐너 등을 보유하고 있으며 그 목록은 분기별로 늘어나고 있습니다. 병목 현상은 도구의 기능이 아니라 조정.

- 공격자 체인, 스캐너 목록. 단일 도구는 문제를 개별적으로 보고합니다. 경영진이 원하는 것은 스토리: 진입 → 피벗 → 폭발 반경 증거와 함께. 엔지니어링이 원하는 것은 재현정확한 요청, 토큰, 스크린샷 및 수정 목록이 필요합니다. 규정 준수 부서에서 원하는 것은 매핑실패한 제어(ISO 27001 / PCI DSS / NIST).

- LLM 어시스턴트 ≠ 자동 실행. "pentestGPT"는 추론 및 작성 속도를 높여주지만 여전히 사람이 필요합니다. 를 사용하여 도구를 선택하고, 범위를 적용하고, 세션을 관리하고, 신뢰할 수 있는 아티팩트를 구축할 수 있습니다.

펜리젠트의 논문: 펜테스트AI가 우선시해야 할 사항 계획, 실행, 증거 관리 및 보고-모두 자연어에 의해 구동되므로 연구자에게만 흥미를 주는 것이 아니라 엔지니어링 및 감사 부서에서도 결과물을 신뢰할 수 있습니다.

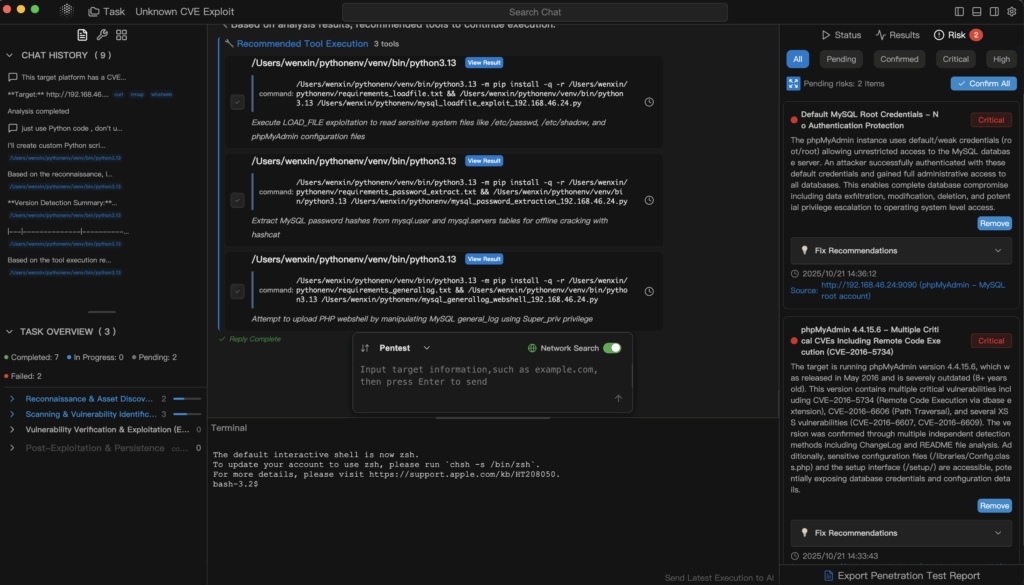

오케스트레이션 아키텍처(실제 작동 방식)

펜리전트를 다음과 같이 생각해보십시오. 4계층 파이프라인 의도를 공격 내러티브로 변환합니다:

A. 인텐트 인터프리터

- 일반 영어 목표(범위, 제약 조건, 규정 준수 목표)를 구문 분석합니다.

- 테스트 모드(블랙박스, 그레이박스), 인증 힌트, 스로틀링, MFA 제약 조건을 추출합니다.

- 구조화된 계획 사양으로 정규화합니다.

B. 플래너

- 계획을 다음과 같이 해결합니다. 도구 시퀀스정찰 → 인증/세션 테스트 → 익스플로잇 시도(정책 내) → 측면 검사 → 증거 수집.

- 각 단계에 맞는 어댑터를 선택합니다(예: 엔드포인트 검색을 위한 ffuf, 템플릿 검사를 위한 nuclei, 인젝션 유효성 검사를 위한 SQLMap, 토큰 재사용을 위한 사용자 지정 리플레이어).

- 예산(시간, 요금 제한, 동시성)을 할당하고 무능력 규칙을 적용합니다(재시도로 인해 앱이 소진되거나 요금이 제한되지 않도록).

C. 실행자

- 도구 실행 컨텍스트 공유 (쿠키, 토큰, 세션 수명 주기, 검색된 헤더).

- 관리 범위 가드레일 (호스트 허용 목록, 경로 필터), 안전 (스로틀, 백오프) 및 감사 추적 (전체 명령어+파라미터, 타임스탬프, 종료 코드).

- 표준화된 형식으로 아티팩트를 캡처합니다.

D. 증거 및 보고

- 출력을 통합 스키마와 상관관계가 있습니다. 단일 체인.

- 를 방출합니다. 엔지니어링 지원 수정 목록 그리고 규정 준수 매핑 (NIST/ISO/PCI) 및 요약 정보를 제공합니다.

높은 수준의 계획 개체는 다음과 같습니다:

계획:

목표: "관리자/디버그 표면을 열거하고 세션 고정/토큰 재사용(범위 내)을 테스트합니다."

scope:

도메인: ["staging-api.example.com"]

허용목록_경로: ["/admin", "/debug", "/api/*"]

제약 조건

rate_limit_rps: 3

respect_mfa: true

no_destructive_actions: true

kpis:

- "validated_findings"

- "time_to_first_chain"

- "증거_완성도"

report:

control_mapping: ["NIST_800-115", "ISO_27001", "PCI_DSS"]

결과물 ["exec-summary.pdf", "fix-list.md", "controls.json"]

이것이 중요한 이유: 대부분의 'AI 보안' 데모는 영리한 페이로드 생성에서 멈춥니다. 현실은 세션 상태, 스로틀링, 재시도 및 감사 추적. 오케스트레이션은 지루한 부분을 제대로 처리해야 승리할 수 있습니다.

구형과 신형: 정직한 비교

| 차원 | 기존(수동 파이프라인) | 펜리전트(자연어 → 오케스트레이션) |

|---|---|---|

| 설정 | 시니어 오퍼레이터 스크립트 CLI + 접착제 | 영어 목표 → 계획 사양 |

| 도구 시퀀싱 | 운영자별 애드혹 | 플래너가 어댑터 선택 및 주문 |

| 범위 안전 | 분야에 따라 다름 | 가드레일 적용(허용 목록, 속도 제한, MFA 준수) |

| 증거 | 스크린샷/캡이 흩어져 있음 | 정규화된 증거 번들(추적, 스크린샷, 토큰 수명 주기) |

| 신고 | 수동 PDF + 수작업 매핑 | 구조화된 아티팩트 + 표준 매핑 |

| 반복성 | 운영자 종속적 | 결정론적 계획, 차이점을 사용하여 재실행 가능 |

요청에서 보고까지: 콘크리트 아티팩트

자연어 입력 → 작업 생성

펜리전트 작업 생성 \.

--목표 "staging-api.example.com에서 노출된 관리자 패널 찾기, 세션 고정/토큰 재사용(범위 내) 테스트, HTTP 추적 및 스크린샷 캡처, NIST/ISO/PCI에 매핑, 실행 요약 및 수정 목록 출력".

상태 및 가드레일

penligent 작업 상태 --id # 현재 단계, 도구, ETA 및 안전 제약 조건을 표시합니다.

penligent 작업 범위 --id # 허용 목록, 속도 제한, MFA 설정, 금지 규칙을 출력합니다.

증거 및 보고 결과물

penligent 증거 가져오기 --id --bundle zip

/evidence/http/ # 위생 처리된 요청/응답 쌍(JSONL)

/증거/스크린샷/ # 단계별 라벨 이미지(png)

/증거/토큰/ # 라이프사이클 + 리플레이 로그(txt/json)

/report/exec-summary.pdf # 비즈니스 대상 개요

/report/fix-list.md # 엔지니어링 백로그(우선순위, 소유자, 단계)

# NIST/ISO/PCI 매핑(기계 판독 가능) /report/controls.json

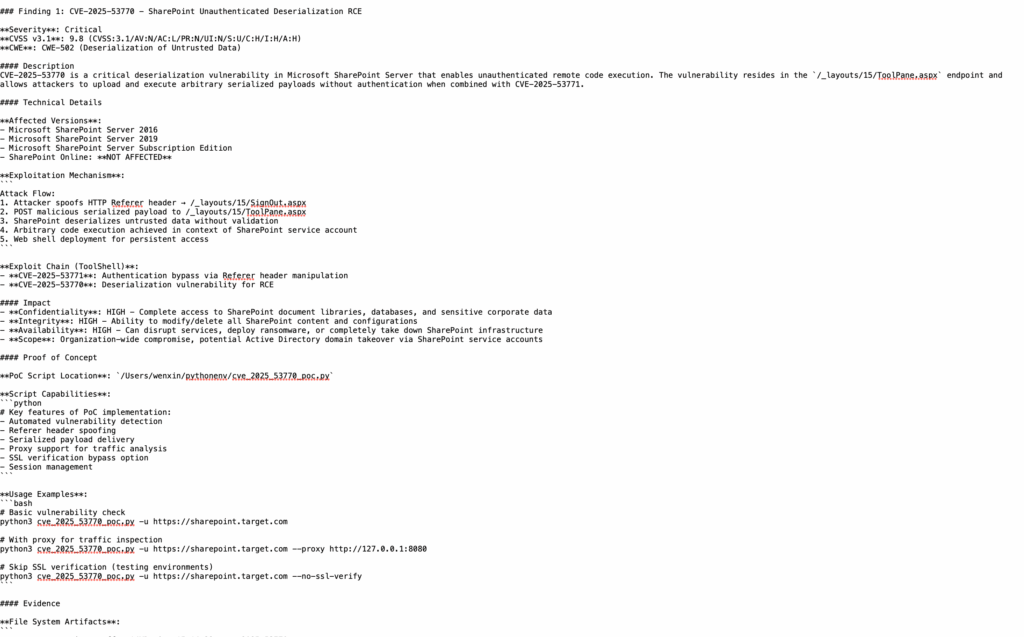

정규화된 결과(샘플 JSON)

{

"id": "pf-2025-00031",

"title": "/admin/session에서 토큰 재사용 허용",

"심각도": "높음",

"chain_position": 2,

"증거": {

"http_trace": "evidence/http/trace-002.jsonl",

"스크린샷": "증거/스크린샷/관리자-세션-수락.png",

"토큰_로그": "evidence/tokens/replay-02.json"

},

"repro_steps": [

"토큰 T1(사용자 A, 타임스탬프 X) 획득",

"조작된 헤더를 사용하여 /admin/session에 대해 T1 재생",

"200 + 관리자 쿠키 발급 관찰"

],

"impact": "리플레이로 접근 가능한 권한 있는 패널, 잠재적인 측면 데이터 접근.",

"controls": {

"NIST_800_115": ["인증 메커니즘 테스트"],

"ISO_27001": ["A.9.4 액세스 제어"],

"PCI_DSS": ["8.3 강력한 암호화 및 인증"]: ["8.3 강력한 암호화 및 인증"]

},

"remediation": {

"owner": "platform-auth",

"우선순위": "P1",

"actions": [

"토큰을 디바이스/세션 컨텍스트에 바인딩",

"논스/일회성 토큰 리플레이 보호 구현",

"IP/UA 휴리스틱으로 서버 측 TTL 추가"

],

"검증": "리플레이 시도는 401을 반환해야 하며, 업데이트된 추적을 첨부해야 합니다."

}

}

기능 도메인(시스템이 실제로 구동하는 기능)

웹 및 API 경계

- 자동화: 관리자/디버그 식별, 인증 경계 프로빙, 세션 고정/토큰 재사용 확인(범위 내), 퍼징은 이전 정찰을 대상으로 합니다.

- 결과: 요청/응답 증명, 스크린샷, 영향 내러티브 → 수정 목록.

클라우드 및 컨테이너

- 자동화: 임시/"섀도" 자산 검색, 잘못된 범위의 IAM 탐지, CI/CD 런너 노출 힌트, 오래된 토큰/키 신호.

- 결과: "진입 → 피벗 → 임팩트" 체인-not 80개의 격리된 '매체'.

인증, 세션 및 ID

- 자동화: 토큰 수명 주기 분석, 재사용/수정, 경로 기반 격리 검사, 혼합 인증 표면.

- 결과: 저소음 결과와 함께 정확한 재현 및 제어 매핑.

OSINT 및 노출 매핑

- 자동화: 하위 도메인 열거, 서비스 핑거프린팅, 타사 서피스.

- 결과: 내구성이 뛰어난 공인 검색 감사 추적.

증거 및 보고

- 자동화: 아티팩트 캡처 → 정규화 → 표준 매핑 → 아티팩트에 대한 보안, 엔지니어링, 규정 준수, 리더십.

방법론 앵커:

NIST SP 800-115 - 정보 보안 테스트 및 평가에 대한 기술 가이드

OWASP WSTG/PTES - 위상 기반 펜테스트 구조와 용어

페이로드를 넘어 실제로 도움이 되는 'AI 부분'

- 의도 접지: 모호한 지침을 다음과 같이 번역합니다. 범위 지정, 테스트 가능 단계(예: "3rps 초과 금지", "파괴적 동사 금지", "MFA 존중").

- 적응형 시퀀싱: 는 중간 결과에 따라 도구를 전환합니다(예: 관리자 헤더가 발견되지 않으면 대체 풋프린트로 피벗, 토큰 리플레이가 실패하면 테스트 고정).

- 증거의 완전성: 실행자에게 누락된 아티팩트를 다시 캡처하라는 메시지를 표시합니다. 품질 플로어 보고 (스크린샷 + 추적 + 토큰 로그).

- 언어 생성을 제어합니다: 원시 아티팩트를 NIST/ISO/PCI 양식을 만들 수 있습니다.

많은 'AI 펜테스트' 아이디어가 부족한 부분이 바로 이 부분입니다. 영리한 텍스트를 생성하지만 최소 증거 기준을 적용하지 않습니다.. 펜리전트는 다음과 같은 방법으로 "라스트 마일"을 강화합니다. 증거를 일류 계약으로 만들기.

중요한 KPI

| KPI | 중요한 이유 | 오케스트레이션 효과 |

|---|---|---|

| 첫 번째 체인 검증 시간 | 시스템이 다음을 생성할 수 있는지 표시합니다. 실행 가능 신속한 인텔리전스 | 자연어 → 즉각적인 계획, 어댑터 병렬 실행, 초기 체인 실현 속도 향상 |

| 증거의 완전성 | 엔지니어링이 재현할 수 있는지 여부를 결정합니다. | 표준화된 캡처, AI가 실행자에게 부족한 부분을 채우라는 메시지 표시 |

| 신호 대 잡음 | 오탐 감소 → 더 빠른 수정 | 도구 간 상관관계는 더 적지만 더 강력한 체인을 생성합니다. |

| 해결 속도 | 검색에서 PR 병합까지의 시간으로 측정한 결과 | 수정 목록이 이미 구조화되어 있어 번역 지연 시간 없음 |

| 반복성 | 회귀 및 감사에 필요 | 계획은 결정론적이며 재실행 시 델타가 발생합니다. |

현실적인 시나리오

- 공개 관리자 패널 드리프트 스테이징: 리플레이/수정 증명, 트레이스 첨부, 컨트롤에 매핑, 명확한 '완료' 기준이 있는 P1 작업 출시.

- CI/CD 노출허용 범위가 있는 주자 발견, 비밀 액세스로의 연결, 범위 설정 및 증거 TTL 확인을 조언합니다.

- 클라우드 "섀도" 에셋잊혀진 디버그 서비스, 항목 표시 → IAM 피벗, 폭발 반경 정량화.

- AI 어시스턴트 표면허용된 범위 내에서 즉각적인 주입 기반 퇴출 또는 강제 조치를 검증하고, 아티팩트를 기록하고 영향을 제어합니다.

통합 패턴(모든 것을 수작업으로 배선하지 않고)

펜리전트는 도구를 다음과 같이 취급합니다. 어댑터 표준화된 I/O를 제공합니다:

어댑터:

- ID: "nmap.tcp"

input: { host: "staging-api.example.com", ports: "1-1024" }

output: { services: ["http/443", "ssh/22", "..."] }

- id: "ffuf.enum"

input: { base_url: "https://staging-api.example.com", wordlist: "common-admin.txt" }

출력 { 경로: ["/admin", "/console", "/debug"] }

- id: "nuclei.http"

input: { target: ["https://staging-api.example.com/admin"], 템플릿: ["misconfig/*","auth/*"] }

출력 { findings: [...] }

- id: "sqlmap.verify"

input: { url: "https://staging-api.example.com/api/search?q=*", technique: "시간 기반" }

output: { verified: true, trace: "evidence/http/sqlmap-01.jsonl" }

- id: "token.replay"

input: { 토큰: "T1", 엔드포인트: "/admin/session" }

출력 { status: 200, issued_admin_cookie: true, screenshot: "..." }

운영자 스크립팅 없음. 플래너는 어댑터를 구성하고, 실행자는 어댑터를 통해 컨텍스트(헤더, 쿠키, 토큰)를 공유하며, 증거는 자동으로 캡처됩니다.

제한 사항 및 책임 있는 사용(솔직한 현실)

- 인간 레드팀을 대체할 수 없습니다. 사회적, 물리적, 매우 참신한 체인은 여전히 전문가의 창의력을 활용할 수 있습니다.

- 범위는 명시적이어야 합니다. 시스템에서 허용 목록과 제약 조건을 적용하므로 팀은 이를 올바르게 정의해야 합니다.

- 증거가 가장 중요합니다. 통합이 고품질 아티팩트를 생성할 수 없는 경우 플래너는 다른 어댑터로 돌아가거나 단계를 "비확정"으로 표시해야 합니다.

- 표준 매핑 ≠ 법률 자문. NIST/ISO/PCI 매핑은 감사 대화를 지원하며, 프로그램 소유자는 해석 및 증명에 대한 책임을 유지합니다.

- 처리량은 표면에 따라 다릅니다. 인증/멀티 테넌트 흐름이 많으면 더 오래 실행해야 하며, 속도 제한과 MFA 존중은 안전과 합법성을 위한 신중한 절충안입니다.

실무 운영자를 위한 체크리스트

- 목적을 일반 영어로 설명합니다. 범위, 안전 및 규정 준수 목표를 포함하세요.

- 원시 카운트보다 '체인 품질'을 선호합니다. 잘 입증된 하나의 체인이 30개의 이론적 "매체"를 능가합니다.

- 어댑터를 간결하게 유지하세요. 노이즈가 많은 도구보다는 잘 이해되는 적은 수의 강력한 아티팩트를 가진 도구를 선호합니다.

- "완료"를 정의합니다. 각 P1에 대해 수정 후 예상되는 검증 추적을 미리 선언합니다.

- 재실행 계획. 델타를 비교하고, 이전과 이후를 경영진에게 전달하여 위험 감소를 보여주는 방법입니다.

참고 자료 및 추가 자료

- NIST SP 800-115 - 정보 보안 테스트 및 평가에 대한 기술 가이드

https://csrc.nist.gov/publications/detail/sp/800-115/final - OWASP 웹 보안 테스트 가이드(WSTG)

https://owasp.org/www-project-web-security-testing-guide/

결론

현실이 "10개의 훌륭한 도구와 0개의 조정된 압력"이라면, 다음과 같이 생각해보세요. 펜테스트AI는 오케스트레이션을 의미해야 합니다.:

- 말씀하세요.

- 시스템이 체인을 실행합니다.

- 누구나 필요한 증거를 확보할 수 있습니다.

Penligent.ai는 바로 이러한 결과를 목표로 합니다.자연어 입력, 멀티 툴 공격 체인 아웃-번역 오버헤드 없이 엔지니어링, 규정 준수 및 경영진에게 전달할 수 있는 아티팩트를 제공합니다. 다른 스캐너가 아닙니다. 이미 소유하고 있는 오케스트라의 지휘자.