제로데이 익스플로잇이란 무엇인가요?

A 제로데이 익스플로잇 는 공개적으로 공개된 적이 없는 소프트웨어 결함을 무기화하는 데 사용되는 기법입니다. 제로데이 는 수비수들이 문제 해결에 걸리는 시간 0일.

일반적인 제로데이 시퀀스에는 다음이 포함됩니다:

- 알려지지 않은 취약점

- 공격자가 이를 발견합니다.

- 공격자가 익스플로잇 코드 개발

- 패치가 존재하기 전에 익스플로잇이 사용됨

이러한 결함은 종종 활성화됩니다:

- 원격 코드 실행(RCE)

- 권한 에스컬레이션

- 데이터 도난

- 멀웨어 주입

- 광범위한 타협

취약점을 알 수 없기 때문에 안티바이러스, 시그니처 IDS, 패치 주기 등 기존 보안 도구는 본질적으로 효과가 없습니다.

해커가 제로데이 취약점을 발견하는 방법

정교한 공격자(국가, 지능형 범죄 그룹, 익스플로잇 브로커)는 여러 가지 기술을 사용하여 공개되지 않은 취약점을 찾습니다.

고급 퍼징(기술 및 안전 예시)

AFL++, 홍그퍼즈, lib퍼저와 같은 최신 퍼저는 입력을 변경하여 대상 앱에서 예기치 않은 동작을 강제합니다.

아래는 안전하고 교육적인 파이썬 퍼징 예제 핵심 개념을 설명하는 그림입니다:

python

하위 프로세스 가져오기, 무작위

def mutate(seed):

i = random.randint(0, len(seed)-1)

반환 seed[:i] + bytes([random.randint(0,255)]) + seed[i+1:]

seed = b"A"*64

for _ in range(3000):

data = mutate(seed)

프로세스 = subprocess.Popen(["./test_binary"]),

stdin=subprocess.PIPE,

stdout=subprocess.PIPE,

stderr=subprocess.PIPE)

out, err = process.communicate(data)

if process.returncode가 (0, None)에 있지 않은 경우:

print("크래시 식별 - 수동으로 조사합니다.")

이는 무기화하지 않고 퍼징 워크플로우를 모방합니다.

IDA 또는 Ghidra를 사용한 리버스 엔지니어링

애널리스트:

- 바이너리 디컴파일

- 기능 흐름 추적

- 메모리 경계 식별

- 안전하지 않은 통화(예,

strcpy,sprintf) - 논리 결함 탐지

공격자는 리버스 엔지니어링을 통해 프로그램이 입력을 처리하는 방식과 이를 깨뜨리는 방법에 대한 완전한 통찰력을 얻을 수 있습니다.

제로데이 라이프사이클

제로데이 공격은 일반적으로 이러한 단계를 거쳐 진행됩니다:

- 발견하기 알려지지 않은 취약점

- 개발 익스플로잇(트리거 + 페이로드)

- 무기화 (문서, 웹페이지, 피싱 파일 등에 삽입)

- 전달 익스플로잇

- 실행 코드 및 악성코드 설치

- 지속 를 클릭하고 측면 이동을 수행합니다.

- 익스플로잇 확산 패치될 때까지

예시: 메모리 손상에 대한 안전한 데모 시연

아래는 악용 불가를 사용하여 위험을 설명하는 오버플로우를 보여줍니다:

c

void vulnerable(char *input) {

char buf[32];

// 안전하지 않음: 데모 전용

strcpy(buf, input);

}

이 코드는 간단한 감독 소홀이 어떻게 보안 취약점으로 이어지는지 보여줍니다.

실제 익스플로잇은 단순한 스니펫을 넘어 DEP, ASLR, 스택 쿠키, CFG 등을 우회해야 합니다.

예시: 개념적 페이로드 전송 체인

현실적인(그러나 무기가 아닌) 공격이 포함될 수 있습니다:

- 악성 PDF → 제로데이 트리거

- 셸코드 스텁 → 2단계 로드

- 로더 → 암호화된 페이로드 다운로드

- 페이로드 → 신뢰할 수 있는 프로세스에 인젝션

- 지속성 → 예약된 작업/레지스트리 이벤트

설명용 개념 셸코드 스텁(비기능)입니다:

어셈블리

개념적, 실행 가능하지 않은 예제

mov rax, [target_socket]

설정_연결 호출

READ_INCRIPTED_PAYLOAD 호출

jmp execution_stub

이는 기능이 아닌 구조를 설명합니다.

제로데이 익스플로잇이 위험한 이유

제로 데이가 위험한 이유는 다음과 같습니다:

- 패치가 존재하지 않습니다.

- 기존 도구는 이를 감지할 수 없습니다.

- 높은 권한 액세스 권한을 제공합니다.

- 지능형 위협 공격자들이 사용하는 방법

- 신속하고 광범위한 타협을 가능하게 합니다.

사례 연구(예: 스턱스넷, 솔라윈즈, iOS 익스플로잇)는 제로데이 공격이 지정학적, 경제적으로 얼마나 큰 영향을 미치는지 보여줍니다.

제로데이 익스플로잇 탐지 방법

제로데이 탐지는 다음을 기반으로 합니다. 서명이 아닌 동작.

시스몬 규칙 예제: 의심스러운 DLL 로드

xml

<ImageLoad onmatch="include">

미서명

temp

</ImageLoad>

다음과 같은 초기 익스플로잇 행위를 포착하는 데 유용합니다:

- 의심스러운 DLL 사이드로딩

- 프로세스 중공화

- 파일 없는 멀웨어 로딩

수리카타 규칙 예시(안전, 비특이적)

yaml

경고 HTTP 임의 임의 -> 임의 임의 (

메시지:"잠재적 익스플로잇 동작";

흐름:설정,서버로;

콘텐츠:"|00 00 FF FF|";

http_header;

)

이는 익스플로잇 개발 중에 자주 생성되는 잘못된 패턴을 탐지합니다.

파이썬의 경량 샌드박싱

python

하위 프로세스 가져오기

def run_safely(file):

subprocess.run(["firejail", "--private", file])

의심스러운 문서나 바이너리를 분석할 때는 봉쇄가 핵심입니다.

제로데이 위협을 방어하는 방법

제로데이 복원력에는 다음이 필요합니다:

- 심층 방어

- 공격 표면 감소

- 엄격한 액세스 제어

- 네트워크 세분화

- 행동 기반 EDR

- 익스플로잇 방어 프레임워크(CFG, ASLR, DEP)

- 신속한 패치 주기 및 가상 패치 적용

예시: 비정상적인 입력을 차단하는 WAF 로직

python

def waf_filter(req):

if len(req.headers.get("User-Agent", "")) > 400:

반환 거짓

req.text에 "{{$:

반환 거짓

True를 반환합니다.

이는 특정 페이로드가 아닌 공격 클래스를 차단합니다.

예시: RASP SQL 인젝션 가드

python

def protect_sql(query):

dangerous = ["--", ";", "/*", "*/", "DROP", "UNION"]

if any(x in query.upper() for x in dangerous):

예외("의심스러운 SQL 동작을 차단했습니다.") 발생

쿼리 반환

런타임 보호는 전체 익스플로잇 제품군을 무력화합니다.

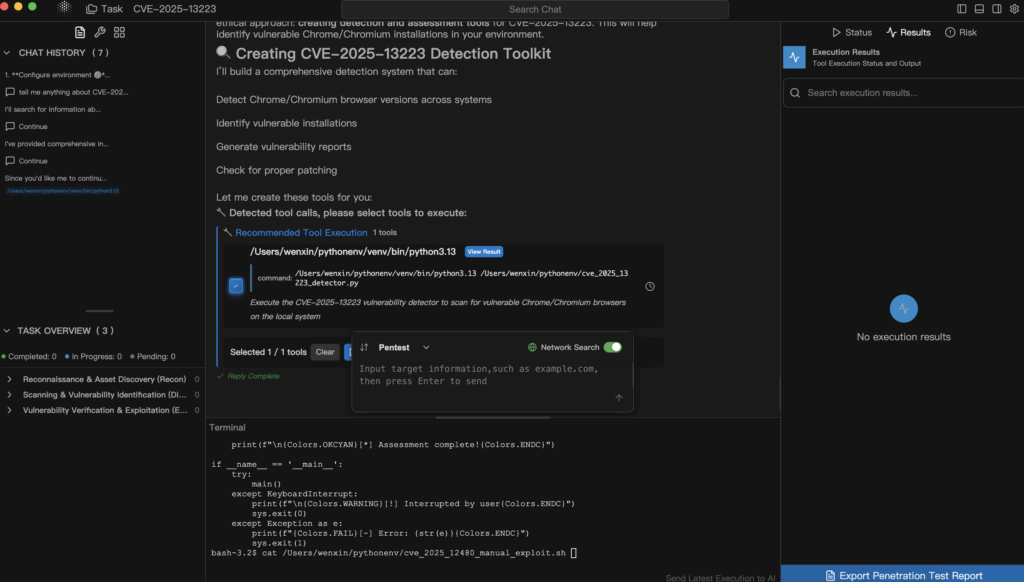

펜리전트 AI 기반의 제로 데이 복원력

펜리전트는 제로 데이 위협으로부터 조직을 강화합니다:

- AI 가이드 퍼징

- 자율 취약점 발견

- 메모리 이상 감지

- API 응답의 시맨틱 차이

- ML 기반 익스플로잇 가능성 점수

- 자동화된 측면 움직임 감지

펜리젠트의 제로데이 시뮬레이션 엔진(의사 워크플로)

pseudo

루프:

입력 = AI.generate_mutation(seed)

응답 = target.run(입력)

응답이 충돌하거나 중단되는 경우

report.possible_zero_day(input)

응답.behavior_shift > 임계값:

alert.behavior_anomaly()

이를 통해 공격자가 제로데이 유형의 취약점을 발견하기 전에 선제적으로 식별할 수 있습니다.

취약점 악용 가능성 분석

pseudo

analyze(memory_dump):

제어 흐름이 손상된 경우:

rating="High"

엘리프 힙_구조_수정:

rating="Medium"

else:

rating="낮음"

이를 통해 오탐을 줄이고 실행 가능한 인사이트를 제공합니다.

결론 제로데이 방어에는 사전 예방적 전략이 필요합니다

제로데이 익스플로잇은 특히 AI 기반 사이버 범죄의 가속화로 인해 계속 증가할 것입니다. 방어자는 다음에서 전환해야 합니다. 서명 기반 에 행동, 이상 징후 중심, 예측 기반 접근합니다.

Penligent는 공격자가 이를 악용하기 전에 취약점을 발견하여 조직이 이러한 위협에 대비할 수 있도록 특별히 설계되었습니다.