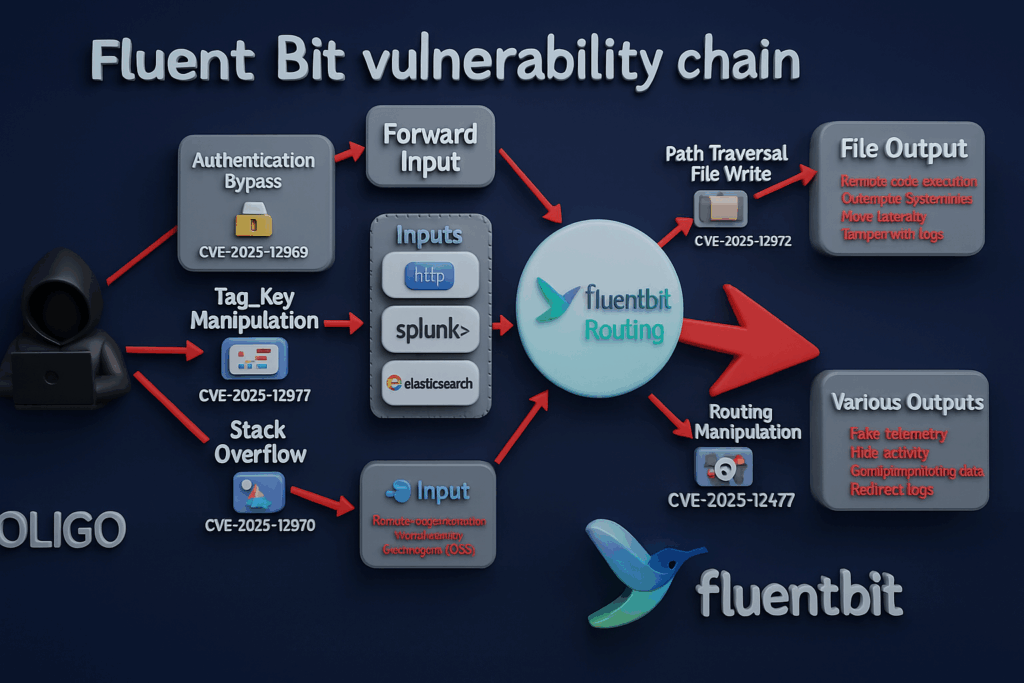

에 대한 최신 연구 유창한 비트 는 클라우드 또는 AI 인프라 엔지니어를 조금 불편하게 만들 것입니다. 널리 사용되는 로깅 및 메트릭 에이전트의 5가지 새로운 CVE는 인증을 우회하고, 경로 탐색을 통해 임의의 파일을 쓰고, 스택 버퍼를 오버플로하고, 와이어의 태그를 조용히 조작하기 위해 연쇄적으로 사용될 수 있습니다. 적절한 조건에서 다음과 같은 기능을 사용할 수 있습니다. 인증되지 않은 로그 삽입 에 원격 코드 실행 및 전체 원격 측정 하이재킹. (해커 뉴스)

이것은 틈새 구성 요소가 아닙니다. 플루언트 비트는 수십억 개의 컨테이너 매주 수백만 건의 다운로드와 함께 150억 회 이상 배포되었습니다. Kubernetes 노드, 하이퍼스케일러의 관리형 Kubernetes 제품, GPU 노드 로그를 중앙 집중식 시스템으로 다시 전송하는 AI 클러스터에 설치되어 있습니다. (올리고 보안)

침투 테스트, 자동화된 보안 검증 또는 AI 인프라 안전에 관심이 있다면 이제 Fluent Bit를 다음과 같이 취급해야 합니다. 공격 표면의 일부배관뿐만 아니라

플루언트 비트가 실제로 하는 일과 이것이 문제가 되는 이유

플루언트 비트는 로그와 메트릭을 수집, 처리, 전달하기 위한 소형 원격 측정 에이전트입니다. 다음과 같은 입력에서 데이터를 수신합니다. in_tail, in_http, in_splunk, in_elasticsearch, in_docker및 in_forward를 사용하여 데이터를 변환한 다음 다음과 같은 출력으로 라우팅합니다. 파일, 앞으로, 엘라스틱서치, 카프카또는 클라우드 공급업체 엔드포인트.

두 가지 속성이 플루언트 비트를 공격자에게 매력적으로 만드는 이유입니다:

- 모든 곳에서 실행됩니다. SecurityWeek, CSO Online 등에서는 현재 많은 관리형 Kubernetes 스택과 클라우드 플랫폼에서 Fluent Bit가 기본 구성 요소로 제공되고 있으며, 컨테이너를 대규모로 배포하는 경우 이미 여러 번 사용하고 있을 것이라고 강조합니다. (전자 보안 플래닛)

- 종종 광범위한 권한으로 실행됩니다. 호스트 로그와 컨테이너 로그를 효율적으로 읽기 위해 호스트 경로를 마운트하고 민감한 디렉터리에 액세스하는 데몬셋으로 배포되는 경우가 많습니다. 레거시 환경이나 잘못 구성된 환경에서는 루트로 실행될 수도 있습니다.

이러한 조합(편재성과 권한)은 로깅 계층의 로직 버그가 순식간에 전체 클러스터의 제어 지점.

현재 유창한 비트 취약점 체인

올리고 시큐리티와 CERT/CC의 연구원들은 플루언트 비트에 영향을 미치는 5개의 취약점 체인을 공개했으며, 현재 VU#761751과 여러 CVE 레코드에서 추적되고 있습니다. (올리고 보안)

5가지 CVE 요약

| CVE | 구성 요소 | 핵심 결함 | 주요 영향 |

|---|---|---|---|

| CVE-2025-12972 | out_file 플러그인 | 비위생적 사용 태그 값을 사용하여 출력 파일명을 도출하고, 언제 파일 가 생략된 경우, 다음과 같은 경로 탐색 시퀀스는 ../ 태그는 존중됩니다. | 의도한 디렉토리 외부의 임의 파일 쓰기/덮어쓰기, 실행 파일 또는 설정 경로와 결합 시 로그 변조 및 잠재적 RCE(CVE) |

| CVE-2025-12970 | in_docker 입력 | 추출_이름() 는 길이 확인 없이 컨테이너 이름을 고정 크기 스택 버퍼에 복사합니다. | 스택 버퍼 오버플로; 컨테이너를 생성하거나 이름을 지정할 수 있는 공격자가 에이전트를 크래시하거나 호스트에서 코드를 실행할 수 있습니다(올리고 보안) |

| CVE-2025-12969 | in_forward 입력 | security.users 특정 구성에서 인증이 일관되게 적용되지 않는 경우 | 인증 우회: 네트워크 액세스 권한이 있는 원격 공격자가 인증되지 않은 데이터를 포워드를 통해 전송하여 위조된 로그를 삽입하고 시스템을 폭주시킬 수 있습니다(NVD) |

| CVE-2025-12977 | 태그 파생 | 사용자 제어 필드에서 파생된 태그의 부적절한 유효성 검사; 줄 바꿈, 순회 시퀀스, 제어 문자 허용 | 다운스트림 로그 및 구문 분석을 손상시켜 활동을 위장하거나 분석 파이프라인을 손상시킬 수 있습니다(CERT 조정 센터) |

| CVE-2025-12978 | in_http, in_splunk, in_elasticsearch 입력 | 태그 키 유효성 검사에서 정확한 키 길이 일치를 적용하지 못하고 태그 접두사를 일치로 허용합니다. | 태그 스푸핑 및 라우팅 조작: 조작된 입력은 의도하지 않은 대상으로 레코드를 재라우팅할 수 있습니다(NVD) |

eSecurity Planet, CSO Online 등의 보안 기사는 모두 다음과 같은 주제를 강조합니다. 데이터 플레인 취약점 관리 표면뿐만 아니라 플루언트 비트가 태그, 파일 이름, 입력 인증을 처리하는 방식을 공격합니다. (전자 보안 플래닛)

공격자가 실제로 이러한 버그를 연결하는 방법

1단계 - 원격 측정 영역에 발을 들여놓기

대부분의 시나리오에서는 공격자가 다음을 가지고 있다고 가정합니다. 플루언트 비트 입력에 대한 네트워크 액세스 (예: 포워드, HTTP, Splunk 또는 Elasticsearch 인그레스) 또는 CI/CD 파이프라인 또는 손상된 레지스트리를 통해 컨테이너 이름에 영향을 미치는 기능입니다. CERT/CC는 이러한 결함 중 상당수가 "플루언트 비트 인스턴스에 대한 네트워크 액세스"를 필요로 하며, 클라우드 네이티브 환경에서는 종종 "로깅 데몬 세트와 대화할 수 있는 VPC 또는 클러스터의 모든 것"을 의미한다고 명시적으로 경고하고 있습니다. (CERT 조정 센터)

2단계 - 태그를 Write-What-Where 프리미티브로 전환(CVE-2025-12972)

의 경로 탐색 버그 out_file 가 가장 위험할 수 있습니다. 기본적으로 많은 운영자가 출력을 구성할 때 경로 생략 파일를 사용하여 플루언트 비트가 태그에서 파일 이름을 합성할 수 있도록 합니다. 파일 이름을 구성할 때 태그 값이 위생 처리되지 않기 때문에 태그를 제어할 수 있는 공격자는 다음을 삽입할 수 있습니다. ../ 시퀀스를 사용하여 디렉터리를 이동하고 임의의 위치에 로그를 기록합니다. (CVE)

임의의 파일을 작성하고 그 내용을 부분적으로 제어할 수 있게 되면 가능합니다:

- 셸 스크립트, 크론 작업 또는 시스템 단위 파일을 덮어씁니다.

- 나중에 다른 서비스에서 로드하는 디렉터리에 웹 셸 또는 구성 조각을 드롭합니다.

- 기존 로그를 조작하여 침입의 흔적을 지웁니다.

여러 분석에 따르면 현실적인 배포에서는 무결성 문제를 넘어 전체 배포로 이어질 수 있습니다. 원격 코드 실행 덮어쓴 파일이 실행되는 경우. (등록)

3단계 - 에이전트에서 코드 실행 잡기(CVE-2025-12970)

스택 오버플로 in_docker 는 컨테이너 이름에 영향을 줄 수 있는 공격자에게 보다 직접적인 경로를 제공합니다. 컨테이너 이름에 추출_이름() 헬퍼는 경계 검사 없이 컨테이너 이름을 고정 256바이트 스택 버퍼에 복사하며, 256바이트보다 긴 이름은 버퍼를 오버플로합니다. (전자 보안 플래닛)

익스플로잇 관점에서 보면, 플루언트 비트가 실행되는 동일한 호스트(일반적으로 여러 워크로드가 예약되는 노드)에 프리미티브가 있습니다. Oligo와 CSO는 로깅 에이전트를 장악하면 공격자가 다음을 수행할 수 있다고 지적합니다. 활동을 숨기고, 백도어를 심고, 클러스터 내부로 더 깊숙이 침투합니다.. (올리고 보안)

4단계 - 태그 조작으로 눈에 잘 띄지 않게 숨기기(CVE-2025-12977 및 12978)

파일 쓰기 및 오버플로 프리미티브가 적용되면 태그 관련 CVE가 스텔스 기능을 제공합니다:

- CVE-2025-12978은 다음을 허용합니다. 태그 스푸핑 에서 접두사를 전체 일치로 처리하여

태그 키유효성 검사. 이를 통해 악성 레코드가 신뢰할 수 있는 구성 요소에서 나온 것처럼 위장할 수 있습니다. (NVD) - CVE-2025-12977은 공격자가 사용자 제어 필드에서 파생된 태그에 제어 문자와 줄 바꿈을 삽입하여 다운스트림 파서를 혼동하고 여러 로그 이벤트를 융합할 수 있게 해줍니다. (멀웨어 분석, 뉴스 및 지표)

이를 결합하면 다음과 같은 기능을 사용할 수 있습니다. 경로 재지정, 재구성 및 선택적 손상 방어자가 의존하는 로그입니다.

5단계 - 포워드 인증 취약점 익스플로잇(CVE-2025-12969)

마지막으로, CVE-2025-12969는 경계에 구멍을 뚫습니다. 언제 in_forward 로 구성됩니다. security.users 플러그인은 특정 방식으로 실제로 인증을 강제하지 못합니다. 겉으로 보기에는 잠겨 있는 것처럼 보이지만 실제로는 포워드 포트에 네트워크 액세스 권한이 있는 사람은 누구나 로그를 보낼 수 있습니다. (NVD)

따라서 실제 공격이 다른 곳에서 실행되는 동안 위조된 이벤트를 주입하거나, 알림 시스템을 폭주시키거나, "모든 것이 정상입니다"라는 정상 하트비트를 보내는 것은 아주 간단한 일입니다.

이것이 AI 및 클라우드 네이티브 스택에 특히 중요한 이유

AI 워크로드, 특히 GPU를 많이 사용하는 LLM 및 추론 클러스터를 실행하는 경우 Fluent Bit는 종종 다음에서 로그를 스크랩합니다. 모델 서버, 벡터 DB 또는 에이전트 런타임을 호스팅하는 노드입니다.. 이러한 워크로드에 가까운 로깅 에이전트가 손상된 것은 자연스러운 출발점입니다.

이러한 새로운 결함은 다음과 같은 이전 문제에서도 이어집니다. CVE-2024-4323 "언어적 나무꾼"는 서비스 거부 및 잠재적인 정보 노출을 가능하게 하는 플루언트 비트의 HTTP 서버 버그입니다. 여러 벤더가 플루언트 비트의 플러그인 및 태그 처리를 일회성 실수가 아닌 반복되는 취약점으로 규정하기 시작했습니다. (봇 크롤링)

즉, 위협 모델에 이미 LLM 인프라에 대한 공급망 및 측면 이동이 포함된 경우, 이제 Fluent Bit는 인그레스 컨트롤러 또는 서비스 메시와 동일한 '고가치' 버킷에 속합니다.

탐지 및 분류: 어디서부터 시작해야 할까요?

유창한 비트 발자국 인벤토리

Kubernetes에서는 Fluent Bit를 실행하는 모든 파드를 빠르게 식별한 다음 해당 버전을 쿼리할 수 있습니다:

# 'fluent-bit'를 포함하는 파드와 컨테이너 이미지를 나열한다.

kubectl get pods -A -o jsonpath='{range .items[*]}{.metadata.namespace}{" "}{.metadata.name}{" "}{.spec.containers[*].image}{"\\n"}{end}' \\.

| grep -i 'fluent-bit'

# 특정 파드 내부의 버전 확인

kubectl 실행 -n logging fluent-bit-abc123 -- fluent-bit --version

찾은 내용을 배포판의 릴리스 노트 및 수정 사항이 포함된 버전과 비교하세요. CERT/CC와 JPCERT는 모두 다음을 참조합니다. 4.1.0+ 5-CVE 체인에 대한 수정 사항을 포함하여 많은 공급업체에서 표준화하고 있습니다. 4.1.1. (CERT 조정 센터)

행동 신호 찾기

패치 적용 전에도 스캔할 수 있습니다:

- 예기치 않은 플루언트 비트 충돌 또는 재시작 스톰(오버플로 또는 잘못된 입력 가능성).

- 갑작스러운 변경 사항

파일출력 위치 또는 비정상적인 디렉토리에 로그 파일이 나타나는지 확인합니다. - 포함된 태그

../, 줄 바꿈 또는 인쇄할 수 없는 문자를 입력합니다. - 비정상적인 IP 범위 또는 인증되지 않은 피어의 연결을 포워딩합니다.

이러한 신호는 그 자체로는 약한 신호이지만, 함께 쌓이면 로깅 평면이 이미 압력을 받고 있는지 여부를 알려줍니다.

수정 및 강화: 단순한 버전 범프가 아닙니다

안전 버전으로 패치

협상할 수 없는 단계는 다음 사항에 대한 수정 사항이 포함된 공급업체 빌드로 업그레이드하는 것입니다. CVE-2025-12969, 12970, 12972, 12977, 12978-일반적으로 유창한 비트 4.1.1 이상. 클라우드 제공업체의 릴리즈 노트 또는 업스트림에서 확인하세요. 플루언트 비트 깃허브 릴리스 를 클릭하여 확인합니다. (CERT 조정 센터)

롤아웃은 다른 중요한 인프라 구성 요소와 마찬가지로 비프로덕션 클러스터로 시작하여 로그 라우팅과 볼륨이 정상적으로 보이는지 확인한 다음 환경 전체에 푸시해야 합니다.

위험한 구성 패턴 수정

패치를 적용하면 당장의 버그는 해결되지만, 보안 설정은 다음 라운드에서 같은 문제가 발생하는 것을 방지하는 역할을 합니다.

- 태그에서 파일 이름 추출을 중지합니다. 명시적 사용

파일이름과 엄격하게 통제된경로에 대한out_file. - 네트워크 입력에 대한 TLS 및 인증 켜기 플루언트 비트의 운송 보안 지침.

- 마운트는 읽기 전용으로 구성합니다. 스크립트, 단위 파일 또는 바이너리가 있는 디렉터리에 대한 플루언트 비트의 쓰기 권한을 부여하지 마세요.

- 태그 소스를 제한합니다. 사용자가 제공한 문자열을 태그에 직접 입력하거나

태그 키필드에 길이 및 문자 허용 목록이 없습니다.

더 안전한 파일 출력은 다음과 같이 보일 수 있습니다:

[출력]

파일 이름

일치하는 kube.*

경로 /var/log/fluentbit/out

파일 kube.log # 명시적, 태그에서 파생되지 않음

형식 json_lines

Rotate_Wait 60

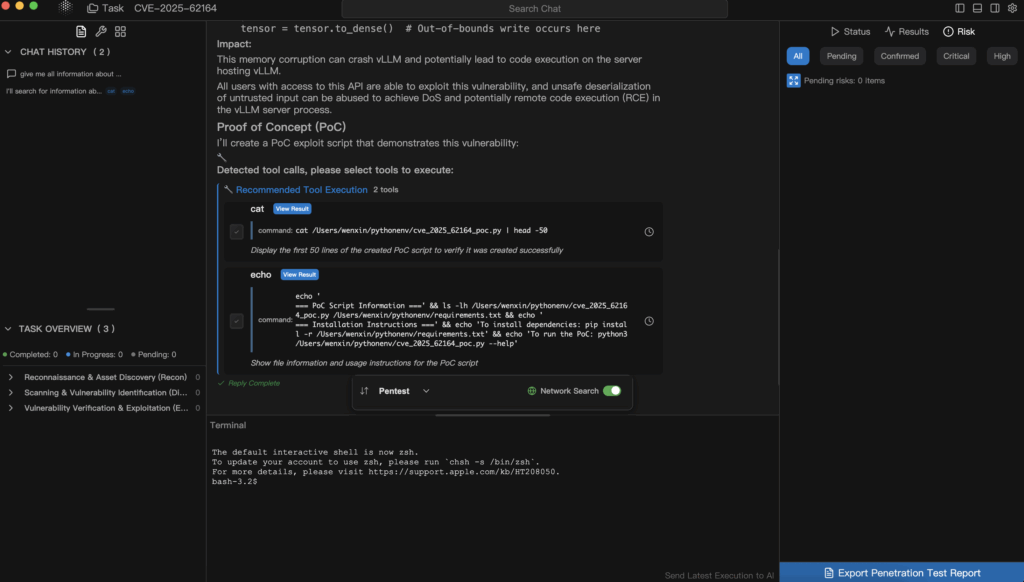

펜리전트로 자동화된 펜테스팅에 유창한 비트 도입하기

다음과 같은 휴먼 인 더 루프 에이전트 펜테스트 플랫폼의 경우 펜리전트플루언트 비트는 백그라운드 노이즈로 취급하지 않고 공격 그래프에서 명시적으로 모델링해야 하는 종류의 자산입니다.

Kubernetes 또는 AI 클러스터에 대한 일반적인 Penligent 참여의 경우, 워크플로는 다음과 같을 수 있습니다:

검색 및 노출 매핑

에이전트는 먼저 플루언트 비트 인스턴스, 버전, 플러그인 구성을 열거합니다. CVE 및 CERT 피드를 사용하여 다음과 같은 노드에 플래그를 지정합니다. in_forward, in_docker또는 out_file 는 5-CVE 체인 또는 CVE-2024-4323과 같은 이전 이슈의 영향을 받는 버전에 존재합니다. (CERT 조정 센터)

격리된 복제본의 제어된 익스플로잇

펜리전트는 프로덕션 환경에서 익스플로잇 트래픽을 실행하는 대신, 대표 로깅 노드를 복제하여 샌드박스 환경. 그곳에서 상담원들이 운동을 합니다:

- 다음에 대한 태그 기반 경로 탐색

out_file. - 지나치게 긴 컨테이너 이름 타깃팅

in_docker. - 자격 증명 없이 스푸핑된 포워드 트래픽.

에이전트 충돌, 파일 경로 변경, 로그 손상 등의 출력은 다음과 같이 캡처됩니다. 증거이론적 연구 결과만이 아닙니다.

증거 우선 보고 및 강화 플레이북

마지막으로 Penligent는 노출된 클러스터, 위험한 구성, 공격자가 현재 얼마나 멀리 접근할 수 있는지, 이미지를 업그레이드하고 구성을 강화한 후 시스템이 어떤 모습인지 등 모든 정보를 SRE 및 플랫폼 팀이 조치를 취할 수 있는 보고서로 통합합니다. 이는 다음에서 대화를 전환합니다. "플루언트 비트에는 CVE가 있습니다" 에 "플루언트 비트가 우리 환경에서 어떻게 악용될 수 있는지, 그리고 이러한 경로를 차단하기 위해 저희가 취한 조치는 다음과 같습니다."

주요 내용

플루언트 비트는 더 이상 배경 디테일이 아닙니다. 와 CVE-2025-12969, 12970, 12972, 12977, 12978로깅 에이전트 자체가 원격 공격자에게는 실행 가능한 진입 지점이 되고, 일단 진입한 후에는 흔적을 숨기는 강력한 도구가 됩니다. (CERT 조정 센터)

클라우드 네이티브 또는 AI 플랫폼에서 작업하는 엔지니어에게 전하는 메시지는 간단합니다:

- 플루언트 비트 배포를 인벤토리하고 패치를 적용하세요.

- 원격 분석 에이전트를 위협 모델에서 티어 1 자산으로 취급하세요.

- 펜리전트 또는 자체 툴을 통해 자동화된 증거 기반 테스트를 사용하여 수정 및 강화 단계가 실제로 작동하는지 검증하세요.

로그는 더 이상 단순한 관찰자가 아닙니다. 2025년, 로깅 계층은 전장의 일부가 될 것입니다.