CSRF 토큰 불일치는 HTTP 요청과 함께 전송된 위변조 방지 토큰이 서버가 사용자 세션에 대해 기대하는 토큰과 일치하지 않을 때 발생합니다. 실제로 이러한 불일치는 요청이 사용자의 합법적인 요청이 아니라는 신호이거나(따라서 잠재적 인 사이트 간 요청 위조 공격) 또는 사용성과 보안을 모두 위협하는 심각한 구현 또는 구성 오류를 가리킵니다.

현대 보안 엔지니어의 경우 CSRF 토큰 불일치 는 단순히 사소한 양식 포스트 장애를 방지하는 것이 아닙니다. 세션 구성 오류, 캐싱 이상, 프록시 계층 간섭, SPA/.API 토큰 갭이 발생하거나 공격이 진행 중일 수도 있습니다.

인증된 세션, API 또는 SPA를 사용하여 웹 앱을 구축하거나 보호하거나 자동화된 취약성 검사/CI 파이프라인을 실행하는 경우 마스터링 CSRF 토큰 불일치 를 카테고리로 지정하면 탐지 및 수정 태세를 더욱 강화할 수 있습니다.

보안 엔지니어에게 CSRF 토큰 불일치가 중요한 이유

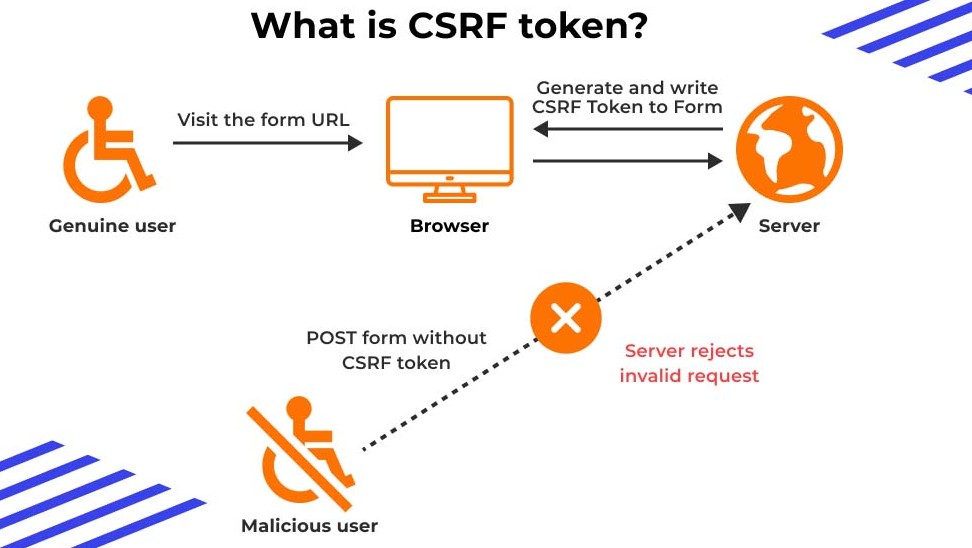

사용자가 웹 앱에 로그인하면 공격자는 사용자의 세션 컨텍스트에서 온 요청이므로 사이트가 신뢰하는 요청을 보내도록 브라우저를 속이는 가장 은밀한 웹 공격 기법 중 하나인 크로스 사이트 요청 위조(CSRF)가 여전히 사용되고 있습니다. 가장 잘 설계된 시스템에서는 서버에서 생성된 세션 바인딩 CSRF 토큰의 유효성을 검사하여 이러한 신뢰가 깨지며, 해당 토큰이 일치하지 않으면 '토큰 불일치' 오류가 발생합니다.

하지만 실무자의 관점에서 보면:

- 토큰 불일치는 양성 오류(사용자 불만: "왜 양식을 제출할 수 없나요?")로 보일 수 있지만 세션 처리 오류, 잘못된 쿠키/동일 사이트 플래그, 부적절한 캐싱 또는 눈에 띄지 않는 악성 요청 등 더 심각한 문제를 드러낼 수도 있습니다.

- 예를 들어 403/419 응답으로 표시되어 상태 변경 엔드포인트가 보호되고 있지만 부분적으로만 보호되고 있거나 보호가 잘못 구성되었거나 우회할 수 있음을 나타내는 등 침투 테스트/자동화에서 이러한 오류는 실행 가능한 신호입니다.

- DevOps 관점에서 로그의 잦은 불일치는 사용자 신뢰를 떨어뜨리거나 새로운 공격 벡터의 문을 열어주는 퇴행(예: 역방향 프록시 변경, CDN 캐시 오래된 페이지, 세션 드라이버 변경)을 가리킬 수 있습니다.

- AI 기반 자동화 파이프라인에서 불일치 오류를 캡처하고 분류하면 정상 흐름과 비정상 흐름의 모델을 구축하여 드리프트 또는 잠재적 악용을 사전에 경고할 수 있습니다.

따라서, CSRF 토큰 불일치 는 단순한 버그가 아니라 방어와 공격 모두를 위한 가시성 확보 수단입니다.

CSRF 보호 워크플로

불일치를 효과적으로 진단하려면 CSRF가 엔드투엔드로 구현되는 방식을 매핑해야 합니다.

토큰 수명 주기

- 사용자가 페이지를 로드하거나 세션을 시작하면 서버는 암호학적으로 무작위/예측할 수 없는 CSRF 토큰을 생성합니다.

- 서버는 토큰을 저장합니다(세션 저장소, 쿠키 저장소 또는 암시적으로 상태 비저장 아키텍처에 저장).

- 토큰은 클라이언트 페이로드(양식에 숨겨진 , 사용자 지정 헤더(예:,

X-CSRF-TOKEN) 또는 이중 제출 쿠키를 사용합니다. - 상태 변경 요청(게시, 게시, 삭제)이 도착하면 서버가 이를 확인합니다:

- 토큰이 요청에 존재하고, 그리고

- 저장된 세션 또는 예상 값과 일치합니다.

- 확인에 실패하면 → "CSRF 토큰 불일치" → 요청이 거부(403/419) 또는 플래그가 지정됩니다.

최신 SPA/API에서:

- 다음 쿠키가 포함된 쿠키

동일 사이트=엄격/완화,보안,HttpOnly플래그는 자격증명 도용을 방지하는 데 도움이 됩니다. - 이중 제출 쿠키 모델: 쿠키에 저장된 토큰 그리고 를 헤더/본문으로 보내면 서버가 두 가지를 비교합니다.

- 상태 비저장형 JWT/CSRF 토큰 패턴은 세션 저장소가 아닌 HMAC 서명을 포함합니다. wiz.io+1

토큰이 생성, 저장, 확인되는 위치를 정확히 파악하는 것은 불일치 오류를 찾는 데 매우 중요합니다.

CSRF 토큰 불일치 오류의 근본 원인

아래는 가장 빈번하게 발생하는 원인을 분류한 표입니다. CSRF 토큰 불일치 그리고 분류하는 방법:

| 근본 원인 | 진단 신호 | 빠른 수정 |

|---|---|---|

| 세션 만료/재생성된 토큰 | 비활성 후 사용자에게 불일치 표시 | 로그인 시 세션 TTL 증가 또는 토큰 새로 고침 |

| 캐시된 양식/html에 오래된 토큰이 포함되어 있습니다. | 토큰 값이 라이브 세션과 일치하지 않음 | 양식에 대한 캐싱 비활성화, 추가 캐시 제어 헤더 |

| AJAX/SPA 누락된 토큰 헤더 | 헤더 없이 Fetch/Axios 요청 성공, 헤더 생략 시에만 불일치 발생 | 모든 요청에 토큰 헤더가 포함되어 있는지 확인합니다(예 X-CSRF-TOKEN) |

| 쿠키 도메인/서브도메인 구성 오류 | 토큰 쿠키가 전송되지 않았거나 하위 도메인 간 세션 불일치 | 쿠키 도메인 정렬, 동일한 원본 또는 SAN 하위 도메인 확인 |

| SameSite / 보안 / HttpOnly 구성 오류 | 사이트 간 컨텍스트에서 CSRF 쿠키가 전송되지 않아 불일치 발생 | 사용 SameSite=Lax 또는 Strict, 보안 경우 HTTPS; 문서 사이트 간 흐름 |

| 역방향 프록시, 로드 밸런서, CDN 간섭 | 프록시 레이어 뒤에만 토큰 불일치 | 프록시가 헤더를 전달하도록 하고, 토큰을 제거하는 캐싱을 비활성화합니다. |

| 예기치 않은 시간에 토큰 재생성 | 동일한 세션에서 여러 토큰 생성, 브라우저에서 이전 토큰 사용 | 양식당 CSRF 토큰을 재생성하지 말고, 필요한 경우가 아니면 세션당 한 번만 재생성합니다. |

| 브라우저 확장 프로그램 / 쿠키/스크립트 차단 | 토큰 쿠키가 생성/읽히지 않음 | 사용자에게 사이트를 화이트리스트에 추가하거나 방해하는 확장 프로그램(예: 애드블로커)을 비활성화하도록 요청합니다. |

이 표는 SIEM 또는 펜테스트 출력에 불일치 로그가 표시될 때 진단 치트시트 역할을 해야 합니다.

프레임워크 및 플랫폼 심층 분석

이제 인기 있는 프레임워크가 CSRF를 구현하는 방법과 그 위치를 살펴보겠습니다. CSRF 토큰 불일치 가 자주 등장합니다.

라라벨(PHP)

라라벨은 토큰 불일치 예외 토큰이 인증에 실패한 경우. 밝은 보안 +1 일반적인 문제: 세션_드라이버 잘못된 구성, 오래된 토큰을 포함하는 캐시된 보기, 누락됨 <meta name="csrf-token"> 태그.

스니펫(AJAX 설정):

// Blade 템플릿 헤더에

>

장고(Python)

장고는 CsrfViewMiddleware 그리고 {% csrf_token %} 템플릿 태그. 일반적인 함정: 뷰가 잘못 장식된 경우, AJAX가 전송되지 않는 경우 X-CSRFTOKEN 헤더, CSRF_TRUSTED_ORIGINS 잘못 설정되었습니다.

스니펫:

{% csrf_token %}

노드/익스프레스(자바스크립트)

사용 csurf 미들웨어와 쿠키 파서. 쿠키가 전달되지 않거나 CSRF 토큰 헤더가 누락된 경우 토큰 불일치가 자주 발생합니다.

스니펫:

const express = require('express');

const csurf = require('csurf');

const cookieParser = require('cookie-parser');

const app = express();

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => {

res.render('sendForm', { csrfToken: req.csrfToken() });

});

app.post('/process', (req, res) => { {

// csurf가 토큰을 자동으로 확인합니다.

res.send('Success');

});

SPA / API 백엔드

단일 페이지 앱 또는 API 우선 아키텍처에서 흔히 놓치는 것은 초기 토큰 엔드포인트를 요청하지 않는 것입니다(예, /csrf-cookie) 또는 이전 세션의 토큰을 사용합니다.

"결국 작동하게 되었습니다... 먼저 생텀 기본 csrf 엔드포인트에 GET 요청을 한 다음 쿠키 값으로 헤더 X-XSRF-TOKEN을 수동으로 추가해야 합니다." Reddit

이러한 인식을 바탕으로 토큰 수명 주기를 올바르게 확인하도록 자동화를 맞춤화할 수 있습니다.

침투 테스트 및 헌팅 CSRF 토큰 불일치

펜테스터 또는 보안 엔지니어의 경우, CSRF 토큰 불일치 는 단순한 방어 메커니즘이 아니라 정보 신호입니다. 이를 정찰/공격 벡터로 전환하는 방법은 다음과 같습니다.

- 엔드포인트 스캔 를 사용하여 상태 변경 작업(POST, PUT, DELETE)을 수행합니다. 응답을 주목하세요: 403/419는 종종 CSRF 보호가 트리거되었음을 나타냅니다.

- 자동 퍼징토큰 없이, 유효하지 않은 토큰으로, 이전 세션의 토큰으로 요청을 보냅니다. 응답 동작(200 대 403)을 비교하여 보호되지 않은 엔드포인트를 매핑합니다.

- 세션 하이잭 체인: 쿠키 도메인이 다르거나 토큰이 재활용된 경우에만 토큰 불일치가 발생한다고 가정하면 세션 고정, 프록시 헤더 재정의 또는 리버스 프록시 잘못된 포워딩을 악용하여 CSRF를 우회할 수 있습니다.

- 프록시 캐시 중독 벡터: 캐시된 HTML에 오래된 토큰이 포함되어 있고 로드 밸런싱된 사용자가 이를 재사용하는 경우 다른 사용자 세션에 유효한 토큰을 재생성할 수 있습니다.

- UI 흐름 익스플로잇: 조작된 링크 또는 iframe을 사용하여 토큰 없는 요청을 강제로 트리거하고, 불일치가 발생하면 토큰 검사가 존재함을 알 수 있습니다 - 다음 단계: 누락/반영된 토큰 취약점 또는 SameSite 우회를 시도합니다.

스크립트 스켈레톤 예시(Python):

가져오기 요청

세션 = 요청.세션()

# 1단계: CSRF 토큰으로 초기 페이지 가져오기

resp = session.get("")

token = parse_token(resp.text)

# B 단계: 토큰 없이 상태 변경 보내기

bad = session.post("", json={'name':'Evil'})

print("응답 코드(토큰 없음):", bad.status_code) # 예상 419/403

# C단계: 토큰으로 보내기

good = session.post("",

headers={'X-CSRF-TOKEN': token},

json={'name':'Evil'})

print("응답 코드(토큰 포함):", good.status_code) # 예상 200

성공과 불일치 사이를 오가는 응답을 보여주는 로그는 구성이 잘못되었다는 신호일 가능성이 높습니다.

Penligent.ai를 통한 자동화된 탐지 및 수정

최신 보안 팀은 자동화와 AI를 통합하여 퇴행, 취약성 및 드리프트를 탐지합니다. Penligent.ai 를 입력합니다.

플랫폼 통합

Penligent.ai의 지능형 펜테스트 플랫폼은 다음과 같은 CSRF 관련 결함을 자동으로 탐지합니다. CSRF 토큰 불일치. 인증 흐름을 크롤링하고, 토큰 수명 주기를 추적하고, 잘못되었거나 없는 토큰 변형을 삽입하고, 결과를 상호 연관시켜 실행 가능한 결과를 생성합니다. 머신 러닝 이상 징후 탐지와 규칙 기반 유효성 검사를 결합하여 Penligent는 토큰 불일치가 발생하는 엔드포인트를 표시합니다. 프로덕션 중 또는 CI 전용 환경에서. 그런 다음 보안 엔지니어는 '빈번한 토큰 불일치'를 기준으로 필터링하여 수정할 가치가 있는 흐름의 우선 순위를 정할 수 있습니다.

워크플로 예시

각 빌드가 모든 상태 변경 엔드포인트의 스캔을 트리거하도록 CI/CD 파이프라인에 Penligent.ai를 통합하세요. 불일치가 발생하면 Penligent는 다음과 같은 결과를 생성합니다. /api/v1/settings, 응답 코드 419, 토큰 누락 헤더, 토큰이 포함된 동일한 요청이 200을 반환합니다. 요청/응답 덤프, 컬-재생, 수정 제안(예: "X-CSRF-TOKEN 헤더 세트와 쿠키 도메인이 일치하는지 확인")을 첨부합니다. 시간이 지남에 따라 기준 지표(불일치 빈도, 노출된 새로운 엔드포인트)를 확보하고 대시보드 지표를 통해 드리프트를 모니터링할 수 있습니다. 즉, 다음과 같은 사후 대응 디버깅에서 CSRF 토큰 불일치 오류를 사전에 예방할 수 있습니다.

엔지니어링 모범 사례 및 강화 체크리스트

다음은 개발 팀과 보안 팀에서 다음과 같은 취약점을 점검할 수 있는 체크리스트입니다. CSRF 토큰 불일치.

- 토큰 생성: 세션당(또는 변경 가능한 형태당) 하나씩, 암호학적으로 무작위로 생성됩니다.

- 토큰 유효성 검사: 요청 토큰과 세션 또는 이중 제출 쿠키를 비교합니다.

- 쿠키 정책: 설정

보안,HttpOnly,동일 사이트 = 엄격(또는Lax필요한 경우). - 양식/SPA 통합: 모든 상태 변경 요청에 토큰(숨겨진 필드 또는 헤더)이 포함되어 있는지 확인합니다.

- 캐시 제어: 토큰을 포함하는 HTML 양식이나 페이지를 캐시하지 마세요.

- 프록시/로드 밸런서: 헤더 포워딩 유지, 쿠키 제거 방지, 하위 도메인 라우팅 조정.

- CI/자동화된 테스트: 빌드 파이프라인에 토큰 부재, 오래된 토큰 및 이중 제출 테스트를 포함하세요.

- 모니터링: "CSRF 토큰 불일치"라는 레이블이 붙은 403/419 로그를 캡처하고 엔드포인트 및 빈도별로 집계합니다.

- 회귀 알림: 배포 후 불일치율이 급증하면 조사를 트리거합니다(구성 편차일 수 있음).

- 문서화 및 교육: 개발자와 프론트엔드 엔지니어가 SPA에서 토큰을 어떻게 가져오고 전달해야 하는지 알 수 있도록 하세요.

스니펫(Nginx 프록시 헤더 포워딩):

위치 / {

프록시_패스 ;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

프록시_설정_헤더 X-포워딩-프로토 $scheme;

# 쿠키 헤더가 전달되었는지 확인

proxy_set_header 쿠키 $http_cookie;

프록시_패스_요청_헤더 켜짐;

}

코드 예제 모음

다음은 기술 전반에 걸쳐 피하고 탐지하는 작업 사례입니다. CSRF 토큰 불일치.

라라벨 AJAX 예제

>

장고 가져오기 예제

<body>

<script>

function getCookie(name) {

let v = document.cookie.match('(^|;)\\\\s*' + name + '\\\\s*=\\\\s*([^;]+)');

return v ? v.pop() : '';

}

fetch('/api/update-profile', {

method: 'POST',

headers: {

'X-CSRFToken': getCookie('csrftoken'),

'Content-Type': 'application/json'

},

body: JSON.stringify({ email: '[email protected]' })

}).then(res => {

if (res.status === 403) {

console.error('CSRF token mismatch or missing');

} else {

return res.json();

}

});

</script>

</body>

노드/익스프레스 스니펫

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => {

res.render('form', { csrfToken: req.csrfToken() });

});

app.post('/submit', (req, res) => {

res.send('양식 제출 성공');

});

불일치 이벤트를 위한 Python 로그 파서

import re

pattern = re.compile(r'엔드포인트에서 CSRF 토큰 불일치 오류 발생(\\S+)')

open('app.log')를 f로 사용합니다:

f의 line

m = pattern.search(line)

if m:

print('불일치 감지:', m.group(1))

제로 트러스트 및 AI 기반 자동화 시대의 CSRF

마이크로서비스, 분리형 SPA, AI 기반 스캐닝, 제로 트러스트 설계 등 아키텍처가 발전함에 따라 CSRF 보호의 패러다임도 변화하고 있습니다.

- 제로 트러스트 네트워크 는 기존 세션 쿠키 신뢰를 완전히 제거할 것을 제안합니다. CSRF 토큰은 여전히 유효성을 검사해야 하지만 더 세분화된 신원 어설션 또는 OVF(일회성 값) 패턴과 결합하는 경우가 많습니다.

- SameSite 쿠키 채택 를 사용하면 일부 CSRF 벡터가 줄어들지만 레거시 플로우, 교차 출처 API 호출 및 타사 인증 플로우(OAuth/OIDC)는 여전히 처리해야 합니다.

- AI 기반 취약점 스캐너 수백 개의 엔드포인트에서 토큰 불일치를 지속적으로 감지하여 불일치율 급증, 토큰 재사용 패턴 또는 비정상적인 엔드포인트 동작과 같은 이상 징후를 표시할 수 있습니다.

- 자동 수정불일치 빈도에 대한 메트릭은 드리프트를 감지하는 ML 모델에 입력됩니다. 예를 들어 "토큰 비율이 기준선 아래로 떨어짐"은 프론트엔드 코드 변경으로 토큰 인젝션이 제거되었음을 나타낼 수 있습니다.

결론

CSRF 토큰 불일치 는 단순한 '양식 제출 오류'로 치부되는 경우가 많지만 보안 엔지니어에게는 세션 구성 오류, 프록시 또는 캐싱 결함, 프론트엔드 토큰 처리 오류, 심지어 실시간 공격의 징후를 드러내는 전략적 지표가 됩니다. 수명 주기를 깊이 이해하고, 검사를 자동화에 통합하고, 강력한 엔지니어링 관행을 채택함으로써 토큰 불일치를 좌절 로그에서 실행 가능한 방어 텔레메트리로 전환할 수 있습니다.