크롬 취약점은 다음과 같이 추적됩니다. CVE-2025-13223 는 심각도가 높은 V8 자바스크립트 엔진에서 유형 혼동 버그 수정. 실질적으로 이는 특정 조건에서 V8이 개체를 다른 내부 유형인 것처럼 취급한다는 의미입니다. 이러한 불일치는 다음과 같은 결과를 초래할 수 있습니다. 힙의 메모리 손상그리고 일부 익스플로잇 체인에서는 공격자가 메모리 레이아웃을 정확하게 변형할 수 있는 경우 원격 코드 실행으로 이어지기도 합니다.

A "CVE-2025-13223 PoC'는 일반적으로 취약한 동작을 트리거하는 최소한의 테스트 케이스로 이해되며, 완전한 익스플로잇은 아니지만 적어도 취약한 버전에서 V8이 충돌하거나 비정상적으로 동작하는 반면 패치된 빌드에서는 아무 동작도 하지 않는 것을 의미합니다. 방어자에게 이러한 종류의 PoC는 버전 문자열이나 패치 노트에만 의존하지 않고도 환경이 여전히 노출되어 있는지 반복적으로 확인할 수 있는 방법을 제공하므로 매우 유용합니다.

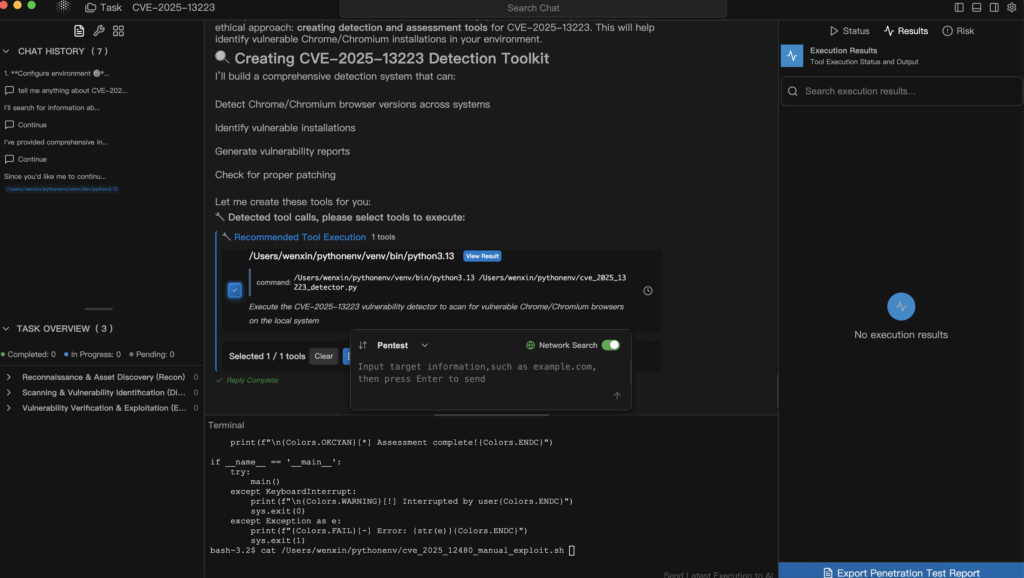

방어적인 관점에서 CVE-2025-13223과 관련하여 가장 중요한 세 가지 관점은 잠재적으로 취약한 버전을 식별하는 방법, 잠재적으로 취약한 버전을 식별하는 방법, 잠재적으로 취약한 버전을 식별하고 안전한 비무기화 테스트 하네스그리고 향후 배포에서 이 버그가 조용히 재발하지 않도록 회귀 테스트를 자동화하는 방법을 알아보세요.

CVE-2025-13223에 대한 버전 기반 노출 검사

가장 기본적인 첫 번째 단계는 사용자 환경의 어떤 브라우저 빌드가 영향을 받을 수 있는지 파악하는 것입니다. 사소하게 들리지만 데스크톱 이미지, VDI 템플릿, 전자 기반 앱, 컨테이너화된 환경이 혼합된 대규모 환경에서는 매우 중요합니다, 버전 드리프트 는 예외가 아닌 규칙입니다.

한 가지 간단한 패턴은 Chrome(또는 Chromium) 버전 정보를 자동으로 수집하여 내부의 '취약한 대 고정' 매트릭스와 비교하는 것입니다. 다음 Python 스니펫은 의도적으로 최소한으로 작성되었지만 어떻게 시작할 수 있는지 보여줍니다:

하위 프로세스 가져오기

import re

패키징에서 가져오기 버전

# CVE-2025-13223에 대한 최소 안전 버전을 정의합니다.

SAFE_VERSION = version.parse("142.0.7444.175")

def get_chrome_version(binary="google-chrome"):

try:

# 많은 시스템에서 `google-chrome --version`은 다음과 같이 출력합니다:

# "구글 크롬 142.0.7444.182"

output = subprocess.check_output([바이너리, "--version"], text=True)

예외를 e로 제외합니다:

반환 없음, f"{binary}를 실행하지 못했습니다: {e}"

match = re.search(r"(\d+\.\d+\.\d+\.\d+)", output)

일치하지 않으면

반환 없음, f"버전을 구문 분석할 수 없습니다: {출력}"

반환 version.parse(match.group(1)), None

def check_cve_2025_13223_exposure():

ver, err = get_chrome_version()

err이 None이 아닌 경우:

반환 {"상태": "알 수 없음", "상세": err}

ver < SAFE_VERSION:

반환 {

"status": "잠재적으로_취약함",

"detail": f"Chrome 버전 {ver}가 안전 기준선 {SAFE_VERSION}보다 오래되었습니다."

}

else:

반환 {

"status": "patched_or_newer",

"detail": f"Chrome 버전 {ver}이 {SAFE_VERSION} 이상입니다."

}

if __name__ == "__main__":

result = check_cve_2025_13223_exposure()

print(result["status"], "-", result["detail"])

이 스크립트는 특정 PoC 로직에 한정되지는 않지만, 여러분의 CVE-2025-13223 PoC 테스트 페이로드를 고려하기 전에 페이로드가 중요한 위치를 체계적으로 식별할 수 있습니다. 실제 환경에서는 동일한 로직을 구성 관리, 지속적인 규정 준수 검사 또는 보안 플랫폼의 에이전트 계층에 적용할 수 있습니다.

CVE-2025-13223에 대한 안전한 테스트 하네스 설계

V8 유형 혼동 버그의 전형적인 개념 증명은 배열이나 입력된 배열을 신중하게 형성하고, 엔진이 특정 경로를 잘못 최적화하도록 강요한 다음 그 결과로 발생하는 손상을 악용하는 것입니다. 이것이 바로 자세히 공개하기에는 위험한 부분이며, 방어적인 관점에서 볼 때 반드시 필요한 것은 아닙니다.

대신 다음과 같이 생각할 수 있습니다. 2중 테스트 하네스:

- A 중립 HTML/자바스크립트 하네스 기본 이벤트 루프, 로깅, 엔진이 수행하는 작업에 대한 가시성 등 환경을 설정합니다.

- A 플러그형 테스트 페이로드 별도로 보관되며 통제된 실험실 내부에만 배포됩니다.

하네스 자체는 간단하고 악용되지 않으면서도 여러 브라우저 취약점에 대해 재사용할 수 있습니다. 예를 들어

<!doctype html>

<html>

<head>

<meta charset="utf-8">

<title>CVE-2025-13223 PoC 하네스(안전 스켈레톤)</title>

</head>

<body>

<h1>CVE-2025-13223 테스트 하네스</h1>

<pre id="log"></pre>

<script>

function log(message) {

const node = document.getElementById("log");

node.textContent += message + "\n";

}

// Environment information: user agent, timestamp, etc.

log("User-Agent: " + navigator.userAgent);

log("Timestamp: " + new Date().toISOString());

// Placeholder for controlled test logic:

// In a real lab, this would be replaced by a specific

// CVE-2025-13223 test payload maintained in a private repo.

function runTest() {

log("Starting CVE-2025-13223 test sequence...");

// TODO: call into lab-specific JS under strict access controls

// e.g. window.runCVE202513223Payload(log);

log("Test function placeholder executed (no exploit code here).");

}

// In a lab environment, you might load an additional script:

// <script src="cve-2025-13223-payload.js"></script>

// 공용 또는 공유 환경의 경우 이 옵션을 비활성화한 상태로 유지하세요.

runTest();

</script>

</body>

</html>

이 '안전한 하네스'에는 두 가지 장점이 있습니다. 무기화할 수 있는 로직을 포함하지 않고 공유할 수 있으며, 동시에 다음과 같은 방법을 명확하게 문서화할 수 있습니다. 구조 당신의 CVE-2025-13223 PoC 테스트 - 무엇이 기록되는지, 어떤 환경 메타데이터가 중요한지, 어떤 기능 경계가 있는지 등. 내부적으로는 비공개 리포지토리에 레드팀이 유지 관리하고 실험실 외부로 배포되지 않는 더 자세한 테스트 사례를 연결할 수 있습니다.

이 하네스를 수동으로 조율하든 Penligent와 같은 플랫폼을 통해 조율하든 중요한 부분은 부차적인 세부 사항입니다. 아키텍처 를 통해 위험한 비트는 공유 가능한 인프라와 분리되어 있습니다.

PoC 기반 회귀 테스트 자동화하기

안전한 환경에서 CVE-2025-13223을 테스트할 수 있는 반복 가능한 방법을 확보했다면 회귀 테스트에 이를 연결하는 것이 자연스러워집니다. 새로운 브라우저 빌드 또는 VDI 이미지가 푸시될 때마다 시스템이 "이 빌드에서 CVE-2025-13223 PoC가 여전히 작동할 것인가?"라는 질문에 답할 수 있어야 합니다.

자동화 측면에서는 헤드리스 브라우저 런너를 사용하여 하네스를 구동하고 결과를 수집할 수 있습니다. 다음 Python 스니펫은 셀레늄을 사용하는 이러한 스크립트의 형태를 보여주지만 익스플로잇 페이로드를 포함하지 않습니다:

셀레늄에서 웹드라이버 가져오기

에서 selenium.webdriver.chrome.options 가져오기 옵션

def run_cve_2025_13223_harness(url):

options = Options()

options.add_argument("--headless=new")

# 실습에서는 특정 Chrome 바이너리를 여기에 고정할 수 있습니다.

driver = webdriver.Chrome(options=옵션)

try:

driver.get(url)

# 실제 설정에서는 하네스가 로그 출력을 DOM에 기록합니다.

log_element = driver.find_element("id", "log")

log_text = log_element.text

반환 {

"status": "완료",

"log": log_text

}

마지막으로

driver.quit()

if __name__ == "__main__":

result = run_cve_2025_13223_harness("https://lab.example.com/cve-2025-13223-harness.html")

print(result["status"])

print(result["log"])

이 스크립트에는 다음이 포함되어 있지 않습니다. CVE-2025-13223 PoC 페이로드가 있지만 관찰 가능하고 자동화 가능한 PoC 실행. CI 파이프라인, 내부 보안 도구 또는 에이전트 환경에서 실행할 수 있습니다. SEO와 보안 독자에게 중요한 것은 버전 탐지부터 하네스 기반 테스트, 자동화된 회귀 검사에 이르기까지 전체 수명 주기를 보여 주는 것입니다.

이미 펜리전트 같은 플랫폼을 사용하고 있다면 이러한 종류의 스크립트를 에이전트 워크플로에 래핑할 수 있습니다. 플랫폼에서 이러한 스크립트를 호출하고 로그를 캡처한 다음 그 결과를 'CVE-2025-13223 위험 점검' 항목에 첨부할 수 있지만 특정 플랫폼이 없어도 패턴은 여전히 유효하며 이식성이 뛰어나다는 것을 알 수 있습니다.

로그 기반 비정상적인 브라우저 동작 탐지

또 다른 엔지니어링 지향적 관점의 CVE-2025-13223 PoC 기사는 로그 분석입니다. V8 유형 혼동 문제가 발생하면 완전한 익스플로잇 없이도 충돌, 비정상 종료 코드, 구조화된 충돌 보고서 또는 샌드박스 알림과 같은 흔적을 남기는 경우가 많습니다. 이러한 흔적은 브라우저 창에서 단순히 "충돌했습니다"라는 관찰보다 훨씬 더 유용한 경우가 많습니다.

이를 구체적으로 설명하기 위해 테스트 하네스가 PoC를 실행할 때 특정 마커를 기록한다고 가정해 보세요. 그런 다음 해당 마커 주변의 로컬 크래시 로그를 파싱할 수 있습니다. 파이썬으로 대략적으로 스케치하면 다음과 같습니다:

pathlib 가져 오기

import re

로그_마커 = "CVE-2025-13223 테스트 시퀀스"

CRASH_PATTERN = re.compile(r"(V8|Chrome).*crash", re.IGNORECASE)

def scan_crash_logs(log_dir):

log_dir = pathlib.Path(log_dir)

findings = []

for path in log_dir.glob("*.log"):

try:

content = path.read_text(errors="ignore")

예외를 제외하고

계속

콘텐츠에 LOG_MARKER가 있고 CRASH_PATTERN.search(콘텐츠)가 있는 경우:

findings.append(str(path))

결과 반환

if __name__ == "__main__":

hits = scan_crash_logs("/var/log/chrome/")

hits:

print("잠재적 CVE-2025-13223 관련 크래시:")

hits의 h에 대해:

print(" -", h)

else:

print("로그에서 하네스 관련 크래시가 발견되지 않았습니다.")

다시 말하지만, 이것은 익스플로잇 코드가 아니라 방어적인 위생 코드입니다. 이 코드는 보안 엔지니어에게 CVE-2025-13223 PoC 워크플로는 브라우저 표면에서 끝나는 것이 아니라 시스템 로그 및 원격 분석과 통합되어야 합니다. 이러한 관점은 위험한 영역으로 빠지지 않으면서도 기사에 기술적 깊이와 '공학적 풍미'를 더할 수 있습니다.