기존의 웹 취약점과 에이전틱 AI 인프라의 융합으로 인해 새롭고 위험한 공격 표면이 생겨났습니다. 광범위한 사이버 보안 커뮤니티에서 다음과 같이 논의하고 있습니다. CVE-2026-23478 에서 중요한 인증 우회로 Cal.comAI 보안 엔지니어는 이를 다른 시각으로 바라봐야 합니다: 도구 무결성 위험.

자율 에이전트, 특히 일정 액세스 및 예약 기능이 있는 에이전트를 관리하는 보안팀의 경우 이 취약점은 인간 사용자뿐만 아니라 AI 에이전트 자체의 가드레일을 우회하는 원격 계정 탈취(ATO) 벡터를 나타냅니다.

다음은 CVE-2026-23478의 기술적 분석, NextAuth 흐름 내의 구체적인 메커니즘, 그리고 이 취약점이 엔터프라이즈 AI 배포에 치명적인 위험을 초래하는 이유입니다.

CVE-2026-23478의 해부학

심각도: 심각(CVSS v4.0: 10.0)

영향을 받는 버전: Cal.com v3.1.6 ~ < 6.0.7

벡터: 세션.update()를 통한 인증 우회

이 취약점의 핵심은 사용자 정의 구현에 있습니다. NextAuth.js JWT 콜백. Cal.com는 수천 개의 AI 에이전트 및 SaaS 통합의 기본 스케줄링 '도구'로 널리 사용되며, 세션 업데이트 호출 중에 사용자 입력의 유효성을 제대로 검사하지 못했습니다.

안전한 구현에서, 세션.업데이트() 는 사용자가 민감하지 않은 세션 메타데이터만 수정할 수 있도록 허용해야 합니다. 하지만 영향을 받는 버전에서는 애플리케이션에서 이메일 필드를 재인증 없이 변경할 수 있습니다.

취약한 코드 패턴

이 결함은 백엔드가 클라이언트 측의 페이로드를 맹목적으로 수락하기 때문에 존재합니다. 업데이트() 함수를 호출하여 세션 토큰에 병합합니다.

자바스크립트

`// 취약한 NextAuth 콜백 로직의 의사 코드 표현 // 프로덕션에서 사용하지 마세요.

콜백을 추가합니다: { async jwt({ token, user, trigger, session }) { if (trigger === "update" && session) { // 취약성: 세션 데이터를 토큰에 맹목적으로 병합 // 공격자가 '이메일' 필드를 재정의하여 사실상 해당 사용자가 될 수 있습니다. return { ...token, ...session }; } return token; } }`

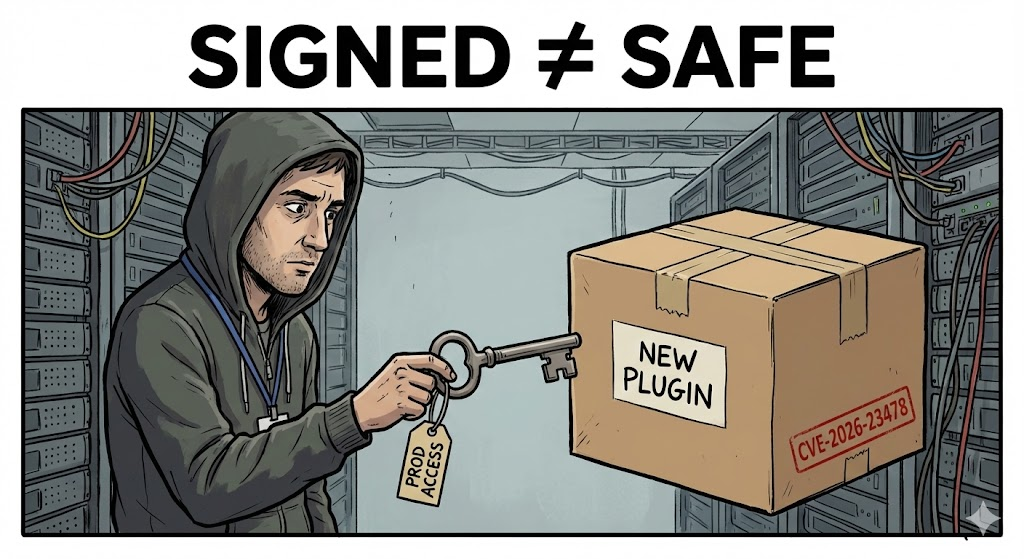

공격자 또는 손상된 AI 에이전트는 엔드포인트에 조작된 요청을 전송하여 이를 악용할 수 있습니다. AI 에이전트가 엔드포인트와 상호 작용하는 경우 Cal.com API를 사용자를 대신하여 처리하고 해당 에이전트가 신뢰할 수 없는 입력(예: 에이전트에게 "기본 설정을 업데이트"하라는 악성 프롬프트)을 처리하는 경우, 이론적으로 에이전트가 속아서 이 플로우를 트리거할 수 있습니다.

익스플로잇 페이로드 예시:

JSON

`POST /api/auth/session Content-Type: application/json

{ "csrfToken": "valid_token_here", "data": { "이메일": "[email protected]", "사용자 이름": "admin" } }`

서버가 이 작업을 처리하면 JWT가 다시 서명되고 대상의 이메일. 공격자(또는 악성 에이전트)가 효과적으로 가 비밀번호를 모르거나 2FA 챌린지를 우회하지 않고도 관리자에 액세스할 수 있습니다.

AI 보안 엔지니어에게 이것이 중요한 이유

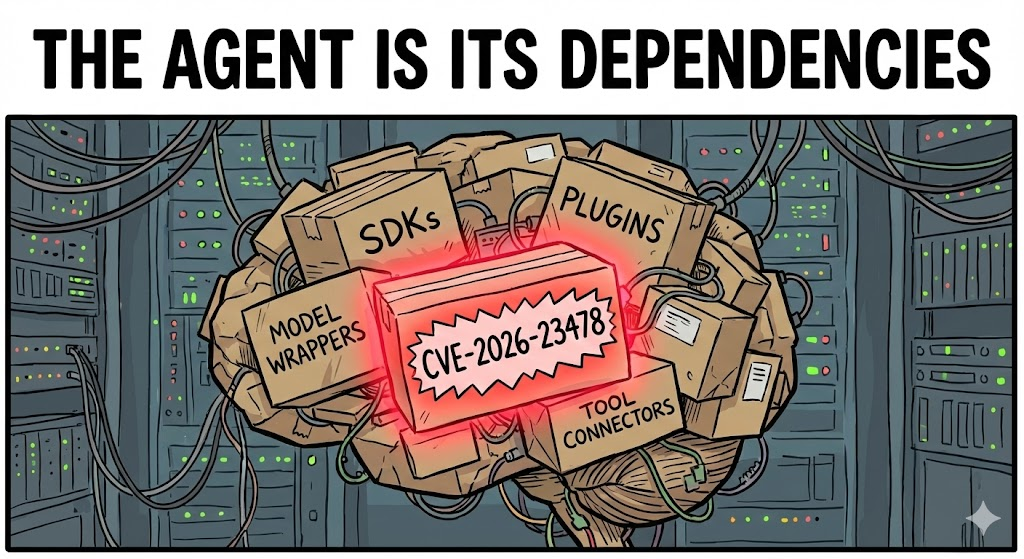

우리는 종종 '도구'(LLM이 호출할 수 있는 API)를 신뢰할 수 있는 블랙박스로 취급합니다. CVE-2026-23478은 이러한 가정을 깨뜨립니다.

2026년, AI의 지배적인 아키텍처 패턴은 다음과 같습니다. 에이전트 워크플로:

사용자 프롬프트 $\rightarrow$ LLM $\rightarrow$ 도구 실행 (Cal.com) $\오른쪽 화살표$ 동작

조직에서 자체 호스팅 인스턴스에 의존하는 AI 스케줄링 어시스턴트(예: HR 또는 영업용)를 배포하는 경우 Cal.com를 클릭하면 노출됩니다.

| 공격 벡터 | 기존 웹 시나리오 | AI 에이전트 시나리오 |

|---|---|---|

| 트리거 | 공격자가 수동으로 CURL 요청을 보냅니다. | 공격자는 프롬프트 주입을 사용하여 에이전트가 업데이트 엔드포인트를 강제로 호출하도록 합니다. |

| 영향 | 공격자가 피해자로 로그인합니다. | 공격자가 상담원의 신원를 클릭하여 상담원이 관리하는 모든 캘린더에 대한 액세스 권한을 부여합니다. |

| 탐지 | WAF 로그, IP에서 이상 징후 탐지. | 매우 어려움. 요청은 신뢰할 수 있는 상담원의 내부 IP에서 전송됩니다. |

이것은 고전입니다. 혼란스러운 대리인 기본 취약점의 심각도에 따라 문제가 확대됩니다. 에이전트는 권한 를 호출할 때 API에 권한 상승을 허용하는 논리적 결함이 있습니다.

펜리전트 자동 감지 기능

종속성의 논리 결함이 에이전트 워크플로우와 만나는 이와 같은 취약성 체인을 탐지하는 것은 바로 우리가 펜리전트.

정적 분석(SAST) 도구는 종종 NextAuth 구현과 같은 타사 라이브러리의 로직 결함을 놓치고, 표준 DAST 스캐너는 AI 에이전트 세션의 복잡한 상태를 이해하지 못할 수 있습니다.

펜리전트가 CVE-2026-23478에 대처하는 방법:

- 종속성 인식: 펜리전트 엔진은 AI 에이전트가 다음과 인터페이스하고 있는 것을 식별합니다.

Cal.com(v5.x). - 컨텍스트 인식 퍼징: 펜리전트는 단순히 XSS를 검사하는 대신 공격자가 에이전트의 사용 가능한 도구를 통해 권한을 상승시키려는 시도를 시뮬레이션합니다.

- 익스플로잇 증명: 플랫폼은 안전하게 복제하려고 시도합니다.

세션.업데이트바이패스를 사용하여 샌드박스 환경 내에서 특정 에이전트 구성이 이 상태 변경을 허용하는지 여부를 증명합니다.

Penligent를 CI/CD 파이프라인에 통합하면 다음과 같은 이점을 얻을 수 있습니다. 도구 AI가 의존하는 보안 체인의 가장 약한 고리는 아닙니다.

해결 및 완화

현재 다음을 사용 중인 팀의 경우 Cal.com AI 인프라 내에 있는 경우 즉각적인 조치가 필요합니다.

- 즉시 패치합니다: 모두 업그레이드 Cal.com 인스턴스를 v6.0.7 이상입니다. 이 버전에서는 엄격한 유효성 검사를

jwt콜백을 방지하여이메일필드를 세션 업데이트 중에 덮어쓰지 않도록 합니다. - 상담원 범위 제한하기: AI 에이전트가 다음과 같이 작동하는지 확인합니다. 최소 권한의 원칙. 미팅을 예약할 수 있는 상담원은 다음을 수행해야 합니다. not 세션 관리 또는 사용자 프로필 업데이트 엔드포인트를 호출할 수 있는 권한이 있습니다.

- 모니터

세션.업데이트통화: 페이로드에 다음과 같은 민감한 필드가 포함된 세션 업데이트 엔드포인트에 대한 호출이 있는지 로그를 감사합니다.이메일,sub또는역할.