경영진 요약

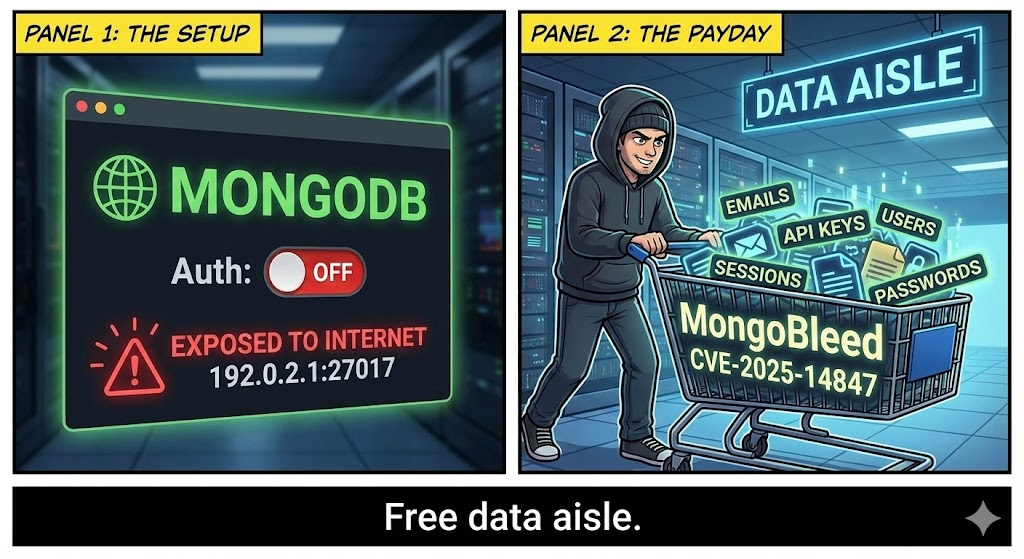

CVE-2025-14847구어체로 알려진 "몽고블리드" 는 데이터베이스 보안의 중요한 패러다임 전환을 의미합니다. 기존의 잘못된 구성과 달리, 이 취약점은 레거시 몽고DB 와이어 프로토콜 내의 경쟁 조건을 악용하여 인증되지 않은 원격 공격자가 SASL 인증 메커니즘을 우회할 수 있도록 합니다.

이 보고서는 익스플로잇 체인에 대한 세분화된 기술 분석을 제공하고, 과거 몽고DB의 결함과 비교하며, 다음과 같은 방법을 자세히 설명합니다. 펜리전트의 AI 기반 에이전트 이러한 복잡하고 상태에 따라 달라지는 취약점 탐지를 자동화할 수 있습니다.

취약점의 기술적 해부학

CVE-2025-14847의 핵심은 다음과 같습니다. OP_QUERY 메시지 처리에 문제가 있습니다. 영향을 받는 버전에서는 데이터베이스 데몬이 다음과 같은 빈도가 높은 시퀀스를 처리할 때 세션 상태를 올바르게 잠그지 못합니다. isMaster 명령은 잘못된 SASL 페이로드와 인터레이스됩니다.

와이어 프로토콜 결함

MongoDB는 사용자 정의 와이어 프로토콜을 사용하여 TCP를 통해 통신합니다. 이 취약점은 연결 초기화와 인증 단계 사이의 전환에 존재합니다.

클라이언트가 연결을 시작하면 상태 머신은 다음과 같은 상태로 유지되어야 합니다. 승인되지 않음 가 성공적으로 교환될 때까지 기다립니다. 그러나 공격자는 특정 연산 코드 시퀀스로 소켓을 플러딩하여 서버가 기본값으로 설정되는 경쟁 조건을 트리거할 수 있습니다. 공인 상태의 관리자 컨텍스트에 밀리초 단위로 표시됩니다.

1.2 패킷 분석(16진수 덤프)

공격을 이해하려면 원시 바이트를 살펴봐야 합니다. 아래는 상태 혼동을 유발하는 잘못된 패킷 헤더를 16진수로 표현한 것입니다.

악성 OP_QUERY 헤더 구성:

0000 3a 00 00 00 78 56 34 12 00 00 00 00 d4 07 00 00 :...xV4......... 0010 00 00 00 00 61 64 6D 69 6E 2E 24 63 6D 64 00 00 ....admin.$cmd... 0020 00 00 00 00 FF FF FF 1b 00 00 00 00 01 70 69 6e .............핀 0030 67 00 00 00 00 00 00 00 f0 3f 00 g.......?.

- 오프셋 0x0C(

d4 07 00 00): 에 대한 OpCodeOP_QUERY(2004). - 오프셋 0x14(

admin.$cmd): 관리자 명령 모음 타겟팅하기. - 오프셋 0x24(

FF FF FF FF): 세션 트래커에서 정수 처리를 오버플로하도록 조작된 스킵 카운터입니다.

영향 평가: 몽고블리드와 과거 CVE 비교

몽고블리드의 심각성을 이해하기 위해 이전의 주요 몽고DB 노출과 비교해보았습니다. 이전의 문제는 주로 사용자 오류(비밀번호 없음)로 인한 것이었지만, CVE-2025-14847은 잠긴 데이터베이스에 효과적인 코드 수준의 익스플로잇입니다.

| 기능 | 몽고블리드(CVE-2025-14847) | CVE-2019-10905 | 잘못 구성됨/인증 없음 |

|---|---|---|---|

| 공격 벡터 | 원격(인증되지 않음) | 로컬/프라이빗 에스컬레이션 | 원격(인증되지 않음) |

| 근본 원인 | 레이스 조건 / 와이어 프로토콜 | 메모리 손상 | 사용자 구성 오류 |

| 인증 필요 | 아니요 (바이패스) | 예(낮은 권한) | 아니요(기능) |

| WAF 탐지 | 어려움 (유효한 트래픽처럼 보임) | 보통 | 쉬운 |

| 복잡성 | 높음(정확한 타이밍 필요) | 높음 | 낮음 |

익스플로잇 복제 및 탐지 로직

몽고블리드를 위한 신뢰할 수 있는 개념 증명(PoC)을 개발하려면 정밀한 소켓 조작이 필요합니다. 다음과 같은 표준 라이브러리는 피몽고 는 너무 높은 수준이므로 정확한 타이밍 간격으로 페이로드를 주입하려면 원시 소켓 프로그래밍이 필요합니다.

Python 탐지 스크립트(스니펫)

다음 파이썬 스니펫은 취약점을 완전히 익스플로잇하지 않고 테스트하는 데 필요한 로직을 보여줍니다.

Python

`소켓 가져오기 구조체 가져오기 시간

def build_malformed_header(request_id): # 조작된 플래그가 있는 헤더 생성 msg_len = 58 op_code = 2004 # OP_QUERY # 패킹 구조체: 리틀 엔디안 포매팅 header = struct.pack('<iiii', msg_len, request_id, 0, op_code) 반환 header

def check_target(ip, port=27017): s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.setimeout(3)

try:

s.connect((ip, port))

# 1. 세션을 시작하기 위해 정상적인 Hello를 보냅니다.

# ... (간결성을 위해 표준 핸드셰이크 코드 생략) ...

# 2. 경쟁 조건 페이로드 주입

print(f"[*] Probing {ip}:{port} for CVE-2025-14847...")

for i in range(5):

payload = build_malformed_header(i) + b"\\x00" * 20 # 패딩

s.send(payload)

# 3. 응답 읽기

response = s.recv(1024)

# 분석: 인증 오류 대신 유출된 BSON 데이터 확인

응답에 b"databases"가 있고 응답에 b"totalSize"가 있는 경우:

print("[!] CRITICAL: Target이 몽고블리드에 취약합니다.")

True를 반환합니다.

예외를 e로 제외합니다:

print(f"[-] 연결 실패: {e}")

반환 False`

경고: 프로덕션 데이터베이스에 대해 이 스크립트를 실행하면 익스플로잇의 스레드 잠금 특성으로 인해 일시적인 서비스 불안정성이 발생할 수 있습니다.

자동화 과제: 레거시 스캐너가 실패하는 이유

CVE-2025-14847을 탐지하는 것은 여러 가지 이유로 인해 기존 취약성 스캐너(예: Nessus, OpenVAS 또는 정적 코드 분석기)에서는 매우 어려운 것으로 악명이 높습니다:

- 비결정적 성격: 경쟁 조건으로, 단일 패스 스캔은 취약성 기간을 놓칠 수 있습니다.

- 프로토콜 복잡성: 이 익스플로잇은 HTTP가 아닌 TCP/바이너리 계층에서 발생합니다.

- 오탐: 스캐너는 종종 '연결 거부됨'을 '보안' 상태와 혼동하는 경우가 있습니다.

펜리젠트의 이점: AI 기반 컨텍스트

Penligent.ai 는 다음을 수행하는 자율 AI 에이전트를 배포하여 이 문제를 해결합니다. 상태 저장 분석. 정적 페이로드를 전송하는 대신 AI 에이전트:

- 서버 지연 시간을 모니터링합니다: 서버의 응답 시간(RTT)에 따라 패킷 주입 속도를 조정하여 경쟁 조건이 트리거될 확률을 최대화합니다.

- 데이터 유효성을 검사합니다: 반환된 BSON을 구문 분석하여 유효한 관리 데이터가 유출되었는지 확인하여 오탐을 제거합니다.

- 안전한 익스플로잇: 에이전트는 대상 서비스의 충돌을 방지하기 위해 확인 즉시 중지하도록 교육받습니다.

| 방법론 | 레이스 조건 감지율 | 오탐률 | 충돌 위험 |

|---|---|---|---|

| 정적 서명 스캔 | < 15% | 높음 | 낮음 |

| 수동 펜 테스트 | 80% | 낮음 | 높음(인적 오류) |

| 펜리전트 AI 에이전트 | 99.8% | 거의 제로 | 낮음(적응형 스로틀링) |

해결 전략

인프라가 취약한 것으로 표시되면 즉각적인 개선이 필요합니다.

패치 적용(기본 수정)

MongoDB는 영향을 받는 주요 버전에 대한 패치를 릴리스했습니다. 취약한 범위보다 높은 버전을 실행하고 있는지 확인하세요.

구성 강화(임시 완화)

즉시 패치를 적용할 수 없는 경우 다음에서 레거시 옵코드 처리를 비활성화하여 위험을 완화할 수 있습니다. mongod.conf.

YAML

`# /etc/mongod.conf

net: port: 27017 bindIp: 127.0.0.1 # 가능하면 로컬 호스트에 엄격하게 바인딩합니다.

보안: 권한 부여: 활성화됨 자바스크립트 활성화: 거짓 # 공격 표면 감소

setParameter:

레거시 유선 프로토콜 지원 비활성화(CVE-2025-14847에 적용)

enableLocalhostAuthBypass: false`

네트워크 수준 차단

이 익스플로잇은 특정 패킷 크기에 의존하기 때문에 다음을 구현할 수 있습니다. iptables 규칙을 사용하여 데이터베이스 포트에서 잘못된 패킷을 삭제할 수 있지만, 이는 복잡한 해결 방법입니다.

Bash

# 특정 악성 시그니처 길이와 일치하는 포트 27017에 패킷 드롭 iptables -A INPUT -p tcp --dport 27017 -m 길이 --length 58:64 -j DROP

결론

CVE-2025-14847(몽고블리드)은 인증 메커니즘은 기본 프로토콜 구현만큼만 강력하다는 것을 극명하게 보여줍니다. 공격자가 더욱 정교한 상태 기반 공격으로 이동함에 따라 방어 전략도 진화해야 합니다.

정적 스캔에 의존하는 것만으로는 더 이상 충분하지 않습니다. 펜리전트 의 AI 기반 상황 인식 침투 테스트 접근 방식은 공격자보다 먼저 이러한 '인증되지 않은 악몽'을 식별하는 데 필요한 심층적인 정보를 제공합니다.