헤드라인을 장식한 AI 모델 익스플로잇의 그늘 뒤에는 최신 웹 서비스의 취약성을 상기시켜주는 보다 근본적인 인프라 위협이 등장했습니다. CVE-2025-59304 는 단순한 버그가 아니라, 아키텍처의 중대한 결함입니다. Swetrix 웹 분석 API개인 정보 보호에 초점을 맞춘 데이터 원격 분석에 점점 더 많이 채택되고 있는 오픈 소스 플랫폼입니다.

이 취약점은 CVSS 점수 9.8점(중요)인증되지 않은 원격 공격자가 낮은 복잡성으로 이를 악용하여 전체 시스템을 손상시킬 수 있음을 나타냅니다. 벡터는? 고전적인 디렉토리 탐색(CWE-22) 잘못된 API 설계로 인해 직접적으로 원격 코드 실행(RCE).

보안 엔지니어와 데브섹옵스 아키텍트에게 CVE-2025-59304는 "싱크 오염"의 교과서적인 사례 연구입니다. 상위 수준 API에서 파일 경로를 정규화하지 않으면 어떻게 일상적인 파일 작업이 서버 탈취를 위한 게이트웨이로 변질될 수 있는지 보여줍니다. 이 글에서는 이 결함에 대한 심층적인 포렌식 분석을 통해 초기 HTTP 요청부터 최종 셸 실행까지 킬 체인을 재구성합니다.

취약점 인텔리전스 카드

| Metric | 인텔리전스 세부 정보 |

|---|---|

| CVE 식별자 | CVE-2025-59304 |

| 대상 구성 요소 | Swetrix 웹 애널리틱스 API(v3.1.1 및 이전 버전) |

| 취약성 등급 | RCE로 이어지는 디렉터리 탐색(CWE-22) |

| CVSS v3.1 점수 | 9.8 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| 해결 방법 | 커밋 후 버전으로 업그레이드 7d8b972 |

기술 심층 분석: 트래버스에서 셸까지

Swetrix API는 분석 플랫폼의 데이터 수집 및 구성 관리를 처리합니다. 이 취약점은 애플리케이션이 파일 시스템 경로를 지정하는 사용자 제공 입력을 적절하게 처리하지 못하기 때문에 존재합니다.

1. 깨진 논리: 경로 정규화 실패

보안 코딩에서 파일 경로를 구성하는 데 사용되는 모든 입력은 "정규화"(정규화된 파일 경로를 .. 세그먼트) 및 디렉터리 허용 목록과 비교하여 확인합니다. CVE-2025-59304는 API 엔드포인트가 사용자 입력을 파일 경로 연산에 맹목적으로 연결하기 때문에 발생합니다.

가상의 취약한 백엔드(Node.js/Express Logic):

자바스크립트

취약한 패턴 // 사용자 지정 설정 또는 임시 데이터를 저장하도록 설계된 엔드포인트 app.post('/api/v1/save-preference', async (req, res) => { const { filename, content } } = req.body;

// 치명적 결함: '파일 이름'의 살균 없음

// 공격자가 전송합니다: { "파일명": "../../../../../etc/cron.d/pwn", "content": "* * * * * root /tmp/shell.sh" }

const targetPath = path.join(__dirname, 'data', filename);

try {

// 애플리케이션이 트래버스된 경로에 콘텐츠를 씁니다.

await fs.writeFile(targetPath, content);

res.json({ success: true });

} catch (e) {

res.status(500).json({ error: e.message });

}

});`

2. 킬 체인: RCE로 에스컬레이션하기

디렉터리 트래버스는 종종 읽기 파일(정보 공개)을 RCE로 변환하는 것은 다음을 의미합니다. 임의 파일 쓰기 기능을 사용할 수 있습니다. 공격자가 이를 무기화하는 방법은 다음과 같습니다:

- 1단계: 정찰 공격자는 Swagger 문서 또는 트래픽 분석을 통해 파일 관련 매개변수(예: 파일 이름, 경로, 키)를 수락하는 API 엔드포인트를 식별합니다.

- Phase 2: The Traversal (The Breakout) The attacker crafts a JSON payload containing directory traversal sequences (../ or encoded %2e%2e%2f). They verify write access by attempting to drop a benign file outside the intended directory.

- 3단계: 무기화(실행) 공격자는 코드를 실행하기 위해 시스템이 자동으로 실행하거나 해석하는 위치에 코드를 작성해야 합니다. 일반적인 표적은 다음과 같습니다:

- 크론 채용: 다음 주소로 파일 쓰기

/etc/cron.d/또는/var/spool/cron/crontabs/를 사용하여 매분마다 리버스 셸 스크립트를 실행합니다. - 웹 셸: API가 웹 서버와 함께 실행되는 경우(예: PHP 또는 Node.js 동적 로더를 제공하는 Nginx), 셸 스크립트 작성(

shell.js,cmd.php)를 공개 웹루트에 추가합니다. - 구성 중독: 구성 파일 덮어쓰기(예

config.js또는.env) 애플리케이션이 다시 로드하여 시작 루틴에 악성 코드를 주입합니다.

- 크론 채용: 다음 주소로 파일 쓰기

- 4단계: 지속성 셸이 다시 연결되면 공격자는 정상적으로 보이는 사용자 계정 또는 시스템 서비스를 추가하여 지속성을 설정합니다.

영향 분석: 인프라 붕괴

Swetrix API 서버의 침해는 데이터 무결성 및 네트워크 보안에 치명적인 사건입니다:

- 데이터 레이크 유출: 공격자는 기본 데이터베이스 자격 증명(주로 트래버스를 통해 액세스할 수 있는 환경 파일에 저장됨)에 직접 액세스하여 민감한 사용자 행동 로그가 포함된 전체 분석 데이터 세트를 덤프할 수 있습니다.

- 공급망 중독: 손상된 인스턴스가 대규모 SaaS 서비스의 일부인 경우 공격자는 클라이언트 웹사이트에 제공되는 분석 JavaScript 스니펫을 수정하여 분석 플랫폼을 멀웨어(예: 크립토 드레인)의 배포자로 바꿀 수 있습니다.

- 측면 이동: 서버는 사실상 공격자의 요새 호스트가 되어 인터넷으로부터 차단된 내부 서비스를 스캔하고 공격할 수 있습니다.

AI 기반 방어: 펜리젠트의 이점

기존의 DAST(동적 애플리케이션 보안 테스트) 스캐너는 최신 API의 로직 기반 트래버스 취약점을 탐지하는 데 비효율적인 것으로 악명이 높습니다.

- 컨텍스트 블라인드: 레거시 스캐너는 일반 페이로드(예

../../win.ini) 유효성 검사 스키마에 실패하는 경우가 많습니다(예: API가 JSON 객체를 기대하는 경우 처리 전에 원시 문자열 페이로드가 거부됨). - 블라인드 로직: 다음을 결정할 수 없습니다. 어디 파일이 작성되어 오탐으로 이어집니다.

여기에서 Penligent.ai 는 패러다임의 전환을 의미합니다. 펜리전트는 다음을 활용합니다. 컨텍스트 인식 API 퍼징 AI 에이전트로 구동됩니다:

- 스키마 해석: 펜리전트 에이전트는 API 정의(OpenAPI/Swagger)를 파싱하여 예상되는 데이터 구조를 파악합니다. 트래버스 시퀀스를 포함하는 유효한 JSON 페이로드를 생성합니다. 내부 합법적인 매개변수 필드입니다.

- 지능형 페이로드 생성: AI는 무작위 노이즈 대신 대상 운영 체제에 맞는 페이로드를 제작합니다(Linux와 Windows를 탐지). CVE-2025-59304의 경우, 고유한 해시를 가진 양성 파일인 "마커 파일" 페이로드를 생성합니다.

- 폐쇄 루프 검증: 시스템은 단순히 페이로드를 전송하는 데 그치지 않고 파일이 성공적으로 작성되었고 액세스할 수 있는지 적극적으로 확인합니다. 이렇게 하면 임의 파일 쓰기 취약점을 100%의 확실성과 서비스 중단 위험이 없는 것으로 확인하여 중대한 결함을 일반적인 오류와 구분합니다.

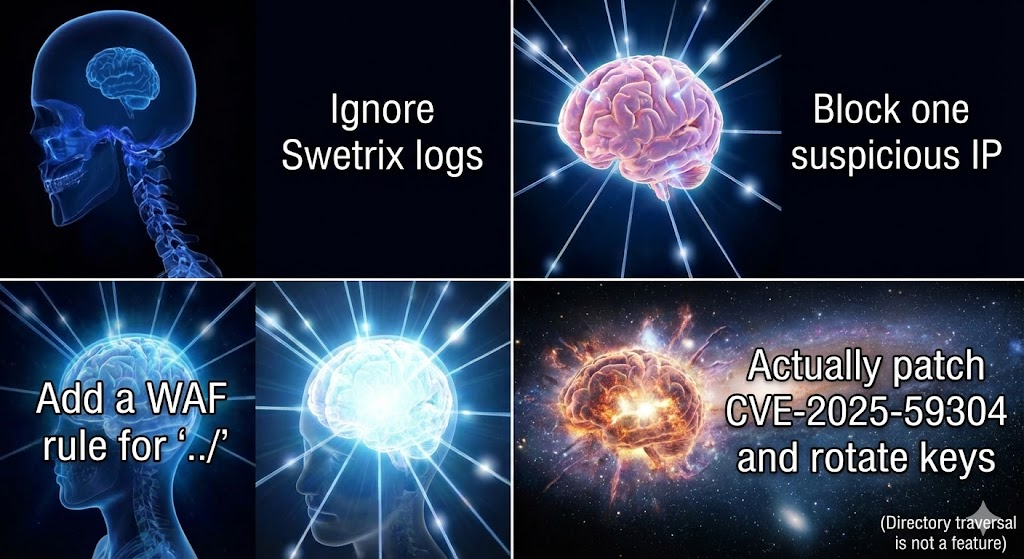

수정 및 강화 핸드북

Swetrix 또는 이와 유사한 자체 호스팅 분석 도구를 실행 중인 경우 즉각적인 조치가 필요합니다.

1. 즉시 패치 적용

즉시 스웹트릭스 웹 애널리틱스 API 인스턴스를 업그레이드하세요. 빌드에 다음 수정 사항이 포함되어 있는지 확인합니다. commit 7d8b972 또는 버전 v3.1.2+. 이 패치에는 엄격한 경로 유효성 검사 로직이 도입되어 트래버스 문자를 방지합니다.

2. "감옥" 로직 구현(Chroot)

개발자는 파일 작업이 특정 디렉터리로 엄격하게 제한되도록 해야 합니다.

- 보안 코드 패턴: 사용

path.resolve()를 클릭하고 결과 경로가 허용된 디렉토리 접두사 .JavaScript로 시작하는지 확인합니다.const resolvedPath = path.resolve(baseDir, userInput); if (!resolvedPath.startsWith(baseDir)) { throw new Error("경로 통과 감지"); }

3. WAF 및 런타임 보호

- WAF 규칙: 다음을 포함하는 요청을 차단하도록 웹 애플리케이션 방화벽(Cloudflare, AWS WAF)을 구성합니다.

../,..%2f또는%2e%2e를 JSON 본문 또는 URL 매개변수에 입력합니다. - 컨테이너 경화: 루트 사용자가 아닌 사용자로 API 서비스를 실행합니다. 컨테이너의 파일 시스템을 다음과 같이 구성합니다. 읽기 전용 (

읽기 전용 루트 파일 시스템: true)를 사용하여 특정 임시 디렉터리만 쓰기 가능한 디렉터리로 마운트합니다. 이렇게 하면 공격자가 다음과 같은 시스템 경로에 쓰지 못하도록 방지할 수 있습니다./etc/cron.d/.

결론

CVE-2025-59304 는 복잡한 마이크로서비스 시대에 단순한 경로 처리 오류로 인해 전체 인프라가 손상될 수 있다는 점을 극명하게 보여줍니다. 보안은 단순한 인증이 아니라 스택의 모든 계층에서 엄격한 입력 유효성 검사가 필요합니다.

엘리트 보안 엔지니어에게 교훈은 분명합니다: 입력 없음 신뢰. 경로를 검증하고, 파일 시스템 권한을 제한하고, AI 기반 테스트를 활용하여 공격자보다 먼저 이러한 로직 결함을 찾아내세요.