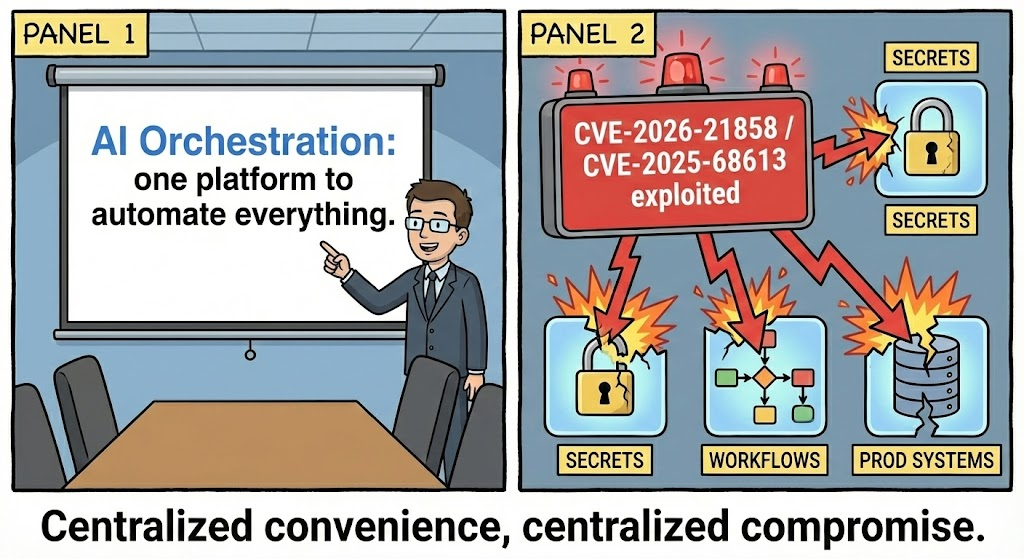

"모델 보안"의 시대는 "인프라 보안"으로 진화하고 있습니다. 업계가 2025년에 프롬프트 인젝션에 대해 걱정하는 동안 진정한 파괴력은 오케스트레이션 계층에 도달했습니다.

2026년 1월은 AI 엔지니어링 커뮤니티에 치명적인 폭로와 함께 시작되었습니다: CVE-2026-21858의 CVSS 10.0 인증되지 않은 원격 코드 실행(RCE) 취약점, 즉 n8n. 이는 공개 후 한 달도 채 되지 않은 시점으로 CVE-2025-68613동일한 플랫폼에서 중요한 인증된 RCE입니다.

보안 엔지니어와 레드팀원에게 n8n은 단순한 '도구'가 아니라 수천 개의 자율 AI 에이전트의 백본으로, LLM(OpenAI, Anthropic)을 내부 데이터베이스 및 API에 연결합니다. n8n을 손상시킨다는 것은 전체 AI 공급망을 손상시키는 것을 의미합니다.

이 글에서는 두 취약점에 대한 익스플로잇 체인을 해체하고 근본 원인을 분석하며 실행 가능한 해결 경로를 제공합니다.

"Ni8mare": CVE-2026-21858(인증되지 않은 RCE) 디스커버리

심각도 심각도: 심각(CVSS 10.0)

Vector: 네트워크 / 인증되지 않음

Impact: 전체 서버 인수

더빙 "Ni8mare" Cyera의 연구원이 작성한 CVE-2026-21858은 AI 인프라에 대한 최악의 시나리오인 제로 클릭, 인증되지 않은 탈취를 나타냅니다.

근본 원인 콘텐츠 유형 혼동

이 취약점은 n8n의 웹훅 처리 로직과 수신 HTTP 요청을 처리하는 방식에 있습니다. n8n은 미들웨어를 사용하여 수신 데이터를 파싱하는 콘텐츠 유형 헤더.

취약한 버전(1.121.0 이전)에서는 애플리케이션이 선언된 함수 간의 관계를 엄격하게 적용하지 못했습니다. 콘텐츠 유형 그리고 내부 상태 관리에 사용되는 실제 구문 분석 로직입니다.

공격자는 특수하게 조작된 HTTP 요청을 보낼 수 있습니다:

- 양성을 선언합니다.

콘텐츠 유형(예application/json)를 사용하여 초기 방화벽(WAF) 검사를 우회할 수 있습니다. - 바디 구조를 조작하여 내부 구문 분석기를 속여

req.body객체입니다. - 애플리케이션이 맹목적으로 신뢰하는 악성 구성 매개변수를 삽입합니다.

익스플로잇 경로

이 심각한 결함으로 인해 공격자는 다음과 같은 내부 구성 파일을 덮어쓰는 파일 업로드 경로를 수락하도록 서버를 '혼동'할 수 있습니다. 구성 또는 database.sqlite.

구성을 덮어쓰면 공격자는 구성을 덮어쓸 수 있습니다:

- 인증 재설정: 관리자 사용자 자격 증명을 덮어씁니다.

- 비밀을 추출합니다: 읽기

.env또는 타사 서비스(AWS, OpenAI, Stripe)의 API 키가 포함된 구성 파일을 사용합니다. - 코드 실행: 이제 액세스할 수 있는 '명령 실행' 노드를 사용하여 리버스 셸을 생성합니다.

자바스크립트

논리 결함을 보여주는 의사 코드 // 취약한 논리: 엄격한 타입 검사 없이 파일 처리를 위한 사용자 입력 신뢰

app.post('/webhook/:id', (req, res) => { // 파서는 본문에서 'files'가 존재하면 유효한 업로드라고 가정합니다 // 하지만 (req.body.files && req.body.files.config_overide) { // CRITICAL인 경우 생성된 JSON 본문은 이 구조를 시뮬레이션할 수 있습니다: 인증되지 않은 입력에 기반한 내부 상태 덮어쓰기 internalState.updateConfig(req.body.files.config_override.path); } executeWorkflow(req.params.id); });`

n8n은 시스템 작업을 실행하기 위해 높은 권한으로 실행되는 경우가 많기 때문에 이 RCE는 호스트 컨테이너에 루트 수준의 액세스 권한을 효과적으로 부여합니다.

선구자: CVE-2025-68613(인증된 RCE)

심각도: 심각도: 심각(CVSS 9.9)

벡터: 네트워크/인증(낮은 권한)

인증되지 않은 'Ni8mare' 이전에는 CVE-2025-68613이 있었습니다. 인증 요구 사항으로 인해 덜 심각했지만, 이 취약점은 표현식 평가 AI 워크플로에서

근본 원인: 표현식 주입

n8n을 사용하면 노드 간에 데이터를 변환하는 자바스크립트 표현식을 작성할 수 있습니다. 이 취약점(1.122.0 이전 버전에 영향을 미침)은 '멤버' 또는 낮은 수준의 액세스 권한을 가진 공격자가 표현식 샌드박스를 벗어날 수 있게 해줍니다.

표현식 필드 내부에 특정 JavaScript 페이로드를 사용하여 악성 워크플로우를 제작함으로써(예 설정 노드)에 액세스하면 공격자는 Node.js 프로세스 객체입니다.

공격 시나리오

- 액세스: 공격자가 유출된 초대 링크 또는 취약한 비밀번호를 통해 낮은 권한의 계정에 액세스합니다.

- 페이로드: 다음을 활용하여 워크플로우를 만듭니다.

기능또는코드노드. - 탈출: 사용

global.process.mainModule.require('child_process').execSync('id')를 반환합니다;를 사용하여 제한을 우회할 수 있습니다. - 실행: 워크플로가 '테스트됨' 또는 '활성화됨'이 되는 순간 코드가 서버에서 실행됩니다.

기술 비교: 2026년과 2025년의 위협 환경 비교

| 기능 | CVE-2026-21858("Ni8mare") | CVE-2025-68613 |

|---|---|---|

| 인증 | 없음(인증되지 않음) | 필수(낮은 프라이버시) |

| CVSS 점수 | 10.0(중요) | 9.9(중요) |

| 근본 원인 | 콘텐츠 유형/구문 분석기 혼동 | 샌드박스 이스케이프 / 표현식 주입 |

| 공격 벡터 | 웹훅 엔드포인트 | 워크플로우 편집기 UI |

| 기본 대상 | 공개 웹훅 리스너 | 내부/공유 개발 환경 |

AI 보안에 이것이 중요한 이유

이러한 취약점은 단순한 "서버 버그"가 아닙니다. AI 공급망 침해.

- 헝겊 중독: n8n을 제어하는 공격자는 벡터 데이터베이스로 유입되는 문서를 가로채 기업 지식창고에 백도어 또는 허위 데이터를 삽입할 수 있습니다.

- 에이전트 하이재킹: n8n에 구축된 자율 에이전트는 데이터를 유출하거나 다른 내부 시스템에 대한 공격을 시작하도록 재프로그래밍할 수 있습니다.

- 자격 증명 도용: n8n은 LLM 제공자를 위한 "키 볼트" 역할을 합니다. 단일 RCE는

OPENAI_API_KEY,anthropic_api_key및 데이터베이스 자격 증명.

완화 및 해결

즉각적인 조치가 필요합니다:

- 즉시 패치합니다: n8n을 버전으로 업그레이드 1.122.0 이상으로 즉시 패치합니다. 이렇게 하면 두 가지 CVE가 모두 패치됩니다.

- 네트워크 격리: n8n 대시보드 인터페이스(포트 5678)를 공용 인터넷에 직접 노출하지 마세요. 엄격한 인증이 포함된 VPN 또는 역방향 프록시(예: Cloudflare Access, Authelia)를 사용하세요.

- 웹훅을 살균합니다: 웹훅을 노출해야 하는 경우 n8n 인스턴스에 도달하기 전에 요청 스키마의 유효성을 검사하는 API 게이트웨이 뒤에 웹훅이 있는지 확인하세요.

자동화된 유효성 검사: 에이전트 접근 방식

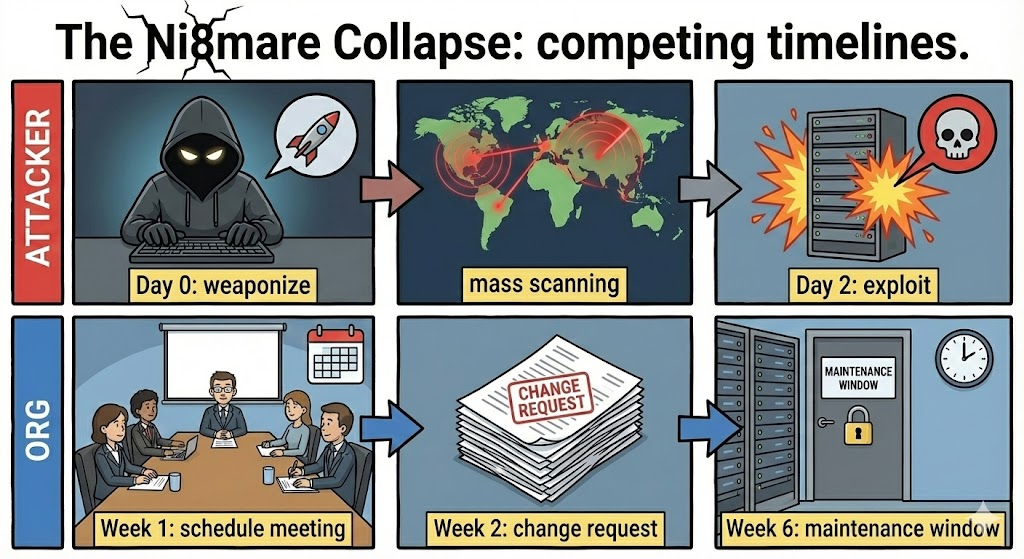

2026년의 빠르게 변화하는 세상에서는 수동 패치 관리나 연간 펜테스트에 의존하는 것만으로는 충분하지 않습니다. CVE-2026-21858과 같은 취약점은 하룻밤 사이에 나타나고 몇 시간 내에 무기화됩니다.

여기에서 펜리전트 패러다임을 바꿉니다. AI 기반 자동화된 침투 테스트 플랫폼인 Penligent는 알려진 시그니처를 스캔하는 데 그치지 않고 공격자처럼 행동합니다.

펜리전트의 에이전트 코어는 인프라를 겨냥할 수 있습니다:

- 자율적으로 발견: 감사자가 놓칠 수 있는 노출된 n8n 인스턴스와 웹후크 엔드포인트를 식별합니다.

- 안전한 익스플로잇: 콘텐츠 유형 조작 로직을 시도하여 CVE-2026-21858을 검증합니다. 없이 구성을 파괴적으로 덮어쓰는 방식으로 다운타임 없이 위험성을 입증했습니다.

- 지속적인 모니터링: 펜리젠트는 정적 스캐너와 달리 '휴먼 인 더 루프(Human-in-the-loop)'로 검증된 인텔리전스를 제공하여 다음 제로데이에 대비해 AI 오케스트레이션 계층의 복원력을 유지합니다.

최종 생각: AI 에이전트의 보안은 전적으로 이를 구축하는 도구의 보안에 달려 있습니다. 오케스트레이션 계층이 가장 취약한 고리가 되어서는 안 됩니다.

참조: