2025년에도 WPA2 암호의 개념은 무단 액세스로부터 무선 네트워크를 보호하는 근본적인 장벽 역할을 계속할 것입니다.

네트워크 보안, 모의 침투 테스트, AI 지원 취약점 연구에 종사하는 전문가에게 이 암호는 단순한 문자 조합이 아니라 암호화된 데이터 전송의 주요 게이트키퍼를 의미합니다.

WPA2는 현재 사용 중인 대부분의 디바이스를 지원하므로 가정과 기업 모두에서 네트워크 인프라를 보호하려는 모든 사람에게 여전히 필수적인 요소로 남아 있습니다.

WPA2 비밀번호란 무엇인가요?

A WPA2 password is the security key used in the WPA2 (Wi‑Fi Protected Access 2) protocol to restrict access to wireless networks.

WPA2 builds upon and replaces earlier WPA and WEP standards, offering stronger encryption, better data protection, and more robust network access control. Its primary role is to ensure that only authorized users can connect to the Wi‑Fi network and that all data transmitted over that network remains encrypted and secure against interception.

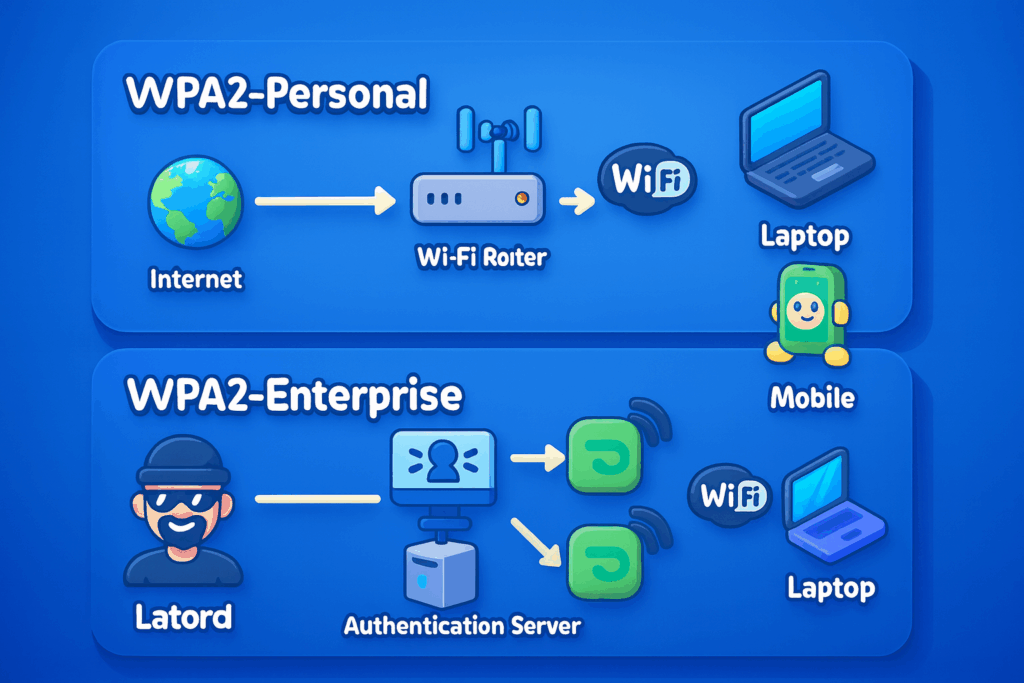

WPA2는 두 가지 주요 모드로 작동하며, 각각 다른 인증 방법을 사용합니다:

- WPA2-개인(WPA2-PSK): 홈 네트워크 및 소규모 기업에서 일반적으로 사용되는 이 모드는 사전 공유 키 (일반적으로 라우터 설정 시 네트워크 관리자가 생성한 비밀번호)를 인증에 사용합니다. 네트워크에 참여하는 모든 디바이스는 동일한 키를 제공해야 액세스 권한을 얻을 수 있습니다.

- WPA2-엔터프라이즈: 대규모 조직을 위한 이 모드는 인증 서버(주로 RADIUS 서버)를 사용하여 액세스의 유효성을 검사합니다. 하나의 공유 비밀번호에 의존하는 대신 각 사용자에게 사용자 이름/비밀번호 쌍, 디지털 인증서 또는 기타 신원 토큰과 같은 고유한 자격 증명이 할당됩니다. 이 아키텍처는 사용자별 액세스 제어, 활동 로깅, 대규모 사용자 기반의 엄격한 관리를 가능하게 하여 전반적인 네트워크 보안을 크게 강화합니다.

WPA2의 작동 방식과 보안이 중요한 이유

WPA2 프로토콜은 강력한 암호화와 전송 중 데이터 변조를 방지하는 무결성 검사를 결합한 AES-CCMP를 사용합니다.

올바른 키 없이 가로챈 패킷은 공격자가 읽을 수 없고 쓸모가 없습니다. 그러나 암호 강도는 실질적인 보안에 큰 영향을 미치며, 약하거나 예측 가능한 암호 구문은 네트워크를 무차별 암호 대입 공격에 취약하게 만들어 가장 강력한 암호화 방어 체계도 약화시킬 수 있습니다. 사전 공격.

예 - 연결된 네트워크의 암호화 유형을 확인합니다:

# 무선 인터페이스 세부 정보 보기

IWCONFIG WLAN0

# nmcli를 사용하여 암호화 유형 나열하기

nmcli 장치 와이파이 목록 | grep MySecureWiFi

보안 연구자들은 종종 테스트 전에 이 검사를 수행하여 대상이 WPA2-PSK를 사용하는지 또는 WPA2-Enterprise를 사용하는지 확인하고 정확한 암호화 모드를 확인합니다.

침투 테스트 WPA2 네트워크 방법론

보안 연구자들은 WPA2 네트워크에 대한 공인 모의 침투 테스트 시 실제 공격자의 전략적 접근 방식을 반영하는 구조화된 워크플로우를 따르면서 법적 및 윤리적 경계를 엄격하게 준수합니다.

아래 표는 이 워크플로우를 명확하게 제시하여 정찰부터 보고까지 모든 과정을 보장합니다.

| 단계 | 설명 |

|---|---|

| 1. 정보 수집(정찰) | 수동 모니터링을 통해 SSID, BSSID, 운영 채널 및 연결된 클라이언트를 식별합니다. |

| 2. 취약점 분석 | 암호화 유형(AES-CCMP, WPA2-PSK)을 확인하고 TKIP 폴백, 오래된 펌웨어, 잘못된 구성이 있는지 확인합니다. |

| 3. 위협 모델링 | 취약한 암호 크래킹, KRACK 익스플로잇, 악성 AP, MITM 인젝션 등 가능한 공격 벡터를 매핑하고 가능성과 영향에 따라 우선순위를 지정합니다. |

| 4. 비밀번호 크래킹(인증된) | WPA2 핸드셰이크 패킷을 캡처한 다음 사전/무차별 대입 공격을 시도합니다. |

| 5. 착취 및 측면 이동 | 크랙된 키를 사용하여 내부 서비스에 액세스하고 데이터 가로채기 또는 수정 가능성을 검증합니다. |

| 6. 보고 및 권장 사항 | 모든 단계, 도구 및 결과를 문서화하고, 더 강력한 비밀번호, WPS 비활성화, WPA3로 업그레이드 등 실행 가능한 개선 사항을 제공하세요. |

이 워크플로는 여전히 WPA2 침투 테스트의 기본입니다. 1단계와 4단계는 특히 중요한데, 정밀한 정찰을 수행하여 핸드셰이크를 캡처한 다음 공인 크래킹 테스트를 사용하여 비밀번호의 강도와 복원력을 평가합니다.

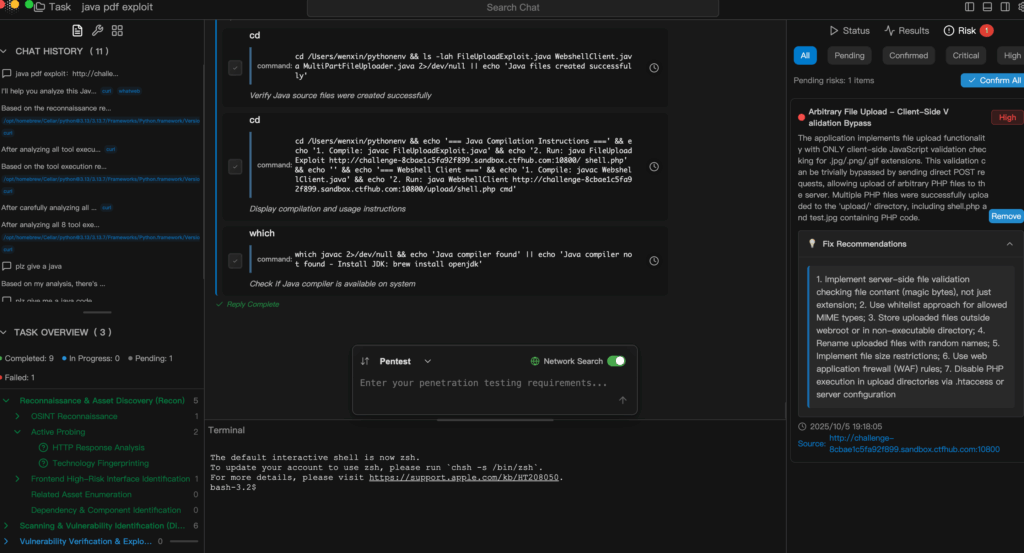

자동화된 AI 기반 WPA2 테스트 - 펜리전트와 함께하세요.

위에서 설명한 구조화된 방법론은 입증되고 효과적이지만, 여러 명령줄 도구를 사용하고, 노이즈가 많은 데이터를 신중하게 필터링하고, 복잡한 테스트를 스크립팅하고, 최종 보고서를 수동으로 작성해야 하는 등 매우 수동적인 작업입니다.

펜리전트 는 테스터가 "이 WPA2 네트워크의 핸드셰이크 취약점을 분석하고 인증된 비밀번호 크랙을 시도하세요"와 같은 단일 자연어 명령을 내리고 AI 에이전트가 자율적으로 적절한 도구를 선택하고 필요한 작업의 순서를 지정하고 발견된 위험을 확인하고 해결 지침이 포함된 상세한 우선순위 보고서를 작성하도록 함으로써 이 프로세스를 획기적으로 간소화할 수 있습니다.

결론

WPA2 비밀번호는 암호화 프로토콜 연구와 네트워크 보안 평가에서 계속해서 중심이 되고 있습니다. 연구자들은 기존의 구조화된 모의 침투 방법과 펜리전트 같은 지능형 자동화 플랫폼을 결합하여 더 빠르고 정확하며 효율적인 테스트를 수행하는 동시에 취약점을 분석하고 효과적인 대응책을 개발하는 데 더 많은 전문성을 쏟을 수 있습니다.