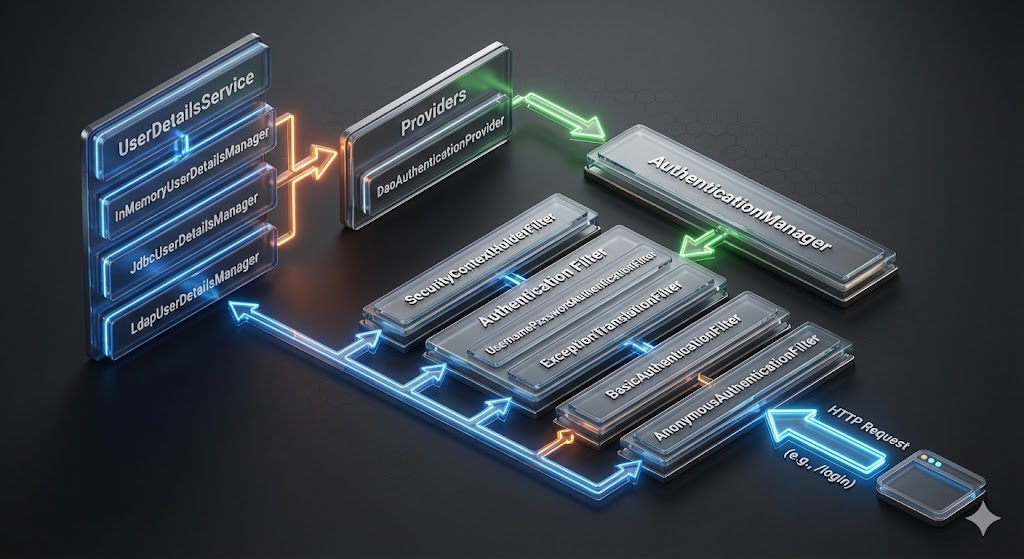

O Spring Security protege os aplicativos Java ao envolver cada solicitação HTTP em um pipeline de segurança estruturado, usando uma cadeia de filtros que lida com autenticação, autorização e várias camadas de defesa, como CSRF, CORS, gerenciamento de sessão e validação de token. Essa arquitetura garante que somente usuários autenticados e autorizados acessem os recursos, independentemente de o aplicativo ser um aplicativo da Web monolítico, uma API REST ou um backend de microsserviços.

Na verdade, o Spring Security se torna a "grade de proteção" do seu aplicativo, de modo que você não precisa criar um sistema de segurança do zero, mas sim configurar, estender e fortalecer uma base comprovada e confiável da comunidade.

O mecanismo principal: Fluxo de solicitações e cadeia de filtros de segurança

A espinha dorsal do Spring Security é o Mecanismo de filtro de servlet. Toda solicitação HTTP de entrada passa pelo Cadeia SecurityFilterO design de segurança é uma sequência de filtros, cada um responsável por uma preocupação de segurança distinta. Esse design separa de forma clara a segurança da lógica comercial e permite a extensibilidade: você pode injetar filtros personalizados ou provedores de autenticação sem tocar em controladores ou serviços.

Ciclo de vida da solicitação no Spring Security

| Fase | Componente / Filtro | Finalidade |

|---|---|---|

| 1 | Filtro SecurityContextPersistenceFilter | Carregar SecurityContext existente (se baseado em sessão) ou criar um contexto em branco |

| 2 | Filtro de autenticação (por exemplo, UsernamePasswordAuthenticationFilter, BearerTokenAuthenticationFilter etc.) | Tentativa de autenticação com base em credenciais (login de formulário, token, etc.) |

| 3 | SessionManagementFilter / controle de simultaneidade | Lidar com fixação de sessão, simultaneidade de sessão ou política sem estado |

| 4 | AuthorizationFilter / FilterSecurityInterceptor | Imponha o controle de acesso em nível de URL ou método (funções/permissões) |

| 5 | CSRF / CORS / Filtros de escrita de cabeçalho | Aplicar proteções de solicitações entre sites, cabeçalhos de segurança |

| 6 | A solicitação alcança o controlador/lógica de negócios | O contexto de segurança agora contém um principal autenticado e autorizado |

Como o Spring Boot / Spring Security conecta essa cadeia automaticamente quando você adiciona as dependências corretas, muitas preocupações de segurança são cobertas instantaneamente. No entanto, você ainda tem controle total para estender, substituir ou reordenar as peças conforme necessário.

Mecanismos de autenticação: De login de formulário a JWT e OAuth2

Um dos principais pontos fortes do Spring Security é sua flexibilidade: ele oferece suporte a várias estratégias de autenticação, o que o torna adequado para aplicativos Web tradicionais, back-ends móveis, aplicativos de página única (SPAs) e microsserviços.

Login tradicional baseado em sessão

Para aplicativos da Web, o login baseado em formulário (ou HTTP Basic) continua sendo um padrão válido:

java

http .authorizeHttpRequests(auth -> auth .requestMatchers("/public/**").permitAll() .anyRequest().authenticated() ) .formLogin(Customizer.withDefaults());

Após o login bem-sucedido, o Spring Security armazena a autenticação em uma sessão HTTP e agrupa as solicitações subsequentes com SecurityContext automaticamente. Esse método funciona bem para aplicativos renderizados no servidor em que cookies e sessões são aceitáveis.

Autenticação JWT sem estado para APIs

A arquitetura moderna, especialmente APIs REST, SPAs ou microsserviços, geralmente requer sem estadoautenticação baseada em token. O Spring Security oferece suporte a isso de forma limpa por meio de seu Servidor de recursos OAuth2 e validação JWT integrada. Casa+1

Uma configuração minimalista tem a seguinte aparência:

java

@Configuration @EnableWebSecurity public class JwtSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sess -> sess.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

O Spring Boot configura automaticamente o JwtDecodervalida a assinatura JWT, iss (emissor), exp / nbf (registros de data e hora) e mapeia escopos para autoridades. docs.enterprise.spring.io+1

Isso faz com que a proteção segura da API seja rápida de implementar, com o mínimo de boilerplate, preservando as práticas recomendadas de segurança.

OAuth2 / OpenID Connect para SSO e login de terceiros

Se o seu aplicativo precisar de logon único (SSO), login social (Google, GitHub etc.) ou identidade delegada por meio de um servidor de autorização externo, o suporte ao cliente OAuth2 do Spring Security facilita a integração. Você pode obter tokens de acesso, tokens de atualização e identidade de usuário por meio do OIDC e, em seguida, confiar no comportamento do Resource Server para suas APIs de back-end.

Essa flexibilidade permite unificar a identidade do usuário na Web, em dispositivos móveis e em provedores de autenticação de terceiros, o que é ideal para aplicativos distribuídos e de grande escala.

Autorização e controle de acesso: Quem pode fazer o quê

A autenticação comprova a identidade. A autorização determina as permissões. O Spring Security oferece suporte ao controle refinado tanto no nível do URL quanto no nível do método.

- Controle de acesso baseado em URLrestrições simples baseadas em funções nos pontos de extremidade.

- Segurança em nível de método: ativando anotações como

@PreAuthorize,@Secured,@PostAuthorizeSe você quiser usar o recurso de permissões, poderá aplicá-lo diretamente nos métodos do serviço ou do controlador. - Controle de acesso baseado em atributos ou reivindicações(especialmente ao usar JWTs): você pode inspecionar reivindicações (por exemplo, locatário, atributos de usuário, escopos) para aplicar permissões dinâmicas.

Essa abordagem em camadas (URL → método → lógica comercial) oferece controle total sobre quem pode acessar o quê e sob quais condições.

Proteções incorporadas e recursos de reforço de segurança

O Spring Security oferece mais do que apenas autenticação e autorização - ele inclui muitos mecanismos de defesa contra ataques comuns da Web e configuração incorreta. Entre eles:

- Proteção contra CSRF - ativado por padrão para fluxos baseados em sessão. Desative somente se você controlar totalmente o cliente (por exemplo, SPA com JWT).

- Configuração do CORS - crucial para front-ends modernos que interagem com APIs.

- Armazenamento seguro de senhas - suporta algoritmos de hash fortes como BCrypt, PBKDF2, Argon2. Evite hashes fracos (MD5, SHA-1). Estudos mostram que o uso indevido de hashing é um antipadrão de segurança comum. arXiv+1

- Gerenciamento de sessão e proteção de fixação de sessão - impede o sequestro de sessões e impõe limites de simultaneidade.

- Cabeçalhos de segurança HTTP - HSTS, opções de quadro, proteção XSS, segurança de conteúdo, etc.

Mas os padrões não são mágicos: a segurança depende muito de como você configura e testa sua instalação. Estudos empíricos revelam vários antipadrões de configuração incorreta - por exemplo, desativação de CSRF, uso de hashing de senha fraco - em aplicativos Spring reais, o que leva a vulnerabilidades graves. arXiv

Portanto, é fundamental realizar auditorias de segurança rigorosas, revisões de código, atualizações de dependências e testes automatizados.

Armadilhas comuns e como evitá-las

Até mesmo uma estrutura madura como o Spring Security pode ser mal utilizada, especialmente quando os desenvolvedores misturam diferentes modos de autenticação, substituem as configurações padrão ou ignoram os casos extremos. Aqui estão alguns problemas recorrentes observados na comunidade:

| Problema / Erro | Consequência | Como mitigar |

|---|---|---|

| Combinação de login baseado em sessão e JWT sem estado sem cadeias de filtros separadas | Conflitos, comportamento inesperado, falhas de segurança | Use beans SecurityFilterChain separados com combinadores de solicitação distintos para esquemas de autenticação diferentes (Reddit) |

| Desativar o CSRF sem proteções alternativas adequadas (por exemplo, para formulários) | Vulnerável a ataques CSRF | Desative o CSRF somente para APIs sem estado, garanta tokens ou outras proteções para cenários com estado |

| Usar hashing de senha fraco (MD5, SHA-1) ou armazenar senhas de texto simples | Fácil de quebrar se houver vazamento de dados | Sempre use BCryptPasswordEncoder, Argon2 ou hashing forte semelhante + sal |

| Configuração incorreta do JWT (iss ausente, validação de auditoria, rotação de chave incorreta) | Os tokens podem ser falsificados ou permanecer válidos além da vida útil pretendida | Use a configuração oficial do servidor de recursos OAuth2; habilite a assinatura, o emissor, a validação do público e a rotação de chaves (Início) |

| Testes insuficientes (testes de unidade, testes de integração, expiração de token, revogação, caminhos de erro) | Bugs ou falhas de segurança entram em produção | Escreva testes automatizados que abranjam autenticação, caminhos de falha, manipulação de tokens, logout e lógica de atualização. Pesquisas mostram que muitos aplicativos do mundo real não possuem esses testes. (arXiv) |

Como disse um desenvolvedor (em uma discussão na comunidade): "Todo tutorial do Spring Security leva a um código obsoleto... até mesmo os métodos atualizados já estão marcados para remoção." Reddit

Isso aponta para outro risco: você deve se manter atualizado com as versões do Spring Security e migrar as configurações de acordo.

Exemplo: API REST segura com JWT + servidor de recursos

Aqui está um exemplo mínimo de uma API REST do Spring Boot protegida por JWT no modo sem estado.

java

@Configuration @EnableWebSecurity public class ApiSecurityConfig {@Bean public SecurityFilterChain securityFilterChain(HttpSecurity http) throws Exception { http .csrf(csrf -> csrf.disable()) .sessionManagement(sm -> sm.sessionCreationPolicy(SessionCreationPolicy.STATELESS)) .authorizeHttpRequests(auth -> auth .requestMatchers("/api/auth/**", "/api/public/**").permitAll() .anyRequest().authenticated() ) .oauth2ResourceServer(oauth2 -> oauth2.jwt(Customizer.withDefaults()));return http.build(); } }

E propriedades em application.yml:

java

spring: security: oauth2: resourceserver: jwt: issuer-uri: audiences: <https://your-api.example.com>

Essa configuração garante que:

- Assinatura JWT, emissor (

iss), público (aud), expiração (exp) são validados automaticamente, seguindo as práticas recomendadas de segurança baseada em tokens. Casa+1 - Nenhuma sessão HTTP é criada (sem estado), o que torna a API escalonável.

- Você depende de módulos padrão; não são necessárias classes de filtro personalizadas nem código de autenticação padrão.

Você pode personalizar ainda mais, definindo um JwtAuthenticationConverter para mapear reivindicações → funções ou autoridades, ou envolver verificações adicionais (escopos, locatários etc.).

Recomendações e práticas recomendadas para a prontidão da produção

Se estiver criando aplicativos do mundo real, especialmente APIs públicas, microsserviços ou serviços que exijam testes de penetração/auditoria de vulnerabilidades, trate o Spring Security como um linha de basee camada sobre proteção, registro em log, monitoramento e teste.

- Use hash de senha forteBCrypt: prefira BCrypt ou Argon2.

- Prefira o servidor de recursos JWT / OAuth2 sem estado para APIs - evitar a autenticação baseada em sessão em microsserviços ou sistemas distribuídos.

- Sempre valide os JWTs corretamente - impor a verificação da assinatura,

isseaudreivindicações, expiração e considerar a rotação de chaves. - Cadeias de filtros separadas ao misturar métodos de autenticação - Por exemplo, uma para a Web baseada em sessão e outra para a API baseada em JWT.

- Habilite o CSRF para formulários tradicionais; configure o CORS para SPAs e clientes externos.

- Implementar registro, monitoramento, limitação de taxa e alertas - Falhas inesperadas de autenticação ou vários logins com falha devem acionar alertas.

- Escreva testes automatizados (unidade + integração) para autenticação, autorização, expiração de token, caminhos de erro, fluxos de atualização e logout - muitos aplicativos do mundo real omitem isso, aumentando o risco. arXiv+1

- Manter-se atualizado com as versões do Spring Security - O feedback da comunidade mostra que os tutoriais muitas vezes ficam desatualizados, e o uso indevido/precário de APIs continua sendo um problema. Reddit+1

Por que a Spring Security continua sendo a estrutura de segurança ideal no ecossistema Java

Vários fatores contribuem para o domínio do Spring Security na segurança do Java:

- É recurso completo: autenticação, autorização, CSRF, gerenciamento de sessão, suporte a token, OAuth2, etc.

- Altamente configurável e extensível - você pode conectar filtros personalizados, provedores de autenticação, armazenamentos de usuários e políticas de segurança.

- Integração ampla com o ecossistema Spring Boot / Spring - atrito mínimo para adicionar segurança aos aplicativos existentes.

- Comunidade madura e testada em batalha - muitos guias da comunidade, projetos de código aberto e uso no mundo real em vários setores.

- Linha de base de segurança padronizadaque beneficia ferramentas de testes automatizados, varredura de vulnerabilidades e testes de penetração.

Para equipes que trabalham em testes de penetração, varredura automatizada de vulnerabilidades, ferramentas de segurança de API ou plataformas de segurança orientadas por IA - Usar o Spring Security significa que você tem uma linha de base de segurança previsível para analisar, testar e auditar. Essa previsibilidade é valiosa ao criar ferramentas de segurança ou incorporar a segurança aos pipelines de CI/CD.

Conclusão

O Spring Security não é mágico, mas é uma base poderosa e testada em batalha para proteger aplicativos Java da Web, APIs e microsserviços. Quando configurado corretamente, ele protege contra CSRF, impõe autenticação e autorização, garante o armazenamento seguro de senhas, valida JWTs e oferece suporte a protocolos de identidade modernos, como OAuth2/OpenID Connect.

No entanto, a verdadeira força está em como os desenvolvedores o configuram e o protegemPor exemplo, a adoção de hashing de senha forte, JWT sem estado para APIs, regras de autorização precisas, validação segura de token e testes e monitoramento abrangentes.

Para os desenvolvedores e engenheiros de segurança - especialmente aqueles que estão criando ou testando sistemas reais ou criando ferramentas de segurança -, recomendo enfaticamente que tratem o Spring Security como a camada de segurança de base e que o desenvolvam ainda mais: configuração rigorosa, padrões seguros, testes automatizados e auditorias regulares.

Com essa abordagem, você obtém uma base robusta, flexível, passível de manutenção e segura, além de evitar as armadilhas comuns em que muitos aplicativos baseados em Spring caem.