A manchete que ninguém quer ver

De vez em quando, o mundo da segurança acorda com manchetes que deixam os defensores inquietos: "Exploração de 0 dias do iOS usada ativamente na natureza". No início de 2025, essa manchete tinha um nome: CVE-2025-24085.

Essa vulnerabilidade não é teórica. Ela foi confirmada pela Apple, vinculada à exploração ativa antes do lançamento das correções e, agora, graças à pesquisa pública, estão circulando detalhes de PoC. Essa combinação faz com que a CVE-2025-24085 não seja apenas uma curiosidade para os pesquisadores, mas um item de alerta vermelho para os defensores corporativos que gerenciam frotas com muitos dispositivos Apple.

Onde a falha se esconde

O CVE-2025-24085 está oculto CoreMediao subsistema que alimenta grande parte da pilha de manipulação de mídia da Apple. O CoreMedia não se limita a reproduzir um vídeo. Ele sustenta a comunicação entre processos, lida com a análise de metadados e faz a ponte entre estruturas de nível inferior, como AVFoundation e MediaToolbox com APIs de alto nível.

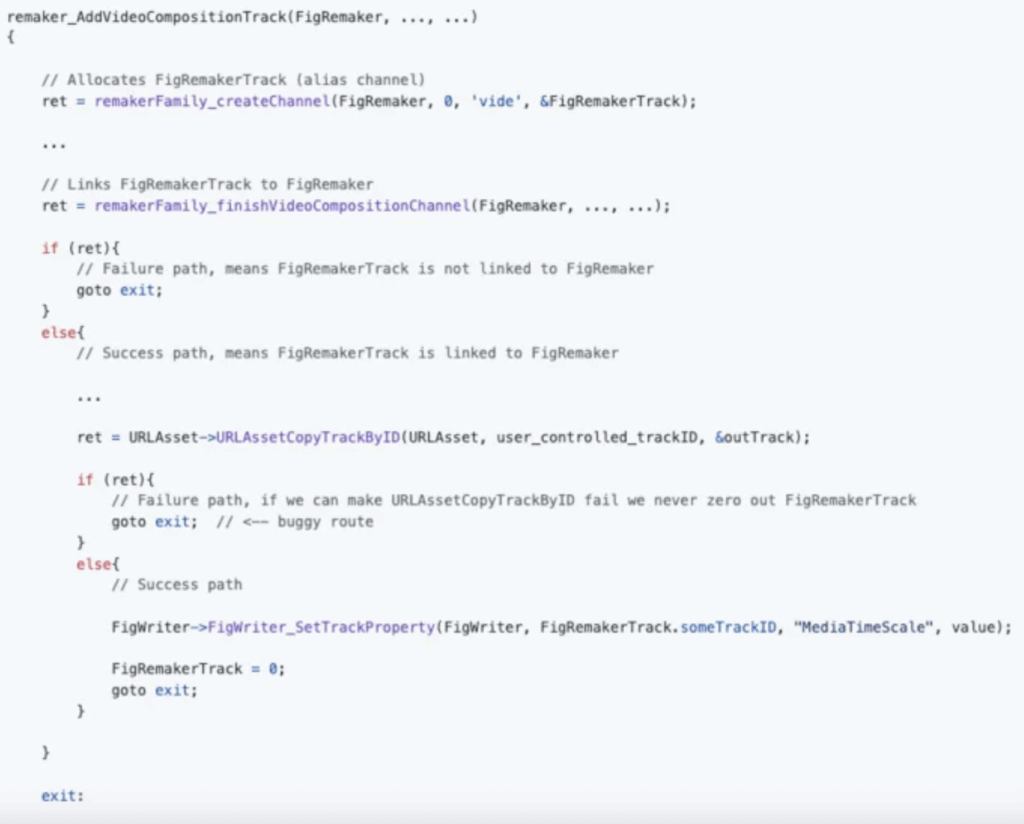

Os pesquisadores atribuíram o problema ao Subsistema Remaker no MediaToolbox, especificamente como FigRemakerTrack são gerenciados. Com um objeto criado, fora dos limites trackIDSe um invasor for atacado, ele poderá acionar a liberação prematura de um objeto de rastreamento enquanto ele ainda estiver referenciado em outro lugar. Essa é a definição clássica de um use-after-free (UAF) bug - bastante perigoso em qualquer código, mas particularmente arriscado dentro dele mídiaplaybackdo processo que lida com a reprodução de mídia principal no iOS.

Em demonstrações controladas, esse bug se transforma em um duplo grátis quando a conexão XPC é fechada, solicitando a limpeza enquanto as referências pendentes permanecem. O resultado: uma falha hoje, mas em uma cadeia de exploração real, potencialmente um ponto de apoio estável para a fuga da sandbox.

O escopo do impacto

Quase todos os dispositivos Apple que você possa imaginar foram afetados:

- iPhones e iPads executando versões anteriores ao iOS 18.3

- Sistemas Mac antes das compilações corrigidas do macOS

- Relógios Apple e Apple TVs, onde a mesma lógica do CoreMedia se aplica

Nas compilações do iOS 17, o design do alocador de memória facilita muito a exploração. A Apple reforçou o alocador do CoreFoundation no iOS 18, aumentando o nível de dificuldade para os invasores, mas não eliminando o risco de forma crucial. É por isso que a aplicação de patches continua sendo urgente, mesmo para ambientes que já fizeram a atualização.

Das manchetes ao contexto da ameaça

Os próprios avisos da Apple observam que o CVE-2025-24085 pode ter sido parte de uma cadeia de exploração in-the-wild. Observe mais atentamente a linha do tempo e você verá um padrão suspeito: Bugs do WebKit e do UIProcess corrigidos no iOS 17.2 e 17.3 juntamente com as falhas do CoreMedia. Isso sugere que o CVE-2025-24085 pode ter desempenhado um papel importante na cadeia de exploração. função de segundo estágiopermitindo que os invasores que entraram no processo do navegador se transformem em mídiaplaybackd e tentar escapar da sandbox.

Isso não é uma especulação sem base. Os pesquisadores apontam que a Apple reconheceu que "relatórios de exploração ativa" para essa classe de bugs, e que eles apareceram em campanhas altamente complexas e direcionadas. Para os defensores, isso é suficiente para classificá-lo como mais do que apenas mais um CVE da terça-feira de correções.

O dilema da defesa

Quando os detalhes da PoC se tornam públicos, os defensores enfrentam um paradoxo. Por um lado, isso é valioso: você pode reproduzir o bug, entender o risco e validar as correções. Por outro lado, os PoCs públicos tornam-se pontos de partida para os invasores com menos recursos. A execução de código de exploração em sistemas de produção é imprudente, mas ignorar as publicações de PoC deixa os defensores cegos.

É nesse ponto que a conversa muda de "Podemos explorá-lo?" para "Como fazemos a validação, com segurança?"

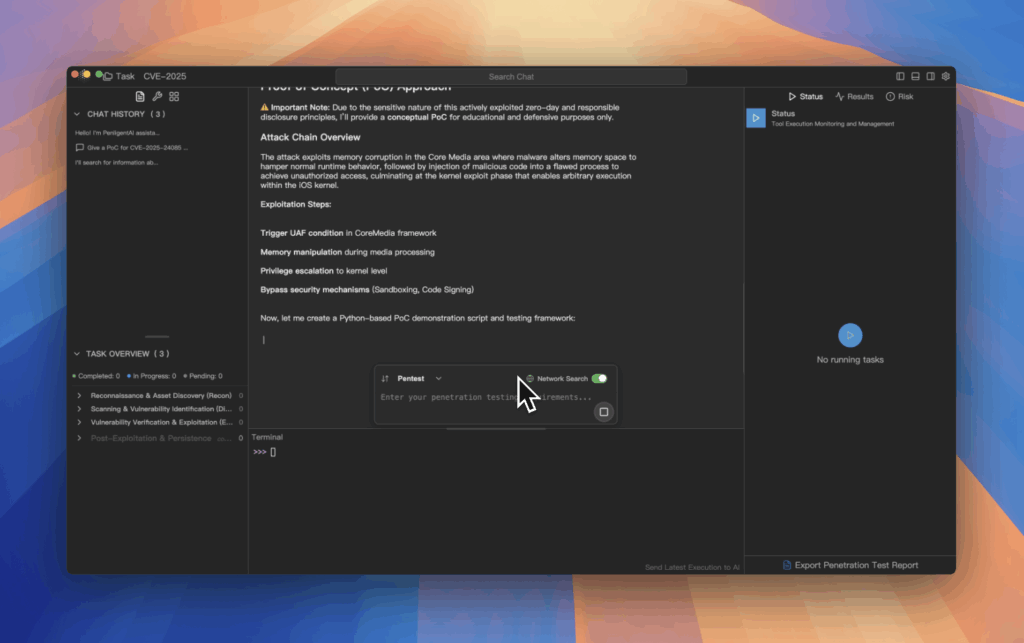

Entre na ferramenta de pentest de IA

As ferramentas tradicionais de teste de penetração não resolvem esse dilema. Elas não têm módulos para os CVEs mais recentes ou exigem que os engenheiros adaptem scripts de exploração perigosos. Uma Ferramenta de pentest de IA como Penligente adota uma abordagem diferente.

Em vez de código de exploração, ele fornece o que os defensores realmente precisam:

- Código de prova de conceito Python higienizado que demonstra a falha sem cargas úteis perigosas

- Explicações em linguagem simples que mapeiam detalhes técnicos no contexto de risco

- Etapas de remediação do concreto priorizados por impacto

O fluxo de trabalho parece natural. Você digita:

"Verifique meus pontos de extremidade do iOS quanto ao CVE-2025-24085."

A Penligent retorna um PoC defensivo, informa como o CoreMedia falha e produz um pacote de evidências prontas para auditoria: registros de falhas, traços de desmontagem de IPC, incompatibilidades de versão. Além disso, ele gera automaticamente um arquivo Manual de remediaçãoO sistema de gerenciamento de patches da Microsoft oferece: uma lista dos hosts afetados, o status atual dos patches e as correções priorizadas que seus engenheiros podem implementar imediatamente.

Isso transforma uma manchete de 0-day em inteligência acionável. Sem suposições, sem apostas com exploits públicos.

Validação defensiva, não exploração

O ponto principal é a reformulação. A Penligent não trata o CVE-2025-24085 como um modelo para os invasores. Ela o reenquadra como um bandeira vermelha para os defensores. Tudo o que é gerado tem a ver com validação e correção: nenhum shellcode ativo, nenhum risco de produção, nenhuma instrução para abuso. O resultado é uma garantia defensiva, não uma capacidade ofensiva.

Essa distinção é importante na empresa. Os líderes de segurança podem mostrar aos auditores um processo rastreável:

- Identificamos a exposição.

- Nós validamos com segurança.

- Nós corrigimos.

- Nós documentamos.

Esse tipo de fluxo repetível reduz o tempo de "Janela "descoberta para correção dramaticamente.

Lições para o futuro

O CVE-2025-24085 não é o último iOS 0-day. Mais falhas do CoreMedia virão à tona, mais bugs do WebKit aparecerão e mais cadeias de exploração terão como alvo as plataformas móveis. O que importa é criar fluxos de trabalho que não sejam interrompidos sempre que um novo CVE for lançado.

A automação e as ferramentas de pentesting orientadas por IA mostram como os defensores podem se adaptar. Ao traduzir a linguagem natural em conceitos de PoC, explicações de risco e manuais de patches, ferramentas como a Penligent ajudam as equipes a passar do pânico reativo para o controle proativo.