Na segurança cibernética moderna, definição maliciosa refere-se a qualquer comportamento, código ou intenção projetada para prejudicar sistemas, redes, dados ou usuários-violar propositadamente a integridade, a confidencialidade ou a disponibilidade. Essa definição é fundamental, pois é a base de tudo, desde a modelagem de ameaças até a detecção automatizada, a engenharia de resposta e os manuais do adversário em testes de penetração. Em termos simples, as ações mal-intencionadas não são falhas acidentais - são operações intencionais criadas para minar as metas de segurança. N2K CyberWire

Este artigo explora como o termo "mal-intencionado" é entendido em contextos técnicos, como ele se manifesta em ataques reais, como os defensores podem classificar e atenuar padrões mal-intencionados e como as ferramentas de segurança orientadas por IA, como o Penligente pode ajudar os engenheiros a detectar e responder a atividades mal-intencionadas em escala.

O que "malicioso" realmente significa em segurança cibernética

A palavra "malicioso" em inglês simples denota intenção mal-intencionada ou prejudicialmas, na segurança cibernética, refere-se especificamente a ações que comprometer o funcionamento esperado ou o modelo de confiança dos sistemas. De acordo com um glossário do setor amplamente aceito, o comportamento malicioso está relacionado a ações hostis contra sistemas, dados ou redes que causam danos, perdas ou acesso não autorizado. N2K CyberWire

Essa definição separa a atividade mal-intencionada de falhas acidentais ou erros benignos. Por exemplo, um bug de software que exclui acidentalmente os registros é prejudicial, mas não mal-intencionado; mal-intencionado significa que há uma estratégia deliberada para prejudicar ou explorar. Essa distinção é fundamental para a criação de modelos precisos de ameaças e para a implementação de uma automação eficaz para detectar ameaças reais.

Falhas maliciosas e não maliciosas

| Categoria | Descrição | Exemplo |

|---|---|---|

| Malicioso | Intenção de prejudicar ou explorar | Instalação de malware, exfiltração de dados |

| Erro não intencional | Bug ou erro de configuração | Perda acidental de dados devido a erro lógico |

| Anomalia desconhecida | Comportamento que precisa de investigação | Aumento inesperado no uso da CPU |

Ao definir claramente o comportamento mal-intencionado, as equipes de segurança podem refinar as regras de detecção e reduzir os falsos positivos.

Manifestações comuns de comportamento mal-intencionado

Uma das principais expressões de intenção maliciosa no ambiente digital é malwareMalware é uma contração de "software malicioso", projetado para interromper sistemas, roubar dados ou fornecer acesso não autorizado. O malware funciona como uma classe de ameaças que incorporam intenção hostil e variam de simples vírus a ameaças persistentes avançadas. eunetic.com

Tipos de software malicioso e ataques

| Tipo de ameaça | Função maliciosa | Exemplo |

|---|---|---|

| Vírus | Auto-replicação e infecção de arquivos do host | Infector de arquivos clássico |

| Minhoca | Espalha-se pelas redes de forma autônoma | Conficker |

| Troiano | Se disfarça de software benigno | Entrega de RAT |

| Ransomware | Criptografa dados e exige resgate | WannaCry |

| Spyware | Rouba dados silenciosamente | Spyware de registro de teclas |

| Agente de botnet | Permite o controle remoto | Redes de bots DDoS |

O comportamento malicioso também aparece em ameaças que não são de software como phishing (engenharia social para enganar os usuários), URLs maliciosos (projetados para hospedar ou fornecer malware), abuso de informações privilegiadas ou ataques distribuídos de negação de serviço destinados a sobrecarregar os sistemas.

Como as ações maliciosas se desenvolvem: Da intenção à exploração

Entender a intenção maliciosa é abstrato; ver como ela se desdobra em ataques reais é concreto. Os agentes de ameaças projetam operações mal-intencionadas combinando várias táticas, inclusive a exploração de vulnerabilidades, engenharia social e persistência secreta. O malware moderno geralmente usa técnicas de ofuscação, polimorfismo e anti-sandbox para evitar a detecção, tornando as defesas tradicionais insuficientes por si só. techtarget.com

Estudo de caso CVE: CVE-2024-3670 (exemplo)

Uma vulnerabilidade recente de alta gravidade (CVE-2024-3670) em um aplicativo da Web de uma grande empresa permitiu que os invasores implantassem a funcionalidade de upload de arquivos arbitrários sem a devida higienização. Os invasores podiam carregar um shell da Web - um script mal-intencionado - que levava à execução remota de código. Essa carga maliciosa permitia o movimento lateral e o acesso persistente no ambiente da vítima.

php

// Upload de arquivo inseguro (risco de exploração maliciosa) if ($_FILES['upload']) {move_uploaded_file($_FILES['upload']['tmp_name'], "/var/www/html/" . $_FILES['upload']['name']); }

Mitigação defensiva: Sempre valide os tipos de arquivos, implemente a varredura de arquivos e restrinja os caminhos de upload.

Distinguindo padrões maliciosos de atividades normais

A intenção maliciosa é melhor capturada não por sinais únicos, mas por padrões. As equipes de segurança combinam vários indicadores - conexões de rede inesperadas, alterações não autorizadas de arquivos, geração incomum de processos, etc. - para detectar atividades realmente mal-intencionadas.

Indicadores comportamentais

- Conexões de saída inesperadas com domínios maliciosos conhecidos

- Alterações incomuns no sistema de arquivos (arquivos criptografados, executáveis maliciosos)

- Padrões de escalonamento de privilégios

- Mecanismos de persistência (chaves de execução do registro, tarefas cron, instalações de serviços)

As ferramentas de análise comportamental usam métodos estatísticos ou baseados em ML para separar anomalias benignas de padrões genuinamente maliciosos.

Amostras de código de ataque e defesa: Padrões maliciosos

Abaixo estão exemplos práticos que ilustram a atividade maliciosa e a codificação defensiva segura.

- Exploração de injeção de SQL

Padrão malicioso:

sql

SELECT * FROM users WHERE username = '" + userInput + "';";

Isso permite que vetores de ataque, como ' OR '1'='1 para ignorar a autenticação.

Defesa segura (consulta parametrizada):

python

cur.execute("SELECT * FROM users WHERE username = %s", (userInput,) )

- Injeção de comando

Padrão malicioso:

python

import os os.system("cat " + filename) # Perigoso se o nome do arquivo foi criado pelo usuário

Padrão defensivo (lista branca):

python

allowed_files = {"readme.txt", "config.json"}if filename in allowed_files: os.system(f "cat {filename}")

- XSS (Cross-Site Scripting)

Malicioso:

html

<script>alert('xss')</script>

Defesa (fuga):

javascript

res.send(escapeHtml(userInput));

- Gravação arbitrária de arquivos

Tentativa maliciosa:

javascript

fs.writeFileSync("/etc/passwd", userControlledContent);

Defesa:

javascript

const safePath = path.join("/data/safe", path.basename(filename));

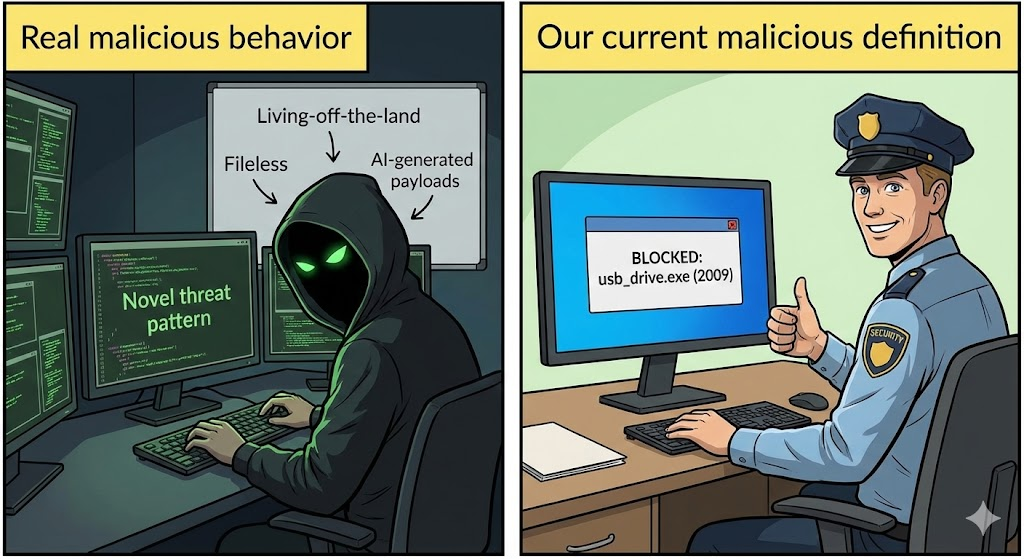

Estratégias de detecção de atividades maliciosas

A detecção moderna usa abordagens em camadas:

- Baseado em assinatura Detecção: Reconhece padrões maliciosos conhecidos.

- Comportamental detecção: Monitora anomalias de tempo de execução.

- Análise de sandbox: Executa código suspeito isoladamente para observar o comportamento malicioso.

- Integração de inteligência contra ameaças: Usa feeds atualizados para detectar IOCs conhecidos.

Esses métodos ajudam a capturar táticas maliciosas conhecidas e novas.

O papel da automação e da IA na detecção de padrões maliciosos

Como as ameaças se tornaram mais adaptáveis, confiar apenas em assinaturas estáticas não é mais viável. A IA e o aprendizado de máquina ajudam a detectar padrões maliciosos de dia zero e ofuscados correlacionando comportamentos incomuns em fontes de telemetria e aprendendo perfis típicos benignos e maliciosos.

Por exemplo, as campanhas avançadas de malware como serviço ocultam cada vez mais cargas úteis em canais criptografados e usam iscas de phishing geradas por IA para enganar os usuários, tornando essencial a detecção proativa.

Penligent: Detecção e resposta maliciosas com base em IA

Em ambientes onde as superfícies de ameaças mal-intencionadas são grandes e dinâmicas, a análise manual por si só não consegue acompanhar o ritmo. Penligente aproveita a IA para automatizar e dimensionar fluxos de trabalho de detecção e correção de atividades mal-intencionadas:

- Análise automatizada de caminhos de código para padrões maliciosos incorporados.

- Perfil comportamental para detectar desvios consistentes com intenção maliciosa.

- Alertas priorizados com base na pontuação de risco e no impacto potencial.

- Integração aos pipelines de CI/CD e DevSecOps para detectar padrões maliciosos antecipadamente.

Ao combinar o conhecimento do domínio com a heurística orientada por IA, a Penligent ajuda as equipes de segurança a se manterem à frente dos agentes de ameaças e a reduzir o tempo médio de detecção e resposta.

Em termos práticos, isso significa que um engenheiro de segurança pode se concentrar em investigações de alto valor enquanto o sistema examina bilhões de eventos para detectar ameaças reais usando análise contextual.

Criando uma postura defensiva contra ameaças maliciosas

A defesa contra atividades mal-intencionadas não se trata apenas de ferramentas específicas, mas de disciplina arquitetônica:

- Segmentação de rede limita o movimento lateral.

- Menor privilégio reduz o raio de explosão das brechas.

- Monitoramento contínuo garante a detecção precoce.

- Manuais de resposta a incidentes reduzir o tempo de recuperação.

Essas medidas funcionam em conjunto com a detecção automatizada para se defender contra atividades maliciosas oportunistas e direcionadas.

Conclusão: Definição maliciosa como conhecimento básico de segurança

Entendendo o definição maliciosa em segurança cibernética não é apenas acadêmico - é prático e acionável. Ela orienta a modelagem de ameaças, a heurística de detecção, a codificação defensiva e os fluxos de trabalho de resposta a incidentes. A diferenciação entre intenção maliciosa e erro permite que as equipes aloquem recursos de forma eficiente, priorizem ameaças genuínas e criem estratégias robustas de atenuação. Combinando essa base conceitual com plataformas de automação modernas, como Penligente arma engenheiros de segurança com amplitude e profundidade na defesa contra ameaças maliciosas em evolução.