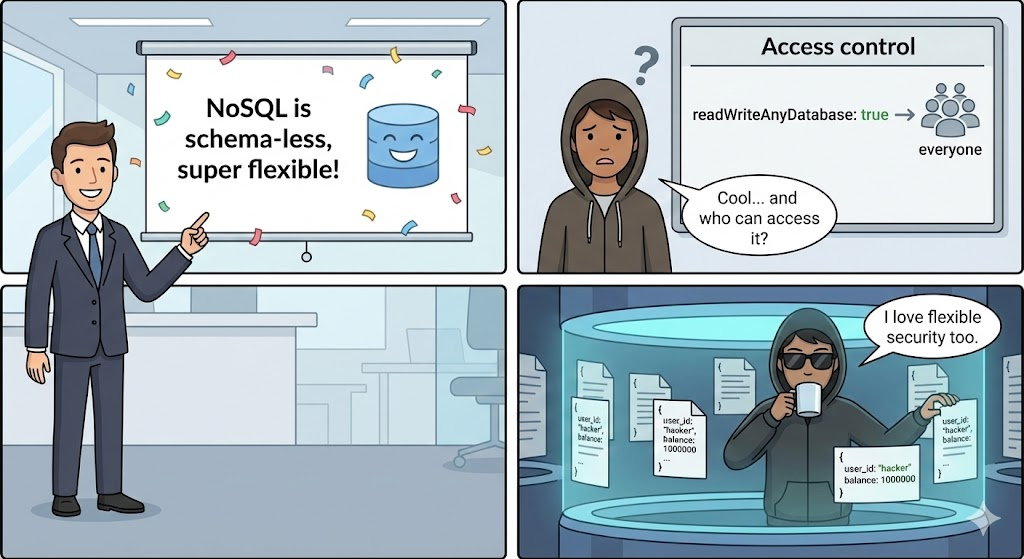

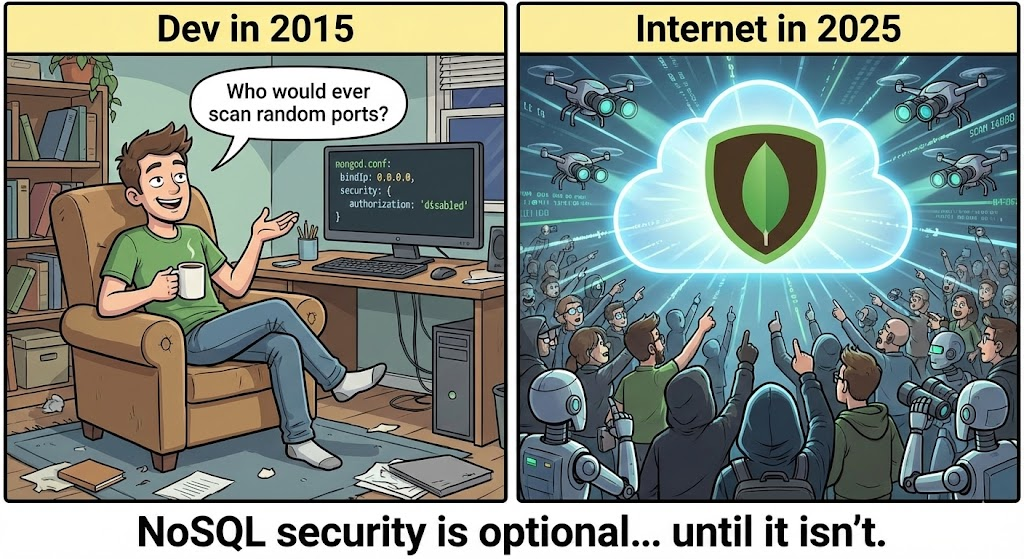

O NoSQL engloba um amplo conjunto de tecnologias de banco de dados não relacionais usadas amplamente em aplicativos modernos para oferecer suporte a esquemas flexíveis e escalabilidade horizontal. Apesar de suas vantagens, os sistemas NoSQL não são inerentemente seguros por design - os desenvolvedores devem entender Vulnerabilidades de injeção NoSQLComo os atacantes podem explorá-los e como se defender sistematicamente contra eles. Este artigo oferece uma exploração técnica profunda para engenheiros de segurança, incluindo cenários de ameaças reais, estratégias preventivas, exemplos de código e referências a CVEs de alto impacto.

O que é o NoSQL e por que ele é importante para a segurança

Os bancos de dados NoSQL (abreviação de "Not Only SQL" ou "SQL não relacional") abandonam os modelos relacionais tradicionais em favor de modelos de dados flexíveis, como armazenamentos de valores-chave, armazenamentos de documentos, bancos de dados de família de colunas e de gráficos. As implementações mais populares incluem MongoDB, CouchDB, Redis, Cassandrae Neo4j. Esses sistemas oferecem escalabilidade e agilidade de esquema, mas também introduzem nova semântica de consulta e armadilhas de segurança não é familiar para engenheiros acostumados com sistemas SQL. vaadata.com

Ao contrário do SQL, cada sistema NoSQL tem sua própria linguagem de consulta (por exemplo, consultas baseadas em JSON no MongoDB) e diferentes semânticas de operador. Embora essa diversidade aumente a flexibilidade, ela também resulta em vetores de ataque de injeção exclusivos porque as entradas do usuário são frequentemente interpoladas em consultas de banco de dados sem a devida higienização. vaadata.com

Injeção de NoSQL: O que é e quando acontece

Em sua essência, uma injeção NoSQL ocorre quando um invasor envia entrada elaborada que altera a estrutura pretendida de uma consulta ao banco de dados. Diferentemente da gramática tradicional baseada em texto da injeção de SQL, a injeção de NoSQL geralmente abusa de Cargas de JSON ou operadores de consulta tais como $ne, $gt, $lt, $regexou $onde para manipular a lógica. vaadata.com

Exemplos e cenários do mundo real

Considere um trecho típico de autenticação do Node.js + MongoDB em que os desenvolvedores usam diretamente a entrada do cliente para consultar as credenciais:

javascript

// Autenticação vulnerável

db.users.find({

e-mail: req.body.email,

senha: req.body.password

});

Um invasor pode fornecer um valor como:

json

{ "email": { "$ne": null }, "password": { "$ne": null } }

Essa consulta retorna documentos em que o e-mail é não null E a senha é não nulo, ignorando efetivamente a autenticação sem conhecer credenciais válidas. vaadata.com

Bancos de dados NoSQL típicos e onde ocorre a injeção

| Tipo de banco de dados | Exemplos | Risco de injeção |

|---|---|---|

| Armazenamento de documentos | MongoDB, CouchDB | Consultas High-JSON e execução de JS |

| Chave-valor | Redis, DynamoDB | A avaliação de scripts médios ou operações complexas requerem um uso cuidadoso |

| Família de colunas | Cassandra, HBase | Risco de interpolação de consulta média |

| Gráfico | Neo4j | Linguagens de alta consulta, como Cypher, podem ser manipuladas |

Cada modelo apresenta um perfil de risco diferente devido às diferenças de linguagem de consulta. Por exemplo, MongoDB permite consultas usando operadores como $onde que executam JavaScript arbitrário, aumentando a superfície de ataque. InfoQ

Exemplos de CVE de alto impacto vinculados à injeção de NoSQL

Embora a injeção de NoSQL tenda a ser pouco relatada em comparação com a injeção de SQL, os problemas de segurança documentados mostram que ela é muito real. Por exemplo:

- CVE-2024-48573: Uma injeção de NoSQL no Aquila CMS permitia que um invasor redefinisse senhas de contas porque os filtros fornecidos pelo usuário não eram higienizados, possibilitando a injeção de operadores mal-intencionados. vaadata.com

Outros bugs relatados (por exemplo, problemas com $onde uso indevido em ODMs) reforçam que os vetores de injeção podem surgir não apenas do código do aplicativo, mas também de manipulação insegura de bibliotecas ou esquemas. Bright Security

Como a injeção de NoSQL pode ser explorada

Os ataques de injeção NoSQL variam em termos de impacto, dependendo do banco de dados e da postura de segurança. Eles podem ser usados para:

- Contornar a lógica de autenticação

- Extrair registros confidenciais

- Modificar ou excluir dados críticos

- Elevar privilégios

- Acionar vulnerabilidades secundárias de aplicativos (por exemplo, RCE via execução de JavaScript)

Exemplo: Contorno de autenticação

javascript

// A carga útil do invasor modifica a lógica da consulta

db.users.find({

email: { $regex: ".*" },*

*password: { $regex: ".*" }

});

Isso corresponde a qualquer credencial porque .* é um regex que corresponde a tudo, ignorando efetivamente as verificações de login. vaadata.com

Detecção de injeção de NoSQL

O teste de injeção de NoSQL envolve:

- Identificação de pontos em que a entrada do usuário é passada diretamente para as consultas ao banco de dados

- Fuzzing de parâmetros de usuário com teclas de operador como

$ne,$gt,$lt - Observação de alterações no comportamento do aplicativo (por exemplo, desvio de autenticação, diferenças no resultado da consulta)

- Testes por meio de scanners automatizados e técnicas de pentesting manual Indusface

Os engenheiros geralmente contam com sondas manuais e ferramentas automatizadas para simular cargas maliciosas.

Estratégias defensivas: Validação de entrada e fortalecimento de consultas

A essência da defesa contra a injeção de NoSQL é tratar todas as entradas do usuário como não confiáveis e eliminando qualquer oportunidade para que essa entrada altere a estrutura da consulta.

Práticas recomendadas

- Validação de entrada e Whitelisting Permitir somente os campos e tipos de dados esperados. Rejeite ou higienize caracteres especiais e operadores JSON que possam alterar a lógica da consulta. Indusface

- Consultas parametrizadas/preparadas Embora o NoSQL não tenha instruções preparadas universais, muitos drivers oferecem suporte a construtores de consultas mais seguros que evitam a concatenação de strings.

- Validação de esquema Use esquemas de documentos ou validação de modelos (por exemplo, esquemas Mongoose) para impor as formas de entrada esperadas.

- Desativação de operadores perigosos Desativar a avaliação de

$onde,$evalou execução de JavaScript em configurações de banco de dados. Indusface - Políticas de privilégio mínimo Restrinja as permissões de usuário do banco de dados para que, mesmo que ocorra uma injeção, o raio de explosão das operações (leituras/escritas) seja limitado.

- Registro e monitoramento Registre padrões de consulta incomuns para detectar tentativas de injeção e acionar alertas.

Exemplos de código: Padrões de ataque e defesa

Abaixo estão trechos de código práticos que ilustram a exploração e a atenuação.

Ataque de desvio de autenticação do MongoDB

javascript

// Inseguro: entrada direta do usuário na consulta

db.users.find({

nome de usuário: req.body.user,

senha: req.body.pass

});

Padrão defensivo: Entradas de lista de permissões e de elenco

javascript

const userInput = {

user: String(req.body.user || ""),

pass: String(req.body.pass || "")

};

db.users.find({ username: userInput.user, password: userInput.pass });

Abuso de Regex em consultas

Carga útil do ataque:

json

{ "name": { "$regex": ".*" } }

Defesa (Disallow Regex):

javascript

Se (!/^[A-Za-z0-9_]+$/.test(req.body.name)) {

lançar novo erro ("Caracteres inválidos");

}

Impedindo a execução de JavaScript no MongoDB

Inseguro:

javascript

db.users.find({ $where: "this.age > 25" });

Configuração segura:

bash

# mongod.conf

setParameter:

javascriptEnabled: false

Simulação de consulta parametrizada

Inseguro:

javascript

collection.find({ filter: JSON.parse(req.body.filter) });

Análise segura com biblioteca de sanitização

javascript

const sanitize = require('mongo-sanitize');

const filter = sanitize(req.body.filter);

collection.find(filter);

Filtragem de entrada da API REST

Vulnerável:

javascript

app.post("/search", (req, res) =>

db.collection("items").find(req.body).toArray()

);

Endurecido:

javascript

const allowedFields = ["category", "price"];

const query = {};

allowedFields.forEach(f => {

if (req.body[f]) query[f] = req.body[f];

});

db.collection("items").find(query).toArray();

Teste de segurança penligente e automatizado de NoSQL

Em aplicativos complexos, a identificação manual de cada vetor de injeção em APIs, entradas dinâmicas e microsserviços geralmente é insustentável. PenligenteA plataforma de testes de penetração orientada por IA ajuda as equipes de segurança:

- Geração e injeção automáticas de cargas úteis NoSQL criadas para detectar vulnerabilidades

- Correlacionar padrões de consulta com comportamentos de alto risco

- Integração com pipelines de CI/CD para detectar regressões antecipadamente

- Produção de relatórios priorizados alinhados com as classificações OWASP e CWE

Essa abordagem complementa o SAST/DAST tradicional com análise com reconhecimento de contextoO sistema de consulta NoSQL é especialmente útil para linguagens de consulta NoSQL dinâmicas, em que as regras estáticas sozinhas podem ser insuficientes.

Conclusão: O NoSQL não é imune - projete com segurança

Os bancos de dados NoSQL oferecem escalabilidade e flexibilidade, mas não são imunes aos riscos de injeção simplesmente porque usam uma sintaxe diferente. As falhas de injeção no NoSQL podem ignorar a autenticação, expor dados ou permitir operações não autorizadas quando a entrada é tratada de forma inadequada. Ao combinar uma forte validação de entrada, aplicação de esquema, uso de driver seguro e testes automatizados (incluindo plataformas assistidas por IA, como a Penligent), os engenheiros podem reduzir significativamente a exposição a ataques de injeção nosql.