À sombra das explorações de modelos de IA que se destacam nas manchetes, surgiu uma ameaça de infraestrutura mais fundamental para nos lembrar da fragilidade dos serviços modernos da Web. CVE-2025-59304 não é apenas mais um bug; é uma falha arquitetônica crítica no API do Swetrix Web Analyticsuma plataforma de código aberto cada vez mais adotada para telemetria de dados com foco na privacidade.

Essa vulnerabilidade acarreta um risco de Pontuação CVSS de 9,8 (crítica)indicando que um invasor remoto e não autenticado pode explorá-lo com baixa complexidade para obter o comprometimento total do sistema. O vetor? Um clássico Travessia de diretório (CWE-22) que, devido ao design inadequado da API, se transforma diretamente em Execução remota de código (RCE).

Para os engenheiros de segurança e arquitetos de DevSecOps, o CVE-2025-59304 é um estudo de caso exemplar sobre "Sink Pollution". Ele demonstra como uma falha na normalização de caminhos de arquivos em uma API de alto nível pode transformar uma operação rotineira de arquivo em um gateway para aquisição de servidores. Este artigo fornece uma análise forense aprofundada da falha, reconstruindo a cadeia de destruição desde a solicitação HTTP inicial até a execução final do shell.

Cartão de inteligência de vulnerabilidade

| Métrico | Detalhes de inteligência |

|---|---|

| Identificador CVE | CVE-2025-59304 |

| Componente de destino | API do Swetrix Web Analytics (v3.1.1 e anterior) |

| Classe de vulnerabilidade | Travessia de diretório (CWE-22) levando a RCE |

| Pontuação CVSS v3.1 | 9.8 (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H) |

| Remediação | Atualizar para a versão post-commit 7d8b972 |

Mergulho técnico profundo: Do Traversal ao Shell

A API da Swetrix lida com a ingestão de dados e o gerenciamento de configurações para a plataforma de análise. A vulnerabilidade existe porque o aplicativo não consegue higienizar adequadamente a entrada fornecida pelo usuário que determina os caminhos do sistema de arquivos.

1. A lógica quebrada: Falha na normalização do caminho

Na codificação segura, qualquer entrada usada para construir um caminho de arquivo deve ser "normalizada" (resolvendo .. segmentos) e verificado em uma lista de diretórios permitidos. O CVE-2025-59304 ocorre porque o ponto de extremidade da API concatena cegamente a entrada do usuário em uma operação de caminho de arquivo.

Backend hipotético e vulnerável (Node.js/Express Logic):

JavaScript

`// O PADRÃO VULNERÁVEL // Ponto de extremidade projetado para salvar configuração personalizada ou dados temporários app.post('/api/v1/save-preference', async (req, res) => { const { filename, content } = req.body;

// FATAL FLAW: Nenhuma sanitização de 'filename'

// O atacante envia: { "filename": "../../../../../../etc/cron.d/pwn", "content": "* * * * * * root /tmp/shell.sh" }

const targetPath = path.join(__dirname, 'data', filename);

try {

// O aplicativo grava o conteúdo no caminho percorrido

aguarde fs.writeFile(targetPath, content);

res.json({ success: true });

} catch (e) {

res.status(500).json({ error: e.message });

}

});`

2. A cadeia de destruição: Escalonamento para RCE

Embora o Directory Traversal seja frequentemente associado a leitura (Divulgação de informações), sua transformação em RCE implica Gravação arbitrária de arquivos capacidades. Veja como um invasor usa isso como arma:

- Fase 1: reconhecimento O invasor identifica o endpoint da API que aceita parâmetros relacionados a arquivos (por exemplo, nome do arquivo, caminho, chave) por meio de documentos Swagger ou análise de tráfego.

- Phase 2: The Traversal (The Breakout) The attacker crafts a JSON payload containing directory traversal sequences (../ or encoded %2e%2e%2f). They verify write access by attempting to drop a benign file outside the intended directory.

- Fase 3: Weaponization (A execução) Para executar o código, o invasor deve escrever em um local que o sistema executa ou interpreta automaticamente. Os alvos comuns incluem:

- Empregos Cron: Gravação de um arquivo em

/etc/cron.d/ou/var/spool/cron/crontabs/para executar um script de shell reverso a cada minuto. - Shell da Web: Se a API for executada junto com um servidor da Web (por exemplo, Nginx que serve PHP ou um carregador dinâmico Node.js), escrever um script de shell (

shell.js,cmd.php) no webroot público. - Envenenamento de configuração: Substituir um arquivo de configuração (como

config.jsou.env) que o aplicativo recarrega, injetando código malicioso na rotina de inicialização.

- Empregos Cron: Gravação de um arquivo em

- Fase 4: persistência Depois que o shell se conecta novamente, o invasor estabelece a persistência adicionando uma conta de usuário de aparência legítima ou um serviço systemd.

Análise de impacto: Colapso da infraestrutura

O comprometimento do servidor API da Swetrix é um evento catastrófico para a integridade dos dados e a segurança da rede:

- Exfiltração de data lake: Os invasores obtêm acesso direto às credenciais do banco de dados subjacente (geralmente armazenadas em arquivos env acessíveis por meio de travessia), o que lhes permite despejar todo o conjunto de dados de análise que contém registros confidenciais de comportamento do usuário.

- Envenenamento da cadeia de suprimentos: Se a instância comprometida fizer parte de uma oferta maior de SaaS, os invasores poderão modificar o snippet JavaScript de análise fornecido aos sites dos clientes, transformando a plataforma de análise em um distribuidor de malware (por exemplo, crypto-drainers).

- Movimento lateral: O servidor se torna efetivamente um host bastião para o invasor, permitindo que ele examine e ataque serviços internos que antes estavam protegidos da Internet.

Defesa orientada por IA: A vantagem da negligência

Os scanners DAST (Dynamic Application Security Testing) tradicionais são notoriamente ineficientes na detecção de vulnerabilidades de passagem baseadas em lógica nas APIs modernas.

- Cegueira de contexto: Os scanners legados pulverizam cargas úteis genéricas (como

../../win.ini) que frequentemente falham nos esquemas de validação (por exemplo, se a API espera um objeto JSON, uma carga útil de string bruta será rejeitada antes do processamento). - Lógica cega: Eles não podem determinar onde o arquivo foi gravado, levando a falsos negativos.

É aqui que Penligent.ai representa uma mudança de paradigma. A Penligent utiliza Fuzzing de API com reconhecimento de contexto com a ajuda de agentes de IA:

- Interpretação de esquema: Os agentes da Penligent analisam a definição da API (OpenAPI/Swagger) para entender a estrutura de dados esperada. Eles constroem payloads JSON válidos que incorporam sequências transversais dentro os campos de parâmetros legítimos.

- Geração inteligente de carga útil: Em vez de ruído aleatório, a IA cria cargas úteis adaptadas ao sistema operacional de destino (detectando Linux vs. Windows). Para o CVE-2025-59304, ela gera cargas úteis de "arquivo marcador": arquivos benignos com hashes exclusivos.

- Verificação de circuito fechado: O sistema não se limita a enviar a carga útil; ele verifica ativamente se o arquivo foi gravado com êxito e se está acessível. Isso confirma que o Gravação arbitrária de arquivos vulnerabilidade com 100% de certeza e risco zero de derrubar o serviço, distinguindo uma falha crítica de um erro genérico.

Manual de remediação e endurecimento

Se você estiver executando o Swetrix ou ferramentas analíticas auto-hospedadas semelhantes, é necessário tomar medidas imediatas.

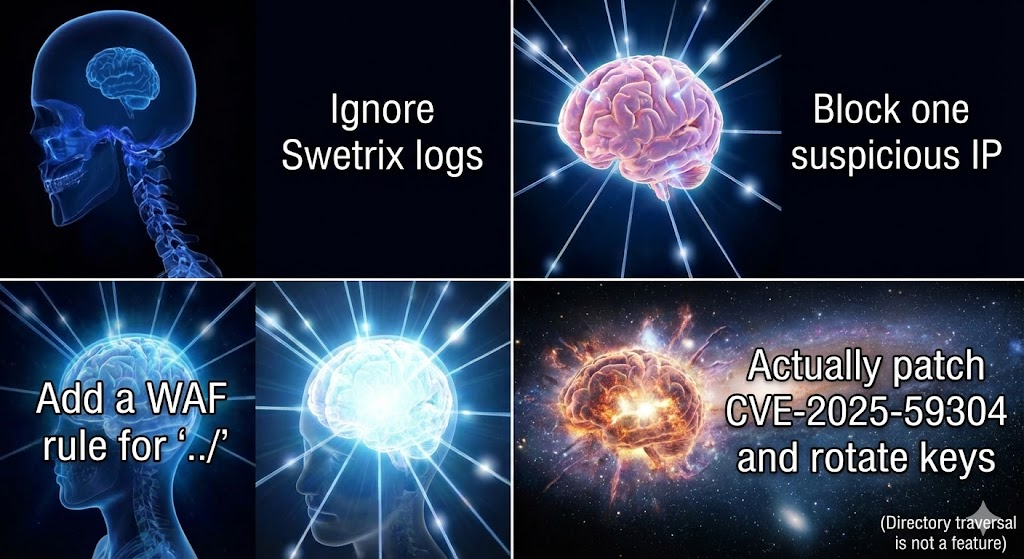

1. Patching imediato

Atualize sua instância da API do Swetrix Web Analytics imediatamente. Certifique-se de que sua compilação inclua a correção de comprometer 7d8b972 ou é a versão v3.1.2+. Esse patch introduz uma lógica rigorosa de validação de caminho que impede caracteres transversais.

2. Implementação da lógica "Jail" (Chroot)

Os desenvolvedores devem garantir que as operações de arquivo sejam estritamente limitadas a um diretório específico.

- Padrão de código seguro: Uso

path.resolve()e verificar se o caminho resultante começa com o prefixo de diretório permitido.JavaScriptconst resolvedPath = path.resolve(baseDir, userInput); if (!resolvedPath.startsWith(baseDir)) { throw new Error("Path Traversal Detected"); }

3. WAF e proteção em tempo de execução

- Regras do WAF: Configure seu Web Application Firewall (Cloudflare, AWS WAF) para bloquear solicitações que contenham

../,..%2fou%2e%2eem corpos JSON ou parâmetros de URL. - Endurecimento de contêineres: Execute o serviço de API como um usuário não raiz. Configure o sistema de arquivos do contêiner como Somente leitura (

readOnlyRootFilesystem: trueno Kubernetes), montando apenas diretórios temporários específicos como graváveis. Isso impede que os invasores gravem em caminhos do sistema como/etc/cron.d/.

Conclusão

CVE-2025-59304 serve como um forte lembrete de que, na era dos microsserviços complexos, um simples erro de manipulação de caminho pode levar ao comprometimento total da infraestrutura. A segurança não se trata apenas de autenticação; trata-se de uma validação rigorosa de entrada em cada camada da pilha.

Para o engenheiro de segurança de elite, a lição é clara: Não confie em nenhuma entrada. Valide caminhos, restrinja as permissões do sistema de arquivos e aproveite os testes orientados por IA para encontrar essas falhas lógicas antes que os adversários o façam.