Os aplicativos modernos dependem de APIs mais do que nunca - de aplicativos móveis a microsserviços e plataformas de nuvem - tornando teste de api uma pedra angular da qualidade funcional e da garantia de segurança. Os testes de API não se referem apenas à correção, mas à resiliência sob pressão maliciosa, à conformidade com as políticas de segurança e à prontidão para tentativas de exploração no mundo real.

Este guia abrangente, fundamentado em fontes confiáveis e na experiência prática, foi desenvolvido para engenheiros de segurança, testadores de penetração e equipes de automação acelerada por IA que precisam entender teste de api profundamente - como funciona, por que os invasores o atacam, quais ferramentas e metodologias existem e como a IA pode elevar os fluxos de trabalho de teste e detecção.

O que é teste de API e por que ele é importante

Teste de API é o processo de examinar interfaces de programação de aplicativos para verificar o comportamento funcional, o desempenho, a conformidade e, principalmente, a correção da segurança. Como as APIs atuam como camadas centrais de comunicação entre serviços e clientes, as falhas nessa camada podem levar a violações graves, tempo de inatividade e interrupção dos negócios.

De acordo com Teste de API da IBM Em uma visão geral, os testes de API garantem que a lógica de back-end se comporte adequadamente sob várias entradas, proteja os dados com segurança e forneça respostas consistentes em todos os cenários.

Diferentemente dos testes de GUI ou UI, os testes de API interagem diretamente com os pontos de extremidade, o que permite às equipes

- Validar a correção dos resultados e a formatação dos dados

- Testar fluxos de autorização e gerenciamento de sessão

- Simular casos extremos e entradas inesperadas

- Descubra vulnerabilidades como falhas de injeção, BOLA/BFLA e uso indevido lógico

Como as APIs se tornaram a espinha dorsal de fato dos sistemas distribuídos e dos microsserviços, pular testes rigorosos de segurança e funcionais não é mais uma opção - é um risco comercial.

Taxonomia de teste de API: Funcional, segurança e muito mais

O teste de API abrange várias camadas. Veja a seguir uma classificação de alto nível:

| Categoria | Finalidade | Foco na segurança |

|---|---|---|

| Teste funcional | Corresponder o resultado esperado à entrada | Profundidade mínima de segurança |

| Teste de integração | Verificar a comunicação entre serviços | Pode revelar o uso indevido da lógica |

| Teste de regressão | Garantir que as mudanças não prejudiquem o comportamento | Verificações de segurança de linha de base |

| Teste de desempenho e carga | Verificar o desempenho sob estresse | Detectar limites de DoS |

| Teste de segurança | Detectar vulnerabilidades e uso indevido | Descoberta de vulnerabilidades críticas |

Os testes de segurança, especificamente, tentam emular o comportamento real do ataque em vez de apenas as entradas esperadas. Isso inclui abuso de autenticação/autorização, manipulação de parâmetros, sequestro de sessões e injeção de cargas perigosas.

Teste de segurança de API: Técnicas essenciais que os engenheiros devem conhecer

Os testes de API com foco em segurança vão além dos comportamentos esperados; eles tentam reproduzir como um invasor do mundo real sonda e abusa dos pontos de extremidade. Aqui estão as técnicas essenciais mencionadas por autoridades em segurança de API:

Teste de autenticação e autorização

As APIs normalmente usam OAuth2, JWT, chaves de API e lógica de autenticação personalizada. Os testes devem examinar:

- Emissão e repetição de tokens fracos

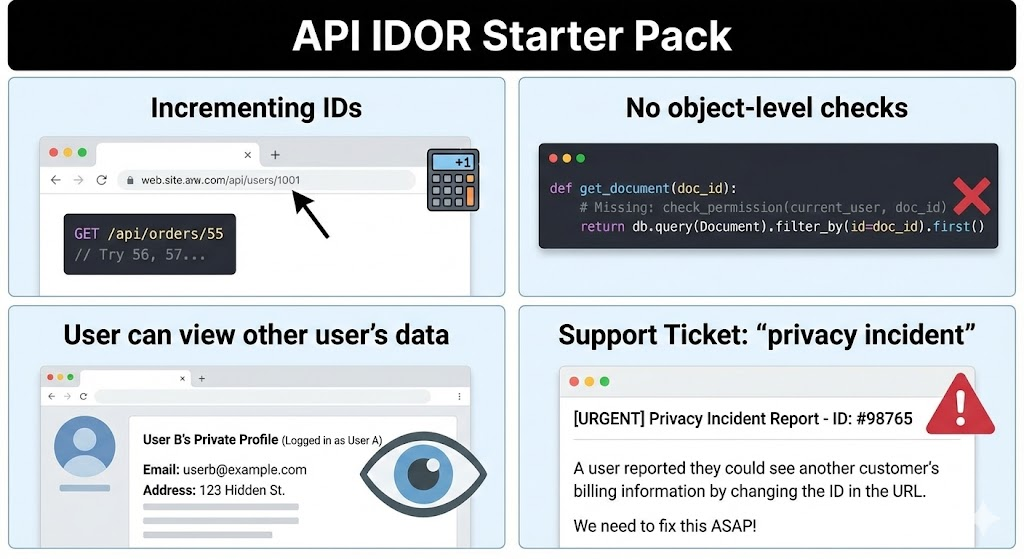

- Autorização de nível de objeto quebrado (BOLA)

- Autorização de nível de função quebrada (BFLA)

As vulnerabilidades BOLA geralmente permitem que agentes mal-intencionados acessem os dados de outros usuários simplesmente alterando as IDs nas solicitações (por exemplo, /api/usuários/123 → /api/usuários/456).

- Teste de entrada e fluxo de dados

As APIs devem ser robustas contra parâmetros malformados, superdimensionados ou inesperados. As técnicas aqui incluem:

- Fuzzing: Envio de entradas aleatórias ou semiestruturadas malformadas

- Testes de adulteração de parâmetros e violação de esquema

- Abusos de estruturas JSON e XML

O teste de fuzz ajuda a revelar erros de codificação ou falhas lógicas que a análise estática pode deixar passar.

Testes dinâmicos e de tempo de execução

O DAST (Dynamic Application Security Testing) interage com os serviços de API em execução para imitar o comportamento do invasor, descobrindo falhas de autenticação, riscos de injeção e configurações incorretas de segurança.

Descoberta e inventário de endpoints

Os invasores primeiro enumeram a superfície da API antes de lançar ataques direcionados. Usando ferramentas de descoberta para encontrar APIs shadow ou zumbis garante que endpoints desconhecidos sejam incluídos nos testes de segurança.

Monitoramento contínuo e RASP

O RASP (Runtime Application Self-Protection) observa o tráfego em tempo real e detecta comportamentos prejudiciais durante a execução, permitindo a detecção de anomalias além dos testes de pré-implantação.

Conformidade e padrões

Alinhe os testes de segurança da API com estruturas como a Top 10 de segurança de API da OWASP e aproveitar recursos como o Estrutura de teste de segurança de API da OWASP para cobertura padronizada.

Panorama das ferramentas de teste automatizado de API

A automação dos testes de API ajuda a mudar para a esquerda na CI/CD, permitindo a colaboração entre as equipes de desenvolvimento, segurança e DevOps. Abaixo estão as categorias de ferramentas comumente usadas:

Scanners estáticos ou orientados por especificações

Ferramentas que examinam a OpenAPI/Swagger ou a documentação para identificar incompatibilidades de esquema, definições inseguras ou controles ausentes.

Ferramentas dinâmicas e de fuzzing

- JMeter - Oferece recursos de carga e fuzzing para APIs REST/HTTP. Útil para testes de estresse e de limite de injeção.

APIsec, StackHawk, Schemathesis - Ferramentas que geram casos de teste a partir de definições de API e são executadas em CI/CD.

Ferramentas de segurança manuais e interativas

- Suíte para arrotos e OWASP ZAP - Útil para pentesting interativo e elaboração de fluxos de ataque personalizados.

- Coleções Postman personalizadas integradas com cargas úteis de fuzz de segurança

Scanners de segurança especializados

Ferramentas que se concentram exclusivamente em vulnerabilidades de API, testes de lógica profunda e análise comportamental de tempo de execução.

A combinação certa geralmente envolve a combinação de varreduras automatizadas com esforços de penetração manual para obter cobertura contra vulnerabilidades de baixo risco e casos de abuso de lógica profunda.

Vulnerabilidades de API do mundo real e lições de segurança

Embora o teste de API em si não seja uma vulnerabilidade, ele é fundamental para descobrir falhas que expõem dados, lógica ou infraestrutura. Uma categoria comum de pontos fracos das APIs inclui a autorização de nível de função quebrada (Broken Function Level Authorization, BOLA), frequentemente explorada quando as APIs não validam adequadamente o acesso aos recursos.

Outra superfície de ataque vem de abusos de injeção quando a validação de entrada é frouxa, levando a casos em que os invasores manipulam os dados para aumentar os privilégios ou vazar informações confidenciais.

Em ambientes dinâmicos (microsserviços, integrações de terceiros), os pontos de extremidade da API também podem introduzir desvio de configuraçãoonde os recursos em evolução quebram invariantes de segurança previamente assumidas, reforçando o motivo pelo qual os testes contínuos são essenciais.

Exemplos práticos de código para teste de segurança de API

Abaixo estão exemplos concretos que mostram como os engenheiros podem criar scripts de testes de API para validação de segurança.

Exemplo 1: Teste de abuso de autorização JWT (Python/Requests)

python

solicitações de importação

API_URL = ""

invalid_jwt = "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.invalidsignature"

response = requests.get(API_URL, headers={"Authorization": f "Bearer {invalid_jwt}"})

print(response.status_code, response.json())

Objetivo: verificar se os tokens inválidos ou manipulados não devem conceder acesso.

Exemplo 2: Fuzzing em um endpoint

bash

#!/bin/bashURL="" for payload in '{"id":-1}' '{"id": "A"}' '{"id":9999999999}'; do curl -X POST -H "Content-Type: application/json" \\ -d "$payload" "$URL "done

Objetivo: simular entradas malformadas para observar as respostas de erro.

Exemplo 3: Limitação de taxa e simulação de força bruta (Node.js)

javascript

const axios = require("axios");

função assíncrona bruteForceLogin() {

for (let i = 0; i < 20; i++) {

tente {

aguarde axios.post("", { nome de usuário: "admin", senha: "wrong" });

} catch (e) {

console.error(Tentativa ${i} - HTTP ${e.response.status});

}

}

}

bruteForceLogin();

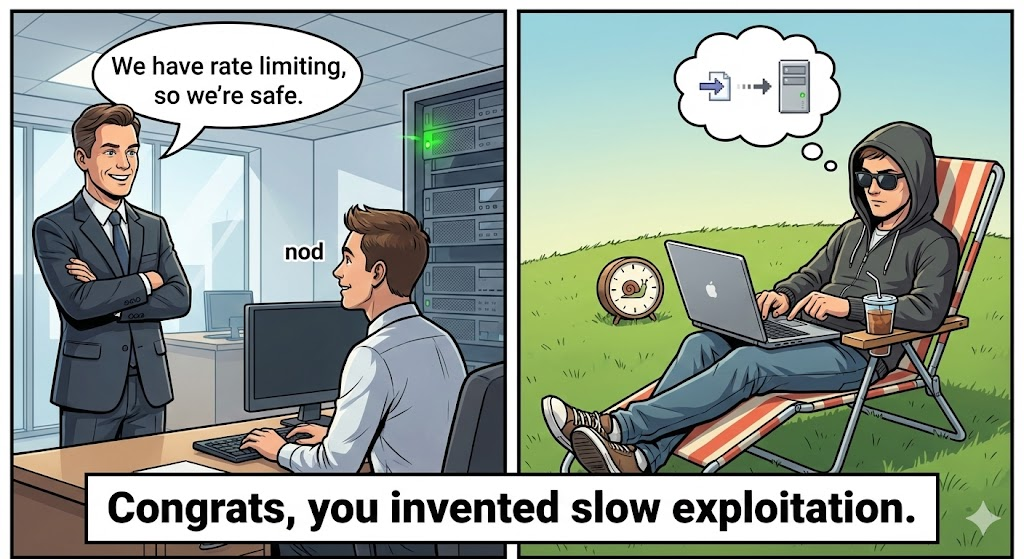

Verificar: A API impõe limites de taxa ou bloqueio de conta?

Automatização de testes de API em ambientes de CI/CD

Para maximizar o impacto, os testes de API devem ser integrado aos pipelines de CI/CD para que cada commit acione verificações funcionais e de segurança automatizadas. Essa abordagem de "deslocamento para a esquerda" detecta falhas lógicas e de segurança antecipadamente, reduzindo o custo de correção e o tempo de ciclo.

As estratégias comuns incluem:

- Solicitações de mesclagem/pull de gate com base nos resultados da varredura de segurança da API

- Usar definições de teste como documentação viva (por exemplo, OpenAPI)

- Combine o SAST/DAST com fuzzing de API e fluxos de trabalho de pentest manual

- Correlacione os resultados dos testes com os registros de tempo de execução para priorizar os riscos reais

Os testes contínuos ajudam a atender aos ciclos de entrega rápida do software moderno sem expor APIs inseguras à produção.

IA e teste automatizado de API: Além das varreduras simples

A IA pode aprimorar significativamente os testes de API:

- Geração de entradas de teste inteligentes que cobrem casos extremos

- Classificação de padrões inesperados que as regras estáticas não percebem

- Detecção de padrões de uso indevido de lógica por meio de perfis de comportamento

- Automação da eliminação de modelos e orquestração de fuzz em todos os microsserviços

Pesquisas recentes sugerem que a IA e os LLMs podem ajudar na partição de entrada e na geração de testes, aumentando a cobertura e detectando vulnerabilidades que, de outra forma, não seriam percebidas.

A integração de modelos de IA em estruturas de teste de segurança de API permite testes que espelham os comportamentos de exploração do invasor, e não apenas casos de livros didáticos.

Resumo: Criação de um programa moderno de teste de segurança de API

O teste de API agora é um componente essencial do desenvolvimento e da entrega seguros. Ele valida não apenas a correção, mas também a postura de segurança contra ameaças conhecidas e em evolução. Uma estratégia eficaz de teste de API deve incluir:

- Validação funcional e teste de contrato

- Testes orientados à segurança (autenticação, abuso de dados, injeção)

- Fuzzing e varredura dinâmica

- Integração de CI/CD para testes automatizados e contínuos

- Geração de testes acelerados por IA e análise de tempo de execução

À medida que as APIs se proliferam e a transformação digital se acelera, uma prática madura de teste de API não é apenas uma prática recomendada - é essencial para proteger os dados, proteger os usuários e manter a continuidade operacional.