O conceito central: A lacuna semântica na análise de links

No contexto da moderna caça às ameaças, um Link de desvio não é apenas um "URL oculto". Ele representa um Lacuna semântica-uma discrepância entre como um scanner de segurança (o "Observador") interpreta um URI e como o navegador da vítima (o "Executor") o renderiza.

Os atacantes exploram essa lacuna para contornar os Secure Email Gateways (SEG), os filtros de conteúdo da Web e os sistemas de detecção e resposta de endpoints (EDR). O objetivo é apresentar uma "fachada benigna" aos analisadores automatizados e, ao mesmo tempo, entregar uma "carga maliciosa" ao usuário final.

Metodologias avançadas de evasão

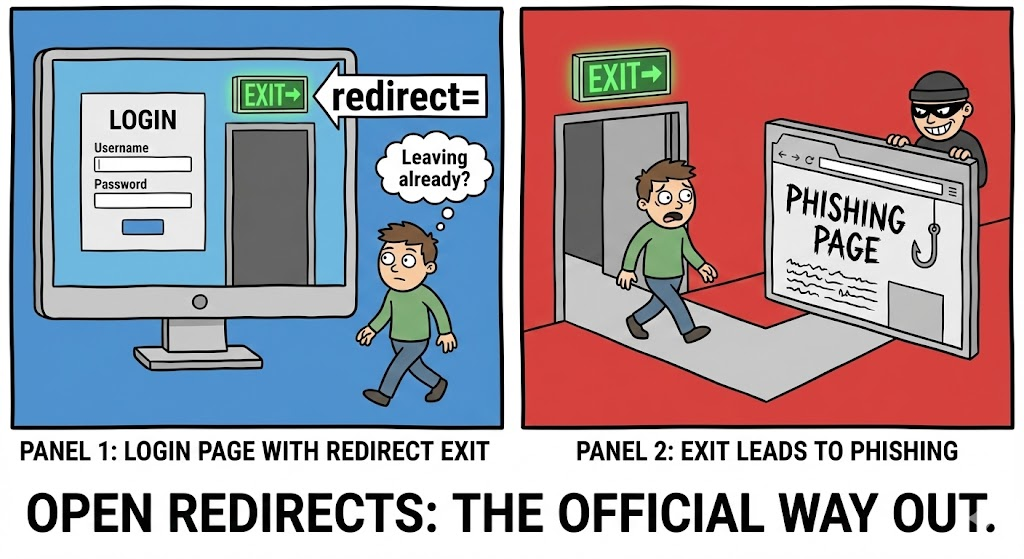

1. Vivendo da terra (LotL) por meio de redirecionamentos abertos

Os invasores utilizam cada vez mais os "Open Redirects" em domínios altamente confiáveis (por exemplo, Google, Microsoft ou AWS).

- A técnica: Um link como

https://www.google.com/url?q=https://malicious.examplepode ignorar os filtros de reputação porque o domínio primário (google.com) está globalmente na lista de permissões. - O Bypass: O filtro vê um domínio confiável; o navegador do usuário executa o redirecionamento para o site de phishing.

2. Cloaking de URL e Environment Keying

Links de desvio sofisticados utilizam Cloaking no lado do servidor. O servidor de hospedagem inspeciona a solicitação de entrada antes de decidir o que servir.

- Detecção de bots/scanners: Se a solicitação for originada de um data center conhecido (AWS, Azure) ou contiver um User-Agent "Security Scanner", o servidor retornará um 200 OK com uma página benigna "Under Construction".

- Entrega direcionada: Se a solicitação corresponder a um perfil humano (IP residencial, idioma específico do navegador, telemetria de movimento do mouse válida), ele entrega o kit de phishing.

3. Explorações diferenciais do analisador (não conformidade com a RFC 3986)

Diferentes bibliotecas (Python's urllib, Go's net/url, Chrome's Piscar) analisam URLs de forma diferente.

- CVE-2020-0696 Exemplo: Ao usar codificações de caracteres específicas ou esquemas de URI não padrão, os invasores podem fazer com que um gateway de e-mail "veja" um domínio enquanto o navegador navega para outro.

Ataque e defesa: Implementações de engenharia

Exemplo 1: Como contornar scanners limitados por profundidade

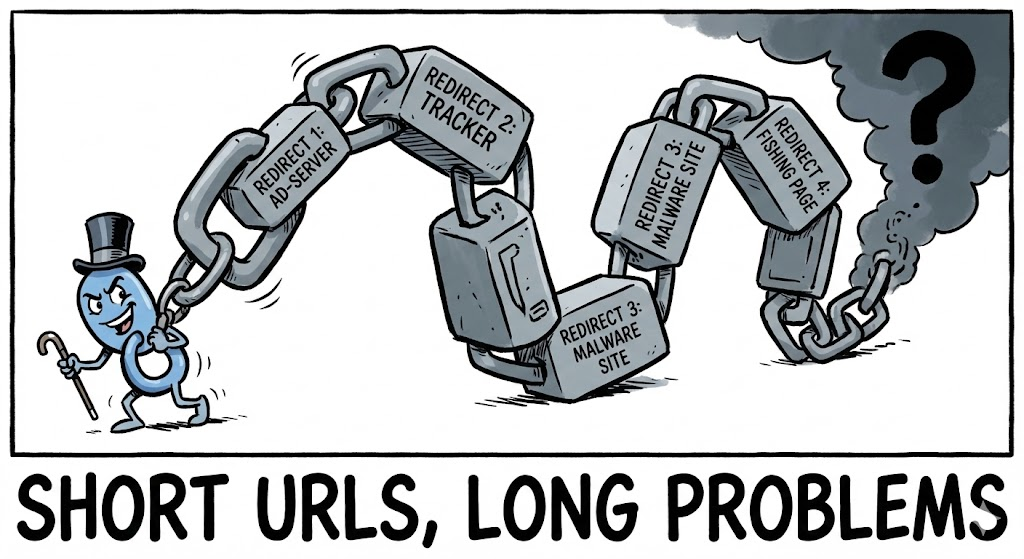

Muitos scanners automatizados seguem apenas 2 ou 3 redirecionamentos para economizar recursos. Os invasores exploram isso "lavando" o link por meio de vários saltos.

Ataque: A lavanderia de redirecionamento

Plaintext

Salto 1: Encurtador confiável (bit.ly) Salto 2: Site WordPress comprometido (wp-admin/redirect.php) Salto 3: Pixel de rastreamento de marketing (ads.example.com) Salto 4: Página de destino maliciosa final

Defesa: Exhaustive Redirect Unraveling (Python)

Python

`importar solicitações

def unravel_link(url, max_hops=10): try: # Usamos um User-Agent personalizado para imitar um navegador real headers = {'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; Win64; x64)'} response = requests.get(url, headers=headers, allow_redirects=True, timeout=5)

hop_count = len(response.history)

print(f "Total Hops: {hop_count}")

for i, hop in enumerate(response.history):

print(f "Hop {i+1}: {hop.url} ({hop.status_code})")

se hop_count > 5:

return "ALERTA: cadeia de redirecionamento de alta entropia detectada (possível lavagem)"

return response.url

exceto Exception as e:

return f "Error: {e}"`

Exemplo 2: Detecção de camuflagem condicional

Os atacantes fornecem conteúdo diferente para enrolar (scanners) vs. Cromado (usuários).

Defesa: Análise de resposta diferencial

Python

`def check_for_cloaking(url): # Profile 1: Headless/Scanner r1 = requests.get(url, headers={'User-Agent': 'Security-Scanner/1.0'}) # Profile 2: Usuário realista r2 = requests.get(url, headers={'User-Agent': 'Mozilla/5.0 Chrome/120.0.0.0'})

# Medir a diferença semântica (verificação simples de comprimento ou hash)

diff_ratio = abs(len(r1.text) - len(r2.text)) / max(len(r1.text), len(r2.text), 1)

se diff_ratio > 0,2: # 20% diferença no conteúdo da página

return "CRITICAL: Lógica condicional (Cloaking) detectada."

retornar "Conteúdo estável"`

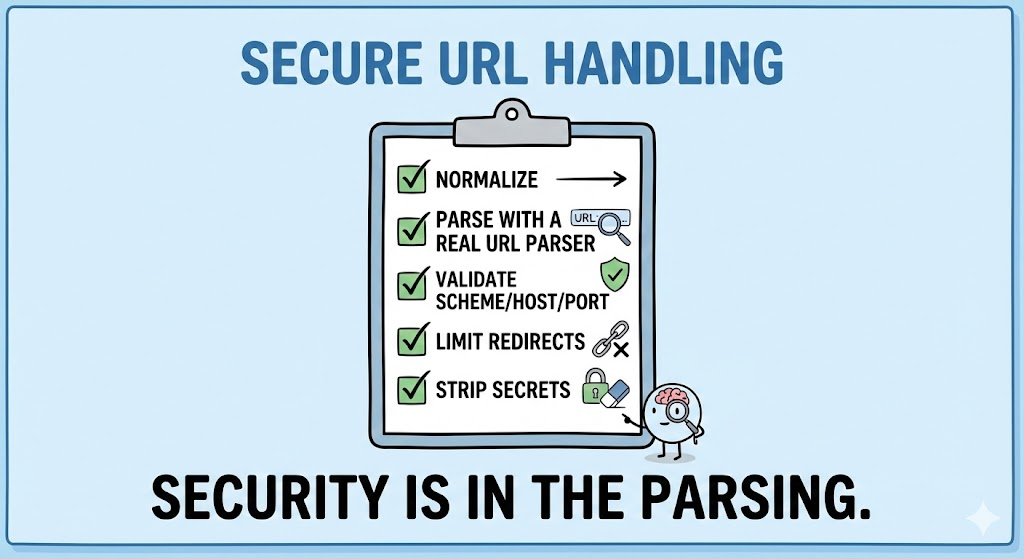

Exemplo 3: Prevenção de incompatibilidade de analisador (canonização)

Os atacantes usam %2e%2e/ (pontos codificados) para confundir os filtros sobre o caminho real que está sendo acessado.

Defesa: Pipeline de normalização agressivo

Python

`from urllib.parse import urlparse, unquote import os

def sanitize_and_canonicalize(url): # 1. Double Decode to catch nested encoding (%252e) decoded_url = unquote(unquote(url))

# 2. Analisar e normalizar o caminho

parsed = urlparse(decoded_url)

# Usando os.path.normpath para resolver segmentos /../

clean_path = os.path.normpath(parsed.path)

return f"{parsed.scheme}://{parsed.netloc}{clean_path}"

Entrada: https://example.com/login/..%2F..%2Fadmin

Saída: https://example.com/admin`

Postura estratégica defensiva

| Camada de defesa | Mecanismo | Foco em engenharia |

|---|---|---|

| Filtragem de entrada | Impressão digital JA3/TLS | Identificar os biblioteca do cliente (por exemplo, Python solicitações) em vez do User-Agent. |

| Análise dinâmica | Detonação do navegador sem cabeça | Execute links em uma área restrita para observar as alterações do DOM, não apenas os cabeçalhos HTTP. |

| Camada lógica | Assinatura de URL de confiança zero | Para casos de uso de bypass interno, use URLs assinados por HMAC para garantir a integridade. |

| Camada de usuário | Indicadores visuais | Implante extensões de navegador que "desmascarem" URLs encurtados antes que o usuário clique. |

Conclusão: Além da lista negra

A era da lista negra de URLs estáticos chegou ao fim. À medida que os invasores avançam para links de desvio efêmeros, condicionais e de vários estágiosas equipes de segurança devem mudar para análise de vínculo comportamental.

Ao tratar cada URL como um "programa" que exige execução em um ambiente controlado (sandboxing) e normalizar todas as entradas para fechar a "lacuna semântica", as organizações podem desmantelar a infraestrutura de ataques baseados em links antes mesmo que o usuário veja o botão "Clique aqui".