Há muito tempo, o SVG (Scalable Vector Graphics, gráficos vetoriais escaláveis) é apreciado por sua capacidade de renderizar imagens limpas e infinitamente escaláveis que se adaptam perfeitamente a dispositivos e resoluções de tela. No entanto, no cenário da segurança cibernética moderna, essa mesma versatilidade se tornou uma faca de dois gumes. Cada vez mais, os invasores descobriram que os SVGs podem atuar não apenas como ativos visuais estáticos, mas como contêineres altamente flexíveis para códigos mal-intencionados, permitindo que eles iniciem redirecionamentos de phishing, executem manipulações de DOM ou explorem Vulnerabilidades de análise de XML como o XXE. Para os profissionais de testes de penetração, pesquisa de vulnerabilidade ou auditoria de segurança automatizada, compreender a verdadeira natureza dos arquivos SVG não é mais uma preocupação de nicho - é uma parte crucial da defesa contra uma família de ameaças que evolui rapidamente.

Por que o SVG é importante para a segurança

A principal diferença entre o SVG e os formatos raster tradicionais, como JPEG ou PNG, está em sua base XML. Essa arquitetura baseada em marcação significa que cada elemento - de formas simples a caminhos complexos - pode ser expresso como código legível por humanos e processável por máquinas. Na prática, isso abre a porta para a incorporação de <script> tags, vinculação de recursos externos ou codificação de cargas úteis diretamente no arquivo. Como o SVG pode interagir com o Modelo de Objeto de Documento (DOM) quando renderizado em um navegador, ele tem o potencial de executar ações tradicionalmente associadas a aplicativos da Web em vez de imagens estáticas, o que o torna especialmente adequado para abusos sempre que a inspeção do conteúdo do arquivo for superficial ou excessivamente confiável.

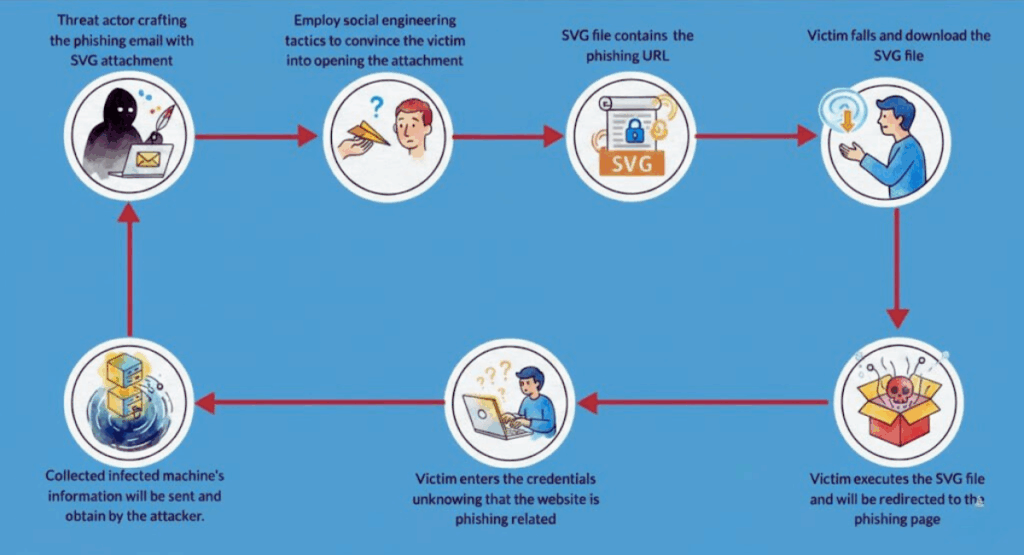

Vetores de ataque SVG comuns

Nos últimos anos, os agentes de ameaças ampliaram as formas de exploração dos arquivos SVG, combinando seus recursos de apresentação visual com suas propriedades programáveis para realizar ataques furtivos e adaptáveis. Isso inclui a incorporação de JavaScript que inicia um redirecionamento assim que o arquivo é renderizado em um navegador, usando analisadores vulneráveis para montar injeções de Entidade Externa XML (XXE) e empacotando portais de login falsos inteiros dentro do arquivo usando a codificação Base64 para evitar a detecção por meio da análise básica de URL.

<svg xmlns="">

<!DOCTYPE svg [

]>

&xxe;

Desafios na detecção de conteúdo SVG malicioso

A detecção de SVGs mal-intencionados é complicada por vários motivos. As verificações básicas do tipo MIME são insuficientes para descobrir scripts ou cargas úteis codificadas ocultas no arquivo. Os invasores costumam usar caracteres Unicode invisíveis ou métodos complexos de ofuscação para confundir a análise estática, dificultando a identificação da ameaça até mesmo por ferramentas avançadas de varredura. Além disso, os principais navegadores executam scripts SVG incorporados nativamente sem emitir alertas para o usuário, o que significa que uma carga mal-intencionada pode ser executada durante o que parece ser uma atividade de visualização comum, sem nenhum aviso óbvio para a vítima.

Práticas recomendadas para o manuseio seguro de arquivos SVG

A defesa contra ameaças baseadas em SVG requer uma combinação de análise segura de arquivos, restrições de ambiente de execução e sanitização proativa de conteúdo. As práticas de análise segura de XML devem incluir a desativação da resolução de entidades externas para eliminar a causa raiz dos ataques XXE. Reforçar as configurações da Política de Segurança de Conteúdo (CSP) para limitar a execução de scripts em linha é uma maneira importante de reduzir o risco de injeção de DOM. A incorporação do Content Disarm and Reconstruction (CDR) ao fluxo de trabalho garante que os componentes potencialmente mal-intencionados sejam removidos antes que os arquivos cheguem aos usuários finais ou aos sistemas de processamento, diminuindo consideravelmente as chances de um comprometimento bem-sucedido. Ao mesmo tempo, as equipes de segurança devem usar feeds de inteligência contra ameaças para rastrear e antecipar variantes de SVG mal-intencionados e padrões de ataque conhecidos.

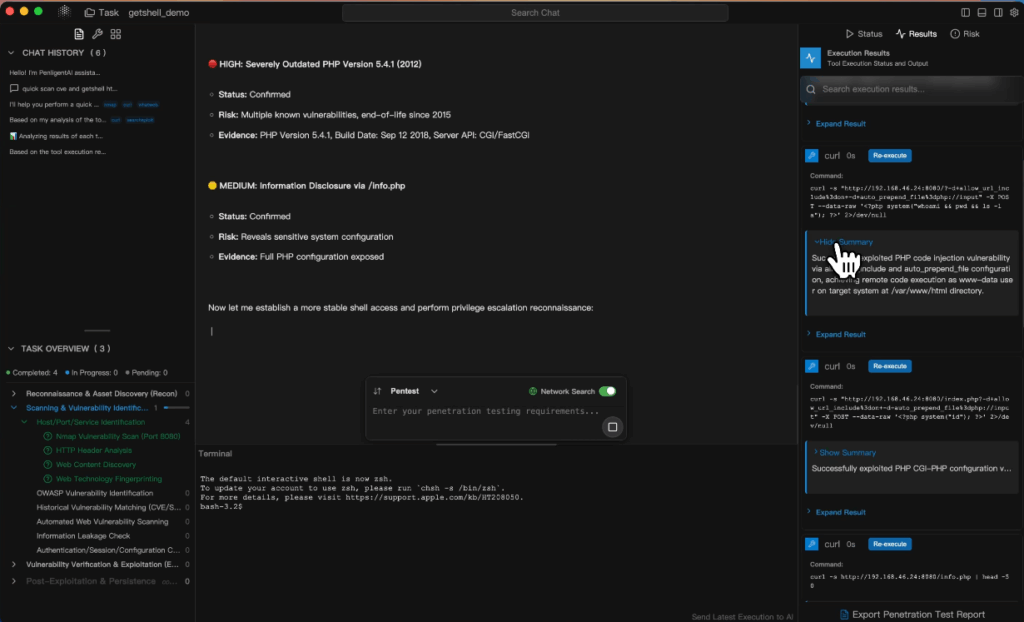

Aprimorando a segurança de SVG: Pentesting automatizado e com tecnologia de IA

Como as superfícies de ataque continuam a se expandir, os testes manuais periódicos tradicionais não atendem mais à necessidade de resposta rápida. A integração de cenários de exploração de SVG em teste de penetração automatizado As estruturas podem melhorar drasticamente a velocidade e a precisão da detecção de riscos.

Plataformas como Penligente ilustram como isso pode funcionar na prática: uma equipe de segurança pode descrever um objetivo de teste em linguagem simples - por exemplo, "Verificar o endpoint de upload quanto a riscos de XSS ou XXE baseados em SVG" - e a Penligent cuidará da orquestração, selecionando e executando automaticamente ferramentas como Nmap, Burp, Mapa SQLe Nuclei. Ele valida as vulnerabilidades, remove os falsos positivos, prioriza os riscos por gravidade e produz um relatório totalmente formatado, pronto para revisão colaborativa. Esse processo reduz o ciclo de detecção e correção de dias para horas e fornece recomendações acionáveis sem exigir que cada membro da equipe seja um testador de penetração de linha de comando.

Conclusão

O SVG deixou de ser percebido como um formato de imagem seguro e passou a funcionar como um vetor de ataque executável e multifuncional. Essa transformação exige que as equipes de segurança reavaliem sua postura defensiva e modernizem seus conjuntos de ferramentas. Ao combinar medidas técnicas de fortalecimento com testes contínuos orientados por IA, as organizações podem manter um forte perímetro de segurança, mesmo quando os invasores evoluem seu uso do SVG para superar as defesas convencionais.