Resumo executivo

Um grupo de extorsão ligado à Rússia, conhecido como Everest, afirma ter roubado mais de 1.533.900 registros de passageiros vinculados ao Aeroporto de Dublin. O grupo publicou o Aeroporto de Dublin em seu site de vazamento com um cronômetro de contagem regressiva, ameaçando liberar os dados a menos que fosse contatado.Segurança da informação bancária)

Os dados supostamente vêm de sistemas vinculados à plataforma de check-in e embarque MUSE / vMUSE da Collins Aerospace, que é amplamente implantada em aeroportos europeus para permitir que várias companhias aéreas compartilhem balcões, portões e infraestrutura de embarque.Segurança da informação bancária) A Collins Aerospace sofreu um ataque cibernético em setembro de 2025 que interrompeu o check-in automatizado em hubs, incluindo Dublin, Heathrow, Bruxelas e Berlim, forçando o retorno manual.heise online) Agora o impacto passou do caos operacional para a suposta exposição de dados em massa.

O Everest afirma que o conjunto de dados roubado inclui nomes de passageiros, números de passagens, atribuições de assentos, segmentos de voo, números de passageiro frequente, registros de data e hora, IDs de estações de trabalho/dispositivos usados para emissão de cartões de embarque e até mesmo indicadores de triagem de segurança, como sinalizadores de "Selecionado" e status de verificação de documentos.Segurança da informação bancária) Não se trata de PII genérica. Trata-se de metadados de operações de voo, que podem ser diretamente utilizados como arma para phishing direcionado, aquisição de contas de programas de fidelidade, abuso de identidade e engenharia social contra a equipe do aeroporto.Segurança da informação bancária)

A operadora do Aeroporto de Dublin, daa, disse que "não há evidências" de que os próprios sistemas daa tenham sido diretamente comprometidos; em vez disso, a violação é atribuída a um fornecedor terceirizado - Collins Aerospace - e parece envolver dados de cartão de embarque e check-in de passageiros que viajaram pelo Aeroporto de Dublin em agosto de 2025.Segurança da informação bancária) Os órgãos reguladores, incluindo a Comissão de Proteção de Dados da Irlanda, foram notificados e estão ativamente envolvidos.RTÉ)

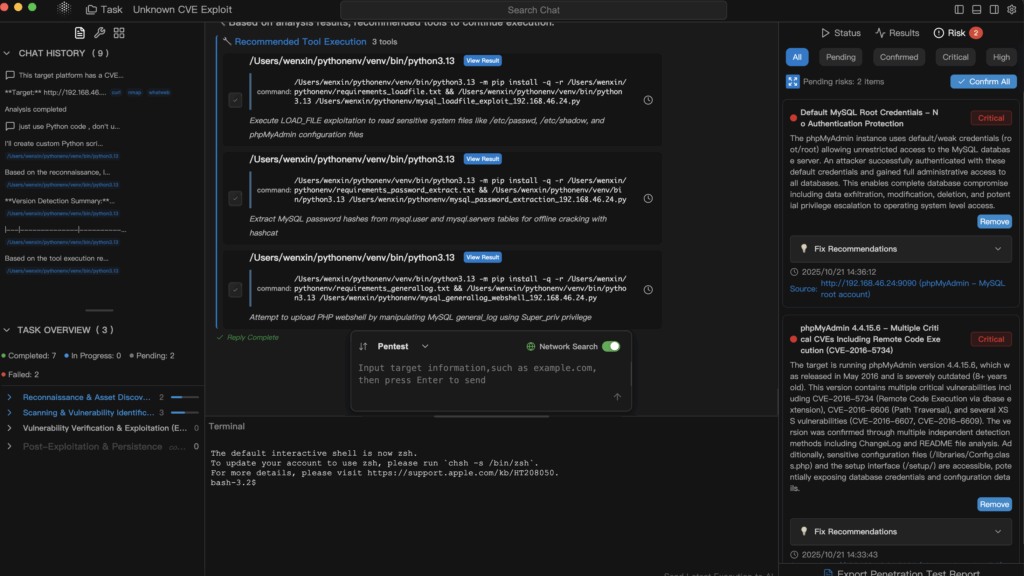

A posição da Penligent é direta: esse é exatamente o cenário que as organizações modernas de aviação e viagens devem testar com antecedência. A função da Penligent é simular o comportamento do invasor em relação a esses fluxos de dados operacionais e de passageiros - sob autorização - e, em seguida, gerar relatórios de grau de conformidade que mapeiem a exposição às obrigações regulamentares, como os prazos de notificação de violação do GDPR. A Penligent não conserta a infraestrutura de produção, não monitora conversas na dark web nem atua como MSSP. Ela se concentra em testes de penetração controlados e relatórios prontos para conformidade.

O que o Everest diz que tem - e por que isso é importante

Escopo alegado da violação

A Everest alega que exfiltrou aproximadamente 1.533.900 registros relacionados a passageiros e publicou o Aeroporto de Dublin como uma vítima nomeada em seu site de vazamento/extorsão, juntamente com a Air Arabia.Segurança da informação bancária) A listagem foi publicada com um cronômetro de contagem regressiva, um movimento clássico de "dupla extorsão": pague ou negocie antes que o cronômetro expire, ou vazaremos.Segurança da informação bancária)

Relatórios públicos e capturas de tela da publicação do Everest descrevem campos de dados que vão muito além de "nome + e-mail":

- Nome completo

- Números de referência do tipo bilhete/reserva/PNR

- Atribuição de assento, classe de viagem/compartimento, sequência de segmentos

- Número do voo, códigos dos aeroportos de partida e destino, registros de data e hora

- Programa de passageiro frequente, número de fidelidade, nível/status

- Indicadores de prioridade/rápido e números de etiquetas de bagagem

- Formato do código de barras do cartão de embarque e metadados de emissão

- ID do dispositivo/estação de trabalho, nome do dispositivo e tipo de dispositivo usado para emitir o cartão de embarque

- Indicador de "Selecionado" e status de verificação de documentos internacionais (ou seja, sinalizadores de triagem/segurança)

- Origem do check-in e origem da emissão do cartão de embarque (balcão, quiosque, portão, etc.)(Segurança da informação bancária)

Isso é importante porque ele cruza três planos de ameaça ao mesmo tempo:

- Phishing direcionado e engenharia social

Se um invasor souber que você voou de Dublin para Bruxelas em 14 de agosto, na poltrona 22C, e que foi sinalizado para verificação de documentos, ele poderá se passar pela segurança da companhia aérea ou pelo atendimento ao cliente do aeroporto e dizer que "precisa revalidar seu passaporte antes do trecho de volta". Esse e-mail ou chamada de phishing vai chegar a >90% credibilidade com um viajante normal.(Segurança da informação bancária) - Fraude de fidelidade e milhagem

Os números de passageiro frequente e o status de nível são financeiramente valiosos. Os invasores usam rotineiramente credenciais de fidelidade para resgatar milhas, fazer upgrade de passagens ou fazer engenharia social em centrais de atendimento. Historicamente, os dados de fidelidade roubados têm sido usados de forma abusiva sem nunca violar uma conta bancária - já é um valor líquido. - Reconhecimento operacional

IDs de estações de trabalho e nomes de dispositivos de emissão de cartões de embarque permitem que um invasor crie um phishing de aparência interna destinado à equipe de solo do aeroporto ("Auditoria de segurança para a estação de trabalho G12 em 21 de setembro - ferramenta de diagnóstico aberta anexada"). Essa é uma ponte entre "roubar dados de passageiros" e "comprometer as operações do aeroporto".Segurança da informação bancária)

Quem é afetado, janela de tempo e escala

A daa disse que os dados comprometidos parecem abranger os passageiros que partiram do Aeroporto de Dublin entre 1º e 31 de agosto de 2025.Segurança da informação bancária) Agosto é o pico de tráfego: Dublin movimentou cerca de milhões de passageiros naquele mês.Além das máquinas)

A daa também declarou que seus próprios sistemas internos não foram confirmados como violados, enquadrando o caso como um incidente de fornecedor (Collins Aerospace / MUSE).Segurança da informação bancária) Essa distinção é importante internamente para a culpa, mas do ponto de vista do órgão regulador, os passageiros não se importam com qual caixa foi hackeada. Se seus dados forem expostos, tanto o controlador quanto o processador de dados entrarão no raio de explosão da conformidade.

MUSE / vMUSE como um ponto fraco da cadeia de suprimentos

Uma falha, vários aeroportos

O MUSE da Collins Aerospace (geralmente chamado de vMUSE) é um processamento de passageiros de uso comum: balcões de check-in compartilhados, entrega de bagagens e portões de embarque em várias companhias aéreas e, na prática, em vários aeroportos.Segurança da informação bancária) Quando os invasores atingiram essa camada em setembro de 2025, o manuseio automatizado de passageiros quebrou nos principais hubs europeus - Heathrow, Bruxelas, Berlim, Dublin - forçando o embarque manual, o fallback escrito à mão e atrasos em cascata.heise online)

O Everest agora afirma que fez mais do que interromper o check-in: diz que acessou um servidor FTP da Collins Aerospace exposto com credenciais fracas, extraiu dados operacionais e de passageiros e, em seguida, usou extorsão em vez de criptografia pura de ransomware.Segurança da informação bancária) Se for verdade, isso significa (a) reutilização de credenciais a longo prazo e (b) isolamento inadequado de dados operacionais de alto valor.

Violação de terceiros ≠ responsabilidade zero

A daa disse que "nossos sistemas principais não foram atingidos", e a Collins Aerospace está sendo investigada.Segurança da informação bancária) De acordo com as regras do GDPR, isso não é suficiente. Se os dados identificáveis de passageiros e as informações de triagem de segurança saírem de um ambiente de fornecedor, o operador do aeroporto ainda enfrentará obrigações regulatórias: notificar as autoridades dentro de 72 horas após o conhecimento e alertar os indivíduos afetados "sem atrasos indevidos" se houver alto risco para eles.RTÉ)

Em outras palavras: "o fornecedor foi hackeado" não o salva de relatórios de violação, danos à marca ou litígios.

Como os invasores podem usar os campos roubados como arma

Abaixo está uma matriz de risco focada com base nos tipos de dados que o Everest alega ter.Segurança da informação bancária)

| Campo exposto | Caso de uso do atacante | Mitigação defensiva |

|---|---|---|

| Nome do passageiro + ref. da reserva/número do bilhete (PNR) | Fazer-se passar por viajante no suporte da companhia aérea; solicitar remarcação, reembolso ou mudança de itinerário | Exigir verificação multifatorial para alterações de itinerário; não confiar apenas no PNR + sobrenome |

| Número do voo, rota, assento, registro de data e hora | Phishing altamente confiável ("Seu voo DUB→BRU em 14 de agosto está marcado; faça o upload do passaporte para reemissão") | Forçar confirmação fora de banda para mensagens de "interrupção urgente de viagem" |

| ID de passageiro frequente / status de nível | Aquisição de contas de fidelidade, roubo de milhagem, upgrades fraudulentos | Aplicar MFA e verificações de anomalias em portais de fidelidade, especialmente em contas de alto nível |

| Prioridade / Selecionado / status de verificação | Assédio, chantagem ou pressão direcionada sobre viajantes "sinalizados" | Trate o status de triagem como dados de segurança confidenciais; monitore a engenharia social ou a intimidação direcionadas |

| ID de estação de trabalho/dispositivo para emissão de cartão de embarque | Phishing com aparência interna contra a equipe de terra ("Security audit for gate worktation G12") | Aplique a postura de confiança zero ao hardware de check-in/embarque; alterne as credenciais da estação de trabalho e audite o acesso |

| Números das etiquetas de bagagem / sequência de segmentos | Criar um perfil comportamental de viajantes de alto valor ou alta frequência | Avise proativamente os viajantes de alto valor para que esperem phishing personalizado |

É isso que torna essa violação diferente de um despejo genérico de e-mail/senha. Um invasor motivado pode agora:

- se passar por você para uma companhia aérea, porque eles conhecem seus detalhes de reserva melhor do que você;

- se passar pela companhia aérea para você, porque eles sabem exatamente qual é o seu assento e o horário;

- entrar nas operações do aeroporto imitando a linguagem interna do dispositivo/auditoria.

Expectativas de resposta imediata para operadores de aeroportos e companhias aéreas

Contenção e evidências

A primeira ação após uma violação como essa não é de relações públicas. É a confirmação do escopo e a preservação das evidências:

- Quais intervalos de datas são afetados (o daa apontou para 1º a 31 de agosto de 2025)?Segurança da informação bancária)

- Quais operadoras e quais terminais usaram os fluxos de trabalho MUSE / vMUSE comprometidos?heise online)

- Quais segmentos de passageiros (VIP, premium, governo, corporativo) correm o maior risco de fraude downstream?

- Quais IDs de estações de trabalho internas, IDs de portões ou identificadores de dispositivos estão queimados e precisam ser rotacionados?

Tudo isso deve ser documentado, pois as autoridades europeias de proteção de dados e as seguradoras cibernéticas solicitarão um cronograma, não uma citação da imprensa.RTÉ)

Um fluxo de trabalho típico de enriquecimento interno tem a seguinte aparência:

# pseudo-lógica: priorizar o alcance de passageiros de alto risco

for rec in leaked_passenger_records:

if rec.frequent_flyer_tier in ["Gold", "Platinum", "VIP"] or rec.ticket_price > HIGH_VALUE:

escalate_to_manual_review(rec.pnr, rec.name, rec.flight_route)

flag_for_proactive_notification(rec.email)

É assim que você passa de uma mensagem genérica do tipo "Prezado cliente, talvez você tenha sido exposto" para notificações de risco direcionadas e defensáveis.

Notificação de passageiros e monitoramento de fraudes

A daa já informou aos viajantes de agosto de 2025 que devem ficar atentos a alterações suspeitas na reserva ou a atividades incomuns no itinerário, o que é essencialmente um aviso antecipado de fraude.Segurança da informação bancária) Isso está alinhado com as expectativas do GDPR: se houver "alto risco" para os indivíduos afetados (roubo de identidade, phishing direcionado, roubo de fidelidade), notifique-os "sem atrasos indevidos".

Endurecimento dos fluxos de suporte

As centrais de atendimento das companhias aéreas e os balcões de fidelidade devem parar de tratar PNR + sobrenome + data do voo como prova de identidade. Depois de um incidente como esse, essa combinação é pública para os invasores. Eles precisam de verificações secundárias (confirmação fora da banda, MFA em contas de fidelidade ou retornos de chamada controlados).

Onde o Penligent se encaixa (e onde não se encaixa)

O Penligent é uma ferramenta de teste de penetração orientada por IA. Sua finalidade nesse contexto é dupla:

- Simule o comportamento do invasor em seu ambiente, com autorização.

A Penligent pode realizar exercícios de ataque controlados que espelham o que o Everest alega ter feito: usar dados de reserva que vazaram, IDs de passageiro frequente, atribuições de assento, IDs de estação de trabalho etc. e tentar (em um ambiente de teste) navegar por fluxos de suporte, acesso de fidelidade ou fluxos de trabalho de operações em terra. O objetivo é verificar se um invasor pode fazer engenharia social para conseguir alterações de conta, modificações de itinerário ou acesso operacional usando apenas os tipos de campos expostos aqui.Segurança da informação bancária) Em outras palavras, a Penligent responde: "Se alguém aparecer com a referência de reserva XYZ123 e o assento 22C de 14 de agosto, essa pessoa poderá nos induzir a reemitir as credenciais de embarque ou mexer nos saldos de fidelidade?" - Gerar relatórios alinhados à conformidade.

Após a simulação, a Penligent produz relatórios estruturados que mapeiam os caminhos de abuso identificados para as obrigações regulatórias e de divulgação. Isso inclui:- Quais elementos de dados são suficientes para se passar por um viajante ou acessar o valor da fidelidade

- Quais fluxos de trabalho falham na verificação básica ou violam as suposições de privilégio mínimo

- Quais problemas acionariam cronogramas de notificação de violação no estilo do GDPR (aviso de autoridade de 72 horas, aviso de usuário de "atraso indevido") se fossem explorados contra passageiros ativos.

O que a Penligent faz não fazer:

- Ele não executa seu SOC, não fornece monitoramento 24 horas por dia, 7 dias por semana, nem faz vigilância ao vivo na dark web.

- Ele não pretende reparar a infraestrutura da Collins Aerospace ou fortalecer o MUSE.

- Ele não garante a contenção.

Em vez disso, a Penligent oferece aos CISOs, aos operadores de aeroportos e aos líderes de segurança das companhias aéreas um ensaio controlado das ações exatas de engenharia social e de abuso de dados que os invasores tentariam em seguida, além de um relatório que eles podem entregar ao departamento jurídico e de conformidade.

O que os passageiros devem fazer

Mesmo que você seja "apenas um viajante", esse vazamento não é abstrato:

- Desconfie de qualquer mensagem que cite seu itinerário, assento ou número de voo exato em agosto de 2025 e solicite imagens de passaporte, revalidação de identidade ou pagamento imediato. Esse nível de detalhe está agora potencialmente em mãos criminosas.Segurança da informação bancária)

- Bloqueie sua conta de passageiro frequente: ative a MFA, altere sua senha e monitore os resgates de pontos/milhas. A fraude de fidelidade é um saque de baixo atrito.

- Fique atento a remarcações não autorizadas ou reembolsos em seu nome. O daa advertiu explicitamente os viajantes de agosto a monitorar atividades de reserva incomuns.Segurança da informação bancária)

- Se você tiver um status de alto nível ou for um viajante corporativo/governamental, presuma que você tem alta prioridade para o phishing direcionado.

Visão de fechamento

O incidente do Aeroporto de Dublin não é uma história rotineira de "violação de dados". Trata-se de um comprometimento da cadeia de suprimentos da camada de processamento de passageiros MUSE/vMUSE da Collins Aerospace, que já causou interrupções físicas em aeroportos da Europa em setembro de 2025.heise online) É um jogo de extorsão, com o Everest listando publicamente o Aeroporto de Dublin e iniciando uma contagem regressiva.Segurança da informação bancária) E é uma exposição de dados de passageiros operacionalmente sensíveis - atribuições de assentos, referências PNR, níveis de fidelidade e até mesmo IDs de estações de trabalho - para cerca de 1,5 milhão de registros.Segurança da informação bancária)

Para os operadores de aviação, esse é agora o modelo de ameaça de base:

- Sua pilha de check-in/embarque de terceiros é um ponto único de falha em escala nacional.heise online)

- Os dados dos passageiros não são apenas "PII", são munição viva de engenharia social.Segurança da informação bancária)

- Os órgãos reguladores esperam evidências, cronogramas e notificação do passageiro dentro de 72 horas, mesmo que "tenha sido o fornecedor".RTÉ)

A função da Penligent é ajudá-lo a ensaiar esse cenário exato em condições controladas - simular a próxima ação do invasor contra seus fluxos de suporte e identidade e, em seguida, fornecer um relatório pronto para conformidade que mostre quais fluxos falham, quais identidades podem ser sequestradas e com que rapidez você é obrigado a notificar.

Em 2025, isso não é "bom ter". Para os aeroportos e as companhias aéreas, isso é o que está em jogo.