Por que o pentestAI é importante agora

A segurança ofensiva orientada por IA passou das demonstrações de prova de conceito para os programas de segurança empresarial. As plataformas agora se descrevem como "teste de penetração automatizado de IA", "equipe vermelha autônoma" ou "validação contínua de segurança" e estão sendo avaliadas não apenas por pesquisadores de segurança, mas também por CISOs e diretorias.

A Pentera posiciona sua plataforma como uma validação de segurança automatizada que executa continuamente técnicas de ataque em ambientes internos, externos e de nuvem e, em seguida, prioriza a correção e quantifica o risco comercial para a liderança. A RidgeBot se comercializa como um robô de teste de penetração autônomo e alimentado por IA que se comporta como um atacante ético qualificado, examinando redes corporativas, descobrindo ativos e configurações incorretas, tentando uma exploração controlada e gerando evidências - tudo isso sem a necessidade de uma equipe vermelha sênior para cuidar de cada execução.

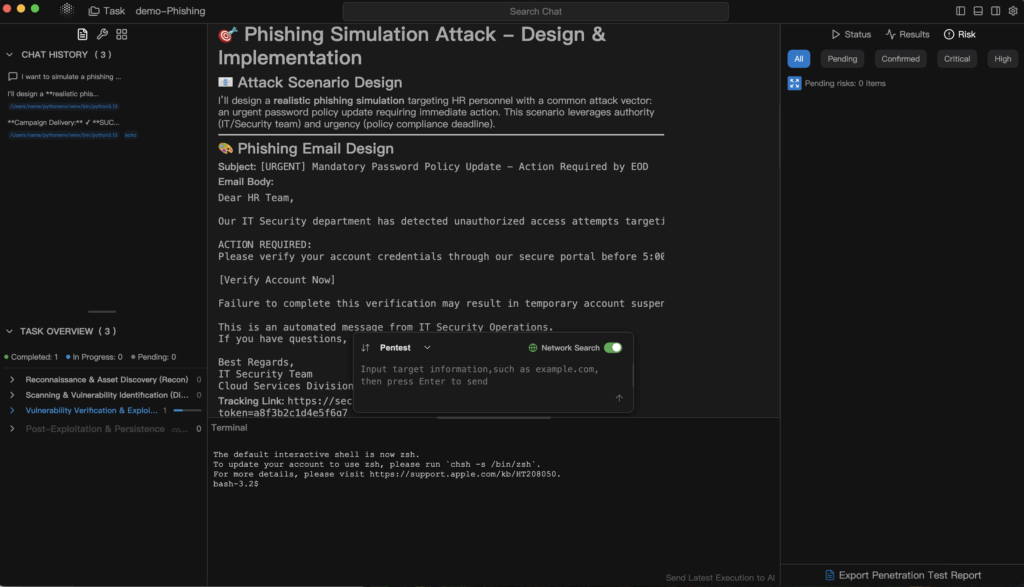

Ao mesmo tempo, assistentes leves, às vezes chamados de "pentestGPT", estão sendo usados por engenheiros de segurança para analisar caminhos de exploração, gerar cargas úteis, auxiliar na lógica de escalonamento de privilégios e redigir resumos executivos. Mas esses assistentes ainda dependem de um operador humano para escolher alvos, executar ferramentas, manter limites de escopo e avaliar o impacto no mundo real.

O Penligent.ai foi projetado para equipes que precisam de algo totalmente diferente: uma camada de pentestAI que pode 1) entender objetivos de linguagem natural, 2) orquestrar um fluxo de trabalho ofensivo completo nas ferramentas que você já executa e 3) gerar relatórios prontos para auditoria e com grau de conformidade mapeados para padrões formais.

Em outras palavras, o Penligent.ai não é "um scanner com IA no topo" e não é "um LLM que escreve scripts para você". Trata-se de um atacante agêntico que você informa em linguagem simples, que coordena dezenas ou até centenas de ferramentas de segurança existentes e que lhe apresenta uma história baseada em evidências que você pode levar à engenharia, ao departamento jurídico e à liderança.

A mudança: Do pentest anual à pressão ofensiva contínua da IA

O teste de penetração tradicional é episódico. Você define o escopo de um compromisso, aguarda as descobertas e se esforça para corrigi-las antes da auditoria. Esse ritmo pressupõe que sua superfície de ataque seja bastante estática. Mas não é.

Duas coisas quebraram esse modelo:

- Seu perímetro muda mais em uma semana do que costumava mudar em um trimestre.

Os serviços de nuvem são ativados e morrem. Os contêineres são expostos e depois esquecidos. APIs de terceiros expandem discretamente os privilégios. Instâncias de teste vazam para o espaço público. Credenciais roubadas circulam. A proposta da Pentera é que a "validação contínua da segurança" agora é obrigatória, e não opcional - você precisa de um mapeamento em tempo real do caminho do ataque nos ativos internos, externos e na nuvem, atualizado com as TTPs atuais. - A própria execução do ataque está sendo automatizada.

O RidgeBot define seu valor como um atacante ético autônomo que pode ser implantado em ambientes corporativos, enumerar ativos, tentar a exploração com segurança, confirmar o impacto e gerar relatórios - compactando em horas o que costumava ser semanas de trabalho manual ofensivo.

É por isso que "pentestAI" agora é uma categoria de compra. Os CISOs não estão apenas perguntando "Fizemos testes no último trimestre?". Eles estão se perguntando "O que está nos testando agora?". "Onde estamos realmente passíveis de violação hoje?" e "Posso mostrar isso à minha diretoria em termos comerciais?"

"pentestGPT", por outro lado, tende a significar: um LLM que ajuda um pentester humano a pensar mais rápido, escrever mais rápido e se comunicar melhor, mas que não executa de fato a cadeia de eliminação de ponta a ponta por conta própria.

O Penligent.ai foi criado com base nessa nova expectativa: testes de penetração automatizados e persistentes com IA que se comportam como um líder de equipe vermelha interna sempre ativo, mas sem forçar os engenheiros de segurança a escrever scripts personalizados ou a juntar 30 ferramentas manualmente todas as vezes.

pentestAI vs. pentestGPT vs. Automação legada

assistentes no estilo pentestGPT

- Pontos fortes:

- Ajude a raciocinar por meio de cadeias de exploração.

- Sugerir cargas úteis para SQLi, IDOR, SSRF, RCE, etc.

- Percorra as etapas de escalonamento de privilégios ou movimentação lateral.

- Elaborar orientações de remediação e resumos executivos.

- Limitações:

- Eles não executam de forma autônoma.

- Eles não coordenam scanners, fuzzers, estruturas de preenchimento de credenciais ou auditores de configuração incorreta da nuvem em seu nome.

- Eles não aplicam as proteções de escopo ou coletam provas admissíveis automaticamente.

Na verdade, o pentestGPT é um "copiloto de IA para uma equipe vermelha humana", não uma equipe vermelha em si.

Scanners clássicos / pilhas DAST / SAST

- Pontos fortes: Ampla cobertura e velocidade. Eles podem rastrear aplicativos da Web, fazer fuzz nas APIs e sinalizar classes comuns de configurações incorretas ou pontos de injeção.

- Limitações: Muito ruído, lógica de encadeamento fraca e raciocínio pós-exploração limitado. A maioria dos scanners não oferece uma narrativa confiável do tipo "É assim que um invasor realmente se deslocaria deste endpoint exposto para dados confidenciais". Eles também não mapeiam as descobertas de forma clara para os requisitos do PCI DSS, ISO 27001 ou NIST.

Plataformas modernas de pentestAI

A Pentera chama isso de validação de segurança automatizada: emular invasores em ativos internos, externos e de nuvem; revelar caminhos reais de ataque; quantificar o impacto nos negócios; e priorizar correções.

O RidgeBot se posiciona como um invasor de IA autônomo que pode enumerar intervalos de IP, domínios, nós de IoT, credenciais e oportunidades de escalonamento de privilégios e, em seguida, tentar a exploração controlada e enviar evidências quase em tempo real, tudo isso sem a necessidade de um especialista humano da equipe vermelha colado ao teclado.

A Penligent.ai pretende operar nessa mesma classe, mas seu foco é diferente:

- Você diz a ele o que deseja em inglês simples.

- Ele reúne e orquestra uma cadeia de ferramentas de segurança existente (mais de 200 ferramentas, scanners, utilitários de reconhecimento, estruturas de exploração, analisadores de postura na nuvem etc.).

- Ele executa uma cadeia de destruição controlada.

- Ele reúne as evidências em um relatório de grau de conformidade.

Essa camada de orquestração é fundamental. A maioria das empresas já possui scanners, ferramentas de CSPM, fuzzers de API, analisadores de código, detectores de segredos, registradores de tráfego e estruturas de prova de conceito de exploração. O obstáculo não é "você tem ferramentas de segurança?". O bloqueador é "você pode fazer com que eles ajam como um invasor coordenado sem escrever código de cola à mão todas as vezes?" O Penligent.ai foi projetado para resolver isso.

Um modelo de interação simplificado tem a seguinte aparência:

Linguagem natural # → orquestração pentestAI

usuário: "Teste nosso cluster de API de preparação. Enumerar superfícies de administração,

tente a fixação da sessão ou a reutilização de tokens fracos quando permitido,

e gere descobertas mapeadas pelo PCI DSS/ISO 27001 com capturas de tela."

agente:

1. Chama as ferramentas de reconhecimento e OSINT para descobrir subdomínios, serviços e painéis expostos.

2. Aciona utilitários de teste de autenticação e ferramentas de repetição em relação a endpoints permitidos.

3. Captura evidências (rastreamentos HTTP, capturas de tela, registros de repetição).

4. Normaliza a saída das ferramentas em uma narrativa de ataque.

5. Mapeia cada problema validado para a linguagem de controle do PCI DSS, ISO 27001 e NIST.

6. Produz um resumo executivo e uma lista de correções de engenharia.

Esse é o salto fundamental da "dispersão de ferramentas" para a "cadeia de destruição orquestrada".

Matriz de capacidade: Pentera vs RidgeBot vs pentestGPT vs Penligent.ai

| Capacidade / fornecedor | Pentera | RidgeBot | pentestGPT | Penligent.ai |

|---|---|---|---|---|

| Posicionamento | Validação de segurança automatizada; redução contínua da exposição e correção orientada por riscos para equipes de segurança corporativa. | Robô autônomo de teste de penetração com tecnologia de IA que se comporta como um atacante ético em escala, inclusive em grandes redes. | Copiloto de LLM para pentesters humanos | pentestMecanismo de IA que executa um fluxo de trabalho ofensivo completo com base na intenção de linguagem natural |

| Modelo de execução | Validação contínua em ativos internos, externos e na nuvem | Varredura autônoma, simulação de exploração e captura de evidências no escopo | Orientado por humanos; a IA sugere o próximo passo | Agêntico: reconhecimento → tentativa de exploração → captura de evidências → relatório de conformidade |

| Dependência de habilidades do operador | Baixo/médio; comercializado como "não há necessidade de uma equipe vermelha de elite para cada ciclo". | Baixo; comercializado como "não requer pessoal altamente qualificado", essencialmente clonando o comportamento de atacantes especializados. | Alta; requer um testador experiente | Baixo; você descreve as metas em linguagem simples, em vez de escrever scripts de exploração personalizados ou pipelines de CLI |

| Cobertura da superfície | Redes internas, perímetro externo, ativos de nuvem, credenciais expostas, caminhos de ataque do tipo ransomware. | Faixas de IP, domínios, aplicativos da Web, IoT, configurações incorretas, exposições de privilégios, vazamentos de dados em toda a infraestrutura corporativa. | O que quer que o operador escolha para testar | Web/API, cargas de trabalho em nuvem, serviços internos no escopo, superfícies de CI/CD, fluxos de identidade e superfícies de ataque de IA/LLM |

| Modelo de ferramentas | Plataforma integrada, insights de correção priorizados para a liderança | Lógica de invasor autônomo incorporada e mecanismo de simulação de exploração | Usa as ferramentas que o ser humano executa manualmente | Camada de orquestração em mais de 200 ferramentas de segurança (scanners, fuzzers, localizadores de segredos, kits de escalonamento de privilégios) |

| Relatórios e correções | Priorização de riscos, caminhos visuais de ataque, orientação de correção consumível por executivos e diretorias. | Relatórios automatizados durante os testes; comprova a capacidade de exploração e o impacto para ajudar as equipes de correção a solucionar problemas reais, não teóricos. | Resumos preliminares; ainda precisa de curadoria de evidências humanas | Relatórios de grau de conformidade mapeados para ISO 27001 / PCI DSS / NIST, além de visualização da cadeia de ataques e lista de correções |

| Comprador primário / usuário | CISOs e equipes de engenharia de segurança que desejam validação contínua | Equipes de segurança que desejam ter pressão de equipe vermelha sem contratar mais equipes vermelhas sênior | Pentesters independentes/pesquisadores de segurança | Líderes de segurança, AppSec, plataforma e conformidade que desejam testes ofensivos repetíveis que possam ser explicados upstream |

O que diferencia a Penligent.ai nessa matriz não é o fato de "encontrarmos mais CVEs do que você". O diferencial é "você diz a ela o que quer em inglês, ela aciona sua própria cadeia de ferramentas como um atacante coordenado e produz algo que sua liderança de engenharia, equipe de conformidade e equipe executiva podem consumir".

Isso atinge três gatilhos de compra simultaneamente:

- A segurança quer cadeias de exploração validadas, não apenas IDs de vulnerabilidade.

- A engenharia quer evidências concretas e reproduzíveis e uma lista de correções.

- Liderança e desejo de auditoria: Qual controle falhou? Qual padrão está envolvido? Estamos expostos de uma forma que pode ser relatada?

Penligent.ai: Três principais diferenciadores

Controle de linguagem natural em vez de atrito com a CLI

A maior parte da automação de pentesting ainda espera um operador que possa juntar Nmap, extensões Burp, scripts personalizados de desvio de autenticação, ferramentas de repetição e scanners de configuração incorreta de nuvem manualmente. O Penligent.ai está posicionado para remover essa barreira. Você descreve o que deseja ("Enumerar portais de administração expostos na preparação, tentar reproduzir o token quando permitido e gerar impacto no PCI DSS"). O sistema interpreta a intenção, gerencia a lógica da sessão, lida com a limitação de taxa e os fluxos de login e executa o fluxo de ataque.

Isso é importante porque reduz o piso. Não é necessário que cada esquadrão tenha um engenheiro ofensivo sênior fluente em cinco cadeias de ferramentas diferentes. O modelo é: "Peça em linguagem normal, obtenha um trabalho de nível de atacante".

Orquestração de mais de 200 ferramentas de segurança em uma cadeia de eliminação

A maioria das empresas já possui scanners, fuzzers, auditores de credenciais, localizadores de segredos, CSPM, scanners de contêineres, analisadores de exposição de CI/CD, testadores de desvio de WAF, ferramentas de repetição, kits de escalonamento de privilégios, coletores de OSINT e assim por diante. O custo real é a cola. Quem costura tudo isso em "foi assim que passei de um endpoint de depuração exposto a credenciais S3 para acesso ao banco de dados de produção"?

O ângulo da Penligent.ai é a orquestração em escala: coordenar mais de 200 ferramentas de segurança e alimentar seus resultados em uma única narrativa de exploração, em vez de 200 resultados de varredura desconectados. Em vez de "Aqui estão 38 problemas de API de média gravidade", você obtém:

- Ponto de entrada

- Método de abuso de autenticação ou quebra de confiança

- Degrau(s) lateral(is)

- Acesso resultante

- Raio de explosão se um atacante o acorrentasse na produção

Para a liderança, isso significa que "é assim que o resgate seria feito".

Para a engenharia, isso significa que "este é o par exato de solicitação/resposta que nos fez sermos reconhecidos".

Relatórios de nível de conformidade e visualização da cadeia de ataques

A Pentera enfatiza o mapeamento do caminho do ataque, a prioridade da correção e os resumos de risco em linguagem comercial para executivos e diretorias. A RidgeBot enfatiza a capacidade de exploração com base em evidências para acelerar a correção ("não apenas uma vulnerabilidade, mas um ponto de apoio real").

O Penligent.ai dá o passo final na linguagem de conformidade formal. O resultado é estruturado em torno de:

- Qual controle falhou (família de controle ISO 27001, requisito PCI DSS, função NIST).

- A cadeia técnica exata que comprova a falha.

- O raio da explosão.

- O caminho de correção recomendado e a equipe responsável.

Isso permite que a segurança, a conformidade e a engenharia trabalhem com o mesmo artefato. Você pode passar diretamente de "descobrimos" para "somos responsáveis por isso" e para "podemos provar que resolvemos o problema".

Onde você realmente o usa - cenários típicos

- Superfícies externas da Web e de API

Peça ao agente que descubra painéis de administração expostos, teste o manuseio de sessões fracas ou a repetição de tokens (dentro do escopo permitido) e produza evidências prontas para auditoria, além do mapeamento do PCI DSS/NIST para qualquer descoberta que envolva pagamentos ou dados confidenciais. - Superfície de ataque de nuvem e contêineres

Aponte o pentestAI para serviços efêmeros, funções de IAM com escopo incorreto, executores de CI/CD órfãos ou clusters de preparação expostos. É aí que mora a "infraestrutura sombra". A Pentera comercializa explicitamente a validação contínua em superfícies internas, de perímetro e de nuvem como essencial, porque os invasores agora se movimentam por meio de configurações incorretas, credenciais vazadas e reutilização de credenciais, em vez de por meio de um único perímetro monolítico. - Painéis internos e back-ends privilegiados

Muitas das piores violações começam com a frase "é apenas interno, ninguém de fora verá isso". Na prática, essa suposição morre no momento em que as credenciais vazam ou um subdomínio de preparação se torna público. Um fluxo de trabalho autêntico pode provar - com evidências concretas - que a suposição estava errada. - Assistente de IA / LLM / superfícies de agentes

À medida que as organizações enviam copilotos internos, bots de suporte autônomos e assistentes internos com privilégios de dados, os invasores estão fazendo experiências com injeção imediata, cargas úteis de "instruções invisíveis" e enganando os agentes de IA para que exfiltrem segredos ou executem ações. Pentera discutiu publicamente a validação orientada por intenção e em estilo de linguagem natural para espelhar o comportamento do adversário humano à medida que ele evolui em tempo real.

A Penligent.ai tem como alvo essa mesma camada: "Trate o assistente de IA como um microsserviço de alto valor com privilégios. Podemos coagi-lo? Podemos encadear essa coerção em um movimento lateral?" O resultado é um relatório que suas equipes de segurança e conformidade podem realmente enviar para o upstream.

Implantação e fluxo de trabalho

O Penligent.ai foi concebido para se basear no que você já tem, e não para substituí-lo. O fluxo de trabalho é o seguinte:

1. Você descreve o teste em inglês simples:

"Verificar staging-api.internal.example para painéis de administração expostos.

Tentativa de fixação de sessão/repetição de token quando permitido.

Capture capturas de tela e pares de solicitação/resposta.

Em seguida, gere descobertas de ISO 27001 / PCI DSS / NIST."

2. O agente orquestra:

- Ferramentas de reconhecimento e OSINT (enumeração de subdomínios, impressão digital de serviços)

- Utilitários de teste de autenticação/sessão

- Ferramentas de tentativa de exploração dentro dos limites da política

- Simuladores de movimento lateral (se estiver no escopo)

- Captura e normalização de evidências

3. A plataforma é montada:

- Diagrama da cadeia de ataque (ponto de entrada → passo lateral → impacto)

- Pacotes de evidências técnicas (rastreamentos HTTP, PoC, capturas de tela)

- Mapeamento da conformidade: qual requisito foi violado, por que isso é importante

- Uma lista priorizada de correções alinhada às equipes responsáveis

O resultado não é "aqui está uma pasta cheia de resultados do scanner". O resultado é uma história:

- Veja como um invasor conseguiria entrar.

- Aqui está o que eles receberiam.

- Aqui está o controle que é violado.

- Aqui está quem precisa consertar isso.

- Eis como provaremos à auditoria e à liderança que o problema foi resolvido.

Essa é a verdadeira promessa do pentestAI, conforme a definição da Penligent.ai: entrada de intenção em linguagem natural, ação ofensiva orquestrada com várias ferramentas, saída de evidências mapeadas de conformidade - sem exigir que cada engenheiro seja um profissional da equipe vermelha.