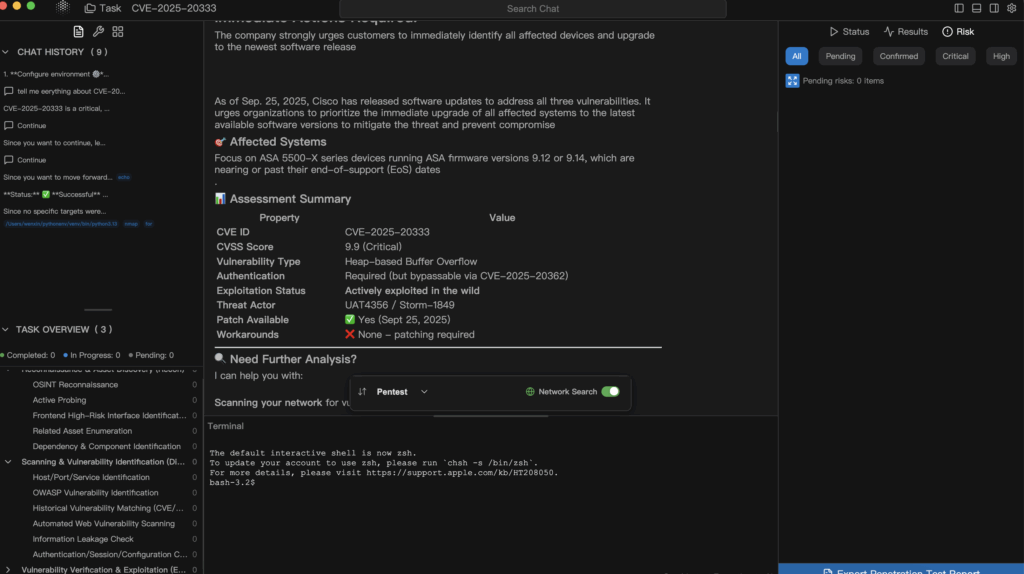

O problema não começou com uma manchete; começou com duas linhas de registro comuns e uma recarga inesperada. Nosso plantonista viu algumas solicitações HTTPS superdimensionadas chegando ao portal WebVPN e, em seguida, a caixa voltou a funcionar sem aviso. Ninguém disse "0-day". Obtivemos evidências: capturas de pacotes, impressões digitais de serviços, cadeias de versões, inventário de exposição. Em poucos minutos, o quebra-cabeça apontava para a consultoria da Cisco: CVE-2025-20333 no Servidor da Web VPN (portal WebVPN/AnyConnect) no Cisco Secure Firewall ASA/FTD. A descrição do fornecedor descreve execução remota de código alcançável por um invasor remoto com credenciais de VPN válidas por meio de solicitações HTTPS criadas, e as atualizações de acompanhamento mencionam um nova variante de ataque e relatórios de recargas inesperadas/DoS. Em uma interface que muitas organizações expõem intencionalmente para acesso remoto, essas palavras se traduzem em uma diretriz simples: aja agora. Trate a Consultoria da Cisco, o Registro NVDe o ataques contínuos como suas âncoras canônicas; elas são as fontes que você cita para o gerenciamento e as que seus tickets de alteração devem orbitar.

A parte difícil raramente é "quão assustador é isso em termos abstratos". A parte difícil é reduzir em uma hora o tempo médio de contenção sem incendiar nada. Na prática, é nessa hora que você ganha: você reduz a exposição, reúne evidências admissíveis, alinha os patches, verifica as regressões e mantém as luzes acesas. O restante deste artigo caminha nessa linha com você.

Por que essa não é uma situação de "remendo no fim de semana"?

O Portal SSL WebVPN/AnyConnect é deliberadamente exposto em muitas redes; é uma porta para o trabalho remoto, fornecedores e prestadores de serviços temporários. CVE-2025-20333 fica bem nessa superfície, combinando alta acessibilidade com contexto de alto valor. A atualização subsequente da Cisco menciona um nova variante e recargas inesperadaso que significa que um gateway não corrigido não é apenas um ponto de apoio - é também uma interrupção de serviço acionável remotamente, aguardando o pior horário comercial possível. A priorização não deve se basear no fato de uma cadeia totalmente armada ser pública; ela deve se basear no fato de seu portal estar exposto e no grau de importância dessa exposição. Sim, você precisa de patches. Antes dos patches, você precisa Retirar a exposição e capturar a aparência da caixa no momento.

O que é afetado e como fechar o ciclo de verdade

Esqueça a câmara de eco dos blogs e dê a si mesmo uma única planilha que responda às únicas perguntas que importam para sua implementação.

| Pergunta que você realmente precisa que seja respondida | Conclusão acionável |

|---|---|

| Onde exatamente está o bug? | O Portal WebVPN/AnyConnect em ASA/FTD que processa solicitações HTTP(S) em sessão. Essa é a sua superfície de acesso remoto publicada. Verifique com base no aviso da Cisco e no registro NVD. |

| Condições prévias versus rumores | Estados da Cisco autenticado exploração; os pesquisadores discutem o encadeamento com CVE-2025-20362 para relaxar as condições prévias em determinadas configurações. Use cadeias para modelagem de ameaças, não para substituir as cadeias do fornecedor Primeiro fixo matriz. |

| Por que os relatórios de recarga/DoS? | As atualizações da Cisco chamam a atenção para nova variante sinais e relatórios de campo de recargas anormais. É exatamente por isso que a minimização da exposição lhe dá tempo: as variantes não se importam com a janela de manutenção. |

| As mitigações valem a pena? | Sim, como um freio. A desativação do WebVPN sem cliente e a revisão dos serviços de cliente IKEv2 reduzem o raio de ação enquanto você prepara os patches. As mitigações não são correções. |

| Como ancoramos a correção? | Use o Verificador de software da Cisco para identificar o Primeiro fixo liberações. Trate as impressões digitais antes/depois e as cadeias de versões como artefatos de auditoria, não como notas de rodapé. |

O que realmente fizemos nessa primeira hora

Dividimos a resposta em três movimentos projetados para negociar o menor tempo para a maior redução de risco.

Restringir a exposição. Dentro da janela de mudança e com a aprovação da empresa, reduzimos ou desativamos temporariamente os pontos de entrada do WebVPN e passamos os serviços de cliente IKEv2 pelas interfaces. Não é muito atraente, mas as poucas linhas que você adiciona ao tíquete de alteração são a diferença entre "tivemos sorte" e "nos tornamos menos visíveis".

configurar terminal

no webvpn ! desative o WebVPN sem cliente por enquanto (siga as orientações da Cisco para o seu trem)

crypto ikev2 enable outside ! revise/ajuste a exposição e a política por interface

exit

gravar memória

Fotografe o presente. Não espere que o patch seja aplicado para documentar a linha de base. Extraia banners, cabeçalhos e as primeiras 30 linhas da página do portal para que você tenha um conjunto "antes" com registros de data e hora. Após a correção, extraia os mesmos artefatos novamente; os argumentos tendem a morrer diante de fatos diferentes.

# Identificar portas e versões de serviço

nmap -sV -p 443,8443,9443

# Obtenha caminhos de portal reconhecíveis (os caminhos variam; estes são ilustrativos)

curl -k -I https:///+webvpn+/index.html

curl -k https:///+webvpn+/index.html | head -n 30

Tornar a aplicação de patches auditável. Nosso tíquete continha quatro baldes de provas: impressões digitais antes/depois, cadeias de versões e nomes de imagens precisos, janela de alterações e aprovações e uma declaração de impacto nos negócios assinada. Quando a próxima variante chegar, você vai querer essa comprovação mais do que outra postagem no blog.

Como pensar em caminhos de ataque e como validar em um laboratório

Em um laboratório, comece com um conta de teste válida e uma sessão WebVPN real para que você viva no contexto correto. A partir daí, conduza entradas criadas nos pontos de extremidade do portal e observe recargas anormais, erros de privilégio ou confusão entre máquinas de estado. Como os dispositivos reais e os trens diferem, o seu "parece funcionar" precisa se reconciliar com Matriz de liberação fixa da CiscoAs únicas reivindicações robustas são aquelas que você pode mapear para uma imagem fixa.

Para ferramentas, uma tríade de Transcrições HTTP, PCAP e logs de console conta a história de forma clara. O trecho abaixo não é um exploit; é um esqueleto que mostra solicitações vinculadas à sessão. Você adaptará os pontos de extremidade e os parâmetros ao seu alvo autorizado.

solicitações de importação

base = "https://"

s = requests.Session()

s.verify = False Somente laboratório #; mantenha-o seguro e controlado

# Suponha que você tenha se autenticado e capturado o cookie da sessão

s.cookies.set("webvpnCookie", "")

payload = {"kw": "A" * 8192, "redir": "/+CSCOE+/portal.html"} Campos ilustrativos do # apenas

r = s.post(f"{base}/+webvpn+/index.html", data=payload, timeout=10)

print(r.status_code, r.headers.get("X-Device-Id"))

print(r.text[:2000])

Se você quiser explorar encadeamento realisticamente, emular CVE-2025-20362 primeiro para ganhar uma posição inesperada e depois tentar o 20333. Mas mantenha sua remediação fundamentada no Primeiro fixo As cadeias orientadas por pesquisas expandem seu modelo, mas não substituem a linha de base do fornecedor.

Transformar um incidente isolado em um músculo que se repete

Todo incidente é uma oportunidade de tornar o próximo chato. Nós conectamos descoberta → acionamento → evidência → regressão → relatório em uma única faixa. Durante as varreduras de perímetro, marcamos os endpoints WebVPN candidatos; durante a validação, enviamos entradas multicodificadas e repetições de máquina de estadoQuando surgem anomalias, coletamos automaticamente Transcrições de HTTP, PCAPs, eventos de falha/carregamento e logs de consoleApós o patch, executamos um Regressão A/B. O resultado não é heroico; é um loop silencioso e confiável que lhe dá retorno toda vez que alguém diz "essa variante é nova?".

Se estiver usando a Penligent, mantenha o humano no circuito e as evidências em primeiro lugar

O Penligent não pede que você abandone sua cadeia de ferramentas. Ela simplesmente cola a automação com base em evidências à maneira como você já trabalha. Os agentes enumeram e alteram os parâmetros dentro das sessões autenticadas; os engenheiros julgam o comportamento suspeito em tempo real; os caminhos bem-sucedidos se tornam em nível de organização. testes de regressão que são executados automaticamente na próxima vez que você fizer uma atualização do ASA/FTD. E quando você precisa convencer um quadro de mudanças, você ancora no Consultoria da Cisco, o Registro NVDe o ataques contínuos as mesmas fontes que você deve citar hoje.

Links de autoridade

- Aviso de Segurança da Cisco - cisco-sa-asaftd-webvpn-z5xP8EUB: https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-webvpn-z5xP8EUB

- NVD - CVE-2025-20333: https://nvd.nist.gov/vuln/detail/CVE-2025-20333

- Cisco - Ataques contínuos contra firewalls da Cisco: https://sec.cloudapps.cisco.com/security/center/resources/continued-attacks-cisco-firewalls

Como explorar o CVE