O CVE-2025-58034 é um Vulnerabilidade de injeção de comando de sistema operacional autenticado (CWE-78) em Fortinet Firewall de Aplicativos da Web (WAF) FortiWeb. Nas versões afetadas, um invasor conectado pode acionar a execução não autorizada de comandos no sistema subjacente por meio de solicitações de gerenciamento HTTP ou comandos CLI criados. A Fortinet confirmou exploração ativa na naturezae a CISA adicionou esse CVE à lista de Vulnerabilidades exploradas conhecidas (KEV) o que torna a aplicação de patches urgente, embora a pontuação básica do CVSS seja "média". (FortiGuard)

Os appliances FortiWeb ficam no limite da segurança; uma vez que a execução de comandos é possível em um WAF, um invasor pode desativar as proteções, adulterar as políticas e se aprofundar nas redes de aplicativos. Essa posição de limite é o motivo pelo qual o RCE pós-autenticação no FortiWeb é operacionalmente de alto impacto, apesar do PR:H no vetor CVSS. (NVD)

Versões afetadas e corrigidas

A consultoria PSIRT da Fortinet e o NVD concordam com os intervalos vulneráveis. (FortiGuard)

| Filial do FortiWeb | Versões afetadas | Versões corrigidas |

|---|---|---|

| 8.0.x | 8.0.0 - 8.0.1 | 8.0.2+ |

| 7.6.x | 7.6.0 - 7.6.5 | 7.6.6+ |

| 7.4.x | 7.4.0 - 7.4.10 | 7.4.11+ |

| 7.2.x | 7.2.0 - 7.2.11 | 7.2.12+ |

| 7.0.x | 7.0.0 - 7.0.11 | 7.0.12+ |

Há nenhuma solução alternativa confiável recomendada publicamente além da remoção da exposição do gerenciamento e da aplicação de patches, portanto, a atualização é a principal atenuação. (FortiGuard)

Causa raiz e superfície de ataque

A vulnerabilidade decorre de neutralização inadequada de elementos especiais no contexto de comando do sistema operacionalIsso significa que o FortiWeb aceita entradas controladas por invasores que são posteriormente incorporadas à execução de comandos em nível de sistema sem o escape adequado. O fornecedor observa que o problema ocorre em componentes de API e CLIque sugere fortemente que uma ou mais operações administrativas criam comandos do shell concatenando parâmetros. (FortiGuard)

Como a exploração exige autenticação, o caminho mais realista é: comprometimento ou reutilização de credenciais de administrador (senhas fracas, contas compartilhadas, UI de gerenciamento exposta ou sessões roubadas), seguido de injeção de comando para obter controle total do dispositivo. Em incidentes reais, essa "etapa pós-autenticação" é exatamente o que torna as violações do FortiWeb tão prejudiciais. (Rapid7)

Gravidade e por que "médio" ainda significa "corrigir agora"

A NVD lista o CVSS v3.1 como: AV:N/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H com uma pontuação de 6.7. (NVD)

No papel, o PR:H puxa a pontuação para baixo. Na prática, dois fatos anulam o rótulo "médio":

- A Fortinet afirma que o CVE é ativamente explorados na natureza. (FortiGuard)

- A inclusão do KEV da CISA sinaliza o valor real do invasor e exige uma rápida correção dos sistemas federais dos EUA, geralmente em poucos dias. (CISA)

Portanto, trate o CVE-2025-58034 como alta prioridade independentemente da pontuação base.

Detecção defensiva

Os exemplos abaixo o ajudam a identificar a exposição sem fornecer um caminho de exploração.

1) Confirmar a versão do FortiWeb (CLI)

# Imprimir o status do sistema na CLI do FortiWeb

obter status do sistema

# Procure por: "Version: FortiWeb vX.Y.Z"

2) Sonda de versão passiva via banner SSH

"""

Sonda passiva da versão do FortiWeb por banner SSH.

Sem cargas de ataque; seguro para verificações de inventário autorizadas.

"""

importar socket, re

def probe_ssh_banner(host, port=22, timeout=3):

s = socket.socket()

s.settimeout(timeout)

s.connect((host, port))

banner = s.recv(4096).decode(errors="ignore")

s.close()

retornar banner

def extract_version(text):

m = re.search(r "FortiWeb[-\\s]?v?(\\d+\.\\d+\\.\\d+)", text, re.I)

return m.group(1) if m else None

host = "SEU_FORTIWEB_IP"

banner = probe_ssh_banner(host)

ver = extract_version(banner)

print("Banner:", banner.strip())

print("FortiWeb version:", ver ou "unknown")

3) Corresponder às faixas afetadas

"""

Compare a versão detectada do FortiWeb com os intervalos afetados.

"""

from packaging import version

AFFECTED = [

("8.0.0", "8.0.1"),

("7.6.0", "7.6.5"),

("7.4.0", "7.4.10"),

("7.2.0", "7.2.11"),

("7.0.0", "7.0.11"),

]

def in_affected_ranges(v: str) -> bool:

v = version.parse(v)

para lo, hi em AFFECTED:

if version.parse(lo) <= v <= version.parse(hi):

return True

retorna False

test_ver = "7.4.8"

print(test_ver, "affected?", in_affected_ranges(test_ver))

Caça às ameaças: O que procurar

Dada a confirmação da exploração in-the-wild, você deve procurar evidências de uso indevido de credenciais seguido da execução de comandos. A Rapid7 e a orientação do fornecedor enfatizam a revisão do registro pós-patch e as verificações de integridade da configuração. (Rapid7)

Os sinais práticos incluem:

- Logins de administrador novos ou incomuns (especialmente de IPs desconhecidos ou em horários estranhos),

- Atividade inesperada da API de gerenciamento,

- Processos filhos suspeitos gerados pelos serviços FortiWeb,

- Alterações de política/configuração que não correspondem à sua janela de alteração. (Rapid7)

Exemplo de triagem de registro leve:

# Pesquisar anomalias de login de administrador

grep -Ei "admin|login|cli" /var/log/* 2>/dev/null | tail -n 200

# Procurar rastros de estilo de execução de comando

grep -Ei "exec|shell|system\\(|popen|cmd" /var/log/* 2>/dev/null | tail -n 200

Se você encontrar indicadores confiáveis, trate o appliance como comprometido: capture dados forenses, alterne as credenciais e considere a possibilidade de reconstrução a partir de imagens reconhecidamente boas.

Orientação para mitigação

A posição oficial da Fortinet é direta: atualizar para versões corrigidas imediatamentee, em seguida, validar a integridade. (FortiGuard)

Paralelamente, reduza o raio de explosão reforçando o plano de gerenciamento: limite o acesso à interface do usuário da Web/API/SH a intervalos de IP confiáveis ou redes internas e aplique a MFA, além de uma forte higiene de credenciais. Isso se alinha com o aviso de práticas recomendadas do fornecedor de que as interfaces de gerenciamento expostas aumentam o risco no mundo real. (TechRadar)

Por que o CVE-2025-58034 é importante

O FortiWeb foi projetado para ser um ponto de estrangulamento defensivo. Quando o próprio WAF pode ser levado à execução de comandos por um invasor conectado, você efetivamente perdeu o limite e entregou ao invasor um ponto de apoio privilegiado na rede. Com a exploração já observada e o status KEV atribuído, O atraso é o inimigo aqui. (Rapid7)

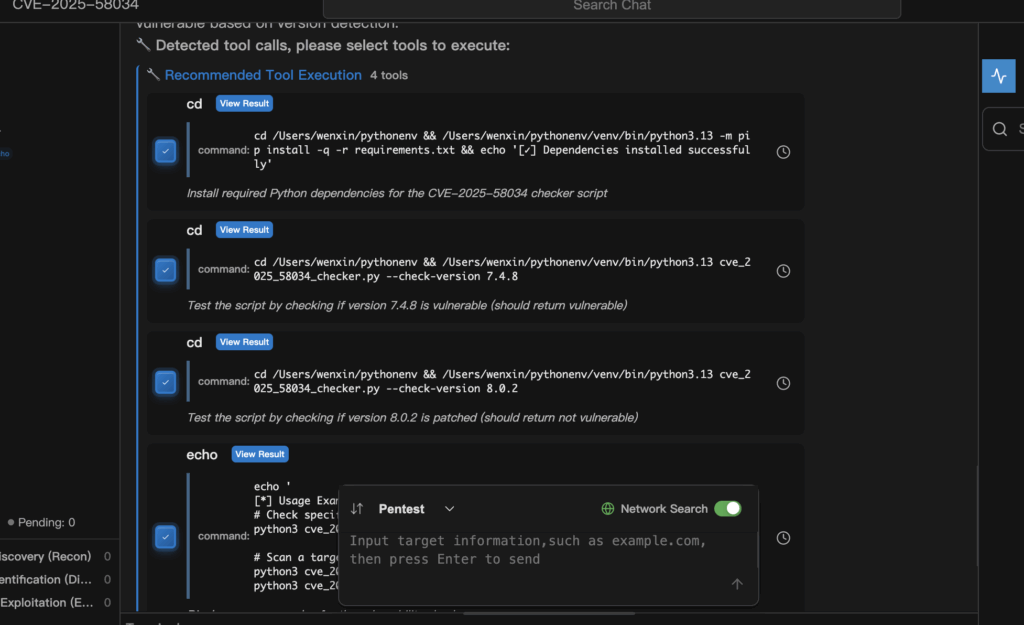

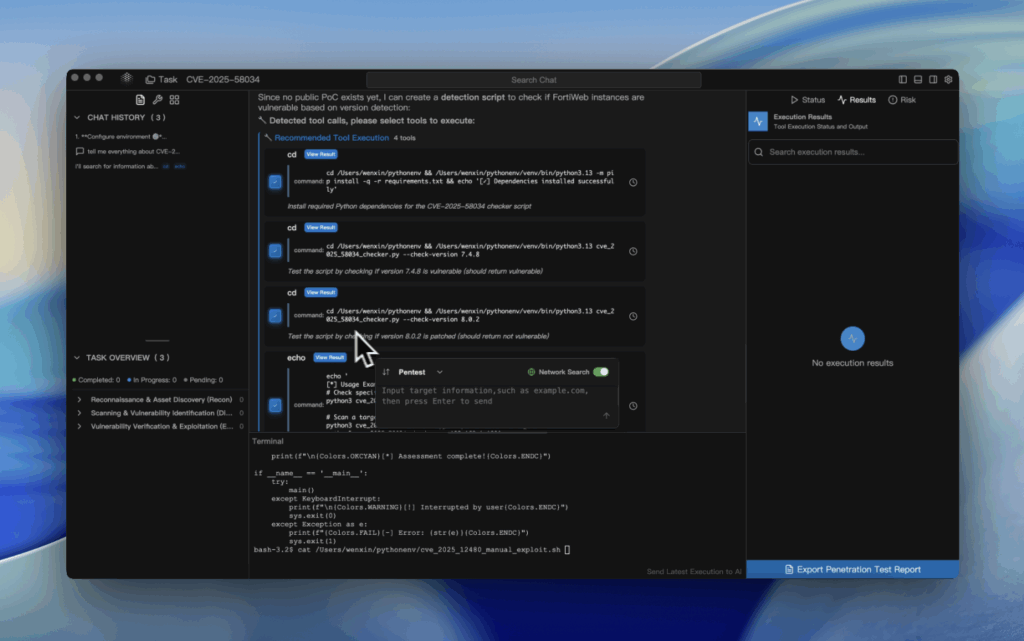

Se você gerencia muitos ambientes de clientes e precisa validar as versões e a prioridade dos patches em escala, um fluxo de trabalho de automação com intervenção humana (por exemplo, Penligent) pode ajudar a inventariar as propriedades do FortiWeb, correlacionar os logs e produzir relatórios de correção rapidamente, sem transformar a detecção em tentativas arriscadas de exploração.

- TechRadar

- Notícias do Hacker

- Leitura obscura

- Revista HIPAA

- Mídia SC

- Rapid7

- Assuntos de segurança

- SecurityWeek