As pesquisas mais recentes sobre Bit fluente deve deixar qualquer engenheiro de infraestrutura de nuvem ou IA um pouco desconfortável. Cinco novos CVEs no popular agente de registro e métricas podem ser encadeados para contornar a autenticação, gravar arquivos arbitrários por meio da passagem de caminho, transbordar um buffer de pilha e manipular silenciosamente tags na rede. Nas condições certas, isso o leva de Injeção de registro não autenticada para execução remota de código e sequestro total de telemetria. (Notícias do Hacker)

Esse não é um componente de nicho. O Fluent Bit está incorporado no bilhões de contêineres e foi implantado mais de 15 bilhões de vezes, com milhões de downloads todas as semanas. Ele fica em nós do Kubernetes, em ofertas gerenciadas do Kubernetes de hiperescaladores e em clusters de IA que enviam registros de nós de GPU para sistemas centralizados. (Oligo Security)

Se você se preocupa com testes de penetração, validação de segurança automatizada ou segurança de infraestrutura de IA, agora precisa tratar o Fluent Bit como parte de sua superfície de ataquee não apenas o encanamento.

O que o Fluent Bit realmente faz e por que isso é um problema

O Fluent Bit é um agente de telemetria compacto para coletar, processar e encaminhar registros e métricas. Ele aceita dados de entradas como in_tail, in_http, em_splunk, in_elasticsearch, no_dockere in_forwardtransforma os dados e, em seguida, os encaminha para saídas como arquivo, avançar, pesquisa elástica, kafkaou endpoints de fornecedores de nuvem.

Duas propriedades tornam o Fluent Bit atraente para os invasores:

- Ele está em toda parte. A SecurityWeek, a CSO Online e outros destacam que o Fluent Bit agora é um componente padrão em muitas pilhas gerenciadas do Kubernetes e plataformas de nuvem - se você implanta contêineres em escala, provavelmente já o tem, muitas vezes. (eSecurity Planet)

- Ele geralmente é executado com amplos privilégios. Para ler os logs do host e do contêiner com eficiência, ele é frequentemente implantado como um DaemonSet com montagens hostPath e acesso a diretórios confidenciais. Em ambientes legados ou mal configurados, ele pode até ser executado como raiz.

Essa combinação - onipresente e privilegiada - significa que um bug lógico na camada de registro pode rapidamente se tornar um ponto de controle para todo o cluster.

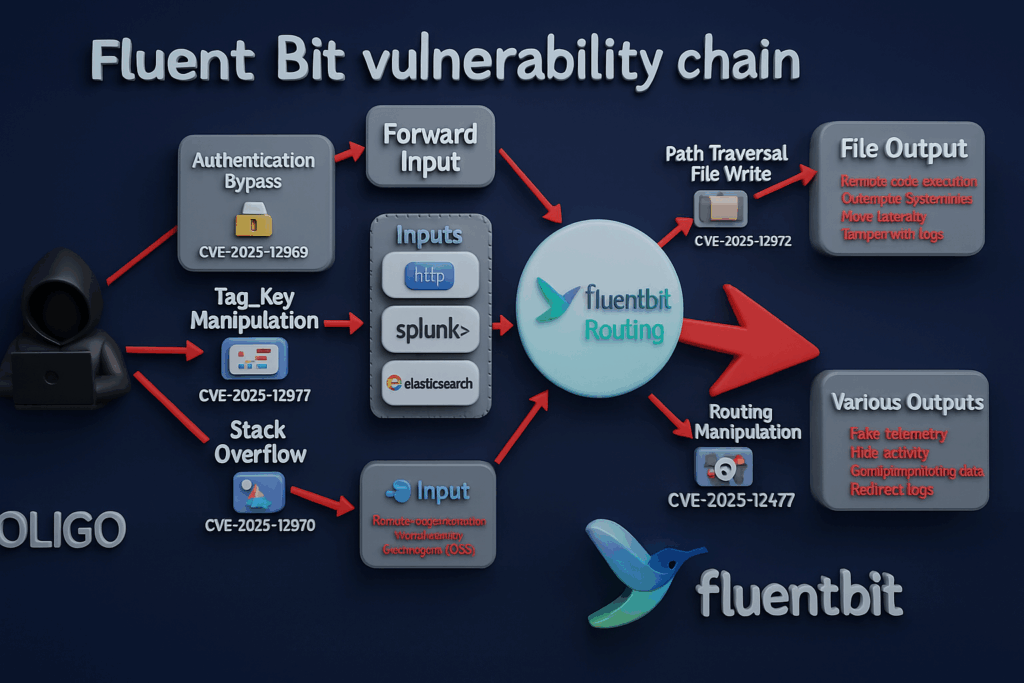

A atual cadeia de vulnerabilidade do Fluent Bit

Os pesquisadores da Oligo Security e do CERT/CC divulgaram uma cadeia de cinco vulnerabilidades que afetam o Fluent Bit, agora rastreadas no VU#761751 e em vários registros CVE. (Oligo Security)

Resumo dos cinco CVEs

| CVE | Componente | Falha central | Impacto primário |

|---|---|---|---|

| CVE-2025-12972 | arquivo_de_saída plug-in | Usos não higienizados etiqueta para derivar nomes de arquivos de saída; quando Arquivo for omitido, as sequências de passagem de caminho como ../ em tags são honrados | Gravação/sobregravação arbitrária de arquivos fora do diretório pretendido; adulteração de registros e possível RCE quando combinado com caminhos executáveis ou de configuração (CVE) |

| CVE-2025-12970 | no_docker entrada | extract_name() copia nomes de contêineres em um buffer de pilha de tamanho fixo sem verificação de comprimento | Estouro de buffer de pilha; o invasor que pode criar ou nomear contêineres pode travar o agente ou executar código no host (Oligo Security) |

| CVE-2025-12969 | in_forward entrada | segurança.usuários a autenticação não é aplicada de forma consistente em determinadas configurações | Contorno de autenticação: um invasor remoto com acesso à rede pode enviar dados não autenticados pelo Forward, injetando registros forjados e inundando sistemas (NVD) |

| CVE-2025-12977 | Derivação de tags | Validação inadequada de tags derivadas de campos controlados pelo usuário; permite novas linhas, sequências transversais, caracteres de controle | Corrompe os registros e a análise downstream; pode ajudar a disfarçar a atividade ou interromper os pipelines de análise (Centro de Coordenação CERT) |

| CVE-2025-12978 | in_http, em_splunk, in_elasticsearch insumos | tag_key a validação não aplica a correspondência exata de comprimento de chave; aceita prefixos de tag como correspondências | Falsificação de tags e manipulação de roteamento: entradas criadas podem redirecionar registros para destinos não desejados (NVD) |

Os artigos de segurança do eSecurity Planet, CSO Online e outros enfatizam o mesmo tema: estes são vulnerabilidades do plano de dados que atacam a maneira como o Fluent Bit lida com tags, nomes de arquivos e autenticação de entrada, e não apenas sua superfície de gerenciamento. (eSecurity Planet)

Como um atacante realmente acorrenta esses insetos

Etapa 1 - Entre no plano de telemetria

A maioria dos cenários pressupõe que o invasor tenha acesso à rede para uma entrada do Fluent Bit (por exemplo, Forward, HTTP, Splunk ou Elasticsearch ingress), ou a capacidade de influenciar os nomes dos contêineres por meio de um pipeline de CI/CD ou registro comprometido. O CERT/CC alerta explicitamente que muitas dessas falhas exigem "acesso à rede para a instância do Fluent Bit", o que, em ambientes nativos da nuvem, geralmente significa "qualquer coisa no VPC ou cluster que possa falar com o DaemonSet de registro". (Centro de Coordenação CERT)

Etapa 2 - Transforme as tags em um primitivo de gravação em qualquer lugar (CVE-2025-12972)

O bug de path traversal no arquivo_de_saída é, sem dúvida, o mais perigoso. Por padrão, muitos operadores configuram a saída com um Caminho mas omitir Arquivopermitindo que o Fluent Bit sintetize nomes de arquivos a partir de tags. Como os valores das tags não são higienizados durante a construção do nome do arquivo, um invasor que possa controlar as tags pode injetar ../ sequências para percorrer diretórios e gravar registros em locais arbitrários. (CVE)

Quando for possível gravar arquivos arbitrários e controlar parcialmente seu conteúdo, você poderá:

- Substituir scripts de shell, tarefas cron ou arquivos de unidade systemd.

- Solte shells da Web ou fragmentos de configuração em diretórios que serão carregados posteriormente por outros serviços.

- Alterar os registros existentes para apagar os vestígios da invasão.

Várias análises apontam que, em implantações realistas, isso vai além dos problemas de integridade e pode levar a uma completa execução remota de código se esses arquivos sobrescritos forem executados. (O Registro)

Etapa 3 - Execução de código de captura no agente (CVE-2025-12970)

O estouro de pilha em no_docker oferece aos invasores que podem influenciar os nomes dos contêineres uma rota mais direta. O extract_name() copia nomes de contêineres em um buffer de pilha fixo de 256 bytes sem verificação de limites; um nome com mais de 256 bytes transborda o buffer. (eSecurity Planet)

Do ponto de vista da exploração, você obtém um primitivo no mesmo host em que o Fluent Bit é executado, que geralmente é o nó em que várias cargas de trabalho são agendadas. A Oligo e a CSO observam que assumir o controle do agente de registro permite que os invasores ocultar suas atividades, instalar backdoors e se aprofundar no cluster. (Oligo Security)

Etapa 4 - Esconder-se à vista de todos com a manipulação de tags (CVE-2025-12977 e 12978)

Com os primitivos de gravação de arquivos e de estouro em vigor, os CVEs relacionados a tags são ocultos:

- O CVE-2025-12978 permite falsificação de tags tratando um prefixo como uma correspondência completa em

tag_keyvalidação. Isso permite que um registro malicioso se disfarce como se viesse de um componente confiável. (NVD) - O CVE-2025-12977 permite que invasores injetem caracteres de controle e novas linhas em tags derivadas de campos controlados pelo usuário, confundindo analisadores downstream e fundindo vários eventos de registro. (Análise de malware, notícias e indicadores)

Combine-os e você terá a capacidade de redirecionar, remodelar e corromper seletivamente os registros nos quais os defensores confiam.

Etapa 5 - Explore as lacunas de autenticação direta (CVE-2025-12969)

Por fim, o CVE-2025-12969 abre um buraco no perímetro. Quando in_forward é configurado com segurança.usuários Em certos aspectos, o plug-in não consegue realmente impor a autenticação. Do lado de fora, ele parece bloqueado; na prática, qualquer pessoa com acesso de rede à porta Forward pode enviar logs. (NVD)

Isso torna trivial a injeção de eventos forjados, a inundação de sistemas de alerta ou o envio de batimentos cardíacos benignos do tipo "tudo está bem" enquanto um ataque real é executado em outro lugar.

Por que isso é importante especificamente para pilhas de IA e nativas da nuvem

Se você executa cargas de trabalho de IA, especialmente clusters de LLM e inferência com uso intenso de GPU, o Fluent Bit está frequentemente extraindo logs de nós que também hospedam servidores de modelos, bancos de dados de vetores ou tempos de execução de agentes. Um agente de registro comprometido próximo a essas cargas de trabalho é um ponto de partida natural.

Essas novas falhas também dão continuidade a problemas mais antigos, como CVE-2024-4323 "Lenhador Linguístico"um bug no servidor HTTP do Fluent Bit que permitiu a negação de serviço e a possível divulgação de informações. Vários fornecedores começaram a caracterizar o manuseio de plugins e tags do Fluent Bit como um ponto fraco recorrente e não como um erro isolado. (Rastreamento de garrafas)

Em outras palavras, se o seu modelo de ameaça já inclui a cadeia de suprimentos e o movimento lateral contra sua infraestrutura de LLM, o Fluent Bit agora pertence ao mesmo grupo de "alto valor" que seu controlador de entrada ou malha de serviço.

Detecção e triagem: Por onde começar

Faça um inventário de sua pegada de bits fluente

No Kubernetes, você pode identificar rapidamente todos os pods que executam o Fluent Bit e, em seguida, consultar suas versões:

# Listar pods e imagens de contêineres contendo 'fluent-bit'

kubectl get pods -A -o jsonpath='{range .items[*]}{.metadata.namespace}{" "}{.metadata.name}{" "}{.spec.containers[*].image}{"\\n"}{end}' \\

| grep -i 'fluent-bit'

# Verificar a versão em um pod específico

kubectl exec -n logging fluent-bit-abc123 -- fluent-bit --version

Compare o que você encontrar com as notas de versão de sua distribuição e as versões que contêm correções. O CERT/CC e o JPCERT fazem referência a 4.1.0+ como a inclusão de correções para a cadeia de cinco CVE; muitos fornecedores estão padronizando o 4.1.1. (Centro de Coordenação CERT)

Procure sinais comportamentais

Mesmo antes de aplicar o patch, você pode fazer uma varredura:

- Falhas inesperadas do Fluent Bit ou tempestades de reinicialização (possível estouro ou entrada malformada).

- Mudanças repentinas em

arquivolocais de saída ou o aparecimento de arquivos de registro em diretórios incomuns. - Tags contendo

../, novas linhas ou caracteres não imprimíveis. - Encaminhar conexões de intervalos de IP incomuns ou pares não autenticados.

Esses sinais são fracos por si sós, mas, quando empilhados juntos, informam se o plano de registro já está sob pressão.

Remediação e proteção: Não apenas um aumento de versão

Patch para versões seguras

A etapa não negociável é atualizar para as compilações do fornecedor que incorporam correções para CVE-2025-12969, 12970, 12972, 12977 e 12978-tipicamente Fluent Bit 4.1.1 ou posterior. Verifique as notas de versão de seu provedor de nuvem ou o upstream Versões do Fluent Bit no GitHub para confirmar. (Centro de Coordenação CERT)

As implementações devem ser feitas em etapas, como qualquer outro componente de infraestrutura essencial: comece com um cluster não-prod, valide se o roteamento e o volume de logs estão corretos e, em seguida, passe para outros ambientes.

Corrigir padrões de configuração arriscados

Os patches corrigem os bugs imediatos, mas a configuração segura é o que impede que a próxima rodada se transforme na mesma história.

- Pare de derivar nomes de arquivos de tags. Use explicitamente

Arquivonomes e um controle rigorosoCaminhoparaarquivo_de_saída. - Ative o TLS e a autenticação para entradas de rede seguindo os passos do Fluent Bit orientação sobre segurança no transporte.

- Monte as configurações como somente leitura. Evite conceder ao Fluent Bit acesso de gravação a diretórios que contenham scripts, arquivos de unidade ou binários.

- Restringir fontes de tags. Não alimente as cadeias de caracteres fornecidas pelo usuário diretamente nas tags ou

tag_keysem listas de permissões de comprimento e caracteres.

Um mais seguro arquivo O resultado pode ser parecido com o seguinte:

[OUTPUT]

Nome do arquivo

Correspondência kube.*

Caminho /var/log/fluentbit/out

Arquivo kube.log # explícito, não derivado da tag

Formato json_lines

Rotate_Wait 60

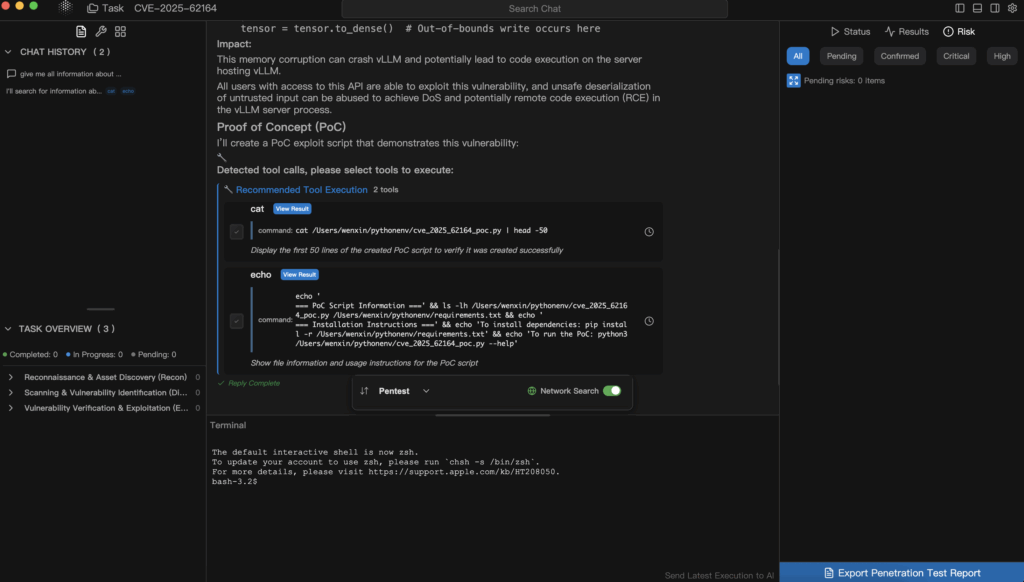

Trazendo o Fluent Bit para o Automated Pentesting com a Penligent

Para uma plataforma de pentest agêntico human-in-the-loop como PenligenteO Fluent Bit é exatamente o tipo de ativo que deve ser modelado explicitamente no gráfico de ataque em vez de ser tratado como ruído de fundo.

Em um envolvimento típico da Penligent com um cluster de Kubernetes ou IA, o fluxo de trabalho pode ser assim:

Mapeamento de descoberta e exposição

Os agentes primeiro enumeram as instâncias, versões e configurações de plug-in do Fluent Bit. Usando feeds CVE e CERT, eles sinalizam os nós onde in_forward, no_dockerou arquivo_de_saída estão presentes nas versões afetadas pela cadeia de cinco CVE ou por problemas mais antigos, como o CVE-2024-4323. (Centro de Coordenação CERT)

Exploração controlada em uma réplica isolada

Em vez de disparar o tráfego de exploração na produção, a Penligent pode clonar nós de registro representativos em um ambiente sandbox. Lá, os agentes se exercitam:

- Percurso de caminho baseado em tag contra

arquivo_de_saída. - Direcionamento de nomes de contêineres muito longos

no_docker. - Spoofed Encaminhar tráfego sem credenciais.

As saídas, como falhas do agente, caminhos de arquivos alterados e corrupção de registros, são capturadas como evidênciase não apenas descobertas teóricas.

Playbooks de relatório e fortalecimento do Evidence-First

Por fim, a Penligent agrega tudo em um relatório no qual suas equipes de SRE e de plataforma podem agir: quais clusters estão expostos, quais configurações são perigosas, até onde um invasor pode chegar hoje e como fica o sistema depois de atualizar as imagens e reforçar a configuração. Isso muda a conversa de "O Fluent Bit tem CVEs" para "Aqui está exatamente como o Fluent Bit pode ser usado de forma abusiva em nosso ambiente, e aqui está o que fizemos para fechar esses caminhos."

Principais conclusões

O Bit fluente não é mais um detalhe de segundo plano. Com CVE-2025-12969, 12970, 12972, 12977 e 12978Se o agente de registro em si se tornar um ponto de entrada viável para invasores remotos e uma ferramenta poderosa para ocultar seus rastros após a entrada. (Centro de Coordenação CERT)

Para os engenheiros que trabalham em plataformas nativas da nuvem ou de IA, a mensagem é simples:

- Faça o inventário e corrija suas implementações do Fluent Bit.

- Trate os agentes de telemetria como ativos de nível 1 em seu modelo de ameaças.

- Use testes automatizados e orientados por evidências - seja com a Penligent ou com suas próprias ferramentas - para validar se as correções e as etapas de proteção realmente funcionam.

Os registros não são mais apenas observadores. Em 2025, a camada de registro faz parte do campo de batalha.