Nos últimos meses, os pesquisadores de segurança ficaram surpresos com a crescente sofisticação dos testes conduzidos por máquinas. Circularam relatos de longas listas de vulnerabilidades que surgiram aparentemente do nada: referências completas de CVE, caminhos de exploração e scripts de prova de conceito, tudo produzido em uma velocidade que nenhuma equipe humana poderia igualar. O que antes exigia equipes de especialistas trabalhando por semanas agora é gerado em horas. Não importa se esses incidentes são totalmente autônomos ou parcialmente guiados - a mensagem é clara. Uma nova era chegou, e Ferramentas de pentest de IA estão em seu centro.

Durante décadas, os testes de penetração foram definidos pela escassez. Havia poucos testadores qualificados, suas ferramentas eram dispersas e seus processos eram episódicos. Uma avaliação típica começava com a definição do escopo do contrato, passava pelo reconhecimento e pela varredura e, em seguida, por longos ciclos de exploração manual e elaboração de relatórios. Quando os resultados eram entregues, muitas vezes os sistemas já haviam mudado. Essa incompatibilidade entre o ritmo do ataque e o ritmo da defesa deixava as organizações expostas. Hoje, o surgimento do pentesting autônomo promete reduzir essa lacuna, alterando o equilíbrio de poder de maneiras que estamos apenas começando a entender.

Por que o modelo antigo falhou

Os testes de penetração tradicionais enfrentam um problema estrutural: são reativos, infrequentes e lentos. O software moderno, por outro lado, se move continuamente. Novos códigos são enviados diariamente, as APIs são lançadas semanalmente e os ambientes de nuvem mudam dinamicamente. Os testes trimestrais ou anuais não conseguem mais acompanhar esse ritmo. O resultado é uma janela cada vez maior em que as vulnerabilidades persistem sem serem vistas, às vezes por meses, mesmo em organizações que investem muito em segurança.

O problema não é apenas a cadência. As ferramentas herdadas inundam os testadores com ruído. Uma única varredura pode produzir milhares de descobertas brutas, a maioria delas falsos positivos. Os operadores humanos ficam com o trabalho árduo de triagem - tempo que poderia ter sido gasto na investigação de falhas mais profundas. Pior ainda, esses fluxos de trabalho geralmente existem em silos: um scanner aqui, uma estrutura de exploração ali, um script improvisado no meio. Pouquíssimos ambientes atingem a cobertura total e quase nenhum consegue repetir seus testes com a regularidade exigida pela segurança moderna.

Como é a Pentesting Autônoma

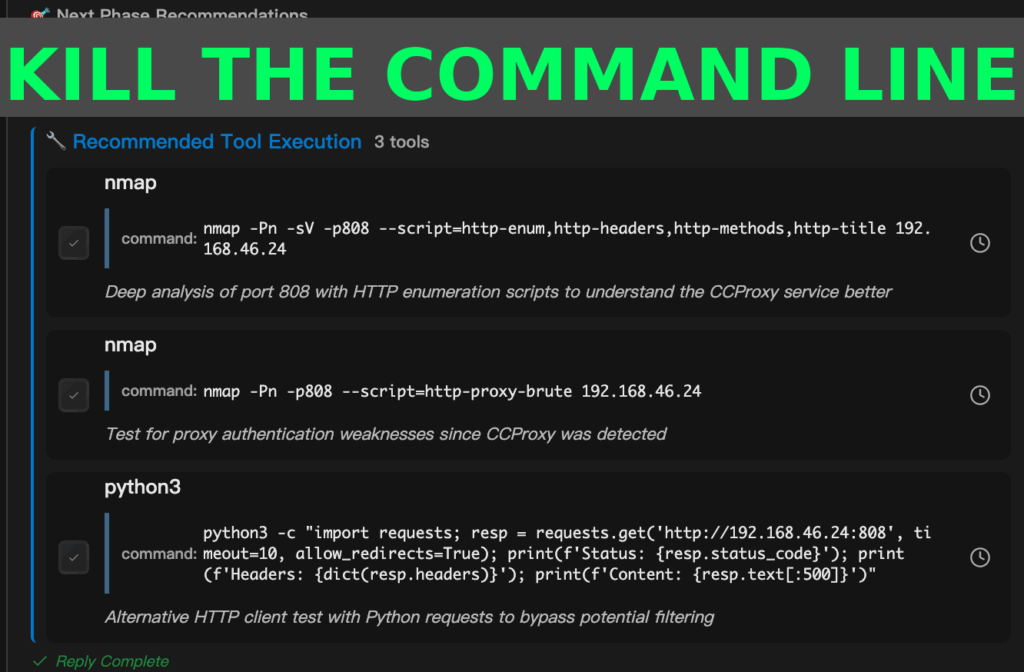

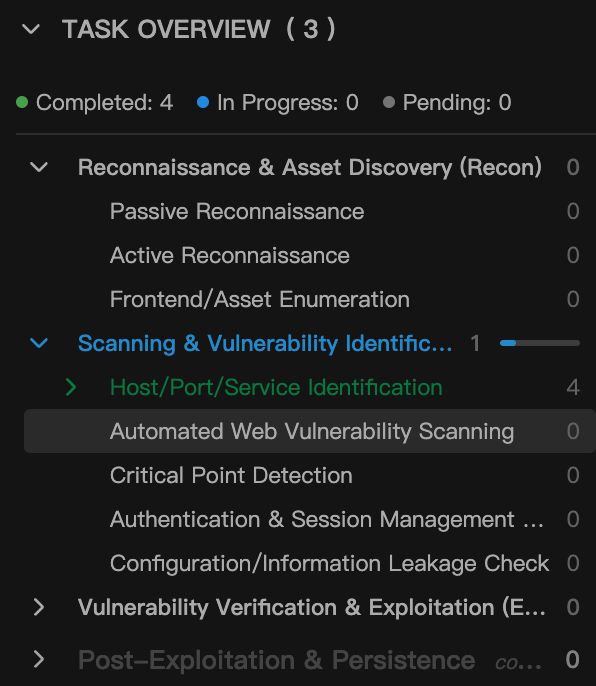

A próxima geração de Ferramentas de pentest de IA tentativas de preencher essa lacuna. Eles não são simples invólucros para scanners antigos. Eles combinam orquestração, validação e raciocínio em sistemas coesos que se assemelham ao fluxo de trabalho de um especialista humano, mas em escala e velocidade de máquina.

Essas ferramentas começam com a intenção: um comando como "verificar se há injeção de SQL neste aplicativo da Web" é analisado em subtarefas estruturadas. O reconhecimento, a varredura, a exploração e a validação são encadeados automaticamente. Quando se suspeita de uma vulnerabilidade, a ferramenta executa sondagens adicionais para confirmar que ela é explorável, filtrando alarmes falsos antes que os resultados apareçam. Cada etapa é registrada, criando uma trilha auditável que explica não apenas o que foi encontrado, mas também o porquê.

Os protótipos de pesquisa já demonstram o que é possível. Estruturas como xOfensa e RapidPen mostram como vários agentes podem coordenar fluxos de ataque complexos, atingindo taxas de sucesso em ambientes controlados que rivalizam com os testadores humanos. Benchmarks como o TermiBench expõem onde esses sistemas ainda falham: ambientes confusos do mundo real com estados de sessão, WAFs e defesas imprevisíveis. Mas o progresso é inegável. O que antes parecia ficção científica agora parece um problema de engenharia no limiar da realidade prática.

Transferindo a vantagem para os defensores

Os céticos argumentam que o pentesting autônomo arma apenas os atacantes. Mas os defensores têm uma vantagem estrutural: acesso a seus próprios sistemas, visibilidade dos registros e autoridade para executar testes de forma segura e contínua. A mesma tecnologia que poderia automatizar a exploração ofensiva pode ser reaproveitada para fortalecer as defesas, se implantada de forma responsável.

Para as organizações, isso significa que o pentesting não é mais um evento raro. Com o conjunto de ferramentas certo, ele pode se tornar contínuo - um processo em segundo plano tão integral quanto os testes de unidade ou as verificações de CI/CD. As vulnerabilidades podem ser descobertas e corrigidas em poucas horas após a introdução, e não em meses. A combinação de raciocínio, verificação e transparência faz com que essas ferramentas sejam mais do que scanners; elas se tornam copilotos confiáveis para as equipes de segurança.

É aqui que Penligente entra em cena. Ao contrário dos protótipos acadêmicos, a Penligent é construída como um produto pronto para a produção Ferramenta de pentest de IA. Ele integra mais de 200 módulos padrão do setor, executa verificação automática em cada descoberta e preserva os registros de decisão que podem ser analisados por auditores e engenheiros. Ele foi projetado para se encaixar em fluxos de trabalho modernos, desde pipelines de DevSecOps até relatórios de conformidade, para que o pentesting contínuo não seja apenas uma visão, mas uma realidade diária. Você pode até mesmo vê-lo em ação neste demonstração do produtoque mostra a rapidez com que um alvo pode ser testado, validado e relatado sem intervenção humana em cada etapa.

Os limites que devemos reconhecer

É claro que nenhuma ferramenta é perfeita. Ferramentas de pentest de IA enfrentam limitações reais. Eles podem deixar passar falhas lógicas que exigem profundo conhecimento do domínio. Podem gerar falsos negativos se uma vulnerabilidade se esconder atrás de fluxos de trabalho incomuns. Podem ser caros para serem executados em escala, consumindo recursos de computação com sondagens e validações repetidas. E sem proteções rigorosas - verificações de autorização, limitação, interruptores de interrupção - correm o risco de serem mal utilizados como mecanismos de ataque automatizados.

Essas realidades significam que a supervisão humana continuará sendo essencial. Assim como o comércio automatizado não eliminou os analistas financeiros, o pentesting autônomo não eliminará as equipes vermelhas. O que ele fará é mudar a função dessas equipes: menos tempo será gasto peneirando o ruído, mais tempo será gasto interpretando resultados, modelando ameaças e projetando defesas.

O que vem a seguir

A trajetória é clara. Os sistemas autônomos se tornarão mais capazes. A orquestração de vários agentes permitirá que caminhos de ataque complexos sejam executados de forma confiável. A IA defensiva surgirá em resposta, criando um jogo de gato e rato em que os sistemas sondam e se contrapõem uns aos outros na velocidade da máquina. As estruturas regulatórias começarão a definir os limites do uso aceitável, exigindo registros de auditoria e comprovação para cada teste automatizado. Com o tempo, os testes de penetração passarão de auditorias episódicas para uma prática contínua e incorporada.

Para as organizações dispostas a adotar essas ferramentas, a recompensa é a velocidade, a cobertura e a clareza. Para os atacantes, isso eleva o nível. E para os defensores, oferece uma chance, há muito esperada, de acompanhar o ritmo do software moderno.

A ascensão do hacking autônomo não é teórica. Ele está acontecendo agora e reformulará a prática da segurança nos próximos anos. Ferramentas de pentest de IA não substituirão os testadores humanos, mas transformarão a forma como esses testadores trabalham, em que se concentram e com que frequência as organizações podem testar a si mesmas.

A Penligent representa um dos primeiros passos sérios para transformar essa visão em realidade: um sistema utilizável, transparente e de execução contínua que combina automação com validação e responsabilidade. Para ver para onde o pentesting está indo, não é preciso esperar pelo futuro. Você pode assisti-lo hoje mesmo.aqui.