Na arquitetura imaculada do desenvolvimento moderno da Web, o filtro javascript função (Array.prototype.filter()) é celebrado como a pedra angular da programação funcional. Ele permite que os desenvolvedores escrevam código declarativo e limpo para manipular conjuntos de dados.

No entanto, para o engenheiro de segurança adversário e para a equipe vermelha, o conceito de um "filtro" em JavaScript representa uma dicotomia perigosa. Por um lado, ele é a causa principal da disseminação de Controle de acesso do lado do cliente vulnerabilidades. Por outro lado, a flexibilidade da própria linguagem JavaScript transforma os métodos de filtro em poderosos aparelhos para contornar Web Application Firewalls (WAFs) e Input Sanitizers.

Este guia vai além da sintaxe. Vamos dissecar as falhas arquitetônicas da filtragem no lado do cliente, analisar como os invasores utilizam métodos de biblioteca padrão para executar código e explorar como as plataformas orientadas por IA, como Penligente estão automatizando a descoberta dessas falhas lógicas sutis.

A falha arquitetônica: a armadilha do filtro JavaScript do lado do cliente

A vulnerabilidade mais difundida associada à filtro javascript não é um bug na linguagem, mas um bug na implementação de modelos de segurança. Na era dos aplicativos de página única (SPAs) e dos thick clients (React, Vue, Angular), os desenvolvedores costumam confundir apresentação com segurança.

O padrão de "segurança por obscuridade

Considere um cenário padrão: Um endpoint de API retorna uma lista de usuários. O desenvolvedor front-end precisa exibir apenas os usuários ativos e ocultar os administradores para evitar a segmentação.

JavaScript

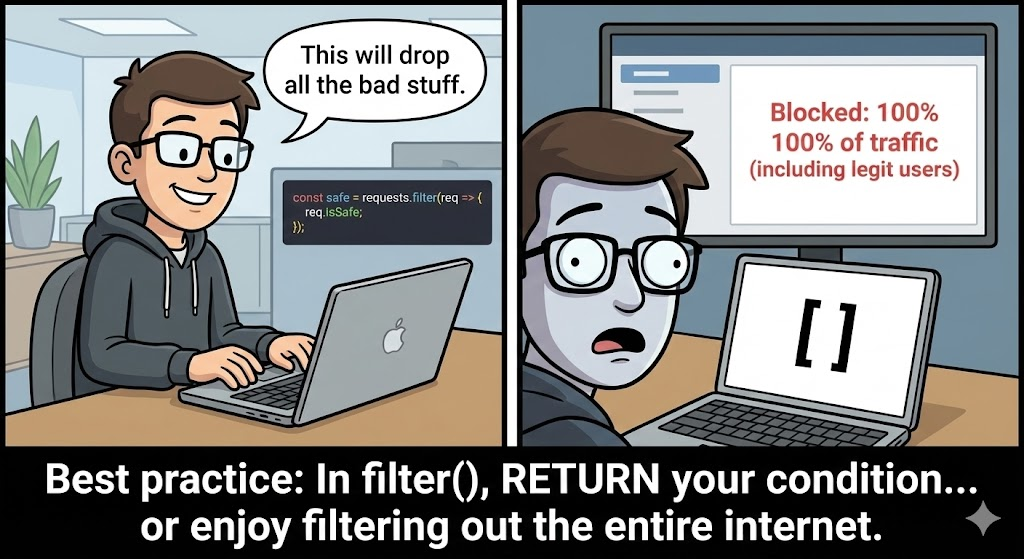

// O PADRÃO VULNERÁVEL fetch('/api/v1/users') .then(response => response.json()) .then(data => { // O desenvolvedor usa filtro javascript para "proteger" a visualização const visibleUsers = data.filter(user => user.role !== 'admin' && user.status === 'active'); renderTable(visibleUsers); });

Para um scanner DAST genérico, esse aplicativo parece seguro. A interface do usuário não mostra dados de administrador. No entanto, um engenheiro de segurança que usa o Burp Suite ou o DevTools simples sabe a verdade.

O vetor de ataque: IDOR e vazamento de PII

O filtro javascript é executado no navegador do usuário, que é um ambiente não confiável. A vulnerabilidade aqui é que o conjunto de dados completo foi transmitido pelo fio.

Etapas de exploração:

- Interceptação: O invasor faz proxy do tráfego.

- Inspecionar: A resposta JSON bruta contém objetos como

{"id": 42, "role": "admin", "pii_ssn": "xxx-xx-xxxx" }. - Bypass: O invasor ignora totalmente a lógica da interface do usuário.

Isso é uma falha de Minimização de dados. Uma implementação adequada realiza a filtragem no nível de consulta do banco de dados (SQL ONDE ), garantindo que bytes confidenciais nunca saiam do data center.

Armação de sintaxe: Filtro Javascript como um gadget XSS

Quando mudamos o foco para XSS (Cross-Site Scripting), o termo filtro javascript assume um novo significado: os filtros defensivos (WAFs/Sanitizers) que tentam bloquear códigos mal-intencionados.

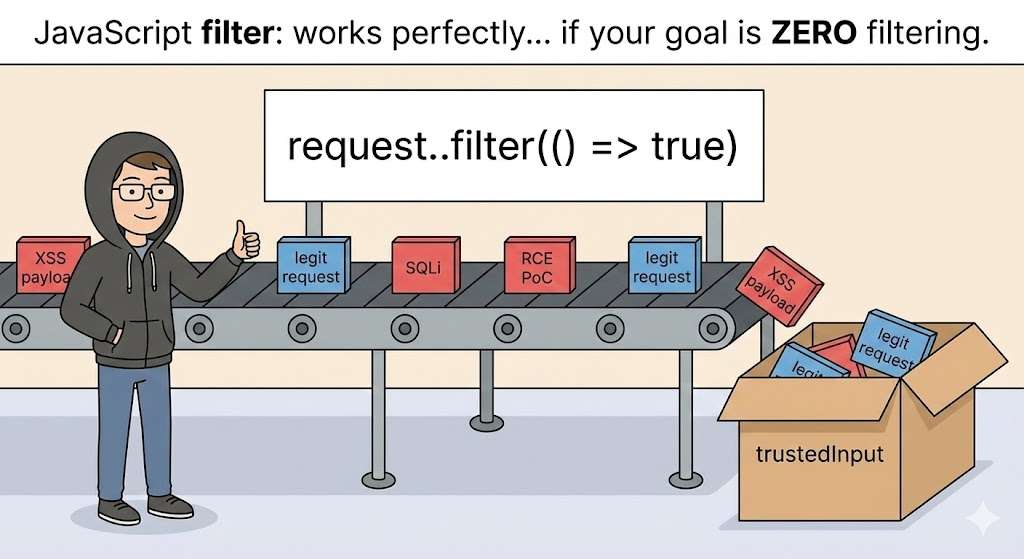

Os invasores procuram constantemente por "Gadgets", métodos padrão disponíveis no tempo de execução do JavaScript que podem ser usados para executar código arbitrário sem usar palavras-chave incluídas na lista de bloqueio, como eval(), Função()ou <script>.

O desvio do encadeamento do construtor

Os WAFs geralmente procuram por sumidouros óbvios. Mas o JavaScript é dinâmico. O Array.prototype.filter é uma função, e toda função em JavaScript tem um construtor. O construtor de uma função é o Função que age de forma semelhante ao objeto eval().

Se um WAF bloquear eval() mas permite métodos de matriz, um invasor pode construir uma carga útil usando o filtro próprio método.

A lógica de desvio:

[]cria uma matriz.[].filtroacessa a função de filtro.[].filter.constructoracessa oFunçãoconstrutor.Função('código')()executa o código.

A carga útil:

JavaScript

`// Carga útil padrão (bloqueada pelo WAF) eval('alert(1)')

// Evasão usando filtro javascript gadget [].filter.constructor('alert(1)')()`

Tabela: Técnicas comuns de evasão de filtros Javascript

| Técnica | Estrutura da carga útil | Mecanismo | Contexto de segurança |

|---|---|---|---|

| Encadeamento de construtores | [].filter.constructor('code')() | Usa a cadeia de protótipos para alcançar o Função construtor. | Ignora filtros de palavras-chave em avaliação. |

| Abuso do iterador | [].map.constructor('code')() | Semelhante ao filtro; funciona com qualquer método de protótipo de matriz. | Redundância se filtro é monitorado especificamente. |

| Ofuscação de strings | [].filter['c'+'onstructor'] | Divide a palavra-chave "constructor" em cadeias de caracteres concatenadas. | Ignora as regras do WAF baseadas em regex. |

| Codificação Unicode | \\u0061lert(1) | Usa escapes unicode para nomes de funções. | Os analisadores JS decodificam isso; os filtros simples não. |

Quando os filtros falham: Poluição de protótipo (CVE-2019-10744)

O conceito de "filtragem" é fundamental ao mesclar objetos. Se um aplicativo aceitar a entrada JSON e mesclá-la em um objeto existente sem uma filtragem rigorosa, o conceito de "filtragem" será essencial. filtragem as chaves, ele abre a porta para a Poluição por Protótipo.

Um dos exemplos mais impactantes disso foi CVE-2019-10744 no amplamente utilizado lodash biblioteca.

A anatomia da vulnerabilidade

A função defaultsDeep foi projetado para mesclar objetos de forma recursiva. No entanto, ele não conseguiu implementar um filtro de segurança para rejeitar o construtor chave.

O Exploit:

Um invasor fornece uma carga útil JSON que contém uma propriedade de construtor que aponta para o protótipo.

JavaScript

const payload = '{"constructor": {"prototype": {"isAdmin": true}}}'; _.defaultsDeep({}, JSON.parse(payload));

O impacto:

Como a entrada não foi filtrada, a atribuição poluiu a base Object.prototype. De repente, todos os objetos no tempo de execução do JavaScript herdaram a propriedade isAdmin: true.

Se o aplicativo tivesse uma lógica de autenticação como:

JavaScript

Se (user.isAdmin) { grantAccess(); }

O invasor obtém acesso administrativo instantaneamente, criando uma negação de serviço ou RCE, dependendo do contexto do Node.js.

Descoberta de lógica automatizada: A vantagem da Penligent

As vulnerabilidades descritas acima - Filtragem do lado do cliente e Poluição de protótipos - são notoriamente difíceis de detectar com as ferramentas DAST (Dynamic Application Security Testing) tradicionais.

- Scanners tradicionais: Verifique se há falhas, códigos de erro (500) ou simples strings XSS refletidas. Eles não entendem que

usuários.filter()está ocultando dados confidenciais. - A lacuna de IA: Para encontrar esses problemas, você precisa de um mecanismo que entenda semântica do código e fluxo de dados.

É aqui que Penligent.ai altera fundamentalmente o fluxo de trabalho do engenheiro de segurança. A Penligent utiliza agentes avançados de IA que vão além da correspondência de padrões para executar Análise com reconhecimento de contexto:

- Inspeção de fluxo de dados: A Penligent monitora as respostas da API em relação ao DOM renderizado. Se a API retornar 50 campos, mas o DOM renderizar apenas 5, a IA infere um possível filtro javascript falha lógica e o sinaliza como um risco de vazamento de dados.

- Geração de gadgets: Em vez de usar uma lista estática de cargas úteis XSS, a Penligent gera cargas úteis dinamicamente com base nos objetos disponíveis no ambiente. Se ele detectar que

Array.prototype.filterestá disponível, masavaliaçãoestá bloqueado, ele constrói o[].filter.constructorcarga útil de desvio.

Ao automatizar a "intuição do hacker", a Penligent permite que as equipes de segurança identifiquem falhas lógicas profundas que normalmente exigem revisão manual do código.

Defesa em profundidade: fortalecendo o tempo de execução

Para se defender contra armas filtro javascript e falhas lógicas, devemos adotar uma estratégia de defesa em camadas.

- Validação do lado do servidor: Nunca confie na lógica do lado do cliente para obter segurança. A filtragem deve ocorrer no nível do banco de dados. Use DTOs (Objetos de transferência de dados) no backend para remover campos confidenciais antes da serialização.

- Protótipos imutáveis: JavaScript Para eliminar uma classe inteira de vulnerabilidades de Poluição por Protótipo, congele os protótipos de objeto padrão na inicialização do aplicativo.

Object.freeze(Object.prototype); Object.freeze(Array.prototype);Isso garante que, mesmo que um filtro javascript não conseguir bloquear uma chave mal-intencionada, o tempo de execução lançará um erro em vez de permitir a modificação. - Política de segurança de conteúdo (CSP): A CSP é o último recurso de proteção. Para evitar a exploração [].filter.constructor, você deve desativar a execução de strings como código.

- Cabeçalho recomendado:

Content-Security-Policy: default-src 'self'; script-src 'self'; object-src 'none'; - Crucial: Evite adicionar

'unsafe-eval' (avaliação insegura). Sem'unsafe-eval' (avaliação insegura)o navegador se recusará a executar o código gerado peloFunçãotornando o gadget de filtro inútil.

- Cabeçalho recomendado:

Conclusão

O termo filtro javascript é enganoso. Para um desenvolvedor júnior, é um utilitário. Para um engenheiro de segurança sênior, é um sinal - um sinal para verificar vazamentos de dados, um gadget para evasão de XSS e um ponto de verificação crítico para validação de entrada.

À medida que os aplicativos modernos se tornam cada vez mais complexos, aproveitar o profundo entendimento da arquitetura combinado com a automação orientada por IA de plataformas como Penligente é a única maneira de se manter à frente da curva.