Controle de acesso é a disciplina de segurança que determina quem tem permissão para fazer o quê e sob quais condições em sistemas, aplicativos e dados. Na segurança cibernética, o controle de acesso não é apenas uma lista de permissões estáticas - é uma mecanismo de aplicação orientado por políticas que medeia todas as solicitações de um recurso com base na identidade, no contexto e nas regras configuradas. A lógica de controle de acesso inadequada ou incorreta é uma das principais causas principais das principais violações e da exposição não autorizada de dados. owasp.org

Este artigo desconstrói o controle de acesso a partir das perspectivas da engenharia e do invasor, com base em padrões de segurança autorizados, casos reais de CVE e estratégias práticas de defesa.

O que o controle de acesso realmente significa

Em segurança, o controle de acesso (também conhecido como autorização) refere-se à mediação do acesso a recursos com base na identidade e na política. Ele determina se um sujeito (usuário, processo ou sistema) deve receber acesso a um objeto (como um arquivo, endpoint de API, registro de banco de dados ou função comercial). Diferente de autenticação-que verifica a identidade - o controle de acesso verifica permissões e intenção. owasp.org

Em sua essência, o controle de acesso impõe a "princípio do menor privilégio": cada sujeito deve ter apenas o acesso necessário para desempenhar sua função - nada mais. owasp.org

Um controle de acesso inadequado pode levar ao aumento de privilégios, à divulgação não autorizada de informações confidenciais e ao comprometimento total da integridade do sistema.

Cenário de ameaças: como o controle de acesso é violado na natureza

Os modelos modernos de ameaças a aplicativos colocam consistentemente o controle de acesso no topo das listas de risco. Nas estruturas de risco atuais da OWASP (incluindo os Top 10 e os Controles Proativos), controle de acesso interrompido continua sendo uma categoria persistente e crítica de vulnerabilidade. owasp.org

Os vetores comuns de ameaças ao controle de acesso incluem:

- Referências inseguras a objetos diretos (IDOR) - os usuários podem acessar registros que não deveriam, manipulando identificadores. owasp.org

- Contornar verificações de autorização por meio de adulteração de URL - os invasores modificam os parâmetros para obter acesso não autorizado. owasp.org

- Lógica de permissão padrão inadequada - os sistemas não conseguem negar solicitações não especificadas. top10proactive.owasp.org

- Elevação de privilégio - os atacantes obtêm funções ou ações superiores às pretendidas. owasp.org

- Manipulação de JWT ou adulteração de sessão - modificar tokens para obter privilégios não autorizados. owasp.org

Essas ameaças surgem com frequência em APIs da Web, SPAs, microsserviços e ambientes de nuvem.

Comparação dos principais modelos de controle de acesso

Diferentes modelos oferecem diferentes equilíbrios de simplicidade, expressividade e segurança:

| Modelo | Conceito principal | Melhor ajuste | Fraqueza |

|---|---|---|---|

| DAC (Controle de acesso discricionário) | Os proprietários definem o acesso | Aplicativos simples | Risco de aumento de privilégios |

| MAC (Controle de Acesso Obrigatório) | Aplicação de política central | Alta segurança | Rígido |

| RBAC (Controle de acesso baseado em função) | Direitos por funções | Sistemas empresariais | Explosão de função |

| ABAC (controle de acesso baseado em atributos) | Atributos refinados | Nuvem/Zero trust | Complexo |

| PBAC (Controle de acesso baseado em políticas) | Políticas declarativas | Microsserviços modernos | Requer ferramentas |

Em sistemas grandes, distribuídos e com vários locatários, ABAC e PBAC são geralmente mais expressivos e mais seguros do que o RBAC simples, especialmente quando o contexto e o ambiente são importantes.

Exemplo real de CVE: Controle de acesso quebrado em uma API importante

Uma vulnerabilidade de controle de acesso impactante (com base nos padrões descritos nas estruturas da OWASP) existia em uma API empresarial popular em que determinados pontos de extremidade não tinham verificações de autorização consistentes. Isso permitia que os invasores enumerassem e acessassem os dados de outros usuários modificando os parâmetros de solicitação sem a devida aplicação.

Embora o identificador específico varie, essas falhas geralmente são mapeadas para CWE-862: Autorização ausente e CWE-863: Autorização incorretacatalogados no ASVS como principais pontos fracos do controle de acesso. top10proactive.owasp.org

Isso demonstra que mesmo as APIs amplamente adotadas podem não conseguir aplicar a política de maneira uniforme, especialmente quando a lógica de autorização é implementada ad hoc nos serviços.

Projetando um controle de acesso que funcione

O controle de acesso robusto exige uma estratégia em várias camadas:

- Centralizar a lógica de autorização

Toda solicitação de acesso deve passar por um ponto de aplicação de política centralizado para evitar verificações inconsistentes. Evite dispersar as verificações de autorização em vários módulos ou condicionais ad-hoc. top10proactive.owasp.o

Exemplo (middleware Node.js/Express):

javascript

function enforcePolicy(req, res, next) {const { user, resource } = req;if (!policy.canAccess(user, resource)) {return res.status(403).json({ error: "Forbidden" }); }next(); } app.use(enforcePolicy);

Aplicar negação por padrão

Um sistema seguro deve negar acesso, a menos que explicitamente permitido. Políticas ausentes ou malformadas não devem conceder acesso por padrão. top10proactive.owasp.org

Use o privilégio mínimo e o escopo com limite de tempo

Conceda apenas as permissões mínimas necessárias pelo menor tempo necessário. Para operações privilegiadas, implemente Just-In-Time (JIT) e Acesso apenas o suficiente (JEA) mecanismos. top10proactive.owasp.org

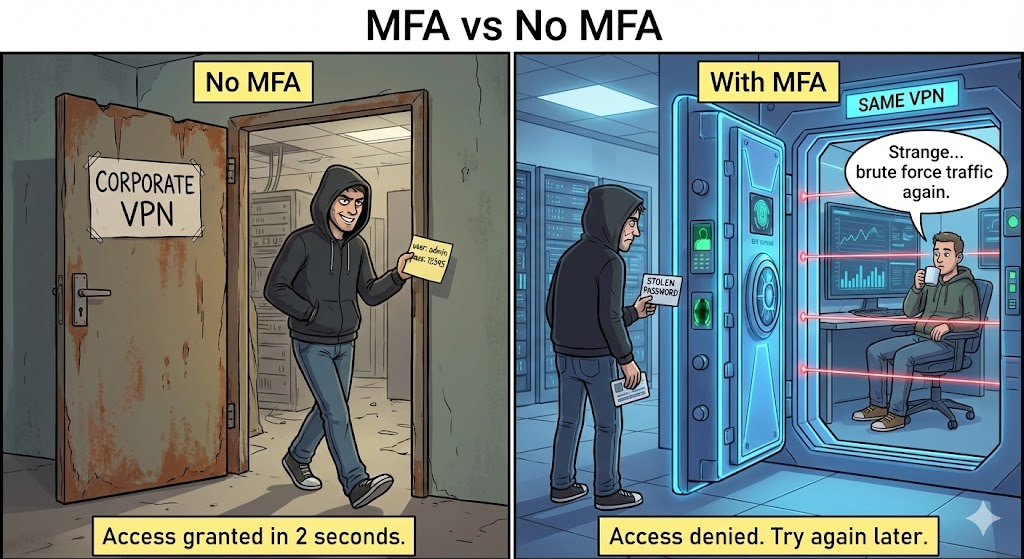

Registro e monitoramento

O registro das decisões de controle de acesso permite detectar atividades anômalas ou mal-intencionadas. A criação cuidadosa de registros ajuda na análise pós-incidente e na conformidade contínua. cheatsheetseries.owasp.org

Controle de acesso em APIs e microsserviços

Nas arquiteturas distribuídas modernas, a aplicação do controle de acesso é mais complexa:

- Cada API deve verificar o acesso de forma independente, mesmo que os componentes upstream já o tenham verificado.

- Os serviços de gerenciamento de identidade e acesso (IAM) devem estar alinhados com a lógica do aplicativo.

- Os microsserviços devem compartilhar um modelo de confiança consistente para evitar políticas conflitantes.

A falha em qualquer uma dessas camadas geralmente resulta em escalonamento horizontal ou vertical de privilégios.

Tabela: Padrões típicos de falhas no controle de acesso

| Tipo de falha | Manifestação | Impacto |

|---|---|---|

| IDOR | O usuário altera o identificador do recurso no URL | Vazamento de dados |

| Nenhuma negação aplicada | Verificações ausentes para pontos de extremidade "somente para administradores" | Aumento de privilégios |

| Vazamento de função | Funções excessivamente amplas concedidas aos usuários | Acesso não autorizado |

| Configuração incorreta de CORS | APIs acessíveis a partir de origens não confiáveis | Exfiltração de dados |

Cada um desses padrões é mapeado para comportamentos de risco documentados em padrões de segurança publicados. owasp.org

Exemplos ilustrativos de código: Ataque x Defesa

Controle de acesso ausente (IDOR)

Vulnerável:

javascript

app.get("/orders/:id", (req, res) => { res.json(db.orders[req.params.id]); });

Defesa:

javascript

Se (order.owner !== req.user.id) {return res.status(403).send("Forbidden"); }

Risco de manipulação de JWT

Perigoso:

javascript

const token = jwt.sign({ role: "admin" }, secret);

Mais seguro:

javascript

const payload = { role: user.role };const token = jwt.sign(payload, secret, { expiresIn: '15m' });

Garanta que as reivindicações de token sejam validadas no servidor, e não apenas confiadas às cegas.

Verificação da política da ABAC

python

def check_access(user, resource, action, context):

return (user.department == resource.department

e context.time < resource.expiry)

Os mecanismos de políticas permitem decisões contextuais mais ricas.

Penligent: Descoberta de riscos de controle de acesso orientada por IA

Em grandes bases de código e ambientes dinâmicos, os erros de controle de acesso geralmente se escondem profundamente na lógica comercial ou nas integrações de serviços. Os scanners tradicionais têm dificuldade em lidar com eles porque não têm contexto semântico.

Plataforma de pentesting com tecnologia de IA da Penligent preenche essa lacuna:

- Identificação automática de verificações de controle de acesso inconsistentes ou ausentes nas APIs

- Simulação de caminhos de ataque que contornam controles menos rigorosos

- Correlacionar padrões de acesso com a lógica de negócios para destacar exposições perigosas

- Produção de relatórios acionáveis mapeados de acordo com os padrões de segurança (OWASP Top 10, ASVS)

Para as equipes de engenharia, isso significa detecção antecipada de caminhos de autorização mal-intencionados e ciclos de correção mais curtos.

Práticas recomendadas de teste de controle de acesso

- Inclua verificações de controle de acesso nos testes unitários e de integração. cheatsheetseries.owasp.org

- Tratar a lógica da política como código: versão, teste, auditoria.

- Utilize estruturas e bibliotecas padronizadas em vez de verificações ad-hoc.

- Aplicar políticas em ambos nível de operação e nível de dados conforme recomendado pelas estruturas do ASVS. cheatsheetseries.owasp.org

Conclusão: O controle de acesso reforça a confiança, não apenas as permissões

Em 2025 e nos anos seguintes, o controle de acesso é fundamental para a confiabilidade do sistema. Ele interliga identidade, política, contexto e aplicação, e implementações ruins continuam a ser exploradas em incidentes reais. Ao basear sua lógica de autorização em princípios de segurança documentados e combiná-los com testes automatizados habilitados para IA, você pode evitar muitas classes de comprometimento antes que elas cheguem à produção.