Com uma pontuação CVSS de 10,0, a vulnerabilidade "React2Shell" abalou o modelo de confiança do ecossistema React. Este artigo fornece uma análise técnica detalhada da exploração, explica por que A Next.js lançou recentemente uma ferramenta de linha de comando dedicada chamada fix-react2shell-next para ajudar os desenvolvedores a detectar e corrigir rapidamente a vulnerabilidade de alto risco "React2Shell" (CVE-2025-66478)e explora como as plataformas de segurança orientadas por IA, como a Penligent, estão evoluindo para detectar essas falhas lógicas complexas.

Introdução: O colapso da confiança na RSC

Para o engenheiro de segurança experiente, CVE-2025-66478 não é apenas mais uma atualização de dependência. Ela representa uma quebra fundamental na arquitetura do Componentes do servidor React (RSC).

A vulnerabilidade permite que invasores não autenticados executem códigos arbitrários simplesmente enviando um fluxo binário criado para o servidor. A estrutura desserializa cegamente esse fluxo antes de validar a autorização. Em resposta a essa ameaça crítica, A Next.js lançou recentemente uma ferramenta de linha de comando dedicada chamada fix-react2shell-next para ajudar os desenvolvedores a detectar e corrigir rapidamente a vulnerabilidade de alto risco "React2Shell" (CVE-2025-66478). Compreender essa ferramenta é essencial para qualquer estratégia de segurança de resposta rápida.

Resposta tática: Desconstruindo o fix-react2shell-next

A Vercel não lançou apenas um patch; lançou um agente de correção automatizado. Em ambientes monorepresentativos complexos, a busca manual de cada versão vulnerável do react-server-dom-webpack é uma receita para o desastre. O fix-react2shell-next foi projetada para reparar cirurgicamente a árvore de dependências.

Como a ferramenta funciona

Quando você executa npx fix-react2shell-nextA ferramenta executa uma operação em vários estágios:

- Varredura recursiva de dependências: Não para na raiz

package.json. Ele percorre todo omódulos_nópara identificar dependências aninhadas que possam depender de versões vulneráveis do renderizador RSC. - Bloqueio determinístico de versão: Ele impõe um caminho de atualização rigoroso:

- O Next.js 15.x foi atualizado para 15.1.9+.

- O Next.js 16.x foi alterado para 16.0.7+.

- Ele também atualiza o arquivo de bloqueio (

package-lock.jsonoupnpm-lock.yaml) para garantir que essas alterações sejam imutáveis.

- Resolução Canary: Ele mapeia automaticamente as compilações instáveis do Canary para suas contrapartes estáveis seguras mais próximas, evitando quebras de compilação durante a janela de patches de emergência.

Cenários de uso

Bash

`# Modo interativo (recomendado para a primeira execução) npx fix-react2shell-next

Modo automatizado de CI/CD (forçar correção sem avisos)

npx fix-react2shell-next -fix -json

Modo de auditoria (verificar sem modificar)

npx fix-react2shell-next -dry-run`

Anatomia da vulnerabilidade: A armadilha da desserialização

Para entender a gravidade, precisamos examinar o protocolo de conexão. O CVE-2025-66478 explora o protocolo Protocolo de voo do React-o formato binário usado para comunicação entre servidor e cliente.

A carga útil maliciosa

A falha está na forma como o servidor desserializa as "Referências de módulo". Um invasor pode criar uma carga útil usando o $@ para fazer referência a módulos internos do Node.js que nunca devem ser expostos.

Estrutura conceitual de exploração:

HTTP

`POST /page HTTP/1.1 Next-Action: a9fa42b4... Content-Type: multipart/form-data; boundary=--WebKitFormBoundary

--WebKitFormBoundary Content-Disposition: form-data; name="1_action_arg"

{"$@1":["$@2",null,{"filepath": "child_process", "name": "exec"}]} // O servidor tenta "hidratar" esse objeto, executando a função exec --WebKitFormBoundary-`

Como essa desserialização acontece antes de a lógica do aplicativo é executada, o middleware de autenticação (como o NextAuth.js) geralmente é totalmente ignorado.

Por que as ferramentas de segurança tradicionais falharam

As ferramentas de segurança legadas eram cegas para esse vetor de ataque.

- Cegueira WAF: A maioria dos WAFs trata

multipart/form-datacomo uploads de arquivos. Eles procuram por palavras-chave SQL ou tags de script, mas não entendem a gramática binária do RSC. Uma carga útil de voo válida, mesmo maliciosa, parece um dado benigno para um mecanismo de regex. - Falha na DAST: Os scanners legados (DAST) dependem de links de rastreamento. As ações do servidor Next.js usam identificadores com hash (por exemplo,

a9fa42b4...) que não são expostos como URLs padrão. Os scanners simplesmente não conseguem encontrar os pontos de entrada.

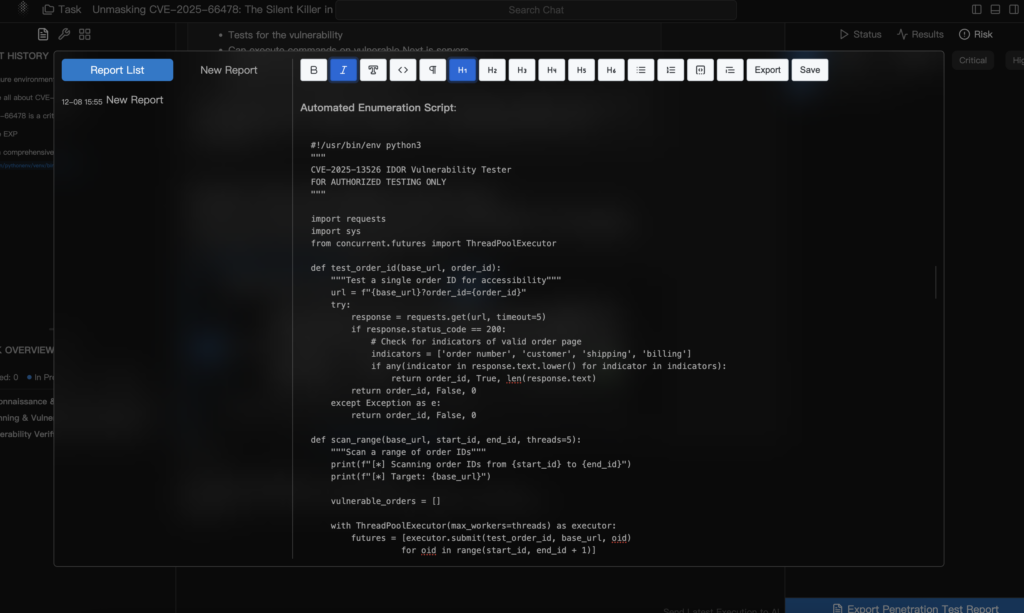

A fronteira de segurança da IA: Penligent.ai

Essa falha das ferramentas legadas destaca a necessidade de Segurança de IA autêntica. Plataformas como Penligent.ai representam a próxima geração de defesa, capaz de "pensar" como um invasor.

Reconhecimento com reconhecimento de contexto

Ao contrário de um scanner burro, os agentes de IA da Penligent analisam os pacotes de JavaScript do lado do cliente (mapas de origem). Eles extraem os mapas ocultos de ID de ação do servidor, fazendo efetivamente a engenharia reversa da área de superfície da API do aplicativo em segundos. Isso permite que a Penligent teste endpoints que nenhum outro scanner consegue ver.

Exploração nativa de protocolo

O Penligent entende a sintaxe do protocolo React Flight. Ele constrói cargas úteis sofisticadas que são sintaticamente válidas, mas semanticamente maliciosas.

Cenário: A Penligent identifica uma ação "Atualizar usuário". Ela cria uma solicitação que é 99% válida, mas injeta um protótipo de gadget de poluição em uma propriedade de objeto aninhado. O servidor aceita a estrutura da solicitação, acionando a vulnerabilidade profundamente no fluxo lógico.

Verificação de lógica automatizada

A Penligent valida a vulnerabilidade sem derrubar o servidor. Ele usa técnicas OOB (Out-of-Band), forçando o servidor a emitir uma solicitação de DNS para um endpoint controlado. Isso proporciona 100% certeza de RCE sem o risco de falsos positivos comuns nas ferramentas tradicionais.

Conclusão e remediação

O CVE-2025-66478 serve como um alerta. À medida que abstraímos a complexidade do servidor com estruturas como Next.js, introduzimos superfícies de ataque novas e opacas.

Plano de ação imediato:

- Executar a ferramenta: Executar

npx fix-react2shell-nextimediatamente em toda a sua frota. - Rotação secreta: Suponha que suas variáveis de ambiente tenham sido comprometidas. Altere imediatamente as chaves do AWS, as senhas de banco de dados e os tokens de API.

- Modernizar os testes: Vá além da varredura estática. Integrar Teste de penetração orientado por IA como o Penligent para detectar falhas lógicas que as ferramentas tradicionais não detectam.

Na era do código gerado por IA, a segurança deve ser igualmente inteligente.

Recursos recomendados de alta autoridade: