Os ataques a diretórios se tornaram uma ameaça persistente e em constante evolução no atual cenário digital interconectado. Ao explorar os pontos fracos na forma como os aplicativos da Web lidam com caminhos de arquivos e acesso a diretóriosCom os ataques de diretório, os agentes mal-intencionados podem contornar as defesas tradicionais e expor dados confidenciais. Entender o que é um ataque de diretório, como ele funciona e como pode ser interrompido é essencial para os profissionais de segurança e para as organizações determinadas a proteger sua infraestrutura. As seções abaixo detalham essa ameaça desde a sua mecânica central até as estratégias práticas de prevenção, fornecendo uma visão abrangente dos riscos e das contramedidas disponíveis.

O que é ataque de diretório?

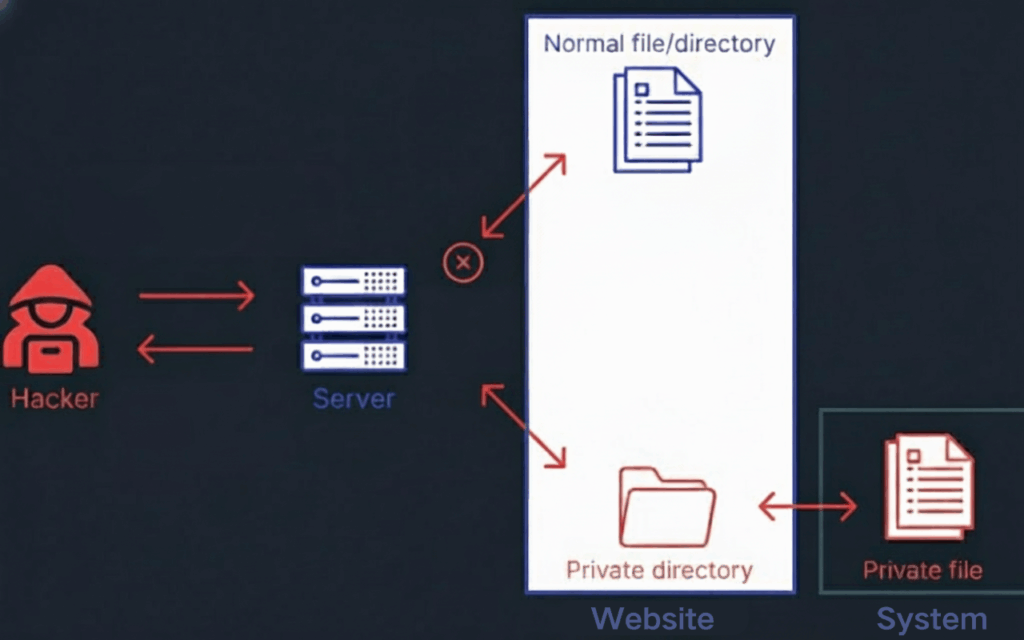

No âmbito da segurança cibernética, um ataque ao diretório descreve uma categoria de técnicas em que um invasor manipula intencionalmente o caminho de uma solicitação de arquivo ou se envolve em sondagem sistemática de pastas ocultas, tudo em um esforço para obter acesso não autorizado a recursos vitais que residem em um servidor. Esses ataques geralmente assumem a forma de um passagem de diretórioonde a entrada maliciosa, como ../ é usado para subir na estrutura de arquivos além do escopo pretendido de um aplicativo da Web, ou um enumeração de diretóriosem que diferentes nomes de diretórios são metodicamente adivinhados e testados para revelar painéis administrativos ocultos, arquivos de backup ou arquivos de configuração. Em alguns cenários, os invasores podem explorar diretamente endpoints de diretório não seguros, ignorando quaisquer medidas de autenticação e extraindo dados confidenciais com pouca resistência.

Um exemplo de ataque de diretório

Considere um aplicativo da Web que fornece imagens de perfil de usuário por meio de um formato de solicitação padrão, como

<https://example.com/profile.php?img=avatar.png>

Se o aplicativo não conseguir limpar adequadamente o parâmetro de solicitação de entrada, um agente mal-intencionado poderá enviar um URL alterado que se parece com:

<https://example.com/profile.php?img=../../../../etc/passwd>

Em um ambiente vulnerável, o servidor poderia interpretar esse caminho ajustado não como um arquivo de imagem, mas como uma chamada para o /etc/passwd arquivo. Esse exemplo clássico de passagem de caminho não apenas revela nomes de usuários, mas também fornece informações valiosas sobre a configuração do sistema, que, por sua vez, podem ser aproveitadas para uma exploração mais profunda e prejudicial.

Riscos de ataques a diretórios e seu impacto nos sistemas

A gravidade dos ataques a diretórios não está apenas na capacidade de ler um arquivo não intencional, mas sim na cadeia de consequências que podem se seguir a esse acesso não autorizado. Se um invasor conseguir obter credenciais, tokens de API ou cadeias de conexão de banco de dados de arquivos expostos, esses ativos poderão se tornar rapidamente um trampolim para comprometer todo o sistema. Quando o código-fonte proprietário é recuperado, a vantagem competitiva e a propriedade intelectual de uma organização podem ser expostas, deixando-as vulneráveis à replicação ou à exploração. Além dos danos técnicos, a obtenção de acesso a determinados tipos de arquivos pode desencadear violações das normas de proteção de dados, como GDPR, HIPAA ou CCPA, levando a possíveis consequências legais e danos à reputação. Além disso, em um número significativo de operações da equipe vermelha, os ataques a diretórios servem como uma etapa inicial de reconhecimento que abre caminho para o aumento de privilégios, o movimento lateral pela rede ou o encadeamento em ataques mais sofisticados e de vários estágios.

Quais ferramentas os testadores de segurança usam para ataques a diretórios?

| Ferramenta | Uso primário | Principais recursos |

|---|---|---|

| Penligente | Pentesting com tecnologia de IA e defesa contra ataques a diretórios | Uma estação de integração compatível com mais de 200 ferramentas de segurança, com operação em linguagem natural, verificação automática de vulnerabilidades e geração de relatórios com um clique. |

| Gobuster | Força bruta de diretórios e arquivos | Ferramenta CLI rápida; listas de palavras personalizadas; varredura de subdomínios DNS. |

| DirBuster | Enumeração de diretórios HTTP | GUI, varreduras recursivas, multi-threading. |

| FFUF | Fuzzing de alta velocidade | Filtragem Regex; recursão; correspondência de conteúdo. |

| Suíte para arrotos | Testes manuais e automatizados | Rastreamento; fuzzing de parâmetros; relatórios. |

| WFuzz | Fuzzing de HTTP | Injeção de carga útil entre parâmetros. |

A Penligent integra as ferramentas acima, permitindo o uso contínuo do Gobuster, DirBuster, FFUF, Burp Suite e WFuzz em sua estrutura de segurança com tecnologia de IA.

Como evitar um ataque ao diretório?

A prevenção de ataques a diretórios exige mais do que tapar buracos; envolve a criação de sistemas que resistam inerentemente a essa exploração. Os aplicativos da Web devem processar a entrada do usuário por meio de rotinas de validação rigorosas que rejeitem qualquer segmento de caminho ou caractere codificado que sugira tentativas de travessia. O acesso a arquivos deve operar com base em um princípio de lista branca, o que significa que somente diretórios predefinidos e verificados podem ser acessados por solicitações públicas. Os servidores devem normalizar cada caminho de solicitação para um formato absoluto e garantir que ele permaneça confinado a zonas seguras, enquanto operam sob o princípio do menor privilégio para que, mesmo que uma falha seja explorada, o alcance do invasor seja severamente limitado. Por fim, as mensagens de erro e as informações de depuração devem ser elaboradas com cuidado para evitar a divulgação inadvertida de estruturas de diretórios e testes de penetração regulares deve ser programado para descobrir novos pontos fracos antes que os adversários o façam.