No contexto da segurança cibernética, Authn é a abreviação de "autenticaçãoA autenticação é a primeira e mais importante barreira em qualquer arquitetura de segurança. Seja em sistemas internos de nível empresarial, aplicativos baseados em nuvem ou dispositivos móveis pessoais, a robustez da autenticação geralmente determina diretamente a dificuldade de um invasor violar as defesas. A principal missão da autenticação é confirmar a verdadeira identidade de um usuário, dispositivo ou serviço, semelhante a um porteiro que verifica se um visitante é realmente quem diz ser. Por exemplo, ao fazer login em um serviço bancário on-line, digitar um nome de usuário e uma senha e passar na verificação pode parecer rotina, mas, na verdade, é uma das etapas mais importantes da cadeia geral de segurança.

Authn vs. Authz

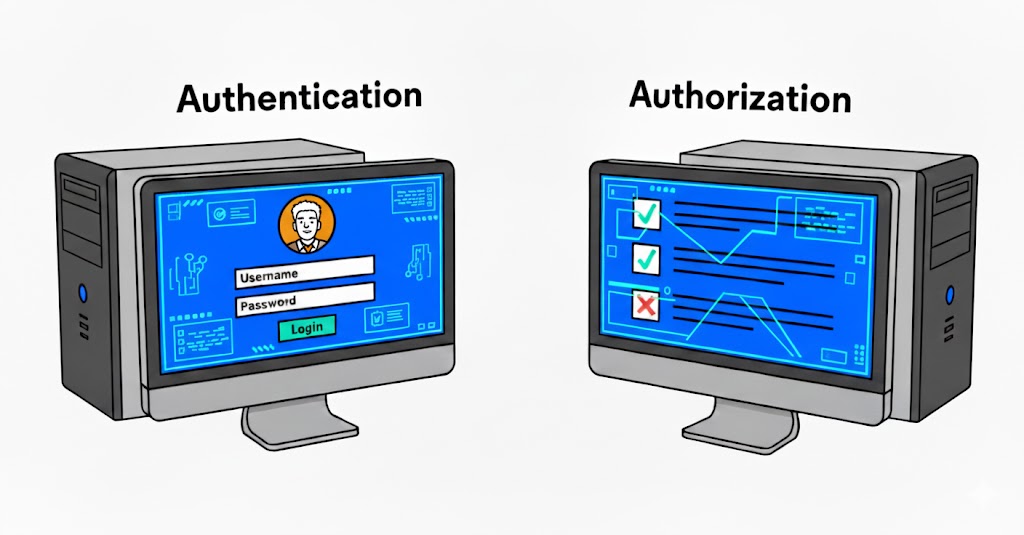

Embora Authn e Authz (autorização) pareçam semelhantes na ortografia, eles se concentram em aspectos totalmente diferentes da segurança. A Authn responde à pergunta "Quem é você?", garantindo que a identidade do visitante corresponda ao que o sistema espera. O Authz segue a autenticação para responder "O que você pode fazer?", definindo as permissões. Um sistema pode ser impecável em Authn, impedindo a falsificação de identidade, mas ainda assim ser vulnerável em Authz, onde limites de permissão ausentes ou falhas lógicas permitem que os invasores realizem operações não autorizadas.

def authenticate(nome de usuário, senha):

valid_users = {"admin": "securePass123"}

if nome de usuário em valid_users e valid_users[nome de usuário] == senha:

return True

return False

print(authenticate("admin", "securePass123"))# Trueprint(authenticate("admin", "wrongPass"))# False

Métodos comuns de autenticação

O método mais conhecido é a autenticação baseada em senha, que é fácil de implementar, mas suscetível à força bruta ou ao vazamento de credenciais. A autenticação multifatorial (MFA) reforça a proteção adicionando etapas como códigos baseados em tempo ou tokens de hardware. Para ambientes de maior segurança, a infraestrutura de chave pública (PKI) permite a autenticação baseada em certificados, quase eliminando o risco de credenciais falsificadas. Enquanto isso, o OAuth e o OpenID Connect ganharam ampla adoção em logins sociais e entre plataformas, simplificando os processos e aumentando a confiabilidade.

Vulnerabilidades e riscos da Authn

As falhas de autenticação são alvos de alta prioridade durante os testes de penetração porque contornar a autenticação geralmente significa obter acesso direto aos recursos do sistema. Por exemplo, se um sistema permite tentativas ilimitadas de login, uma ferramenta de força bruta pode adivinhar rapidamente as credenciais válidas:

hydra -l admin -P passwords.txt 192.168.1.100 http-post-form \\

"/login:username=^USER^&password=^PASS^:F=incorrect"

Políticas de senhas fracas, exposição de tokens e fixação de sessões são outros pontos de risco frequentes.

Impacto das arquiteturas de segurança modernas

O aplicativo PKI fortalece a Authn, dificultando ao máximo a falsificação de credenciais. O modelo de confiança zero exige autenticação rigorosa para cada solicitação, eliminando a confiança padrão em redes internas e reduzindo os riscos de ameaças internas.

Práticas recomendadas para proteger a autenticação

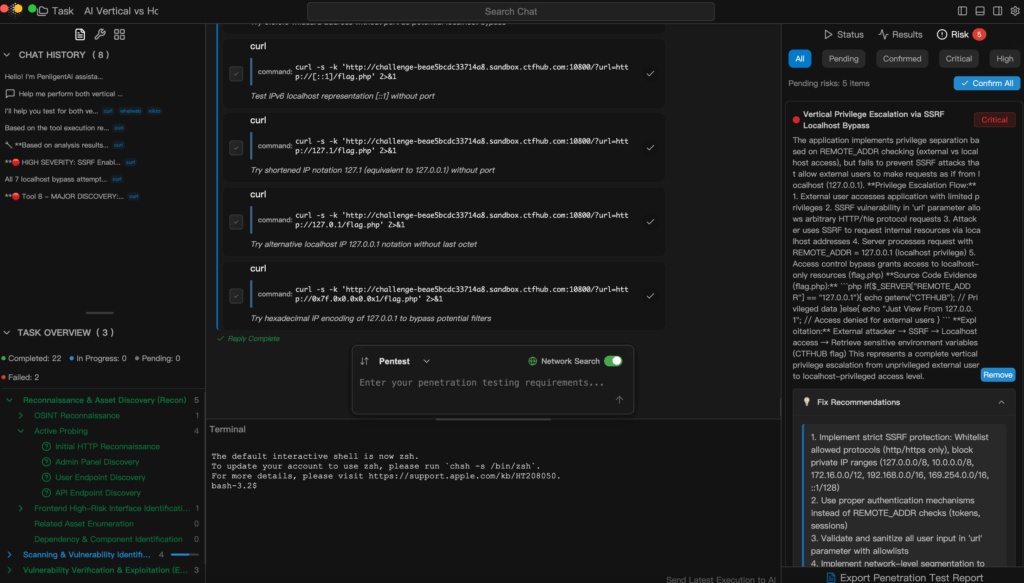

O aprimoramento da segurança de login requer uma combinação de políticas de senhas fortes, MFA, transmissão criptografada e auditoria contínua de eventos de login. No entanto, as estratégias estáticas por si só não conseguem lidar com a evolução dos métodos de ataque. Penligent, uma plataforma inteligente de testes de penetração com base em IAA solução Authn, que permite que os testadores digitem comandos em linguagem natural, como "Scan the login module for MFA bypass vulnerabilities", seleciona automaticamente as ferramentas certas, verifica a autenticidade da vulnerabilidade, prioriza os riscos com base no impacto e gera relatórios detalhados com orientações de correção. Isso transforma a defesa Authn de correção reativa em proativa, descoberta e resolução automatizadase, ao mesmo tempo, reduzir drasticamente o tempo necessário para o gerenciamento de vulnerabilidades.

Autonomia em ferramentas e inteligência contra ameaças

Nas plataformas de inteligência contra ameaças, os dados de risco relacionados à Authn podem ajudar a rastrear as origens das cadeias de ataque, oferecendo uma base para medidas defensivas. Os laboratórios de segurança usam essas vulnerabilidades para replicação e treinamento, melhorando a compreensão dos pontos fortes e fracos dos mecanismos de autenticação.

Conclusão

A autenticação é um elemento fundamental da segurança cibernética. Negligenciá-la pode expor as organizações a graves consequências. Com a integração de plataformas inteligentes de teste de penetração, como a Penligent, a segurança da autenticação pode ser reforçada significativamente, garantindo que as organizações fiquem à frente na defesa contra ameaças modernas.