A tempestade perfeita no perímetro

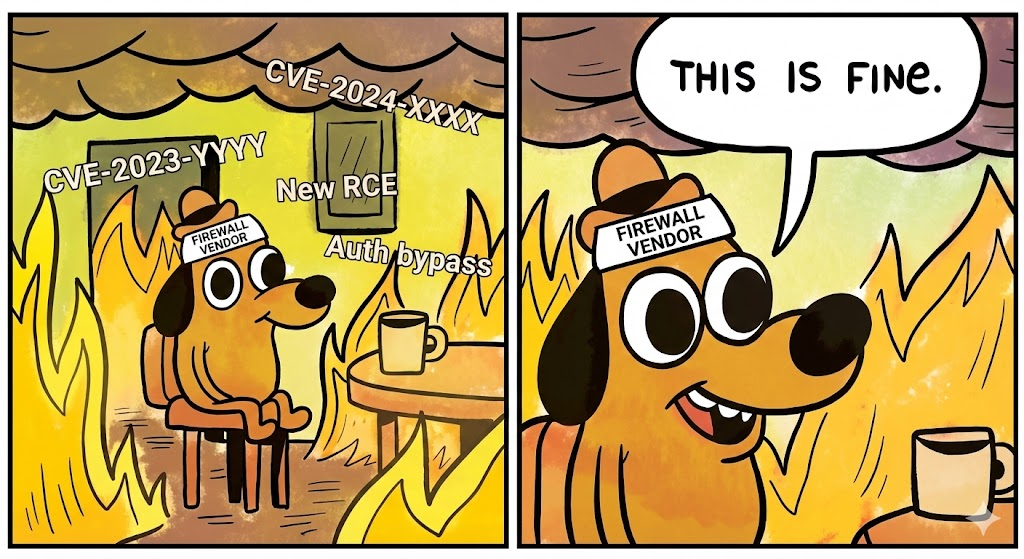

A Patch Tuesday de dezembro de 2025 será lembrada como um momento decisivo na segurança operacional. A divulgação simultânea de vulnerabilidades críticas por FortinetA crise de segurança que se abateu sobre a empresa com a adoção de patches de segurança, como os da Ivanti e da SAP - três fornecedores que formam a base da infraestrutura empresarial - criou uma crise sem precedentes. Para engenheiros de segurança e testadores de penetração experientes, esse não é um ciclo de patches de rotina; é um teste de estresse das doutrinas de defesa de perímetro.

O Fortinet As falhas de desvio de autenticação (CVE-2025-59718/59719), com sua pontuação CVSS de 9,8 e capacidade de exploração trivial, representam a ameaça mais imediata e grave. Este artigo vai além dos avisos dos fornecedores para fornecer uma dissecação técnica profunda das causas principais, explora o cenário devastador pós-exploração e defende a necessidade de validação ativa orientada por IA, usando plataformas como Penligentedurante o período crítico do "Patch Gap".

Desconstruindo o desvio de autenticação da Fortinet: Colapso da cadeia de confiança SAML

Para agentes de ameaças avançadas e equipes vermelhas, embora a execução remota de código (RCE) seja valorizada, um Contorno de autenticação em um dispositivo de segurança de perímetro geralmente é estrategicamente superior. Ele concede acesso imediato e irrestrito ao "gatekeeper" sem o ruído ou a instabilidade associados às explorações de corrupção de memória.

A divulgação da Fortinet de CVE-2025-59718 e CVE-2025-59719 revela uma falha catastrófica nos mecanismos subjacentes de verificação de assinatura criptográfica XML no FortiOS, FortiWeb e FortiProxy durante os fluxos de SSO do FortiCloud.

A causa raiz técnica: CWE-347 e fragilidade do SAML

O protocolo SAML (Security Assertion Markup Language) se baseia em um modelo de confiança rígido. O provedor de serviços (SP, o dispositivo Fortinet) deve confiar implicitamente nas afirmações assinadas pelo provedor de identidade (IdP, FortiCloud). Essa confiança é matematicamente imposta por meio de assinaturas digitais XML.

Uma implementação segura do SAML requer um processo de verificação complexo e de várias etapas para o <ds:Signature> em uma resposta SAML:

- Canonização de XML (C14n): Garantir que o documento XML esteja em um formato padronizado antes do hashing para evitar ataques de ordenação de espaços em branco ou de atributos.

- Cálculo do Digest: Fazer o hash dos elementos críticos (como o

<saml:Assertion>) e comparando-o com o resumo armazenado no bloco de assinatura. - Verificação de assinatura: Uso da chave pública confiável do IdP para verificar o próprio valor da assinatura.

A mecânica da vulnerabilidade:

O software Fortinet afetado não executa corretamente essas etapas, uma manifestação clássica do CWE-347: verificação inadequada da assinatura criptográfica.

Crucialmente, o código vulnerável provavelmente executa uma verificação superficial do presença de uma estrutura de assinatura ou é vítima de técnicas de manipulação de XML DOM. Ele não valida substancialmente de forma criptográfica a integridade e a origem do conteúdo da asserção em relação a um certificado raiz confiável. Consequentemente, o dispositivo aceita uma asserção forjada, que pode ser criada por qualquer invasor, concedendo Superadministrador privilégios sem credenciais válidas.

Análise conceitual de código: A lógica quebrada

O pseudocódigo a seguir ilustra o tipo de falácia lógica que leva a essa gravidade de vulnerabilidade:

Python

`# Pseudo-código: Comparação da lógica SAML vulnerável vs. segura da Fortinet

def process_saml_sso_login(saml_xml_payload): # ----------------- # VULNERABLE PATH (Representação conceitual da falha) # ----------------- # FLAW 1: Verificação superficial. Procurando a tag, não validando a matemática. if "ds:Assinatura" em saml_xml_payload: # FLAW 2: Analisando dados de função do XML não confiável antes da validação. user_role = extract_role_from_assertion(saml_xml_payload)

# O CATASTROFE: concessão de poder supremo com base em informações não verificadas.

se user_role == 'super_admin':

grant_full_access_no_password()

log_audit("Login SSO bem-sucedido via FortiCloud")

return

# -------------------------------------------------

# SECURE PATH (Como deve funcionar)

# -------------------------------------------------

# 1. Carregue a chave pública/certificado do IdP pré-configurado e confiável

trusted_cert = load_root_ca_cert_from_secure_storage()

# 2. Aplicar a validação rigorosa da assinatura XML PRIMEIRO

tente:

# Esta etapa DEVE verificar criptograficamente os resumos e os valores de assinatura.

# Qualquer falha aqui deve resultar em uma exceção imediata.

verificador = XMLSignatureVerifier(trusted_cert)

verificador.verify_strict(saml_xml_payload)

# Somente APÓS a validação bem-sucedida é que confiamos no conteúdo.

user_role = extract_role_from_assertion(saml_xml_payload)

grant_access_based_on_role(user_role)

except SignatureValidationError as e:

deny_access_immediately()

log_security_alert(f "Falsificação de assinatura SAML detectada: {e}")`

O cenário de pesadelo pós-exploração

Obter acesso de superadministrador a um firewall de borda do FortiGate por meio desse desvio é um cenário de "fim de jogo" para a segurança do perímetro. As implicações para a rede interna são terríveis:

- Descriptografia e espelhamento de tráfego: Os invasores podem configurar o espelhamento de portas ou realizar a captura de pacotes em linha no próprio firewall, coletando dados confidenciais que entram ou saem da organização.

- Estabelecer backdoors ocultos: Utilização dos recursos de VPN nativos do firewall para criar túneis persistentes e criptografados de volta à infraestrutura C2, ignorando outros controles de segurança.

- Launchpad de movimento lateral: Uso do firewall como um ponto de articulação confiável para escanear e atacar servidores internos, muitas vezes contornando ACLs internas que confiam no IP do firewall.

- Destruição da trilha de auditoria: Limpeza de registros locais e interrupção de feeds de syslog para complicar a resposta a incidentes e a análise forense.

A reação em cadeia: Ameaças à infraestrutura crítica da Ivanti e da SAP

Embora a Fortinet domine as manchetes, as vulnerabilidades simultâneas da Ivanti e da SAP destacam a fragilidade da cadeia de suprimentos de software empresarial moderna.

Ivanti EPM: Armação de XSS armazenado (CVE-2025-10573)

Para um testador de penetração experiente, um XSS armazenado (CVSS 9.6) pode inicialmente parecer superestimado. No entanto, o contexto é tudo.

O Ivanti Endpoint Manager (EPM) é o centro de comando e controle de milhares de endpoints corporativos. O CVE-2025-10573 permite que um invasor não autenticado envie um relatório de inventário de dispositivo forjado via API para o servidor principal do EPM. Quando um administrador do EPM com privilégios elevados visualiza esse dispositivo no console da Web, a carga útil do JavaScript mal-intencionado é executada na sessão do navegador.

A cadeia de ataque: Chamada de API não autenticada -> Armazenar JS malicioso -> Painel de visualizações do administrador -> Sequestro de sessão / CSRF -> Controle do EPM Server e implantação de malware (por exemplo, ransomware) em todos os endpoints gerenciados. Esse é um exemplo clássico de como o XSS se transforma em um RCE maciço e sistêmico.

SAP Solution Manager: Comprometendo o núcleo do ERP (CVE-2025-42880)

O SAP Solution Manager ("SolMan") é o sistema nervoso central que rege todo o cenário SAP de uma organização. Essa vulnerabilidade de injeção de código CVSS 9.9 permite que os invasores injetem código ABAP arbitrário ou comandos de sistema operacional por meio de um módulo de função habilitado remotamente devido à falta de higienização de entrada. O controle do SolMan é equivalente ao controle do fluxo de dados comerciais, com consequências financeiras e operacionais incalculáveis.

Além da varredura estática: Validação orientada por IA no "Patch Gap"

No período crítico entre a divulgação de vulnerabilidades e a implementação de patches - a "Patch Gap" - as empresas ficam altamente vulneráveis. Contar com scanners de vulnerabilidade tradicionais (como Nessus ou OpenVAS) geralmente é insuficiente para falhas lógicas sofisticadas.

Por que a varredura baseada em versão falha

Para vulnerabilidades lógicas como a Contorno de SAML da FortinetDe acordo com a pesquisa de mercado, o tradicional "Banner Grabbing" (identificação de vulnerabilidades com base apenas em cadeias de versões de software) é fundamentalmente falho:

- Alto índice de falsos positivos: Um dispositivo pode corresponder à versão vulnerável, mas ter o recurso específico (SSO) desativado por meio da configuração.

- Alto índice de falsos negativos: Se um administrador aplicar um hotfix que não altere a string de versão visível, os scanners marcarão incorretamente o sistema como vulnerável.

- Falta de contexto de configuração: Os scanners não conseguem determinar se a opção crítica "Permitir login administrativo usando o FortiCloud SSO" está realmente ativa.

Validação de defesa ativa com Penligent.ai

As operações de segurança hardcore exigem confirmaçãoe não apenas suspeita. É nesse ponto que as plataformas de teste de penetração de última geração e baseadas em IA, como a Penligente se mostrar essencial.

Ao contrário dos scripts estáticos, a Penligent utiliza agentes de IA que entendem o contexto da vulnerabilidade e a mecânica da exploração. O fluxo de trabalho da Penligent para o Fortinet CVE-2025-59718 demonstra essa capacidade:

- Reconhecimento inteligente: A IA vai além da simples varredura de portas, analisando as impressões digitais da resposta do serviço para identificar com precisão as interfaces de gerenciamento da Fortinet voltadas para a Internet.

- Geração de carga útil com reconhecimento de contexto: O modelo de IA entende a estrutura do protocolo SAML. Em vez de enviar dados com fuzzing que podem travar o serviço, ele constrói dinamicamente uma solicitação de autenticação SAML não assinada e especialmente criada (uma carga útil de PoC segura).

- Validação de exploração segura: O AI Agent tenta reproduzir essa solicitação. Crucialmente, ele monitora o resposta comportamentale não apenas números de versão. Se o servidor retornar um cookie de sessão válido ou redirecionar para o painel de administração (HTTP 200 OK) em vez de negar o acesso (HTTP 403/401), a IA confirma com quase 100% confiança que a vulnerabilidade está presente e a configuração está exposta.

- Lógica de remediação dinâmica: Após a validação, a Penligent interrompe imediatamente as tentativas de exploração e gera comandos específicos de correção da CLI com base no firmware exato detectado e no estado da configuração (por exemplo,

config system global; set admin-forticloud-sso-login disable; end), em vez de conselhos genéricos.

Esse recurso permite que as equipes de segurança avaliem com precisão a exposição real ao risco em toda a superfície de ataque em minutos, e não em dias, antes que os agentes de ameaças possam se mobilizar.

Conclusão

A crise de segurança de dezembro de 2025 serve como um lembrete claro: os dispositivos de perímetro são tanto a primeira linha de defesa quanto um ponto único e crítico de falha. O caso da Fortinet ilustra de forma dolorosa como um erro fundamental na implementação criptográfica pode tornar firewalls de hardware caros ineficazes contra um invasor determinado.

Para os engenheiros de segurança, é necessária uma ação imediata:

- Auditoria imediata: Inventário de todos os ativos da Fortinet, Ivanti e SAP.

- Patch ou mitigação urgente: Se a aplicação imediata de patches for impossível, aplique mitigações temporárias oficiais (por exemplo, desativando o Fortinet SSO).

- Verificar ativamente: Não confie cegamente nas mensagens de "patch bem-sucedido". Use ferramentas avançadas como Penligente para sondar ativamente as defesas e garantir que os vetores de ataque sejam realmente fechados.

- Auditoria forense profunda: Analise os logs dos últimos 30 dias em busca de eventos de login SAML anômalos ou chamadas de API suspeitas para interfaces de gerenciamento.

Na era do ataque e da defesa com tecnologia de IA, manter uma postura paranoica e validar todas as suposições é a única estratégia de sobrevivência viável.

Referências e links de autoridade: