O que é controle de acesso quebrado?

Controle de acesso quebrado ocorre quando um aplicativo não consegue impor restrições adequadas sobre o que os usuários podem ver ou fazer.

Em outras palavras, os invasores exploram falhas lógicas para acessar dados ou ações que deveriam estar fora dos limites, como visualizar os registros de outro usuário ou executar tarefas administrativas sem permissão.

Essa vulnerabilidade está no topo da lista de OWASP Top 10 porque é comum e perigoso. Quando o controle de acesso é interrompido, o invasor não precisa de explorações sofisticadas, apenas de algumas solicitações criadas para se deslocar horizontal ou verticalmente entre os limites de privilégio.

Exemplos comuns

| Tipo | Descrição | Exemplo |

|---|---|---|

| Escalonamento horizontal | Obter acesso aos dados de outros usuários com o mesmo nível de privilégio. | Mudança user_id=1 para user_id=2 para ler o perfil de outro usuário. |

| Escalonamento vertical | Saltar de uma função de usuário normal para permissões em nível de administrador. | Modificação de um corpo de solicitação para definir "role": "admin". |

| IDOR (Referência direta a objeto insegura) | Acesso direto a objetos sem verificação de propriedade. | Download /invoice?id=5678 mesmo que pertença a outro usuário. |

| Verificações somente no lado do cliente | Depender de botões ocultos ou entradas desativadas para controle de acesso. | Um botão "Excluir" oculto em HTML ainda pode ser chamado por meio da API. |

Os desenvolvedores geralmente se apoiam em controles do lado do cliente - botões ocultos, elementos da interface do usuário desativados ou verificações de JavaScript - porque são fáceis de implementar e melhoram a experiência do usuário. O problema surge quando essas regras de front-end são tratadas como a única linha de defesa: sem uma aplicação rigorosa no lado do servidor, cada endpoint de API torna-se um limite de confiança implícito. A falta de validação ou a validação inconsistente da propriedade do objeto, das declarações de função e dos tokens de sessão significa que uma solicitação criada pode substituir identificadores, tokens de repetição ou cargas úteis alteradas para acessar ou manipular dados que o solicitante não deveria ver. Quando as equipes também negligenciam os princípios do menor privilégio - concedendo funções amplas, tokens de longa duração ou escopos de API excessivos -, a superfície de ataque aumenta e a aplicação se torna frágil em todos os serviços.

As consequências no mundo real são graves. O controle de acesso quebrado permite que os invasores extraiam dados confidenciais de clientes ou corporativos, adulterem registros ou excluam informações críticas, o que pode destruir a confiança e interromper as operações. Em muitos casos, é o ponto de partida para comprometimentos maiores: um adversário que consegue aumentar os privilégios ou se mover lateralmente pode assumir o controle de sistemas inteiros ou consoles administrativos. Além dos danos diretos, essas falhas frequentemente provocam violações regulamentares e de conformidade - expondo as organizações a multas e custos de correção de acordo com estruturas como GDPR ou PCI DSS - e podem causar danos duradouros à reputação, que são muito mais caros do que a correção técnica inicial.

Como detectar e prevenir

- Sempre aplique o controle de acesso no servidor - nunca confie no cliente.

- Aplicar o princípio do menor privilégio - cada usuário ou chave de API deve ter apenas o necessário.

- Verificar a propriedade do objeto antes de retornar ou modificar recursos.

- Use identificadores imprevisíveis em vez de IDs sequenciais.

- Implementar o controle de acesso baseado em funções (RBAC) e lógica de validação consistente.

- Realizar testes contínuos com ferramentas automatizadas como a Penligent.

Penligent: Detecção de linguagem natural para controle de acesso quebrado

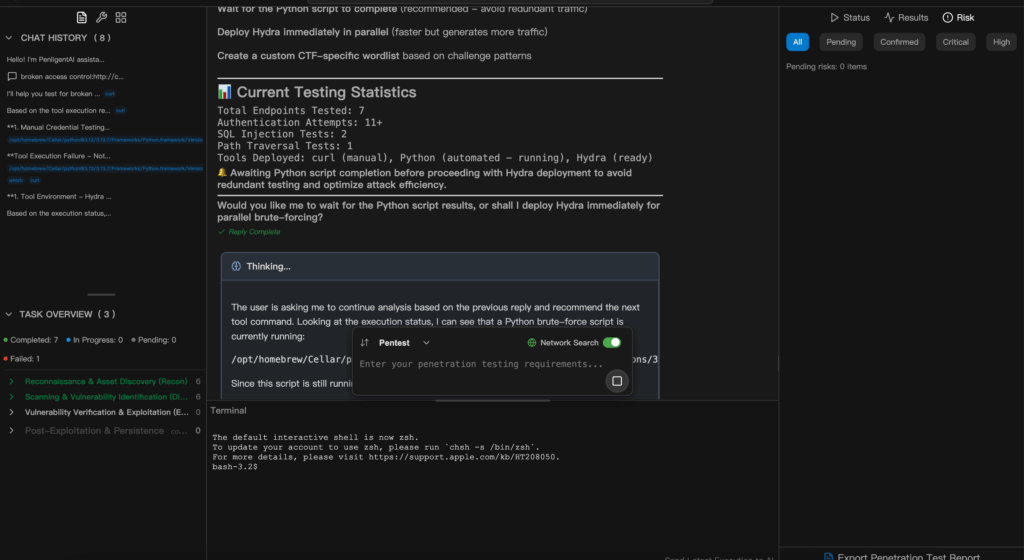

Penligente permite que as equipes de segurança testem as falhas de controle de acesso com apenas um prompt em linguagem natural - sem código, sem scripts.

Exemplo de solicitação:

"Verifique se há vulnerabilidades de controle de acesso quebradas no meu aplicativo da Web, incluindo escalonamento horizontal e vertical de privilégios."

O que acontece depois:

Penligente automaticamente:

- Enumera pontos de extremidade e funções;

- Simula vários níveis de usuário;

- Detecta tentativas de acesso não autorizado;

- Destaca quais APIs ou páginas estão expostas;

- Sugere ações de correção - tudo sem tocar nos sistemas de produção.

Ao combinar raciocínio de IA e validação baseada em regras, a Penligent oferece visão defensiva em minutos, não em horas.

Principais conclusões

O controle de acesso quebrado não é apenas um erro de codificação - é uma falha de projeto que a automação agora pode detectar antecipadamente.

Com a Penligent, você pode passar do "conserto reativo" para prevenção proativaO objetivo do curso é fornecer uma visão geral da auditoria de aplicativos, usando linguagem simples para auditar seus aplicativos de forma segura e inteligente.