Na segurança cibernética moderna, um link de desvio refere-se amplamente a qualquer URL ou técnica que permite que os invasores contornem as verificações, os filtros ou as proteções de segurança normais para fornecer conteúdo malicioso ou evitar a detecção. Seja um ataque de phishing que passa por scanners de links seguros, um URL criado que evita gateways de e-mail ou uma vulnerabilidade de desvio de controle de segurança explorada por um invasor, entender os links de desvio é uma habilidade essencial para engenheiros de segurança e testadores de penetração automatizados.

Este artigo define links de desvio, ilustra técnicas de ataque do mundo real, explica princípios defensivos e destaca estratégias de detecção, tudo com base em pesquisas atualizadas e evidências factuais.

O que é um link de desvio?

A link de desvio é uma técnica de URL ou hiperlink criada para evitar a detecção, a filtragem ou os controles de segurança que normalmente protegem os usuários contra conteúdo mal-intencionado. Isso pode ocorrer de várias maneiras:

- Um link que evita filtros de lista negra usando encurtadores de URL ou vários redirecionamentos.

Um link que ignora a reescrita segura de links usado por gateways de e-mail seguros.

Uma exploração de URL criada que aciona um bug no analisador para contornar as proteções de segurança em um aplicativo (por exemplo, cliente de e-mail ou recurso de segurança).

Os invasores utilizam links de desvio como parte de campanhas de phishing, fornecimento de malware, coleta de credenciais e evasão de sistemas de varredura de URL.

Ameaças modernas que usam técnicas de desvio de link

Abuso de envelopamento e reescrita de URL

Os produtos de segurança, como os gateways de e-mail, geralmente reescrevem URLs dentro das mensagens para que possam ser verificados por ameaças ao clicar. No entanto, os invasores podem explorar esse mecanismo incorporando destinos mal-intencionados por trás de URLs aparentemente legítimos. O resultado é que um link parece seguro para os filtros, mas redireciona as vítimas para cargas mal-intencionadas após a reescrita.

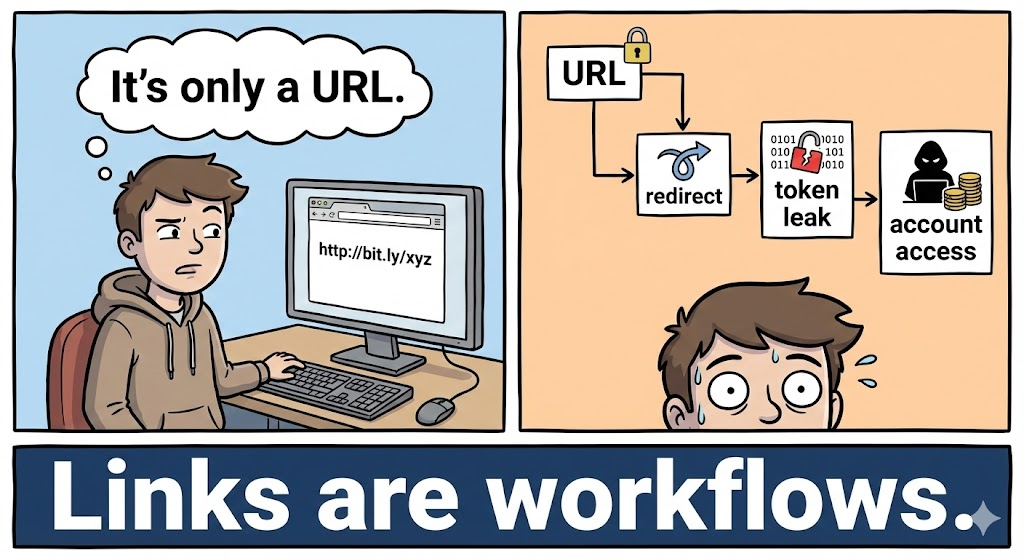

Encurtamento de URL para evitar a detecção

Os encurtadores de URL são comumente usados de forma abusiva para ocultar o domínio final da carga útil. Como os scanners de segurança mantêm listas negras de URLs mal-intencionados conhecidos, os invasores podem gerar novos links encurtados que ainda não foram sinalizados, aumentando a chance de contornar os filtros.

Essa técnica também permite que os invasores encadeiem vários redirecionamentos, dificultando o acompanhamento e a inspeção do endpoint por ferramentas automatizadas.

Explorações de desvio de segurança do analisador ou do cliente

Alguns comportamentos de links de desvio são baseados em vulnerabilidades. Por exemplo, em CVE-2020-0696Em um e-mail, um bug de análise no Microsoft Outlook permitia que um invasor criasse URLs usando formatos de URI alternativos que contornavam a proteção de URL do Outlook, de modo que um link malicioso em um e-mail era exibido incorretamente e executado quando clicado.

Esse tipo de exploração demonstra como os invasores podem criar links que ignoram as proteções em nível de aplicativo devido a falhas lógicas ou de análise.

Riscos de segurança dos links de desvio

Os links de desvio apresentam várias ameaças:

| Categoria de risco | Exemplo | Impacto |

|---|---|---|

| Phishing e roubo de credenciais | Link malicioso disfarçado por meio de encurtamento | Usuários enviam credenciais para sites falsos |

| Entrega de malware | O link ignora os filtros de URL para fazer o download da carga útil | Comprometimento do endpoint |

| Evasão do controle de segurança | A exploração contorna o recurso de varredura de URL | O conteúdo malicioso chega à rede |

| Abuso de reputação | URLs de serviços legítimos usados como hosts de redirecionamento | Aumento do sucesso do ataque |

Os invasores combinam cada vez mais técnicas de desvio - redirecionamentos, ofuscação, entrega baseada em tempo e roteamento condicional - para escapar até mesmo de defesas avançadas, como o escaneamento com IA.

Como os invasores ofuscam os links

As equipes de segurança devem entender como a ofuscação facilita o desvio de links. As táticas comuns incluem:

Encurtamento de URL

Os invasores usam serviços como Bitly, TinyURL e outros para mascarar o destino real. Como os encurtadores não são inerentemente mal-intencionados, as ferramentas de segurança podem não sinalizá-los por padrão.

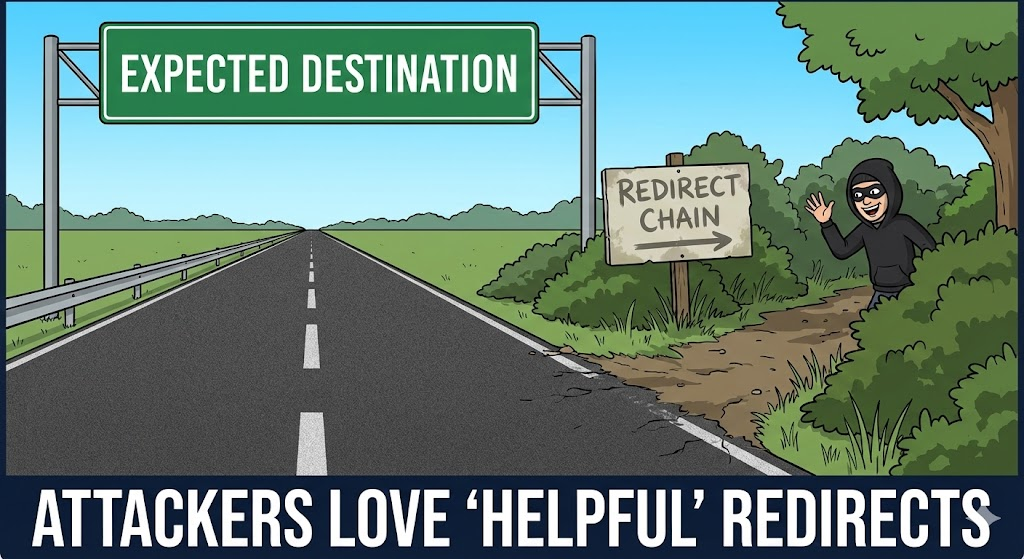

Cadeias de redirecionamento de várias camadas

Uma sequência de redirecionamentos pode confundir os scanners. Cada salto pode estar em um domínio benigno antes de finalmente levar a uma página de destino mal-intencionada.

Redirecionamentos condicionais para scanners

Alguns invasores fornecem conteúdo limpo para scanners ou bots, mas conteúdo malicioso para usuários reais com base no agente do usuário, na localização geográfica ou no tempo.

Essas ofuscações geralmente funcionam em conjunto, dificultando a detecção automatizada sem uma análise profunda.

Exemplo do mundo real: Desvio do gateway de e-mail

Os gateways de segurança de e-mail reescrevem e inspecionam os links para proteger os usuários. Por exemplo:

- Um usuário recebe um e-mail com um link.

- O gateway de segurança reescreve o link em um URL de varredura segura.

- Ao clicar, o gateway faz uma varredura e permite ou bloqueia o destino.

Mas os invasores podem contornar isso incorporando URLs já reescritos ou ofuscados que induzem os scanners a confiar no link, ou alternando os links mais rapidamente do que as atualizações das listas negras.

Isso pode fazer com que os usuários cliquem em links considerados seguros, mas que acabam chegando a cargas maliciosas.

Estratégias de detecção e defesa

Para se proteger contra ataques de desvio de link, os defensores devem:

Aprimoramentos na segurança de endpoint e e-mail

- Use a análise avançada de URL que segue cadeias completas de redirecionamento.

- Implemente scanners baseados em IA/ML que detectem indicadores ofuscados em vez de confiar apenas em listas negras.

- Registre e analise as incompatibilidades entre o comportamento do scanner e a navegação real do usuário.

Conscientização do usuário e simulação de phishing

O phishing simulado e o treinamento ajudam os usuários a reconhecer links disfarçados ou manipulados.

Análise de reputação e comportamento

Sinalizar links que:

- Use vários redirecionamentos

- São criados recentemente e têm vida curta

- Contêm padrões de codificação anormais

A detecção de anomalias comportamentais ajuda a detectar intenções mal-intencionadas, mesmo que ainda não se saiba que um link é ruim.

Exemplos de códigos de ataque e defesa: Técnicas de desvio de link na prática

Abaixo estão quatro padrões de ataque de link de desvio do mundo real com o correspondente código de detecção ou atenuação defensivacomumente observado em campanhas de phishing, entrega de malware e evasão de controle de segurança.

Exemplo de ataque 1: Abuso do encurtador de URL para contornar filtros de e-mail

Os atacantes usam serviços de encurtamento de URL para ocultar o destino malicioso final, permitindo que os links contornem os filtros baseados em listas negras.

Ataque (link encurtado malicioso)

texto

Nos bastidores, o URL abreviado é redirecionado para:

texto

https://login-secure-update[.]example/phish

Os gateways de e-mail geralmente tratam os domínios encurtados como de baixo risco até que a reputação seja recuperada.

Defesa: Resolver e inspecionar cadeias de redirecionamento (Python)

python

solicitações de importação

def resolve_url(url):

response = requests.get(url, allow_redirects=True, timeout=10)

retornar response.url, response.history

final_url, chain = resolve_url("")

print("URL final:", final_url)

print("Redirect hops:")

para o salto na cadeia:

print(hop.status_code, hop.url)

Valor de defesa:

- Forçar a inspeção do destino finale não apenas o primeiro salto

- Permite a aplicação de políticas em domínios resolvidos em vez de encurtadores

Exemplo de ataque 2: cadeia de redirecionamento de várias camadas para evasão do scanner

Os atacantes encadeiam vários redirecionamentos benignos antes de chegar à carga útil mal-intencionada, esgotando ou confundindo os scanners.

Fluxo de ataque

texto

Link de e-mail ↓ ↓ ↓ <https://malicious-dropper.example/payload>

Alguns scanners param após um ou dois saltos.

Defesa: Aplicação do limite de profundidade de redirecionamento

python

def check_redirect_depth(response, max_hops=3):

se len(response.history) > max_hops:

retornar Falso

retornar True

r = requests.get("", allow_redirects=True)

se não for check_redirect_depth(r):

print("Bloqueado: profundidade de redirecionamento excessiva detectada")

Valor de defesa:

- Sinaliza comportamentos suspeitos de redirecionamento

- Eficaz contra kits de phishing que usam lavagem de redirecionamento

Exemplo de ataque 3: link de desvio condicional (detecção de bots versus detecção humana)

Os atacantes fornecem conteúdo limpo aos scanners, mas conteúdo malicioso aos usuários reais com base no User-Agent ou nos cabeçalhos.

Ataque (lógica do lado do servidor)

python

from flask import Flask, request

app = Flask(**nome**)

@app.route("/link")

def bypass():

ua = request.headers.get("User-Agent", "")

se "curl" em ua ou "scanner" em ua.lower():

return "Bem-vindo ao nosso site"

return ""

Os scanners de segurança veem conteúdo benigno; os usuários são redirecionados.

Defesa: Busca de vários perfis

python

cabeçalhos = [

{"User-Agent": "Mozilla/5.0"},

{"User-Agent": "curl/8.0"},

{"User-Agent": "SecurityScanner"}

]

para h em cabeçalhos:

r = requests.get("", headers=h)

print(h["User-Agent"], r.text[:80])

Valor de defesa:

- Detecta respostas inconsistentes

- Expõe a entrega condicional usada em links de desvio

Exemplo de ataque 4: desvio de codificação de URL e confusão de analisador

Os invasores exploram a análise inconsistente de URLs entre sistemas usando truques de codificação.

Ataque (link de desvio codificado)

texto

https://example.com/%2e%2e/%2e%2e/login

Alguns filtros normalizam URLs de forma diferente dos navegadores ou servidores.

Defesa: Normalização de URLs canônicos

python

from urllib.parse import unquote, urlparse

def normalize_url(url):

parsed = urlparse(url)

normalized_path = unquote(parsed.path)

return f"{parsed.scheme}://{parsed.netloc}{normalized_path}"

url = "<https://example.com/%2e%2e/%2e%2e/login>"

print(normalize_url(url))

Valor de defesa:

- Evita a exploração de incompatibilidade de analisador

- Essencial para pipelines de segurança de WAF, proxy e e-mail

Alternativas de link seguro e casos de uso de desvio seguro

Nem todos os links de desvio são mal-intencionados. Por exemplo, os links de desvio seguro (também chamados de assinado ou tokenizado URLs) concedem acesso temporário ao conteúdo protegido e, ao mesmo tempo, verificam as assinaturas e os tokens de expiração antes de permitir o acesso.

Um link de desvio implementado corretamente pode incluir:

- Um token assinado pelo servidor para evitar adivinhações

- Carimbos de data e hora de expiração

- Suporte à revogação

Esses mecanismos equilibram conveniência e segurança e são usados legitimamente em fluxos de trabalho de distribuição de conteúdo.

Práticas recomendadas para lidar com URLs em ferramentas de segurança

As equipes de segurança devem garantir que:

- Os mecanismos de análise de URL buscam e inspecionam os destino final da página de destino em vez de apenas o primeiro salto.

- As cadeias de redirecionamento são totalmente desvendadas antes das decisões de segurança.

- Padrões suspeitos, como alterações repetidas de domínio, domínios homoglíficos ou fornecimento de conteúdo condicional pelo servidor, são registrados e bloqueados.

- A integração com feeds de inteligência contra ameaças aumenta a detecção de técnicas de desvio que mudam rapidamente.

Conclusão

A link de desvio não é apenas um atalho - é um campo de batalha da segurança em que os invasores ocultam a intenção mal-intencionada por trás de camadas de ofuscação, redirecionamento ou exploração da lógica de análise. Se usados em phishing, entrega de malware ou para explorar vulnerabilidades de aplicativos, os links de desvio podem prejudicar gravemente as proteções de segurança.

Uma defesa eficaz requer análise em várias camadasCombinando reputação, indicadores comportamentais, desvendamento de redirecionamento e detecção orientada por IA, e não apenas listas negras estáticas ou correspondência simples de strings. Ao compreender as técnicas dos invasores e aplicar políticas de detecção rigorosas, as equipes de segurança podem ficar à frente das ameaças de desvio de link em constante evolução.