Uma incompatibilidade de token CSRF ocorre quando o token antifalsificação enviado com uma solicitação HTTP não corresponde ao token que o servidor espera para a sessão do usuário. Na prática, essa incompatibilidade sinaliza que a solicitação não é legitimamente do usuário (frustrando, assim, um possível solicitação entre sites ataque de falsificação) ou aponta para uma falha grave de implementação ou configuração que compromete tanto a usabilidade quanto a segurança.

Para o engenheiro de segurança moderno, entender Incompatibilidade de token CSRF não se trata apenas de evitar falhas triviais de postagem de formulários. Trata-se de reconhecer um indicador sutil, mas poderoso, de configuração incorreta da sessão, anomalias de cache, interferência da camada de proxy, SPA/API lacunas de token, ou até mesmo um ataque ativo em andamento.

Se você cria ou protege aplicativos da Web com sessões autenticadas, APIs ou SPAs, ou executa varreduras de vulnerabilidade automatizadas / pipelines de CI, dominar o Incompatibilidade de token CSRF como uma categoria, aprimorará sua postura de detecção e correção.

Por que a incompatibilidade de token CSRF é importante para os engenheiros de segurança

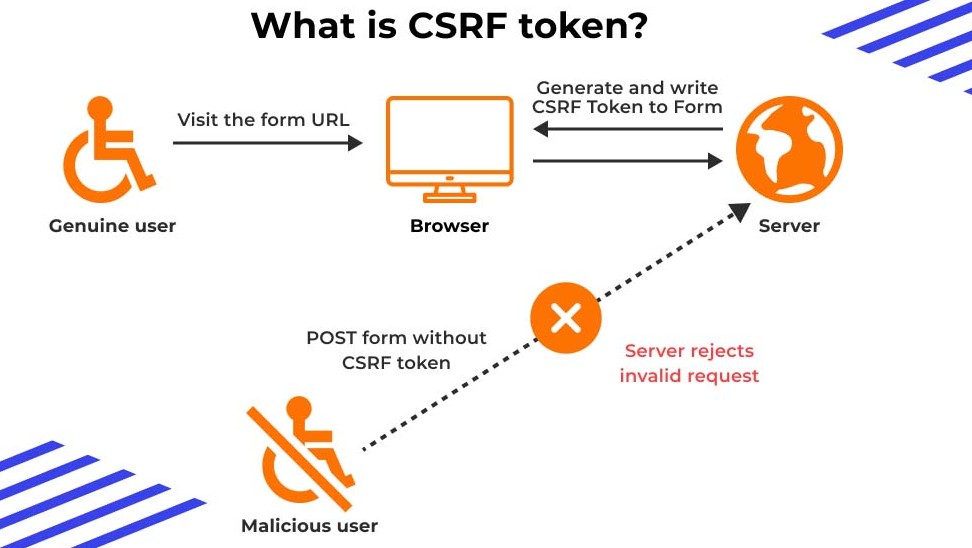

O CSRF (Cross-Site Request Forgery) continua sendo um dos vetores de ataque mais furtivos da Web: um usuário faz login em um aplicativo da Web e um invasor engana o navegador para que ele envie uma solicitação na qual o site confia porque vem do contexto da sessão do usuário. Nos sistemas mais bem projetados, essa confiança é quebrada pela validação de um token CSRF gerado pelo servidor e vinculado à sessão; quando esse token não corresponde, você recebe o erro "token mismatch" (incompatibilidade de token).

Mas sob a ótica de um profissional:

- Uma incompatibilidade de token pode parecer um erro benigno (reclamações do usuário: "por que não consigo enviar o formulário?"), mas pode expor problemas mais profundos: manipulação de sessão interrompida, sinalizadores incorretos de cookie/SameSite, armazenamento em cache inadequado ou até mesmo solicitações mal-intencionadas despercebidas.

- Em testes de penetração/automação, esses erros são sinais acionáveis - por exemplo, eles podem aparecer como respostas 403/419, revelando que um endpoint que muda de estado está protegido, mas talvez apenas parcialmente, ou que a proteção está mal configurada ou pode ser contornada.

- Do ponto de vista do DevOps, as frequentes incompatibilidades nos registros podem indicar regressões (por exemplo, proxy reverso alterado, páginas obsoletas em cache de CDN, driver de sessão alterado) que reduzem a confiança do usuário ou abrem portas para novos vetores de ataque.

- Em um pipeline de automação orientado por IA, a captura e a classificação de erros de incompatibilidade ajudam a criar modelos de fluxos normais e anômalos, permitindo alertas proativos sobre desvios ou exploração em potencial.

Assim, Incompatibilidade de token CSRF é mais do que um bug - é uma alavanca de visibilidade tanto para a defesa quanto para o ataque.

Fluxo de trabalho de proteção CSRF

Para diagnosticar as incompatibilidades de forma eficaz, você deve mapear como o CSRF é implementado de ponta a ponta.

Ciclo de vida do token

- Quando um usuário carrega uma página ou inicia uma sessão, o servidor gera um token CSRF criptograficamente aleatório/imprevisível.

- O servidor armazena o token (armazenamento de sessão, armazenamento de cookie ou implicitamente em arquiteturas sem estado).

- O token é incorporado na carga útil do cliente: oculto em formulários, cabeçalho personalizado (por exemplo,

X-CSRF-TOKEN) ou por meio de cookie de envio duplo. - Quando chega uma solicitação de alteração de estado (POST, PUT, DELETE), o servidor verifica:

- que o token existe na solicitação, E

- ele corresponde à sessão armazenada ou ao valor esperado.

- Se a verificação falhar → "CSRF token mismatch" → solicitação rejeitada (403/419) ou sinalizada.

Em SPAs/APIs modernos:

- Cookies com

SameSite=Stricto/Lax,Seguro,Somente httpajudam a evitar o roubo de credenciais. - Modelo de cookie de envio duplo: token armazenado no cookie e enviado no cabeçalho/corpo, o servidor compara ambos.

- Os padrões de token JWT/CSRF sem estado incorporam assinaturas HMAC em vez de armazenamento de sessão. wiz.io+1

Entender exatamente onde o token é gerado, armazenado e verificado é fundamental para localizar falhas de incompatibilidade.

Causas principais dos erros de incompatibilidade de token CSRF

Abaixo está uma tabela que cataloga as causas mais frequentes de Incompatibilidade de token CSRF e como fazer a triagem deles:

| Causa principal | Sinal de diagnóstico | Correção rápida |

|---|---|---|

| Expiração da sessão / token regenerado | O usuário vê a incompatibilidade após a inatividade | Aumentar o TTL da sessão ou atualizar o token no login |

| O formulário/html armazenado em cache inclui um token obsoleto | O valor do token não corresponde à sessão ativa | Desative o armazenamento em cache para formulários; adicione Controle de cache cabeçalhos |

| Cabeçalho de token ausente em AJAX/SPA | As solicitações Fetch/Axios são bem-sucedidas sem cabeçalho; a incompatibilidade ocorre somente quando o cabeçalho é omitido | Certifique-se de que cada solicitação inclua um cabeçalho de token (por exemplo, X-CSRF-TOKEN) |

| Configuração incorreta do domínio/subdomínio do cookie | O cookie de token não foi enviado ou há incompatibilidade de sessão no subdomínio | Alinhar o domínio do cookie, garantir a mesma origem ou subdomínio SAN |

| Configuração incorreta de SameSite / Secure / HttpOnly | O cookie CSRF não é enviado em um contexto entre sites, causando incompatibilidade | Uso SameSite=Lax ou Rigoroso, Seguro se HTTPS; documentar fluxos entre sites |

| Proxy reverso, balanceador de carga, interferência de CDN | Incompatibilidade de token somente atrás da camada de proxy | Garantir que os proxies encaminhem os cabeçalhos, desativar o cache que remove os tokens |

| Regeneração de token em um momento inesperado | Vários tokens gerados na mesma sessão, o navegador usa o antigo | Não gere novamente o token CSRF por formulário; apenas uma vez por sessão, a menos que seja necessário |

| Extensão do navegador / bloqueio de cookies/scripts | Cookie de token não criado/lido | Solicitar ao usuário que coloque o site na lista de permissões ou desative as extensões interferentes (por exemplo, bloqueadores de anúncios) |

Essa tabela deve servir como uma folha de consulta de diagnóstico quando você vir registros incompatíveis na saída do SIEM ou do pentest.

Mergulho profundo na estrutura e na plataforma

Agora vamos ver como as estruturas populares implementam o CSRF e onde Incompatibilidade de token CSRF frequentemente vem à tona.

Laravel (PHP)

O Laravel anexa um TokenMismatchException quando o token não for verificado. Segurança brilhante+1 Problemas típicos: SESSION_DRIVER configuração incorreta, exibições em cache que incorporam tokens desatualizados, falta de <meta name="csrf-token"> tag.

Snippet (configuração AJAX):

// no cabeçalho do modelo Blade

Django (Python)

O Django usa o CsrfViewMiddleware e {% csrf_token %} tag de modelo. Armadilhas comuns: exibições decoradas incorretamente, AJAX não enviado X-CSRFTOKEN cabeçalho, CSRF_TRUSTED_ORIGINS mal definido.

Trecho:

{% csrf_token %}

Node/Express (JavaScript)

Usando csurf middleware com analisador de cookies. Incompatibilidade de token frequentemente quando o cookie não é encaminhado ou quando o cabeçalho do token CSRF está ausente.

Trecho:

const express = require('express');

const csurf = require('csurf');

const cookieParser = require('cookie-parser');

const app = express();

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => {

res.render('sendForm', { csrfToken: req.csrfToken() });

});

app.post('/process', (req, res) => {

// o csurf verifica o token automaticamente

res.send('Success');

});

SPAs / Back-ends de API

Em aplicativos de página única ou arquiteturas API-first, falha comum: não solicitar o endpoint do token inicial (por exemplo, /csrf-cookie) ou usando o token da sessão anterior.

"Acabei conseguindo fazer funcionar... primeiro, você precisa fazer uma solicitação GET para o endpoint csrf padrão do sanctum... depois, adicione manualmente o cabeçalho X-XSRF-TOKEN com o valor do cookie." Reddit

Com esse conhecimento, você pode adaptar sua automação para verificar adequadamente o ciclo de vida do token.

Teste de penetração e caça Incompatibilidade de token CSRF

Para um pentester ou engenheiro de segurança, Incompatibilidade de token CSRF não é apenas um mecanismo de defesa: é um sinal de inteligência. Veja como transformá-lo em um vetor de reconhecimento/ataque.

- Pontos de extremidade de varredura que realizam operações de alteração de estado (POST, PUT, DELETE). Observe as respostas: 403/419 geralmente indicam que a proteção CSRF foi acionada.

- Fuzzing automatizadoEnviar solicitações sem token, com token inválido, token de sessão anterior. Compare os comportamentos de resposta (200 vs 403) para mapear endpoints desprotegidos.

- Encadeamento de sequestro de sessão: Suponha que a incompatibilidade de token ocorra somente quando o domínio do cookie for diferente ou o token reciclado: você pode explorar a fixação da sessão, a substituição do cabeçalho do proxy ou o encaminhamento incorreto do proxy reverso para contornar o CSRF.

- Vetor de envenenamento de cache de proxy: Se o HTML armazenado em cache contiver um token obsoleto e os usuários com balanceamento de carga o reutilizarem, você poderá reproduzir um token válido para outra sessão de usuário.

- Explorar os fluxos da interface do usuário: Use um link ou iframe criado para forçar uma solicitação sem token; se isso provocar uma incompatibilidade, você saberá que a verificação do token existe - próxima etapa: tente vulnerabilidades de token ausente/refletido ou desvio do SameSite.

Exemplo de esqueleto de script (Python):

solicitações de importação

session = requests.Session()

# Etapa A: obter a página inicial com o token CSRF

resp = session.get("")

token = parse_token(resp.text)

Etapa B do #: enviar alteração de estado sem token

bad = session.post("", json={'name':'Evil'})

print("Código de resposta (sem token):", bad.status_code) # espera 419/403

# Etapa C: enviar com token

good = session.post("",

headers={'X-CSRF-TOKEN': token},

json={'name':'Evil'})

print("Código de resposta (com token):", good.status_code) # expect 200

Os registros que mostram respostas alternando entre sucesso e incompatibilidade são um sinal alto de configuração incorreta.

Detecção e correção automatizadas com Penligent.ai

As equipes de segurança modernas integram automação e IA para detectar regressão, vulnerabilidades e desvios - é aqui que Penligent.ai entra em cena.

Integração de plataformas

Penligent.aiA plataforma de pentest inteligente da empresa automatiza a detecção de falhas relacionadas a CSRF, incluindo Incompatibilidade de token CSRF. Ele rastreia os fluxos de autenticação, acompanha os ciclos de vida dos tokens, injeta variantes de tokens malformados ou ausentes e correlaciona os resultados para gerar descobertas acionáveis. Combinando a detecção de anomalias por aprendizado de máquina com a validação baseada em regras, o Penligent revela os pontos de extremidade em que ocorrem incompatibilidades de token em produção ou em ambientes somente de CI. Os engenheiros de segurança podem então filtrar por "incompatibilidade frequente de token" para priorizar os fluxos que merecem correção.

Exemplo de fluxo de trabalho

Integre o Penligent.ai em seu pipeline de CI/CD para que cada compilação acione uma verificação de todos os pontos de extremidade que mudam de estado. Quando ocorre uma incompatibilidade, o Penligent produz uma descoberta: endpoint /api/v1/settingscódigo de resposta 419, cabeçalho de token ausente, a mesma solicitação com token retorna 200. Ele anexa dump de solicitação/resposta, curl-replay, sugestão de correção (por exemplo, "Certifique-se de que o conjunto de cabeçalhos X-CSRF-TOKEN e o domínio do cookie estejam alinhados"). Com o passar do tempo, você obtém métricas de linha de base (frequência de incompatibilidade, novos endpoints expostos) e pode monitorar o desvio por meio das métricas do painel. Isso significa que você passa da depuração reativa de Incompatibilidade de token CSRF erros para a prevenção proativa.

Práticas recomendadas de engenharia e lista de verificação de proteção

Aqui está uma lista de verificação destinada às equipes de desenvolvimento e de segurança para varrer as vulnerabilidades em torno de Incompatibilidade de token CSRF.

- Geração de token: um por sessão (ou por forma mutável), criptograficamente aleatório.

- Validação de token: compare o token da solicitação com a sessão ou com o cookie de envio duplo.

- Política de cookies: Definir

Seguro,Somente http,SameSite=Strict(ouLaxquando necessário). - Integração entre formulário e SPA: Certifique-se de que toda solicitação de alteração de estado inclua um token (campo oculto ou cabeçalho).

- Controle de cache: Não armazenar em cache formulários HTML ou páginas que incorporem tokens.

- Proxy/balanceador de carga: Manter o encaminhamento de cabeçalho, evitar a remoção de cookies, alinhar o roteamento de subdomínio.

- Testes automatizados/de CI: Inclua testes de ausência de token, stale-token e envio duplo no pipeline de compilação.

- Monitoramento: Captura de registros 403/419 rotulados como "incompatibilidade de token CSRF"; agregação por endpoint e frequência.

- Alertas de regressão: Se a taxa de incompatibilidade aumentar após a implementação, acione a investigação (pode ser um desvio de configuração).

- Documentação e treinamento: Certifique-se de que os desenvolvedores e engenheiros de front-end saibam como os tokens devem ser obtidos/passados nos SPAs.

Snippet (encaminhamento de cabeçalho de proxy do Nginx):

location / {

proxy_pass ;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

# Assegurar que o cabeçalho do cookie seja encaminhado

proxy_set_header Cookie $http_cookie;

proxy_pass_request_headers on;

}

Coleção de exemplos de código

Aqui estão exemplos práticos de tecnologias para evitar e detectar Incompatibilidade de token CSRF.

Exemplo de Laravel AJAX

<meta name="csrf-token" content="{{ csrf_token() }}">

<script>

axios.defaults.headers.common['X-CSRF-TOKEN'] = document.querySelector('meta[name="csrf-token"]').getAttribute('content');

axios.post('/update', { name: 'Bob' })

.then(r => console.log(r.data))

.catch(e => console.error('CSRF error', e.response.status));

</script>

Exemplo de busca do Django

<body>

<script>

function getCookie(name) {

let v = document.cookie.match('(^|;)\\\\s*' + name + '\\\\s*=\\\\s*([^;]+)');

return v ? v.pop() : '';

}

fetch('/api/update-profile', {

method: 'POST',

headers: {

'X-CSRFToken': getCookie('csrftoken'),

'Content-Type': 'application/json'

},

body: JSON.stringify({ email: '[email protected]' })

}).then(res => {

if (res.status === 403) {

console.error('CSRF token mismatch or missing');

} else {

return res.json();

}

});

</script>

</body>

Trecho de Node/Express

app.use(cookieParser());

app.use(csurf({ cookie: true }));

app.get('/form', (req, res) => {

res.render('form', { csrfToken: req.csrfToken() });

});

app.post('/submit', (req, res) => {

res.send('Formulário enviado com sucesso');

});

Analisador de registros Python para eventos de incompatibilidade

importar re

pattern = re.compile(r'Erro de incompatibilidade de token CSRF no ponto de extremidade (\\S+)')

com open('app.log') as f:

for line in f:

m = pattern.search(line)

if m:

print('Mismatch detected:', m.group(1))

CSRF na era da confiança zero e automação orientada por IA

À medida que as arquiteturas evoluem - microsserviços, SPAs desacoplados, varredura orientada por IA, design de confiança zero - o paradigma da proteção contra CSRF também muda.

- Redes de confiança zero sugerem a remoção total da confiança tradicional do cookie de sessão; os tokens CSRF ainda devem ser validados, mas geralmente combinados com asserções de identidade mais refinadas ou padrões OVF (One-Time Value).

- Adoção do cookie SameSite pelos navegadores reduz alguns vetores de CSRF, mas você ainda precisa lidar com fluxos legados, chamadas de API entre origens e fluxos de autenticação de terceiros (OAuth/OIDC).

- Scanners de vulnerabilidade orientados por IA permitem a detecção contínua de incompatibilidades de tokens em centenas de terminais, sinalizando anomalias como picos de taxa de incompatibilidade, padrões de reutilização de tokens ou comportamento incomum de terminais.

- Correção automáticaPor exemplo, "taxa de tokens caindo abaixo da linha de base" pode indicar que a alteração do código de front-end removeu a injeção de tokens.

Conclusão

Incompatibilidade de token CSRF é frequentemente descartado como um mero "erro de envio de formulário", mas, para os engenheiros de segurança, é um indicador estratégico, revelando má configuração da sessão, falhas de proxy ou de cache, mau funcionamento do tratamento de tokens de front-end ou até mesmo sinais de ataques em tempo real. Compreendendo profundamente seu ciclo de vida, integrando verificações à automação e adotando práticas de engenharia robustas, você transforma as incompatibilidades de token de registros de frustração em telemetria de defesa acionável.