No desenvolvimento diário de bancos de dados, SUBSTRING é geralmente visto como um utilitário simples para extrair partes de uma string - é eficiente para lidar com endereços de e-mail, analisar URLs ou dividir chaves compostas diretamente na camada SQL. No entanto, os engenheiros de segurança sabem que essa função aparentemente inofensiva pode se tornar uma porta de entrada oculta para vazamentos de dados, escalonamento de privilégios e violações entre locatários se for usada sem validação rigorosa. Em ambientes como plataformas SaaS multilocatário, sistemas financeiros ou gerenciamento de registros de saúde, um único uso indevido pode levar à exposição catastrófica de dados confidenciais.

Ao analisar os registros dos sistemas de produção, os padrões de chamadas SUBSTRING frequentes ou incomuns podem sinalizar tentativas de explorar vulnerabilidades de injeção de SQL. Os invasores a combinam com outras funções para recuperar lentamente informações confidenciais, contornando restrições que impedem o acesso a todo o campo em uma única solicitação. Este guia explica por que a substring SQL funciona como uma faca de dois gumes, como detectar tentativas de injeção de forma eficaz por meio da análise de registros e como integrar estratégias preventivas - incluindo automação orientada por IA - ao seu fluxo de trabalho de segurança.

Por que a substring SQL se torna um risco de segurança

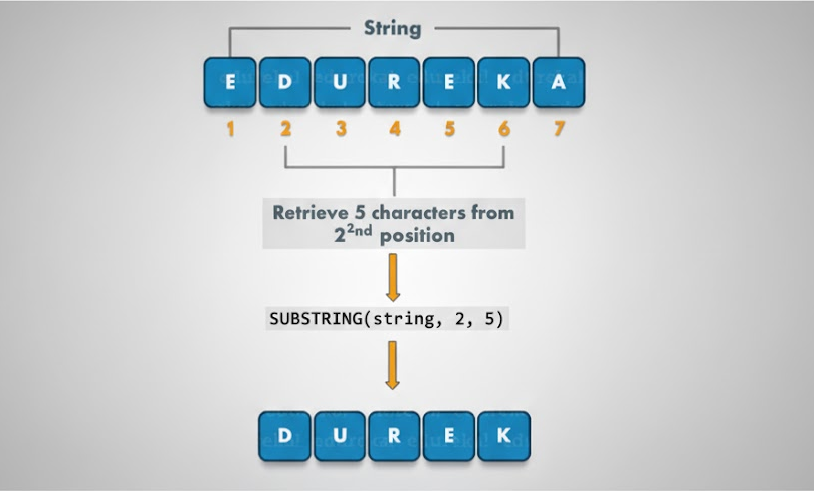

Do ponto de vista funcional, SUBSTRING permite que os desenvolvedores extraiam uma parte de uma cadeia de caracteres com base em uma posição inicial e em um comprimento. Esse recurso geralmente substitui a lógica que, de outra forma, existiria na camada do aplicativo e, embora possa parecer uma otimização, também abre a porta para o abuso. Um invasor pode invocar SUBSTRING repetidamente para vazar dados restritos em pequenos incrementos, contornando restrições que bloqueariam saídas completas.

O risco aumenta quando os parâmetros de SUBSTRING, especialmente delimitadores ou comprimentos, são obtidos diretamente da entrada do usuário sem a devida validação. Em um sistema com vários locatários, um agente mal-intencionado pode forjar identificadores que, quando analisados por SUBSTRING, apontam para os dados de outro locatário. Nesse momento, o limite de isolamento destinado a proteger a segregação do cliente entra em colapso.

-- Pretendido: Extrair o nome de usuário de um e-mailSELECT SUBSTRING(email, 1, LOCATE('@', email)-1) AS username;

-- Mal-intencionado: ler gradualmente campos confidenciaisSELECT SUBSTRING(ssn, 1, 3) FROM users WHERE id=1;

Como identificar a exploração de subcadeias SQL nos registros do banco de dados?

Um analista experiente não se limita a procurar SELECIONAR ou ATUALIZAÇÃO palavras-chave nos registros - eles observam os padrões de comportamento. Um dos sinais mais reveladores de possível comprometimento é uma frequência anormal de chamadas SUBSTRING, especialmente quando combinadas com funções como ASCII ou CHAR. Esse emparelhamento é frequentemente usado para traduzir caracteres específicos de campos confidenciais em códigos numéricos, permitindo que os invasores reconstruam valores completos, parte por parte.

Outro padrão de alto risco é quando o delimitador ou o argumento de comprimento em SUBSTRING se origina de fontes externas, como parâmetros GET em um URL, campos de corpo POST ou dados de carga útil de API. Como essas entradas podem ser manipuladas, o uso não validado passa efetivamente o controle do fatiamento para o invasor.

Você também deve ser cauteloso ao identificar instruções JOIN em registros que dependem de SUBSTRING para derivar identificadores de multilocatários. Por exemplo, a análise de um referência_cliente em IDs de locatários e IDs de pedidos em tempo real pode parecer inofensivo, mas uma entrada malformada pode facilmente induzir a consulta a corresponder e retornar linhas pertencentes ao locatário errado.

Como identificar o uso perigoso de SUBSTRING em SQL

Para combater as tentativas de injeção baseadas em SUBSTRING, as equipes de segurança devem formalizar os mecanismos de detecção estática e de tempo de execução. O lado estático pode ser tratado por meio de pipelines SAST - configurando regras baseadas em padrões para sinalizar o uso problemático de SUBSTRING e reprovar solicitações pull se forem encontradas violações.

Em tempo de execução, as camadas de proxy de banco de dados ou middleware podem analisar o tráfego de consultas em tempo real, bloqueando qualquer instrução em que SUBSTRING receba entrada dinâmica não validada. Enquanto isso, a análise do registro histórico deve usar expressões regulares para procurar padrões suspeitos, permitindo que os engenheiros de segurança voltem atrás e identifiquem conjuntos de dados potencialmente comprometidos.

Exemplo de regra de detecção em uma configuração SAST:

regras:

- id: sql-substring-dynamic-delimiter

idiomas: [sql]

mensagem: Evite SUBSTRING com delimitador/contagem não validado ou dinâmico.

severidade: erro

Detecção simples de regex em Python para registros de consultas:

importar re

pattern = re.compile(r "SUBSTRING\\s*\\(.+?\\\)", re.IGNORECASE)

with open('query.log') as log:

for line in log:

if pattern.search(line):

print("[ALERTA] Possível uso arriscado de SUBSTRING:", line.strip())

Embora esses métodos ajudem a detectar atividades suspeitas, eles são ainda mais eficazes quando combinados com práticas de desenvolvimento adequadas: validar todos os delimitadores, impor restrições de formato, manter a lógica de análise na camada de aplicativos e nunca usar SUBSTRING em condições de junção críticas para a segurança.

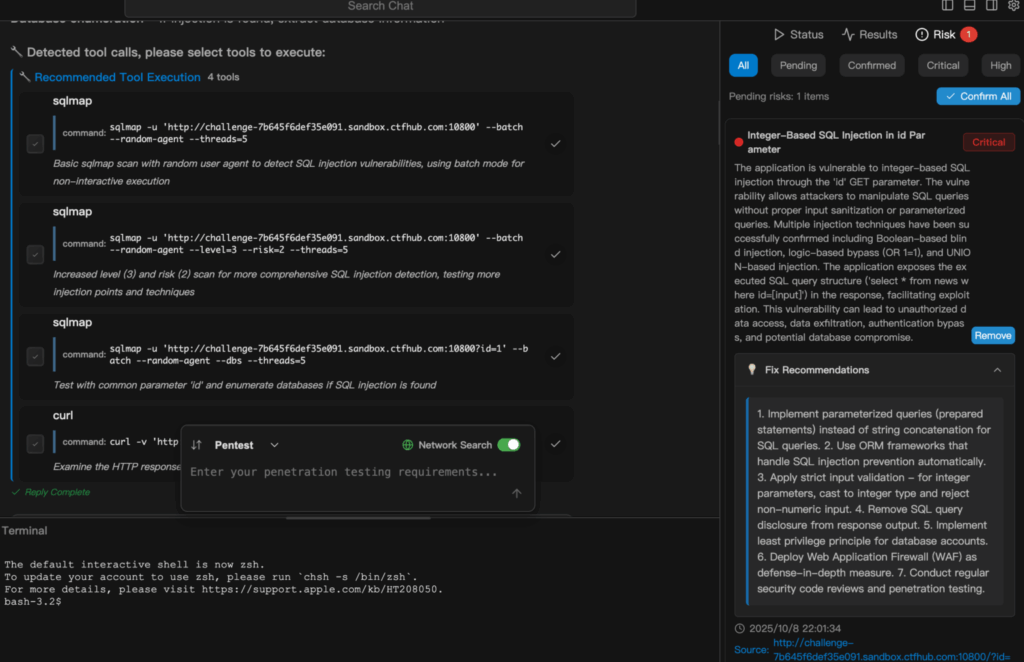

Tendências de IA na detecção de injeção de SQL - Apresentando a Penligent

A inteligência artificial vem remodelando o monitoramento da segurança ao detectar anomalias que os sistemas estritamente baseados em regras não detectam. Na detecção de injeção de SQL, as ferramentas modernas de IA podem correlacionar vários sinais em vastos conjuntos de dados de registro, aprender com a evolução dos padrões de ataque e detectar a construção de consultas suspeitas de maneiras que vão além da correspondência de assinatura estática.

A Penligent se destaca nesse espaço por o primeiro Hacker de IA autêntica. Em vez de exigir que você encadeie manualmente as ferramentas e escreva comandos complexos, a Penligent permite que você inicie um processo completo de teste de penetração com uma linguagem simples - por exemplo, digitando: "Detectar riscos de injeção de SUBSTRING SQL". Em seguida, a IA orquestra de forma autônoma mais de 200 ferramentas de segurança integradas, incluindo Mapa SQLBurp Suite, Nmap e Nuclei, para verificar, validar e analisar o alvo.

A Penligent não se limita a apresentar resultados não filtrados - ela valida se as vulnerabilidades são reais, atribui prioridades com base no impacto do risco e até mesmo bloqueia a implementação de código inseguro se estiver integrada ao seu pipeline de CI/CD. Ao final de um teste, ele gera automaticamente um relatório profissional e compartilhável, permitindo que a sua equipe de segurança aja rapidamente e, ao mesmo tempo, mantenha a transparência de cada decisão e etapa tomada pela IA. Isso significa que o que antes levava dias de testes, verificações e relatórios manuais agora pode ser realizado em minutos - por usuários especializados e não especializados - sem sacrificar a precisão.

Conclusão

A SUBSTRING do SQL está longe de ser uma função de cadeia de caracteres trivial quando vista pelas lentes da segurança cibernética - é um vetor de ataque em potencial que pode minar silenciosamente os limites de seus dados se não for verificado. Ao incorporar a detecção em seus pipelines SAST, usando a interceptação de consultas em tempo de execução, reforçando a validação rigorosa de entrada e aproveitando ferramentas orientadas por IA como a Penligent, você ganha não apenas visibilidade, mas também a velocidade para remediar ameaças antes que elas se transformem em violações.